Annexe C : Comptes protégés et groupes dans Active Directory

S’applique à : Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Annexe C : Comptes protégés et groupes dans Active Directory

Dans Active Directory, un ensemble par défaut de comptes et de groupes hautement privilégiés sont considérés comme des comptes et des groupes protégés. Pour la plupart des objets dans Active Directory, les utilisateurs disposant d’autorisations déléguées pour gérer les objets Active Directory peuvent modifier les autorisations sur les objets, y compris celles permettant de modifier l’appartenance à des groupes spéciaux.

Les comptes et groupes protégés sont des objets spéciaux pour lesquels les autorisations sont définies et appliquées par le biais d'un processus automatique qui garantit la cohérence des autorisations sur les objets. Ces autorisations sont maintenues même si vous déplacez les objets vers différents emplacements dans Active Directory. Si les autorisations d’un objet protégé sont modifiées, les processus existants garantissent le rétablissement rapide des autorisations par défaut..

Groupes protégés

Les comptes et groupes de sécurité suivants sont protégés dans Active Directory Domain Services :

- Opérateurs de compte

- Administrateur

- Administrateurs

- Opérateurs de sauvegarde

- Administrateurs du domaine

- Contrôleurs de domaine

- Administrateurs de l’entreprise

- Krbtgt

- Opérateurs d'impression

- Contrôleurs de domaine en lecture seule

- Duplicateur

- Administrateurs du schéma

- Opérateurs de serveur

AdminSDHolder

L’objectif de l’objet AdminSDHolder est de fournir des autorisations de « modèle » pour les comptes et groupes protégés dans le domaine. AdminSDHolder est automatiquement créé en tant qu’objet dans le conteneur système de chaque domaine Active Directory. Son chemin d’accès est : CN=AdminSDHolder,CN=System,DC=<domain_component,DC>=<domain_component>?.

Alors que le groupe d'administrateurs possède la plupart des objets d’un domaine Active Directory, le groupe Administrateurs de domaine possède l’objet AdminSDHolder. Par défaut, les administrateurs d'entreprise peuvent modifier l'objet AdminSDHolder d'un domaine, tout comme les administrateurs de domaine du domaine et les groupes d'administrateurs. En outre, bien que le propriétaire par défaut d’AdminSDHolder soit le groupe Administrateurs de domaine du domaine, les administrateurs ou administrateurs d’entreprise peuvent s’approprier l’objet.

SDProp

SDProp est un processus qui s’exécute toutes les 60 minutes (par défaut) sur le contrôleur de domaine qui contient l’émulateur de contrôleur de domaine principal (PDCE) du domaine. SDProp compare les autorisations sur l’objet AdminSDHolder du domaine avec les autorisations sur les comptes et groupes protégés dans le domaine. Si les autorisations sur l’un des comptes et groupes protégés ne correspondent pas à celles de l’objet AdminSDHolder, SDProp les réinitialise sur les comptes et groupes protégés pour qu’elles correspondent à celles configurées pour l’objet AdminSDHolder du domaine.

L’héritage des autorisations est désactivé sur les groupes et comptes protégés. Même si les comptes et les groupes sont déplacés vers des emplacements différents dans le répertoire, ils n'hériteront pas des autorisations de leurs nouveaux objets parents. L’héritage est désactivé sur l’objet AdminSDHolder afin que les modifications d’autorisation apportées aux objets parents ne modifient pas les autorisations d’AdminSDHolder.

Modification de l’intervalle SDProp

Normalement, vous n’avez pas besoin de modifier l’intervalle d’exécution de SDProp, sauf à des fins de test. Si vous devez modifier l’intervalle SDProp, sur le PDCE du domaine, utilisez regedit pour ajouter ou modifier la valeur DWORD AdminSDProtectFrequency dans HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Parameters.

La plage de valeurs, exprimée en secondes, est comprise entre 60 et 7 200 (une minute à deux heures). Pour supprimer les modifications, supprimez la clé AdminSDProtectFrequency. En supprimant la clé, SDProp revient à l'intervalle de 60 minutes. En règle générale, vous ne devez pas réduire cet intervalle dans les domaines de production, car cela peut augmenter la surcharge de traitement LSASS sur le contrôleur de domaine. L’impact de cette augmentation dépend du nombre d’objets protégés dans le domaine.

Exécution manuelle de SDProp

Une meilleure approche pour tester les modifications d’AdminSDHolder consiste à exécuter manuellement SDProp, ce qui entraîne l’exécution immédiate de la tâche, mais n’affecte pas l’exécution planifiée. Vous pouvez forcer l’exécution de SDProp à l’aide de Ldp.exe ou d’un script de modification LDAP. Pour exécuter SDProp manuellement, procédez comme suit :

Lancez Ldp.exe.

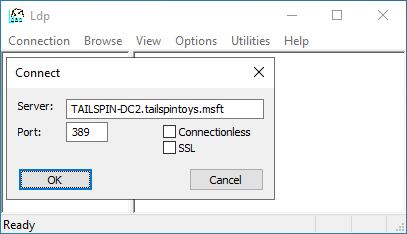

Dans la boîte de dialogue Ldp, cliquez sur Connexion, puis sur Se connecter.

Dans la boîte de dialogue Se connecter, tapez le nom du contrôleur de domaine pour le domaine qui contient le rôle PDC Emulator (PDCE), puis cliquez sur OK.

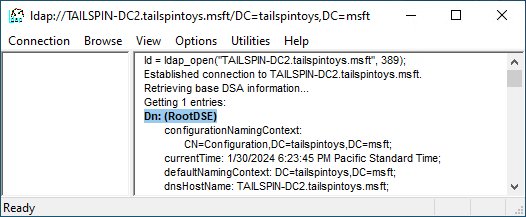

Pour vérifier la connexion, assurez-vous que Dn: (RootDSE) est présent comme dans la capture d’écran suivante. Cliquez ensuite sur Connexion, puis sur Lier.

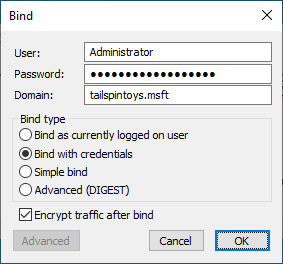

Dans la boîte de dialogue Lier, tapez les informations d’identification d’un compte d’utilisateur autorisé à modifier l’objet rootDSE. (Si vous êtes connecté en tant qu’utilisateur, vous pouvez sélectionner Lier comme utilisateur actuellement connecté.) Cliquez sur OK.

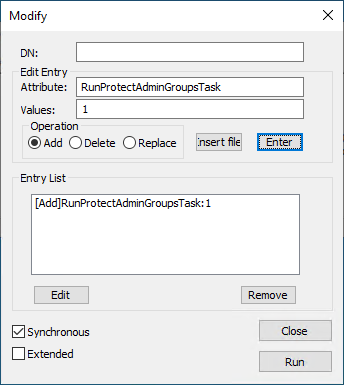

Une fois l’opération de liaison terminée, cliquez sur Parcourir, puis sur Modifier.

Dans la boîte de dialogue Modifier, laissez le champ DN vide. Dans le champ Modifier l’attribut d’entrée, tapez RunProtectAdminGroupsTask, puis dans le champ Valeurs, tapez 1. Cliquez sur Entrée pour remplir la liste d’entrées comme indiqué ici.

Dans la boîte de dialogue Modifier remplie, cliquez sur Exécuter et vérifiez que les modifications que vous avez apportées à l’objet AdminSDHolder sont affichées sur cet objet.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour