Annexe D : Sécurisation des comptes d’administrateur intégrés dans Active Directory

Annexe D : Sécurisation des comptes d’administrateur intégrés dans Active Directory

Dans chaque domaine d’Active Directory, un compte Administrateur est créé dans le cadre de la création du domaine. Par défaut, ce compte est membre des groupes Domain Admins et Administrators dans le domaine. Si le domaine est le domaine racine de la forêt, le compte est également membre du groupe Enterprise Admins.

L’utilisation du compte Administrateur d’un domaine doit être réservée uniquement aux activités de build initiales et éventuellement aux scénarios de récupération d’urgence. Pour vous assurer qu’un compte Administrateur peut être utilisé pour effectuer des réparations dans le cas où aucun autre compte ne peut être utilisé, vous ne devez pas modifier l’appartenance par défaut du compte Administrateur dans un domaine de la forêt. À la place, vous devez sécuriser le compte Administrateur dans chaque domaine de la forêt, comme décrit dans la section suivante et dans les instructions pas à pas qui suivent.

Remarque

Auparavant, ce guide recommandait de désactiver le compte. Cela a été supprimé, car le livre blanc sur la récupération de forêt utilise le compte d’administrateur par défaut. En effet, il s’agit du seul compte qui autorise l’ouverture de session sans serveur de catalogue global.

Contrôles pour les comptes d’administrateurs intégrés

Pour le compte Administrateur intégré dans chaque domaine de votre forêt, vous devez configurer les paramètres suivants :

Activez l’indicateur Le compte est sensible et ne peut pas être délégué sur le compte.

Activez l’indicateur Une carte à puce est nécessaire pour ouvrir une session interactive sur le compte.

Configurez des objets de stratégie de groupe pour restreindre l’utilisation du compte Administrateur sur les systèmes joints à un domaine :

Dans un ou plusieurs objets de stratégie de groupe que vous créez et liez à des unités d’organisation de station de travail et de serveur membre dans chaque domaine, ajoutez le compte Administrateur de chaque domaine aux droits utilisateur suivants dans Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignments :

Refuser l'accès à cet ordinateur à partir du réseau

Interdire l’ouverture de session en tant que tâche

Interdire l’ouverture de session en tant que service

Interdire l’ouverture de session par les services Bureau à distance

Remarque

Lorsque vous ajoutez des comptes à ce paramètre, vous devez spécifier si vous configurez des comptes Administrateurs locaux ou des comptes Administrateurs de domaine. Par exemple, pour ajouter le compte Administrateur du domaine TAILSPINTOYS à ces autorisations de refus, vous devez saisir le compte comme TAILSPINTOYS\Administrator ou parcourir le compte Administrateur du domaine TAILSPINTOYS. Si vous tapez « Administrateur » dans ces paramètres de droits utilisateur dans l’Éditeur d’objet de stratégie de groupe, vous limitez le compte Administrateur local sur chaque ordinateur auquel l’objet de stratégie de groupe est appliqué.

Nous vous recommandons de restreindre les comptes Administrateur locaux sur les serveurs membres et les stations de travail de la même manière que les comptes Administrateur basés sur un domaine. Par conséquent, vous devez généralement ajouter le compte Administrateur pour chaque domaine de la forêt et le compte Administrateur pour les ordinateurs locaux à ces paramètres des droits utilisateur. La capture d’écran suivante montre un exemple de configuration de ces droits utilisateur pour empêcher les comptes Administrateurs locaux et le compte Administrateur d’un domaine d’effectuer des connexions qui ne devraient pas être nécessaires pour ces comptes.

- Configurer des objets de stratégie de groupe pour restreindre les comptes Administrateur sur les contrôleurs de domaine

Dans chaque domaine de la forêt, l’objet de stratégie de groupe Contrôleurs de domaine par défaut ou une stratégie liée à l’unité d’organisation des contrôleurs de domaine doit être modifié(e) pour ajouter le compte Administrateur de chaque domaine aux droits utilisateur suivants dans Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignments :

Refuser l'accès à cet ordinateur à partir du réseau

Interdire l’ouverture de session en tant que tâche

Interdire l’ouverture de session en tant que service

Interdire l’ouverture de session par les services Bureau à distance

Notes

Ces paramètres garantissent que le compte Administrateur intégré du domaine ne peut pas être utilisé pour se connecter à un contrôleur de domaine, bien que le compte puisse se connecter localement aux contrôleurs de domaine. Étant donné que ce compte ne doit être utilisé que dans les scénarios de récupération d’urgence, il est prévu que l’accès physique à au moins un contrôleur de domaine sera disponible, ou que d’autres comptes disposant d’autorisations d’accès aux contrôleurs de domaine à distance peuvent être utilisés.

Configurer l’audit des comptes d’administrateur

Si le compte Administrateur de chaque domaine est sécurisé, vous devez configurer l'audit pour surveiller l'utilisation ou les modifications du compte. Si le compte fait l’objet d’une connexion, que son mot de passe est réinitialisé ou que d’autres modifications y sont apportées, des alertes doivent être envoyées aux utilisateurs ou aux équipes responsables de l’administration d’Active Directory, en plus des équipes de réponse aux incidents de votre organisation.

Instructions détaillées pour sécuriser les comptes Administrateurs intégrés dans Active Directory

Dans le Gestionnaire de serveur, choisissez Outils, puis Utilisateurs et ordinateurs Active Directory.

Afin d’éviter les attaques qui tirent parti de la délégation pour utiliser les informations d’identification du compte sur d’autres systèmes, procédez comme suit :

Cliquez avec le bouton droit de la souris sur le compte Administrateur et sélectionnez Propriétés.

Cliquez sur l’onglet Compte.

Sous Options du compte, sélectionnez le drapeau Le compte est sensible et ne peut pas être délégué, comme indiqué dans la capture d'écran suivante, puis sélectionnez OK.

Pour activer l’indicateur Une carte à puce est nécessaire pour ouvrir une session interactive sur le compte, procédez comme suit :

Cliquez avec le bouton droit de la souris sur le compte Administrateur et sélectionnez Propriétés.

Cliquez sur l’onglet Compte.

Sous Options du compte, sélectionnez l'indicateur La carte à puce est requise pour la connexion interactive, comme indiqué dans la capture d'écran suivante, puis sélectionnez OK.

Configuration d’objets de stratégie de groupe pour restreindre les comptes d’administrateur au niveau du domaine

Avertissement

Cet objet de stratégie de groupe ne doit jamais être lié au niveau du domaine, car il peut rendre le compte Administrateur intégré inutilisable, même dans les scénarios de récupération d’urgence.

Dans le Gestionnaire de serveur, choisissez Outils et sélectionnez Gestion de la stratégie de groupe.

Dans l’arborescence de la console, développez <Forêt>\Domaines\<Domaine>, puis Objets de stratégie de groupe (où <Forêt> est le nom de la forêt et <Domaine> est le nom du domaine dans lequel vous souhaitez créer la stratégie de groupe).

Dans l'arborescence de la console, cliquez avec le bouton droit sur Objets de stratégie de groupe et sélectionnez Nouveau.

Dans la boîte de dialogue Nouveau GPO, tapez <Nom du GPO> et cliquez sur OK (où <Nom du GPO> est le nom de ce GPO).

Dans le volet des détails, cliquez avec le bouton droit de la souris sur <GPO Name> et sélectionnez Modifier.

Naviguez jusqu'à Configuration de l'ordinateur\Politiques\Paramètres Windows\Paramètres de sécurité\Stratégies locales et sélectionnez Attribution des droits d'utilisateur.

Configurez les droits des utilisateurs pour empêcher le compte Administrateur d'accéder aux serveurs et postes de travail membres sur le réseau en procédant comme suit :

Double-cliquez sur Refuser l'accès à cet ordinateur depuis le réseau et sélectionnez Définir ces paramètres de stratégie.

Sélectionnez Ajouter un utilisateur ou un groupe, puis Parcourir.

Tapez Administrateur, sélectionnez Vérifier les noms et cliquez sur OK. Vérifiez que le compte s’affiche au format <DomainName>\Username, comme indiqué dans la capture d’écran suivante.

Sélectionnez OK, puis à nouveau OK.

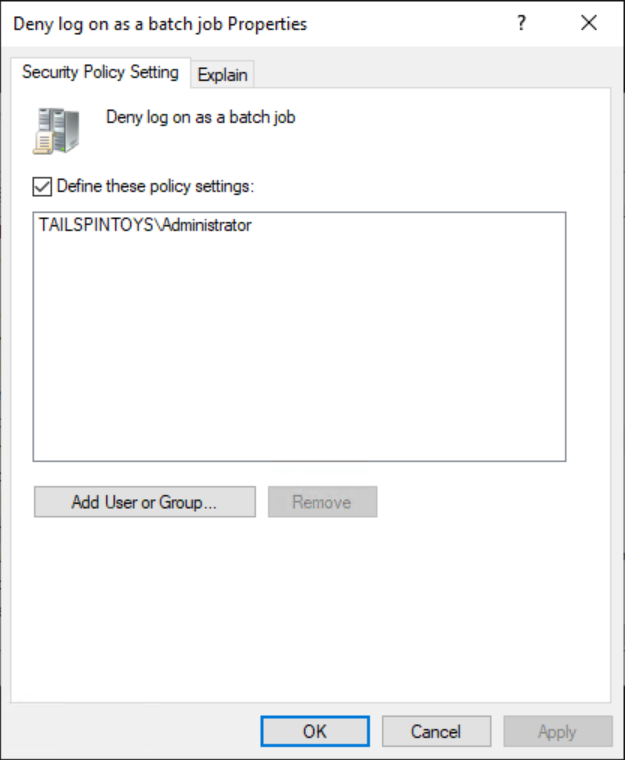

Pour configurer les droits d'utilisateur afin d'empêcher le compte Administrateur de se connecter en tant que travailleur par lots, procédez comme suit

Double-cliquez sur Refuser la connexion en tant que travail par lots et sélectionnez Définir ces paramètres de stratégie.

Sélectionnez Ajouter un utilisateur ou un groupe, puis Parcourir.

Tapez Administrateur, sélectionnez Vérifier les noms et cliquez sur OK. Vérifiez que le compte s’affiche au format <DomainName>\Username, comme indiqué dans la capture d’écran suivante.

Sélectionnez OK, puis à nouveau OK.

Pour configurer les droits des utilisateurs afin d'empêcher le compte de l'administrateur de se connecter en tant que service, procédez comme suit :

Double-cliquez sur Refuser la connexion en tant que service et sélectionnez Définir ces paramètres de stratégie.

Sélectionnez Ajouter un utilisateur ou un groupe, puis Parcourir.

Tapez Administrateur, sélectionnez Vérifier les noms et cliquez sur OK. Vérifiez que le compte s’affiche au format <DomainName>\Username, comme indiqué dans la capture d’écran suivante.

Sélectionnez OK, puis à nouveau OK.

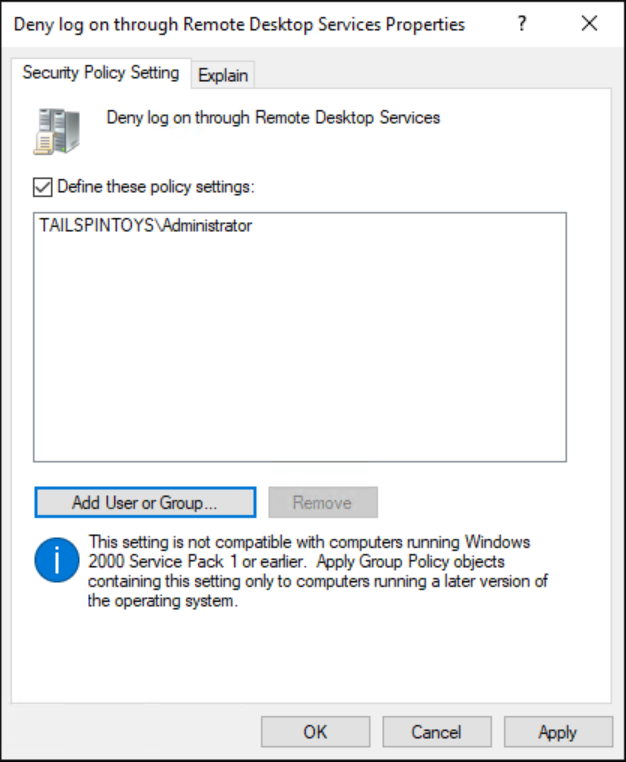

Pour configurer les droits des utilisateurs afin d'empêcher le compte de l'administrateur d'accéder aux serveurs et aux postes de travail des membres par l'intermédiaire des services Remote Desktop, procédez comme suit :

Double-cliquez sur Refuser la connexion via les Services Bureau à distance et sélectionnez Définir ces paramètres de stratégie.

Sélectionnez Ajouter un utilisateur ou un groupe, puis Parcourir.

Tapez Administrateur, sélectionnez Vérifier les noms et cliquez sur OK. Vérifiez que le compte s’affiche au format <DomainName>\Username, comme indiqué dans la capture d’écran suivante.

Sélectionnez OK, puis à nouveau OK.

Pour quitter l'éditeur de gestion des stratégies de groupe, choisissez Fichier, puis Quitter.

Dans la Gestion des stratégies de groupe, associez le GPO aux OU des serveurs et des postes de travail membres en procédant comme suit :

Accédez à <Forêt>\Domaines\<Domaine> (où <Forêt> est le nom de la forêt et <Domaine> est le nom du domaine dans lequel vous souhaitez définir la stratégie de groupe).

Cliquez avec le bouton droit de la souris sur l'OU à laquelle le GPO doit être appliqué et sélectionnez Lier un GPO existant.

Sélectionnez le GPO que vous avez créé et cliquez sur OK.

Créez des liens vers toutes les autres unités d’organisation qui contiennent des stations de travail.

Créez des liens vers toutes les autres unités d’organisation qui contiennent des serveurs membres.

Important

Lorsque vous ajoutez le compte Administrateur à ces paramètres, vous spécifiez si vous configurez un compte Administrateur local ou un compte Administrateur de domaine selon la façon dont vous étiquetez les comptes. Par exemple, pour ajouter le compte Administrateur du domaine TAILSPINTOYS à ces droits de refus, vous accédez au compte Administrateur pour le domaine TAILSPINTOYS, qui apparaît sous la forme TAILSPINTOYS\Administrateur. Si vous tapez « Administrateur » dans ces paramètres de droits utilisateur dans l’Éditeur d’objet de stratégie de groupe, vous limitez le compte Administrateur local sur chaque ordinateur auquel l’objet de stratégie de groupe est appliqué, comme décrit précédemment.

Étapes de vérification

Les étapes de vérification décrites ici sont spécifiques à Windows 8 et à Windows Server 2012.

Vérifier que l’option de compte « Une carte à puce est nécessaire pour ouvrir une session interactive »

- À partir d’un serveur membre ou d’une station de travail affecté(e) par les modifications de l’objet de stratégie de groupe, essayez de vous connecter de manière interactive au domaine à l’aide du compte Administrateur intégré du domaine. Après avoir tenté de vous connecter, une boîte de dialogue s'affiche pour vous informer que vous avez besoin d'une carte à puce pour vous connecter.

Vérifier les paramètres de l’objet de stratégie de groupe « Refuser l’accès à cet ordinateur à partir du réseau »

Essayez d'accéder à un serveur membre ou à un poste de travail du réseau affecté par les modifications de GPO à partir d'un serveur membre ou d'un poste de travail qui n'est pas affecté par les modifications de GPO. Pour vérifier les paramètres de l’objet de stratégie de groupe, essayez de mapper le lecteur système à l’aide de la commande NET USE en procédant comme suit :

Connectez-vous au domaine à l’aide du compte Administrateur intégré du domaine.

Cliquez avec le bouton droit de la souris sur le bouton Démarrer, puis cliquez sur Windows PowerShell (Admin).

Lorsque vous êtes invité à approuver l'élévation, choisissez Oui.

Dans la fenêtre PowerShell window, type net use \\<Server Name>\c$, où <Server Name> est le nom du serveur membre ou du poste de travail auquel vous essayez d'accéder via le réseau.

Vous devriez recevoir un message indiquant que l'utilisateur ne s'est pas vu accorder le type de connexion requis.

Vérifier les paramètres de l’objet de stratégie de groupe « Interdire l’ouverture de session en tant que tâche »

À partir d’un serveur membre ou d’une station de travail affecté(e) par les modifications d’objet de stratégie de groupe, connectez-vous localement.

Créer un fichier batch

Sélectionnez le bouton Démarrer et entrez Bloc-notes

Sélectionnez le bloc-notes dans la liste des résultats.

Dans Bloc-notes, tapez dir c:.

Sélectionnez Fichier, puis Enregistrer sous.

Dans le champ Nom de fichier, tapez <Filename>.bat (où <Filename> est le nom du nouveau fichier batch).

Planifier une tâche

Sélectionnez le bouton Démarrer, entrez Planificateur de tâches, puis sélectionnez Planificateur de tâches.

Dans le Planificateur de tâches, sélectionnez Action, puis Créer une tâche.

Dans la boîte de dialogue Créer une tâche, tapez <Nom de la tâche> (où <Nom de la tâche> est le nom de la nouvelle tâche).

Sélectionnez l'onglet Actions, puis Nouveau.

Sous Action :, sélectionnez Démarrer un programme.

Sous Programme/Script :, sélectionnez Parcourir, recherchez et sélectionnez le fichier batch que vous avez créé dans la section Créer un fichier batch, puis sélectionnez Ouvrir.

Cliquez sur OK.

Cliquez sur l’onglet Général.

Sous Options de sécurité, sélectionnez Changer d'utilisateur ou de groupe.

Saisissez le nom du compte de l'administrateur de niveau domaine, sélectionnez Vérifier les noms, puis OK.

Sélectionnez Exécuter même si l’utilisateur n’est pas connecté et Ne pas mémoriser le mot de passe. La tâche n’aura accès qu’aux ressources de l’ordinateur local.

Cliquez sur OK.

Une boîte de dialogue doit s’afficher, invitant à fournir les informations d’identification du compte d’utilisateur pour exécuter la tâche.

Après avoir saisi les informations d'identification, sélectionnez OK.

Une boîte de dialogue s'affiche pour vous informer que la tâche nécessite un compte disposant des privilèges Log on as a batch job (se connecter en tant que travailleur par lots).

Vérifier les paramètres de l’objet de stratégie de groupe « Interdire l’ouverture de session en tant que service »

À partir d’un serveur membre ou d’une station de travail affecté(e) par les modifications d’objet de stratégie de groupe, connectez-vous localement.

Sélectionnez le bouton Démarrer, entrez Services et sélectionnez Services.

Localisez et double-cliquez sur Spouleur d'impression.

Sélectionnez l'onglet Se connecter.

Sous Se connecter en tant que :, sélectionnez Ce compte.

Sélectionnez Parcourir, tapez le nom du compte de l'administrateur de niveau domaine, sélectionnez Vérifier les noms et sélectionnez OK.

Pour Mot de passe : et Confirmer le mot de passe :, tapez le mot de passe du compte administrateur et sélectionnez OK.

Sélectionnez OK trois fois de plus.

Cliquez avec le bouton droit de la souris sur le Service Spouleur d'impression, puis sélectionnez Redémarrer.

Lorsque le service redémarre, une boîte de dialogue apparaît, indiquant que le service Print Spooler n'a pas pu être démarré.

Annuler les modifications apportées au service Spouleur d’impression

À partir d’un serveur membre ou d’une station de travail affecté(e) par les modifications d’objet de stratégie de groupe, connectez-vous localement.

Sélectionnez le bouton Démarrer, entrez Services et sélectionnez Services.

Localisez et double-cliquez sur Spouleur d'impression.

Sélectionnez l'onglet Se connecter.

Sous Se connecter en tant que :, sélectionnez le compte Système local, puis cliquez sur OK.

Vérifier les paramètres de l’objet de stratégie de groupe « Refuser l’ouverture de session via Services Bureau à distance »

Sélectionnez Démarrer, tapez Connexion Bureau à distance, puis sélectionnez Connexion Bureau à distance.

Dans le champ Ordinateur, saisissez le nom de l'ordinateur auquel vous souhaitez vous connecter, puis sélectionnez Connecter. (Vous pouvez également taper l’adresse IP au lieu du nom de l’ordinateur.)

Lorsque vous y êtes invité, fournissez les informations d’identification pour le compte Administrateur au niveau du domaine.

La connexion au bureau à distance est refusée.