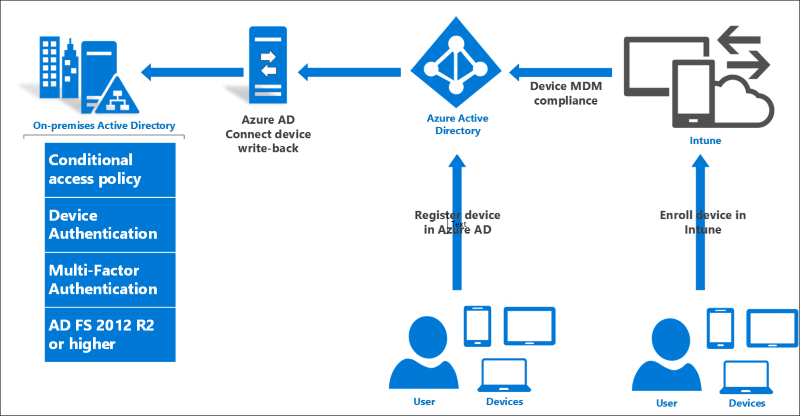

Configurer l’accès conditionnel local à l’aide d’appareils inscrits

Le document suivant vous guide tout au long de l’installation et de la configuration de l’accès conditionnel local avec des appareils inscrits.

Conditions préalables à l’infrastructure

Les conditions suivantes sont requises pour commencer avec l’accès conditionnel local.

| Condition requise | Description |

|---|---|

| Un abonnement Microsoft Entra avec une licence Microsoft Entra ID P1 ou P2 | Pour activer l’écriture différée de l’appareil pour l’accès conditionnel local : un essai gratuit suffit |

| Abonnement Intune | nécessaire uniquement pour l’intégration GPM pour les scénarios de conformité des appareils . un essai gratuit suffit |

| Microsoft Entra Connect | QFE de novembre 2015 ou version ultérieure. Obtenir la dernière version ici. |

| Windows Server 2016 | Build 10586 ou version ultérieure pour AD FS |

| Schéma Windows Server Active Directory 2016 | Le niveau de schéma 85 ou version ultérieure est requis. |

| Contrôleur de domaine Windows Server 2016 | Cela n’est nécessaire que pour les déploiements d’approbation de clé Hello Entreprise. Des informations supplémentaires sont disponibles ici. |

| Client Windows 10 | La Build 10586 ou version ultérieure, jointe au domaine ci-dessus est requise pour les scénarios Windows 10 de jointure de domaine et de Windows Hello Entreprise uniquement |

| Compte d'utilisateur Microsoft Entra avec licence Microsoft Entra ID P1 ou P2 attribuée | Pour inscrire l’appareil |

Mettre à jour le schéma Active Directory

Pour utiliser l’accès conditionnel local avec des appareils inscrits, vous devez d’abord mettre à niveau votre schéma AD. Les conditions suivantes doivent être remplies : - Le schéma doit être version 85 ou ultérieure . Cela est uniquement requis pour la forêt à laquelle AD FS est joint

Remarque

Si vous avez installé Microsoft Entra Connect avant de procéder à la mise à niveau vers la version du schéma (niveau 85 ou supérieur) dans Windows Server 2016, vous devez réexécuter l'installation Microsoft Entra Connect et actualiser le schéma AD local pour garantir que la règle de synchronisation pour msDS-KeyCredentialLink est configurée.

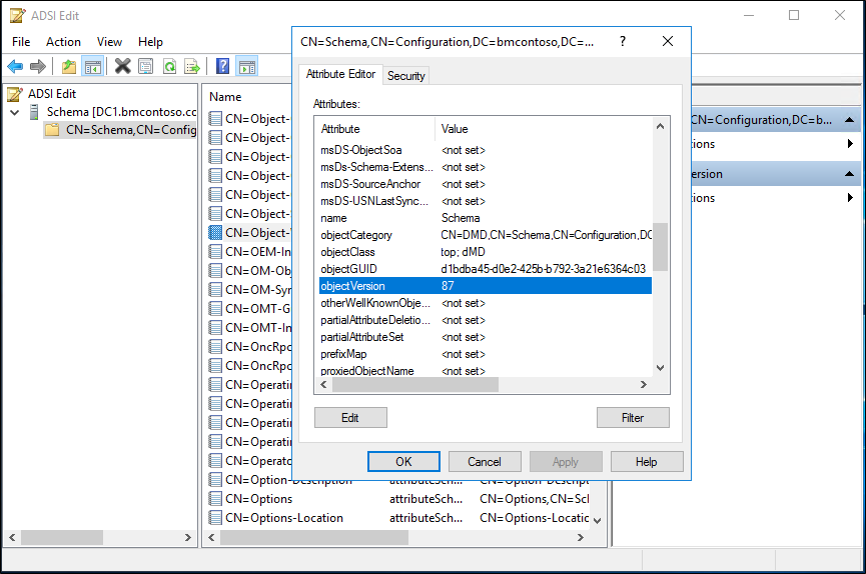

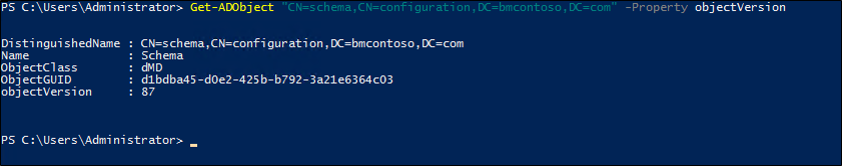

Vérifier votre niveau de schéma

Pour vérifier votre niveau de schéma, procédez comme suit :

- Vous pouvez utiliser ADSIEdit ou LDP et vous connecter au contexte d’affectation de noms de schéma.

- À l’aide d’ADSIEdit, cliquez avec le bouton droit sur « CN=Schema,CN=Configuration,DC=<domain,DC>=<com>, puis sélectionnez les propriétés. Remplacez le domaine et les parties com par vos informations de forêt.

- Sous l’Éditeur d’attributs, recherchez l’attribut objectVersion et il vous indiquera votre version.

Vous pouvez également utiliser l’applet de commande PowerShell suivante (remplacez l’objet par vos informations de contexte de nommage de schéma) :

Get-ADObject "cn=schema,cn=configuration,dc=domain,dc=local" -Property objectVersion

Pour plus d’informations sur la mise à jour, consultez Mettre à niveau des contrôleurs de domaine vers Windows Server 2016.

Activer l'inscription de l'appareil Microsoft Entra

Pour configurer ce scénario, vous devez configurer la capacité d'inscription de l'appareil dans Microsoft Entra ID.

Pour ce faire, suivez les étapes sous Configuration de la jonction Microsoft Entra dans votre organisation

Configurer AD FS

- Créez une batterie de serveurs AD FS 2016.

- Ou migrer une batterie de serveurs vers AD FS 2016 à partir d’AD FS 2012 R2

- Déployez Microsoft Entra Connect à l'aide du chemin personnalisé pour connecter AD FS à Microsoft Entra ID.

Configurer l’écriture différée de l’appareil et l’authentification des appareils

Remarque

Si vous avez exécuté Microsoft Entra Connect à l'aide de Paramètres Express, les objets AD appropriés ont été créés pour vous. Toutefois, dans la plupart des scénarios AD FS, Microsoft Entra Connect a été exécuté avec des paramètres personnalisés pour configurer AD FS. Les étapes ci-dessous sont donc nécessaires.

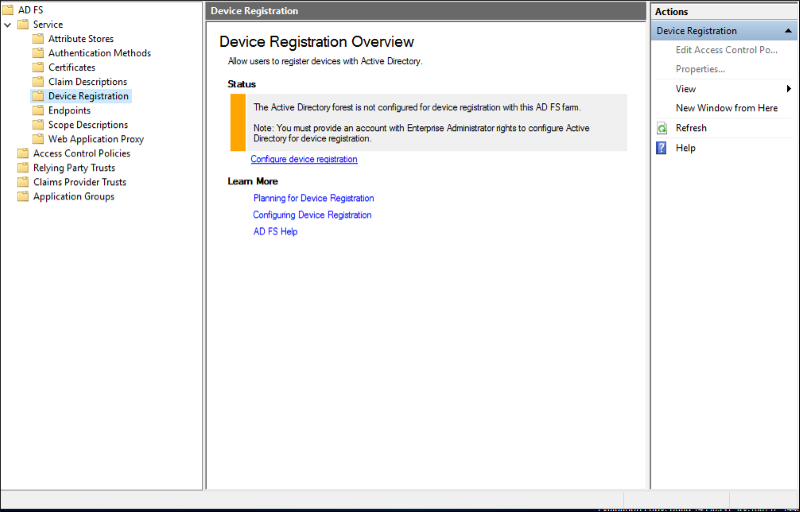

Créer des objets AD pour l’authentification d’appareil AD FS

Si votre batterie de serveurs AD FS n’est pas déjà configurée pour l’authentification de l’appareil (vous pouvez le voir dans la console de gestion AD FS sous Service -> Inscription des appareils), procédez comme suit pour créer les objets AD DS et la configuration appropriés.

Remarque : les commandes ci-dessous nécessitent des outils d’administration Active Directory. Par conséquent, si votre serveur de fédération n’est pas également un contrôleur de domaine, installez d’abord les outils à l’aide de l’étape 1 ci-dessous. Dans le cas contraire, vous pouvez ignorer l’étape 1.

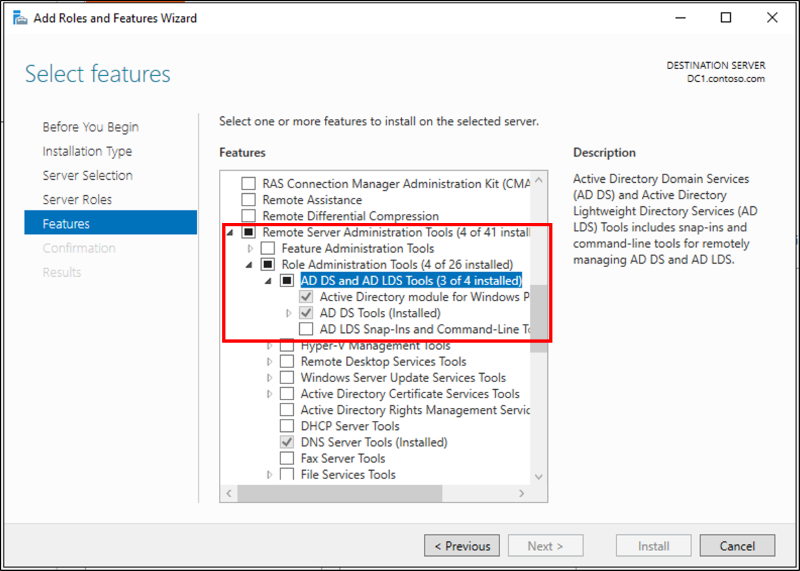

- Exécutez l’Assistant Ajouter des fonctionnalités et des rôles et sélectionnez la fonctionnalité Outils d’administration de serveur distant ->Outils d’administration de rôles ->Outils AD DS et AD LDS -> Choisissez à la fois le module Active Directory pour Windows PowerShell et les outils AD DS.

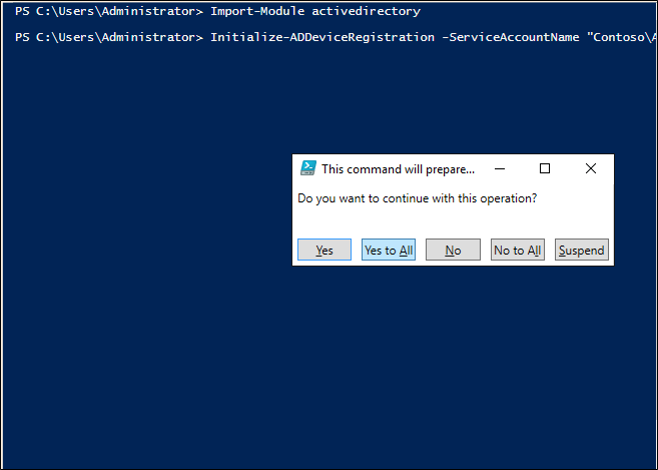

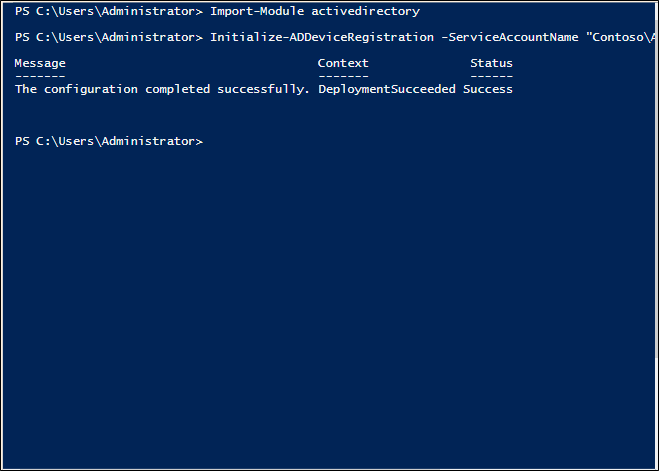

Sur votre serveur principal AD FS, vérifiez que vous êtes connecté en tant qu’utilisateur AD DS avec des privilèges Enterprise Administration (EA) et ouvrez une invite PowerShell. Ensuite, exécutez les commandes PowerShell suivantes :

Import-module activedirectoryPS C:\> Initialize-ADDeviceRegistration -ServiceAccountName "<your service account>"Dans la fenêtre contextuelle, appuyez sur Oui.

Remarque : si votre service AD FS est configuré pour utiliser un compte GMSA, entrez le nom du compte au format « domain\accountname$ »

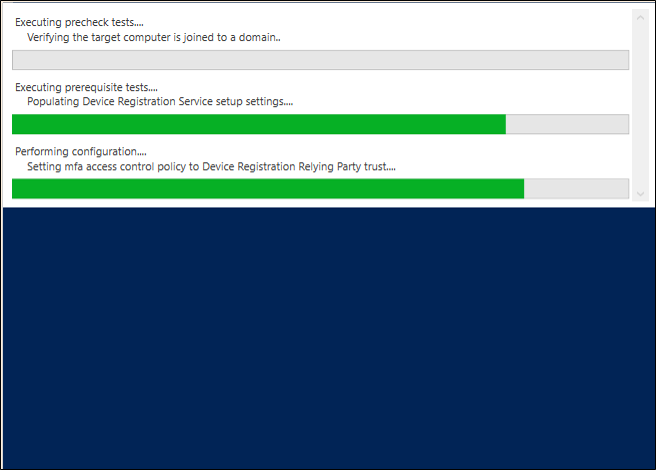

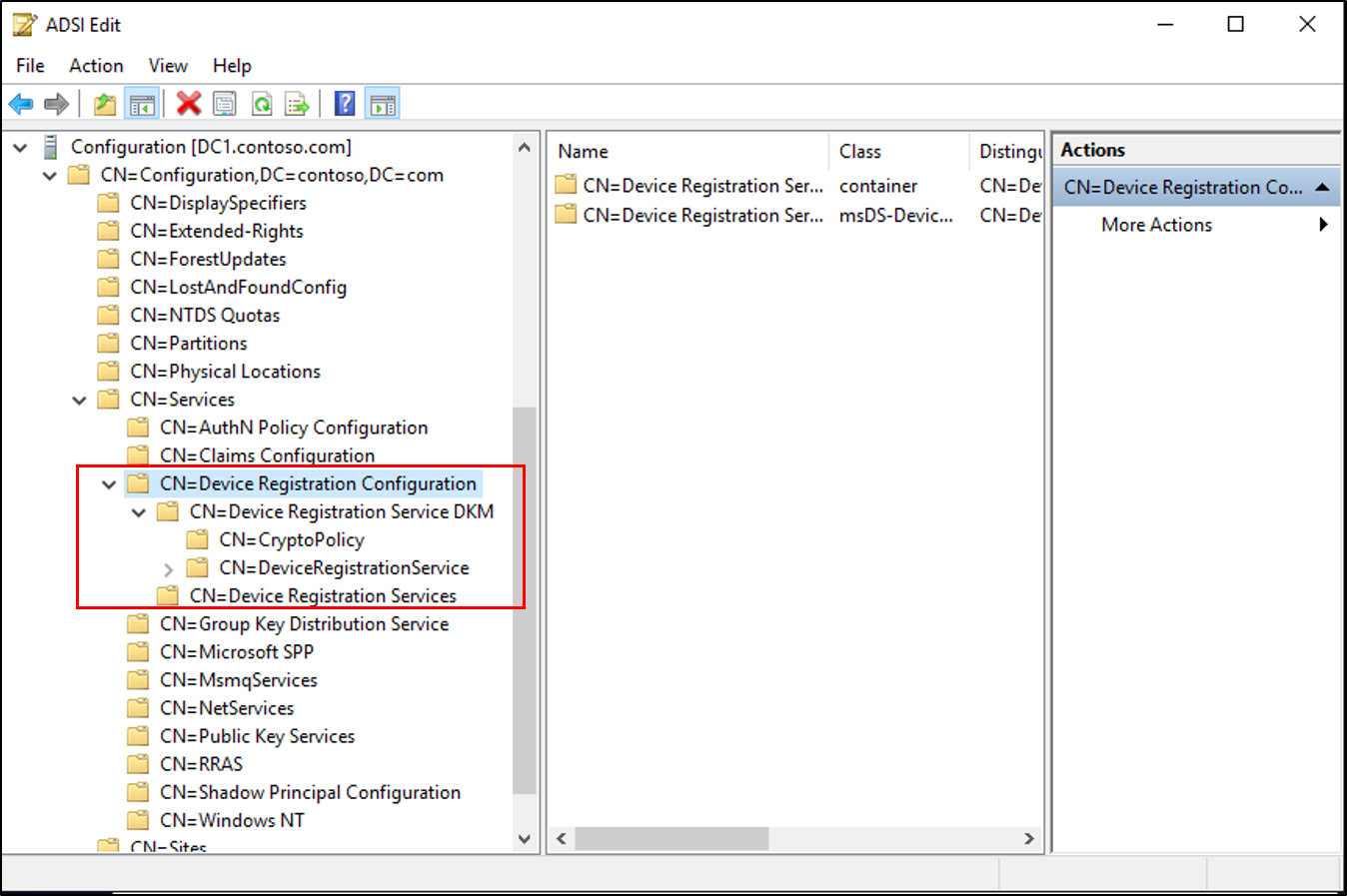

Le PSH ci-dessus crée les objets suivants :

- Conteneur RegisteredDevices sous la partition de domaine AD

- Conteneur et objet Device Registration Service sous Configuration --> Services --> Configuration de l’inscription des appareils

- Conteneur et objet DKM Device Registration Service sous Configuration --> Services --> Configuration de l’inscription des appareils

- Une fois cette opération terminée, vous verrez un message de saisie semi-automatique réussie.

Créer un point de connexion de service (SCP) dans AD

Si vous envisagez d'utiliser la jonction de domaine Windows 10 (avec inscription automatique à Microsoft Entra ID) comme décrit ici, exécutez les commandes suivantes pour créer un point de connexion de service dans AD DS

Ouvrez Windows PowerShell et exécutez la commande suivante :

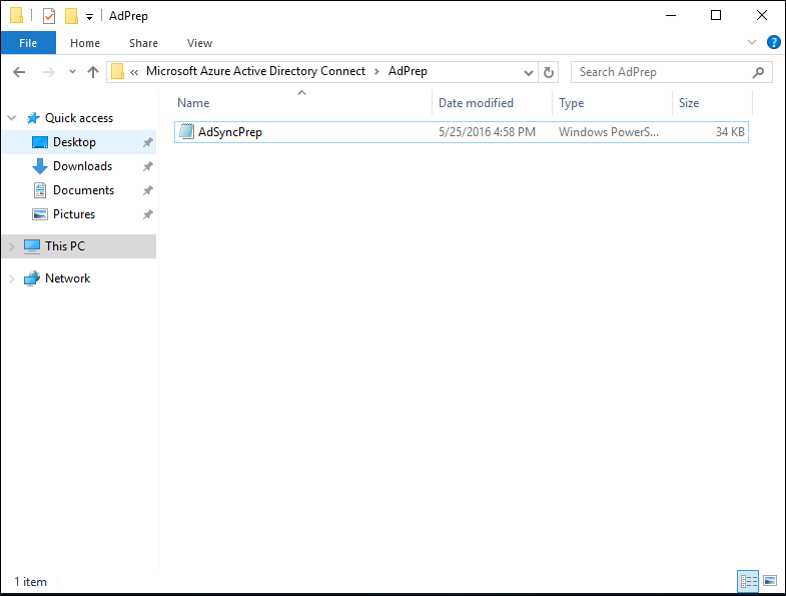

PS C:>Import-Module -Name "C:\Program Files\Microsoft Azure Active Directory Connect\AdPrep\AdSyncPrep.psm1"

Remarque

Si nécessaire, copiez le fichier AdSyncPrep.psm1 à partir de votre serveur Microsoft Entra Connect. Ce fichier se trouve dans Program Files\Microsoft Entra Connect\AdPrep

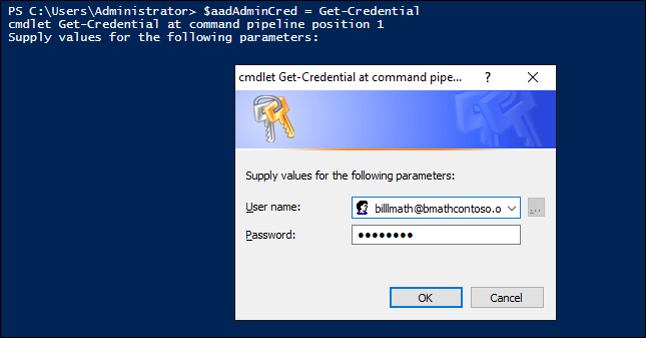

Fournissez vos informations d'identification d'administrateur général Microsoft Entra.

PS C:>$aadAdminCred = Get-Credential

Exécutez la commande PowerShell suivante :

PS C:>Initialize-ADSyncDomainJoinedComputerSync -AdConnectorAccount [AD connector account name] -AzureADCredentials $aadAdminCred

Ici, [nom de compte de connecteur AD] est le nom du compte que vous avez configuré dans Microsoft Entra Connect lors de l'ajout de votre annuaire AD DS local.

Les commandes ci-dessus permettent aux clients de Windows 10 de trouver le domaine Microsoft Entra approprié à joindre en créant l'objet serviceConnectionpoint dans AD DS.

Préparer AD pour l’écriture différée de l’appareil

Pour vous assurer que les objets et conteneurs AD DS sont dans l'état correct pour l'écriture différée des appareils à partir Microsoft Entra ID, procédez comme suit.

Ouvrez Windows PowerShell et exécutez la commande suivante :

PS C:>Initialize-ADSyncDeviceWriteBack -DomainName <AD DS domain name> -AdConnectorAccount [AD connector account name]

Ici, [nom du compte de connecteur AD] est le nom du compte que vous avez configuré dans Microsoft Entra Connect lors de l'ajout de votre annuaire AD DS local au format domain\accountname

La commande ci-dessus crée les objets suivants pour l’écriture différée de l’appareil dans AD DS, s’ils n’existent pas déjà, et autorise l’accès au nom du compte de connecteur AD spécifié

- Conteneur RegisteredDevices dans la partition de domaine AD

- Conteneur et objet Device Registration Service sous Configuration --> Services --> Configuration de l’inscription des appareils

Activer l'écriture différée l'appareil dans Microsoft Entra Connect

Si vous ne l'avez pas déjà fait, activez l'écriture différée de l'appareil dans Microsoft Entra Connect en exécutant l'Assistant une deuxième fois et en sélectionnant « Personnaliser les options de synchronisation », puis en cochant la case pour l'écriture différée de l'appareil et en sélectionnant la forêt dans laquelle vous avez exécuté les cmdlets ci-dessus

Configurer l’authentification de l’appareil dans AD FS

À l’aide d’une fenêtre de commande PowerShell avec élévation de privilèges, configurez la stratégie AD FS en exécutant la commande suivante

PS C:>Set-AdfsGlobalAuthenticationPolicy -DeviceAuthenticationEnabled $true -DeviceAuthenticationMethod All

Vérifier votre configuration

Pour votre référence, vous trouverez ci-dessous une liste complète des appareils, conteneurs et autorisations AD DS requis pour que l’écriture différée et l’authentification des appareils fonctionnent

Objet de type ms-DS-DeviceContainer sur CN=RegisteredDevices,DC=<domain>

- Lire l’accès au compte de service AD FS

- accès en lecture/en écriture au compte de connecteur Microsoft Entra Connect Sync AD

Conteneur CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain>

Conteneur Device Registration Service DKM sous le conteneur ci-dessus

Objet de type serviceConnectionpoint sur CN=<guid>, CN=Device Registration

Configuration,CN=Services,CN=Configuration,DC=<domain>

- lire/écrire l’accès au nom du compte de connecteur AD spécifié sur le nouvel objet

Objet de type msDS-DeviceRegistrationServiceContainer sur CN=Device Registration Services,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=ltdomain>

Objet de type msDS-DeviceRegistrationService dans le conteneur ci-dessus

Voir en fonctionnement

Pour évaluer les nouvelles revendications et stratégies, commencez par inscrire un appareil. Par exemple, vous pouvez joindre Microsoft Entra à un ordinateur Windows 10 à l'aide de l'application Paramètres sous Système -> À propos, ou vous pouvez configurer la jonction de domaine Windows 10 avec inscription de l'appareil automatique en suivant les étapes supplémentaires ici. Pour plus d’informations sur l’adhésion des appareils mobiles Windows 10, consultez le document ici.

Pour une évaluation la plus simple possible, connectez-vous à AD FS à l’aide d’une application de test qui affiche une liste de revendications. Vous pourrez voir les nouvelles revendications, notamment isManaged, isCompliant et trusttype. Si vous activez Windows Hello Entreprise, vous verrez également la revendication prt.

Configurer des scénarios supplémentaires

Inscription automatique pour les ordinateurs joints à un domaine Windows 10

Pour activer l’inscription automatique des appareils pour les ordinateurs Windows 10 joints à un domaine, suivez les étapes 1 et 2 ici. Cela vous permettra d’atteindre les objectifs suivants :

- Assurez-vous que votre point de connexion de service dans AD DS existe et dispose des autorisations appropriées (nous avons créé cet objet ci-dessus, mais il ne nuit pas à la vérification double).

- Vérifier que AD FS est correctement configuré

- Vérifiez que votre système AD FS dispose des points de terminaison appropriés activés et des règles de revendication configurées

- Configurer les paramètres de stratégie de groupe requis pour l’inscription automatique des appareils des ordinateurs joints à un domaine

Windows Hello Entreprise

Pour plus d’informations sur l’activation des Windows 10 avec Windows Hello Entreprise, consultez Activer Windows Hello Entreprise dans votre organisation.

Inscription automatique pour le GPM

Pour activer l’inscription automatique pour le GPM des appareils inscrits afin de pouvoir utiliser la revendication isCompliant dans votre stratégie de contrôle d’accès, suivez les étapes ici.

Dépannage

- Si vous obtenez une erreur sur

Initialize-ADDeviceRegistrationqui se plaint d'un objet existant déjà dans un état incorrect, par exemple « L'objet du service DRS a été trouvé sans tous les attributs requis », vous avez peut-être déjà exécuté des commandes PowerShell Microsoft Entra Connect et avez une configuration partielle dans AD DS. Essayez de supprimer manuellement les objets sous CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain>, puis réessayez. - Pour les clients joints à un domaine Windows 10

- Pour vérifier que l’authentification de l’appareil fonctionne, connectez-vous au client joint au domaine en tant que compte d’utilisateur de test. Pour déclencher rapidement l’approvisionnement, verrouillez et déverrouillez le bureau au moins une fois.

- Instructions pour vérifier le lien d’informations d’identification de clé STK sur l’objet AD DS (la synchronisation doit-elle toujours s’exécuter deux fois ?)

- Si vous obtenez un message d’erreur lors de la tentative d’inscription d’un ordinateur Windows indiquant que l’appareil a déjà été inscrit, mais que vous ne parvenez pas à désinscrire l’appareil, ou l’avez déjà désinscrit, vous pouvez avoir un fragment de configuration d’inscription d’appareil dans le Registre. Pour examiner et supprimer ce problème, procédez comme suit :

- Sur l’ordinateur Windows, ouvrez Regedit et accédez à HKLM\Software\Microsoft\Enrollments

- Sous cette clé, il y aura de nombreuses sous-clés dans le formulaire GUID. Accédez à la sous-clé qui contient ~17 valeurs et dont « EnrollmentType » est « 6 » [joint à MDM] ou « 13 » (joint à Microsoft Entra)

- Modifier EnrollmentType sur 0

- Réessayez l’inscription de l’appareil

Articles connexes

- Sécurisation de l'accès à Office 365 et à d'autres applications connectées à Microsoft Entra ID

- Stratégies d’accès conditionnel basées sur les appareils pour les services Office 365

- Configuration de l'accès conditionnel sur site à l'aide de l'inscription de l'appareil Microsoft Entra

- Connecter des appareils joints au domaine à Microsoft Entra ID pour des expériences Windows 10

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour