Concepts clés de Windows LAPS

Découvrez les concepts de base de conception et de sécurité pour la Solution de mot de passe d'administrateur local Windows (Windows LAPS) :

- Architecture

- Flux de scénario de base

- Cycle de traitement de la stratégie en arrière-plan

- Mots de passe Microsoft Entra

- Mots de passe Windows Server Active Directory

- Réinitialisation de mot de passe après authentification

- Protection contre les falsifications de mot de passe du compte

- Mode sans échec de Windows

Architecture Windows LAPS

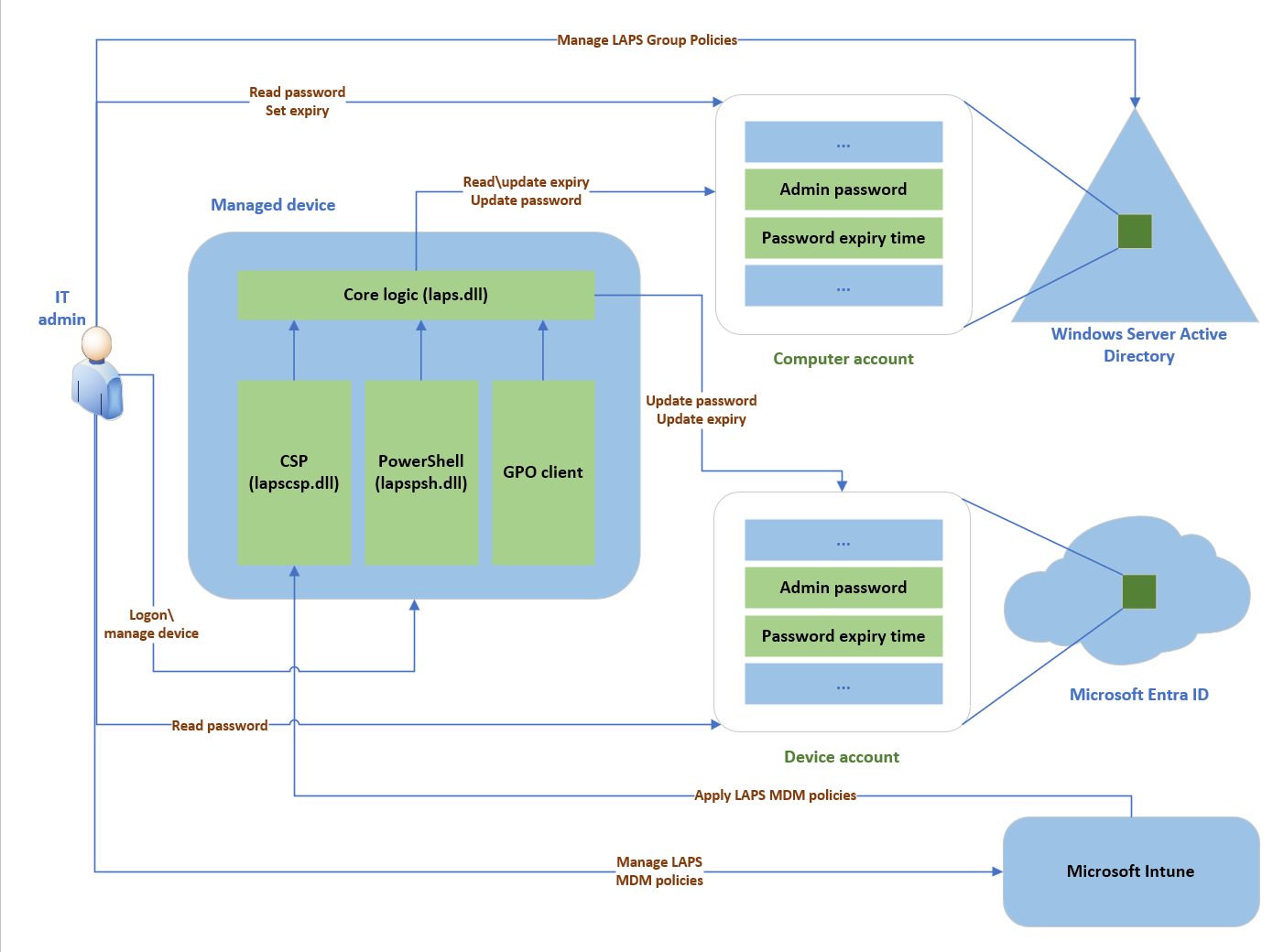

La figure suivante illustre l'architecture Windows LAPS :

Le diagramme de l'architecture Windows LAPS comporte plusieurs composants clés :

Administrateur informatique : représente collectivement les différents rôles d'administrateur informatique qui peuvent être impliqués dans un déploiement Windows LAPS. Il s’agit notamment d’une implication dans la configuration de la stratégie, l'expiration et la récupération des mots de passe stockés, et l'interaction avec les appareils gérés.

Appareil géré : représente un appareil joint à Microsoft Entra ou à Windows Server Active Directory sur lequel vous souhaitez gérer un compte Administrateur local. La fonctionnalité est composée de quelques fichiers binaires clés : laps.dll pour la logique de base, lapscsp.dll pour la logique du fournisseur de services de configuration (CSP) et lapspsh.dll pour la logique des cmdlets PowerShell. Vous pouvez également configurer Windows LAPS à l'aide d'une stratégie de groupe. Windows LAPS répond aux notifications de modification de l'objet de stratégie de groupe (GPO). L'appareil géré peut être un contrôleur de domaine Windows Server Active Directory et être configuré pour sauvegarder les mots de passe de compte DSRM (Directory Services Repair Mode).

Windows Server Active Directory : représente un déploiement Windows Server Active Directory local.

Microsoft Entra ID : déploiement Microsoft Entra s'exécutant dans le cloud.

Microsoft Intune : la solution Microsoft de gestion des stratégies d'appareil privilégiée, également exécutée dans le cloud.

Flux de scénario de base

La première étape d'un scénario Windows LAPS de base consiste à configurer la stratégie Windows LAPS pour votre organisation. Nous vous recommandons d'utiliser les options de configuration suivantes :

Appareils reliés à Microsoft Entra : utilisez Microsoft Intune.

Appareils joints à Windows Server Active Directory : utilisez une stratégie de groupe.

Appareils à jonction hybride Microsoft Entra inscrits avec Microsoft Intune : utilisez Microsoft Intune.

Une fois configuré avec une stratégie qui active Windows LAPS, l'appareil géré commence à gérer le mot de passe du compte local configuré. Lorsque le mot de passe expire, l'appareil génère un nouveau mot de passe aléatoire conformément aux exigences de longueur et de complexité de la stratégie actuelle.

Lorsqu'un nouveau mot de passe est validé, l'appareil le stocke dans l'annuaire configuré (Windows Server Active Directory ou Microsoft Entra ID). Une heure d'expiration du mot de passe associée, basée sur le paramètre d'âge du mot de passe de la stratégie actuelle, est également calculée et stockée dans l'annuaire. L'appareil renouvelle automatiquement le mot de passe lorsque le délai d'expiration de celui-ci est atteint.

Si le mot de passe du compte local est stocké dans le répertoire approprié, un administrateur informatique autorisé peut y accéder. Les mots de passe stockés dans Microsoft Entra ID sont sécurisés selon un modèle de contrôle d'accès en fonction du rôle. Les mots de passe stockés dans Windows Server Active Directory sont sécurisés au moyen de listes de contrôle d'accès (ACL), et éventuellement du chiffrement de mot de passe.

Pour renouveler le mot de passe avant l'heure d'expiration prévue, appliquez l'une des méthodes suivantes :

- Faites pivoter manuellement le mot de passe sur l'appareil géré lui-même à l'aide du cmdlet

Reset-LapsPassword. - Appelez l'action ResetPassword Execute dans le CSP Windows LAPS.

- Modifiez le délai d'expiration du mot de passe dans le répertoire (s'applique uniquement à Windows Server Active Directory).

- Déclenchez un renouvellement automatique lorsque le compte managé est utilisé pour s'authentifier auprès de l'appareil géré.

Cycle de traitement de la stratégie en arrière-plan

Windows LAPS utilise une tâche en arrière-plan qui se déclenche toutes les heures pour traiter la stratégie active. Cette tâche n'est pas implémentée avec une tâche du planificateur de tâches Windows et n'est pas configurable.

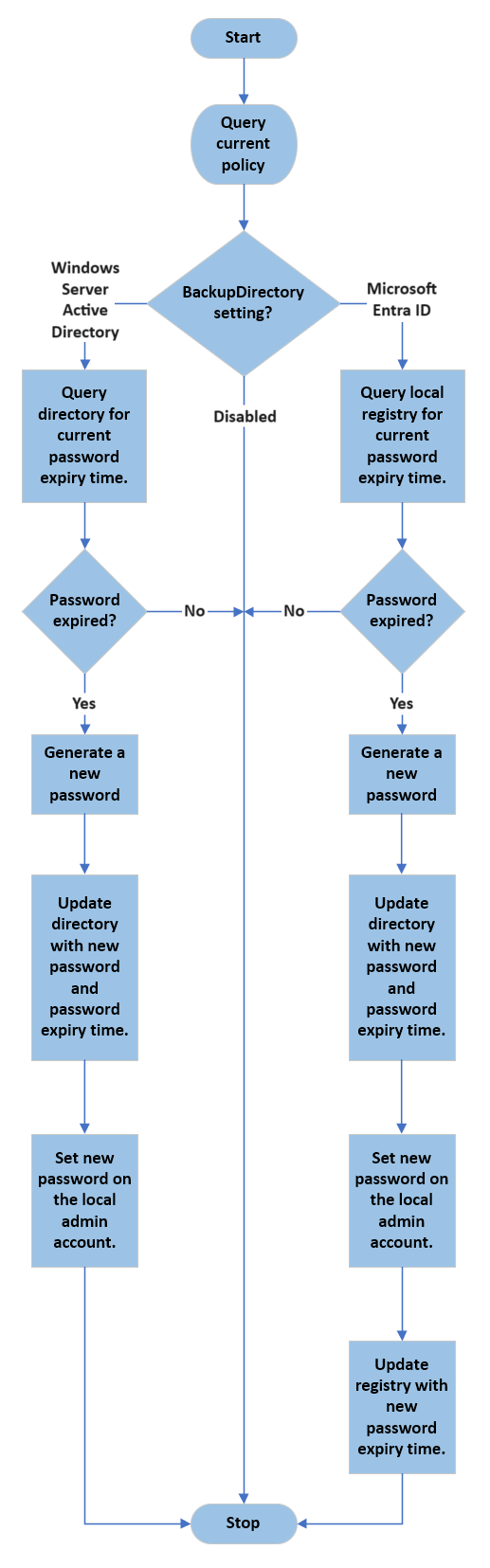

Lorsque la tâche en arrière-plan s'exécute, le flux de base suivant se déclenche :

La principale différence évidente entre le flux Microsoft Entra ID et le flux Windows Server Active Directory est liée à la façon dont le délai d'expiration du mot de passe est vérifié. Dans les deux scénarios, le délai d'expiration du mot de passe est stocké côte à côte avec le mot de passe le plus récent dans l'annuaire.

Dans le scénario Microsoft Entra, l'appareil géré n'interroge pas Microsoft Entra ID. Le délai d'expiration actuel du mot de passe est conservé localement sur l'appareil.

Dans le scénario de Windows Server Active Directory, l'appareil géré interroge régulièrement l'annuaire pour connaître le délai d'expiration du mot de passe et agit lorsque celui-ci expire.

Démarrage manuel du cycle de traitement de la stratégie

Windows LAPS répond aux notifications de modification de la stratégie de groupe. Vous pouvez démarrer manuellement le cycle de traitement de la stratégie de deux manières :

Forcez une actualisation de la stratégie de groupe. Voici un exemple :

gpupdate.exe /target:computer /forceExécutez l'applet de commande

Invoke-LapsPolicyProcessing. Cette méthode est recommandée, car elle possède une portée plus large.

Conseil

La version antérieure de Microsoft LAPS (Microsoft LAPS hérité) a été créée en tant qu'extension côté client (CSE) de stratégie de groupe (GPO). Les CSE GPO sont chargées et appelées à chaque cycle d'actualisation de la stratégie de groupe. Le cycle d'interrogation Microsoft LAPS hérité présente la même fréquence que le cycle d'actualisation de la stratégie de groupe. Windows LAPS n'étant pas généré en tant que CSE, son cycle d'interrogation est codé en dur une fois par heure. Windows LAPS n'est pas affecté par le cycle d'actualisation de la stratégie de groupe.

Mots de passe Microsoft Entra

Lorsque vous sauvegardez des mots de passe dans Microsoft Entra ID, les mots de passe de compte local gérés sont stockés sur l'objet d'appareil Microsoft Entra. Windows LAPS s'authentifie auprès Microsoft Entra ID à l'aide de l'identité d'appareil géré. Les données stockées dans Microsoft Entra ID sont hautement sécurisées. Pour une protection supplémentaire toutefois, le mot de passe est chiffré avant d'être conservé. Cette couche de chiffrement supplémentaire est supprimée avant que le mot de passe ne soit renvoyé aux clients autorisés.

Par défaut, seuls les membres des rôles Administrateur général, Administrateur d'appareil cloud et Administrateur Intune peuvent récupérer le mot de passe en texte clair.

Mots de passe Windows Server Active Directory

Les sections suivantes comportent des informations importantes sur l'utilisation de Windows LAPS avec Windows Server Active Directory.

Sécurité du mot de passe

Lorsque vous sauvegardez des mots de passe dans Windows Server Active Directory, les mots de passe de compte local gérés sont stockés sur l'objet ordinateur. Windows LAPS sécurise ces mots de passe selon deux mécanismes :

- listes de contrôle d'accès

- Mots de passe chiffrés

listes de contrôle d'accès

La première ligne de la sécurité des mots de passe de Windows Server Active Directory utilise les listes de contrôle d'accès configurées sur l'objet ordinateur qui contient une unité d'organisation (UO). Ces listes de contrôle d'accès sont héritées de l'objet ordinateur proprement dit. Vous pouvez spécifier qui peut lire différents attributs de mot de passe à l'aide de la cmdlet Set-LapsADReadPasswordPermission. Vous pouvez en outre spécifier qui peut lire et définir l'attribut de délai d'expiration du mot de passe à l'aide de la cmdlet Set-LapsADResetPasswordPermission.

Mots de passe chiffrés

La deuxième ligne de sécurité des mots de passe utilise la fonctionnalité de chiffrement de mot de passe de Windows Server Active Directory. Pour utiliser cette fonctionnalité, votre domaine doit s'exécuter au niveau DFL (Domain Functional Level) de Windows Server 2016 ou version ultérieure. Lorsque cette option est activée, le mot de passe est d'abord chiffré afin que seul un principal de sécurité spécifique (groupe ou utilisateur) puisse le déchiffrer. Le chiffrement du mot de passe se produit directement sur l'appareil géré avant que celui-ci n'envoie le mot de passe au répertoire.

Important

- Nous vous recommandons vivement d'activer le chiffrement de mot de passe lorsque vous stockez vos mots de passe Windows LAPS dans Windows Server Active Directory.

- Microsoft ne prend pas en charge la récupération des mots de passe LAPS précédemment déchiffrés dans un domaine exécutant un niveau DFL antérieur à Windows Server 2016. L'opération peut réussir ou non selon que les contrôleurs de domaine exécutant des versions antérieures à Windows Server 2016 ont été promus dans le domaine.

Autorisations des groupes d'utilisateurs

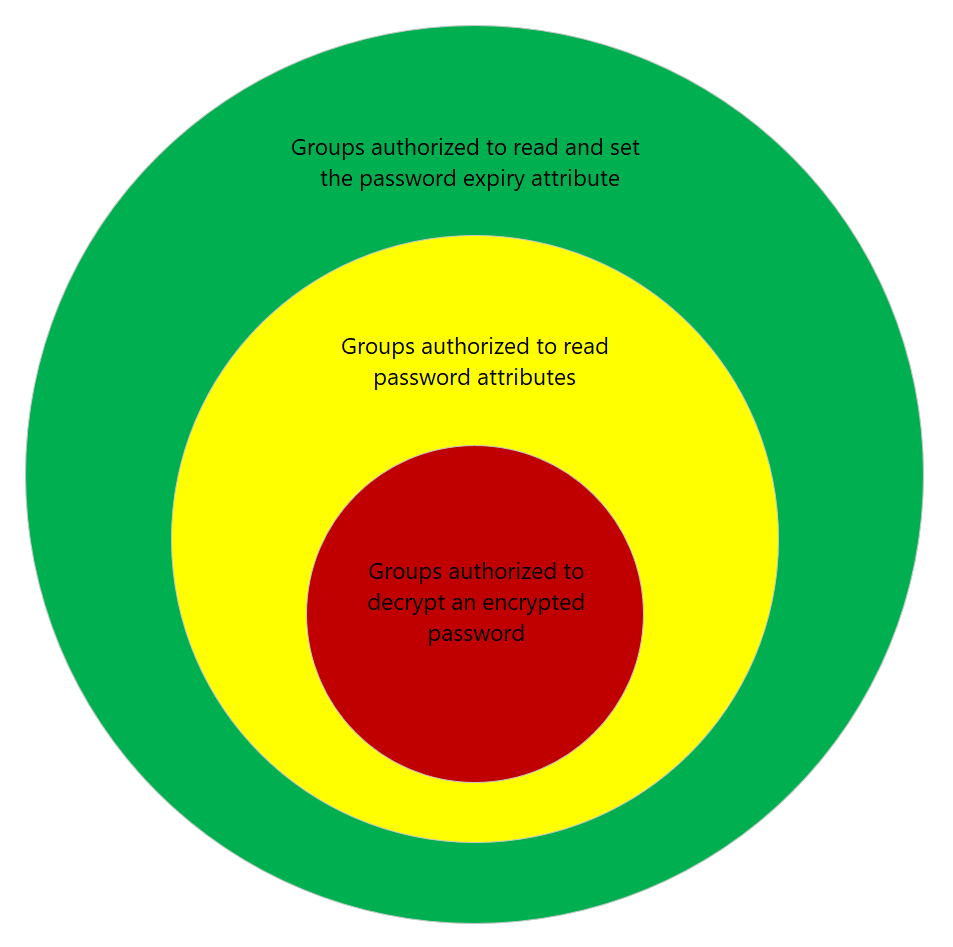

Lorsque vous concevez votre modèle de sécurité de récupération de mot de passe, tenez compte des informations contenues dans la figure suivante :

Le diagramme illustre des suggestions de couches de sécurité des mots de passe de Windows Server Active Directory et les relations qu'elles entretiennent.

Le cercle externe (vert) est composé de principaux de sécurité autorisés à lire ou à définir l'attribut de délai d'expiration du mot de passe sur les objets informatiques du répertoire. Si cette capacité constitue une autorisation sensible, elle est toutefois considérée comme non destructrice. Un attaquant qui acquiert cette autorisation peut forcer les appareils gérés à renouveler plus fréquemment leur mot de passe.

Le cercle intermédiaire (jaune) est composé de principaux de sécurité autorisés à lire ou à définir des attributs de mot de passe sur des objets informatiques dans le répertoire. Cette capacité constitue une autorisation sensible qui doit être surveillée avec attention. L'approche la plus sécurisée consiste à réserver ce niveau d'autorisation aux membres du groupe de sécurité Administrateurs de domaine.

Le cercle interne (rouge) s'applique uniquement lorsque le chiffrement de mot de passe est activé. Le cercle interne est composé des groupes et utilisateurs autorisés à déchiffrer des attributs de mot de passe chiffrés sur les objets ordinateur de l'annuaire. Tout comme l'autorisation du cercle intermédiaire, cette capacité constitue une autorisation sensible qui doit être surveillée attentivement. L'approche la plus sécurisée consiste à réserver ce niveau d'autorisation aux membres du groupe Administrateurs de domaine.

Important

Envisagez de personnaliser vos couches de sécurité de sorte qu'elles correspondent à la sensibilité des machines managées de votre organisation. Par exemple, il peut être acceptable que les appareils des employés informatiques de première ligne soient accessibles aux administrateurs du support technique, tandis que des limites plus strictes seront probablement nécessaires pour les ordinateurs portables de la direction de l'entreprise.

Chiffrement de mot de passe

La fonctionnalité de chiffrement de mot de passe de Windows LAPS se base sur API de chiffrement : l'API de protection des données de nouvelle génération (DPAPI CNG). La DPAPI CNG prend en charge plusieurs modes de chiffrement, tandis que Windows LAPS n'accepte le chiffrement de mot de passe qu'auprès d'un seul principal de sécurité Windows Server Active Directory (utilisateur ou groupe). Le chiffrement sous-jacent s'appuie sur le chiffrement Advanced Encryption Standard de clé 256 bits (AES-256).

Le paramètre de stratégie ADPasswordEncryptionPrincipal vous permet de définir un principal de sécurité spécifique pour chiffrer le mot de passe. Si ADPasswordEncryptionPrincipal n'est pas spécifié, Windows LAPS chiffre le mot de passe par rapport au groupe Administrateurs de domaine du domaine de l'appareil géré. Avant de chiffrer un mot de passe, un appareil géré vérifie toujours que l'utilisateur ou le groupe indiqué est résolu.

Conseil

- Windows LAPS ne prend en charge le chiffrement de mot de passe que sur un seul principal de sécurité. La DPAPI CNG accepte le chiffrement sur plusieurs principaux de sécurité, mais ce mode n'est pas compatible avec Windows LAPS, car il provoque un gonflement de la taille des mémoires tampons de mots de passe chiffrés. Si vous devez accorder des autorisations de déchiffrement à plusieurs principaux de sécurité, vous pouvez pour résoudre la contrainte créer un groupe wrapper qui compte dans ses membres tous les principaux de sécurité appropriés.

- Le principal de sécurité autorisé à déchiffrer le mot de passe n'est pas modifiable après le chiffrement du mot de passe.

Historique des mots de passe chiffrés

Windows LAPS prend en charge une fonctionnalité d'historique des mots de passe pour les clients et contrôleurs de domaine joints à un domaine Windows Server Active Directory. Cette fonctionnalité n'est disponible que si le chiffrement de mot de passe est activé. Elle n’est pas disponible si les mots de passe sont stockés en texte clair dans Windows Server Active Directory.

Lorsque l'historique des mots de passe chiffrés est activé et qu'il est temps de renouveler le mot de passe, l'appareil géré lit d'abord la version actuelle du mot de passe chiffré dans Windows Server Active Directory. Le mot de passe actuel est ensuite ajouté à l'historique des mots de passe. Ses versions antérieures présentes dans l'historique sont supprimées si nécessaire en fonction de la limite maximale d'historique configurée.

Conseil

Pour que la fonctionnalité d'historique des mots de passe soit opérationnelle, l'appareil géré doit disposer des autorisations SELF lui permettant de lire la version actuelle du mot de passe chiffré dans Windows Server Active Directory. Cette exigence est gérée automatiquement lorsque vous exécutez la cmdlet Set-LapsADComputerSelfPermission.

Important

Nous vous recommandons de ne jamais accorder à un appareil géré l'autorisation de déchiffrer un mot de passe chiffré d'un appareil quel qu'il soit (y compris l'appareil en question).

Prise en charge des mots de passe DSRM

Windows LAPS prend en charge la sauvegarde des mots de passe du compte DSRM sur les contrôleurs de domaine Windows Server. Les mots de passe de compte DSRM ne peuvent être sauvegardés que pour Windows Server Active Directory et si le chiffrement de mot de passe est activé. Sinon, cette fonctionnalité opère presque de la même manière que la prise en charge des mots de passe chiffrés pour les clients joints à Windows Server Active Directory.

La sauvegarde des mots de passe DSRM sur Microsoft Entra ID n'est pas prise en charge.

Important

Lorsque la sauvegarde des mots de passe DSRM est activée, le mot de passe DSRM actuel de tout contrôleur de domaine peut être récupéré si au moins un contrôleur de ce domaine est accessible.

Prenons toutefois le scénario catastrophique dans lequel tous les contrôleurs d'un domaine sont en panne. Aucun mot de passe DSRM n'est alors disponible. C'est pourquoi il est conseillé de considérer la prise en charge de Windows LAPS DSRM comme le premier composant seulement d'une stratégie plus vaste de sauvegarde et de récupération de domaine. Nous vous recommandons vivement d'extraire régulièrement les mots de passe DSRM du répertoire et de les sauvegarder dans un magasin sécurisé en dehors de Windows Server Active Directory. Windows LAPS n'inclut pas de stratégie de sauvegarde de magasin externe.

Réinitialisation de mot de passe après authentification

Windows LAPS prend en charge le renouvellement automatique du mot de passe du compte d'administrateur local s'il détecte que ce compte a été utilisé pour l'authentification. Cette fonctionnalité vise à limiter la durée pendant laquelle le mot de passe en texte clair est utilisable. Vous pouvez configurer une période de grâce pour donner à l'utilisateur le temps d'effectuer les actions prévues.

La réinitialisation de mot de passe après l'authentification n'est pas prise en charge pour le compte DSRM sur les contrôleurs de domaine.

Protection contre les falsifications de mot de passe du compte

Lorsque Windows LAPS est configuré pour gérer le mot de passe d'un compte d'administrateur local, ce compte est protégé contre toute falsification accidentelle ou imprudente. Cette protection s'étend au compte DSRM, lorsque Windows LAPS gère ce compte sur un contrôleur de domaine Windows Server Active Directory.

Windows LAPS rejette les tentatives inattendues de modification du mot de passe du compte avec une erreur STATUS_POLICY_CONTROLLED_ACCOUNT (0xC000A08B) ou ERROR_POLICY_CONTROLLED_ACCOUNT (0x21CE\8654). Chaque rejet de ce type est signalé par un événement 10031 dans le canal du journal des événements Windows LAPS.

Désactivation en mode sans échec Windows

Lorsque Windows est démarré en mode sans échec, en mode DSRM ou tout autre mode de démarrage non conventionnel, Windows LAPS est désactivé. Le mot de passe du compte managé n'est pas sauvegardé pendant cette période, même s'il est dans un état expiré.

Intégration de la Solution de mot de passe d'administrateur local (LAPS) Windows à une stratégie de carte à puce

Le compte managé par LAPS Windows est exempté lorsque la stratégie « Ouverture de session interactive : Exiger Windows Hello Entreprise ou un carte à puce » (également appelée SCForceOption) est activée. Consultez Paramètres de stratégie de groupe de cartes à puce supplémentaires et clés de Registre.

Détection et prévention de la restauration de l'image du système d'exploitation Windows LAPS

Lorsqu'une image live du système d'exploitation est ramenée à une version antérieure, il en résulte souvent une situation « d'état altéré » dans laquelle le mot de passe stocké dans le répertoire ne correspond plus au mot de passe stocké localement sur l'appareil. Par exemple, le problème peut se produire lorsqu'une machine virtuelle Hyper-V est restaurée à partir d'un instantané antérieur.

Une fois que le problème se produit, l'administrateur du service informatique est incapable de se connecter à l'appareil à l'aide du mot de passe Windows LAPS persistant. Le problème ne sera résolu que lorsque Windows LAPS effectuera une rotation du mot de passe, ce qui ne se produira peut-être pas avant plusieurs jours ou semaines, en fonction de la date d'expiration du mot de passe.

Windows LAPS atténue ce problème en écrivant un GUID aléatoire dans le répertoire en même temps qu’un nouveau mot de passe est conservé, suivi de l’enregistrement d’une copie locale. Le GUID est stocké dans l'attribut msLAPS-CurrentPasswordVersion. Au cours de chaque cycle de traitement, le guid msLAPS-CurrentPasswordVersion est interrogé et comparé à la copie locale. Si les deux GUID sont différents, le mot de passe est immédiatement modifié.

Cette fonction est prise en charge uniquement lors de la sauvegarde des mots de passe vers Active Directory. Microsoft Entra ID n'est pas prise en charge.

Important

La détection et l’atténuation de la restauration windows LAPS peuvent fonctionner uniquement si l’ordinateur possède toujours un mot de passe de compte d’ordinateur valide et est capable de s’authentifier auprès d’Active Directory. Cette condition peut ou non être vraie en fonction de l’état incompatible provoqué par la restauration. Si l’ordinateur ne peut plus s’authentifier, d’autres étapes de récupération sont requises, telles que la réinitialisation du mot de passe du compte d’ordinateur. Le compte WINDOWS LAPS sur l’ordinateur restauré peut toujours être utile si la fonctionnalité d’historique des mots de passe Windows LAPS a été activée.

Important

La fonction de détection et d'atténuation du retour en arrière de l'image du système d'exploitation Windows LAPS est prise en charge dans Windows 11 24H2, Windows Server 2025 et les versions ultérieures. La fonction ne sera pas active tant que la dernière cmdlet PowerShell Update-LapsADSchema n'aura pas été exécutée, ce qui ajoutera le nouvel attribut de schéma msLAPS-CurrentPasswordVersion au schéma Active Directory.

Voir aussi

- Modes de gestion des comptes Windows LAPS

- Mots de passe et phrases secrètes Windows LAPS

- DPAPI CNG

- Microsoft Intune

Étapes suivantes

Maintenant que vous comprenez les concepts de base de la conception Windows LAPS, lancez-vous avec l'un des scénarios suivants :