Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Windows Admin Center prend en charge plusieurs fonctionnalités optionnelles qui s'intègrent aux services Azure. Découvrez les options d’intégration Azure disponibles avec Windows Admin Center.

Pour permettre à la passerelle Windows Admin Center de communiquer avec Azure pour tirer parti de l’authentification Microsoft Entra pour l’accès à la passerelle ou de créer des ressources Azure pour votre compte (par exemple, pour protéger les machines virtuelles gérées dans Windows Admin Center à l’aide d’Azure Site Recovery), vous devez d’abord inscrire votre passerelle Windows Admin Center auprès d’Azure. Vous n’avez besoin d’effectuer cette action qu’une seule fois pour votre passerelle Windows Admin Center . Le paramètre est conservé lorsque vous mettez à jour votre passerelle vers une version plus récente.

Inscrire votre passerelle auprès d’Azure

La première fois que vous essayez d’utiliser une fonction d’intégration Azure dans Windows Admin Center, vous êtes invité à inscrire la passerelle auprès d’Azure. You can also register the gateway by going to the Azure tab in Windows Admin Center Settings. Seuls les administrateurs de la passerelle Windows Admin Center peuvent inscrire la passerelle Windows Admin Center auprès d’Azure. En savoir plus sur les autorisations d’utilisateur et d’administrateur Windows Admin Center.

Les étapes guidées dans le produit créent une application Microsoft Entra dans votre annuaire, ce qui permet à Windows Admin Center de communiquer avec Azure. To view the Microsoft Entra app that is automatically created, go to the Azure tab of Windows Admin Center settings. Le lien hypertexte Affichage dans Azure vous permet d’afficher l’application Microsoft Entra dans le portail Azure.

L’application Microsoft Entra créée est utilisée pour tous les points d’intégration Azure dans Windows Admin Center, y compris l’authentification Microsoft Entra à la passerelle. Windows Admin Center configure automatiquement les autorisations nécessaires pour créer et gérer les ressources Azure en votre nom :

- Microsoft Graph

- Application.Read.All

- Application.ReadWrite.All

- Directory.AccessAsUser.All

- Directory.Read.All

- Directory.ReadWrite.All

- User.Read

- Gestion de service Azure

- user_impersonation

Configuration manuelle de l’application Microsoft Entra

Si vous souhaitez configurer manuellement une application Microsoft Entra, plutôt que d’utiliser l’application Microsoft Entra créée automatiquement par Windows Admin Center pendant le processus d’inscription de la passerelle, procédez comme suit :

Accordez à l’application Microsoft Entra les autorisations d’API requises énumérées ci-dessus. Vous pouvez le faire en accédant à votre application Microsoft Entra dans le portail Azure. Accédez au portail Azure, >Microsoft Entra ID>Inscriptions d'applications>, puis sélectionnez l'application Microsoft Entra que vous souhaitez utiliser. Then to the API permissions tab and add the API permissions listed above.

Ajoutez l'URL de la passerelle Windows Admin Center aux URL de réponse (également appelées URI de redirection). Navigate to your Microsoft Entra app, then go to Manifest. Recherchez la clé « replyUrlsWithType » dans le manifeste. Dans la clé, ajoutez un objet contenant deux clés : « url » et « type ». La clé « url » doit avoir une valeur de l'URL de la passerelle du Windows Admin Center, en ajoutant un caractère générique à la fin. La clé « type » doit avoir la valeur « Web ». Par exemple :

"replyUrlsWithType": [ { "url": "http://localhost:6516/*", "type": "Single-Page Application" } ],

Note

Si "Microsoft Defender Application Guard" est activé pour votre navigateur, vous ne pourrez pas inscrire Windows Admin Center avec Azure ni vous connecter à Azure.

Résolution des erreurs de connexion Azure

L’URI de redirection ne correspond pas aux URI configurés pour cette application

Si vous avez récemment migré vos données d’une version antérieure de Windows Admin Center vers Windows Admin Center version 2410, vos URI de redirection peuvent être mal configurés. Cela peut se produire si vous n’avez pas terminé l’étape d’inscription à Azure dans l’assistant de migration. Cette mauvaise configuration est due au fait que Windows Admin Center a changé la façon dont nous effectuons l’authentification en fonction des conseils généraux de Microsoft. Là où nous avons utilisé précédemment le flux d’octroi implicite, nous utilisons maintenant le flux de code d’autorisation.

Il existe deux URI de redirection qui doivent être ajoutés à la plateforme Application à page unique (SPA). Voici un exemple d’URI de redirection :

https://myMachineName.domain.com:6600

https://myMachineName.domain.com:6600/signin-oidc

Dans cet exemple, la valeur numérique fait référence au port référencé dans votre installation de Windows Admin Center.

Toutes les URI de redirection pour Windows Admin Center doivent contenir :

- Nom de domaine complet (FQDN) ou nom d’hôte de votre machine de passerelle, aucune mention de localhost

- Préfixe HTTPS, et non HTTP

Découvrez comment reconfigurer vos URI de redirection.

Après avoir ajouté les URI de redirection appropriés, il est recommandé de nettoyer les URI de redirection anciens et inutilisés.

Échange de jeton d’origine croisée autorisé uniquement pour l’application monopage

Si vous avez récemment mis à jour votre instance Windows Admin Center vers une version plus récente et que votre passerelle a été précédemment inscrite auprès d’Azure, vous pouvez rencontrer une erreur indiquant que « l’échange de jetons d’origine croisée n’est autorisé que pour le type de client « Application monopage » lors de la connexion à Azure. Cela s’affiche parce que Windows Admin Center a changé la façon dont nous effectuons l’authentification en fonction des conseils généraux de Microsoft. Là où nous avons utilisé précédemment le flux d’octroi implicite, nous utilisons maintenant le flux de code d’autorisation.

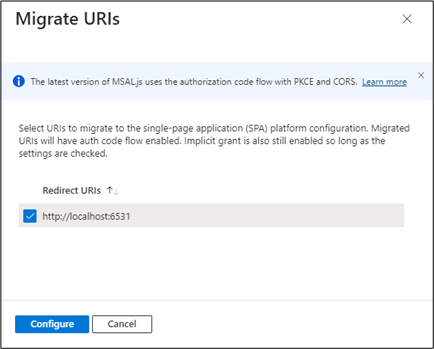

Si vous souhaitez continuer à utiliser votre inscription d’application existante pour votre application Windows Admin Center, utilisez le Centre d’administration Microsoft Entra pour mettre à jour les URI de redirection de l’inscription vers la plateforme Single-Page Application (SPA). Cela active le flux de code d’autorisation avec la clé de preuve pour l’échange de code (PKCE) et la prise en charge du partage de ressources entre origines (CORS) pour les applications qui utilisent cette inscription.

Follow these steps for application registrations that are currently configured with Web platform redirect URIs:

- Connectez-vous au Centre d’administration Microsoft Entra.

- Accédez à Identité > Applications > Inscriptions d’application, sélectionnez votre application, puis Authentification.

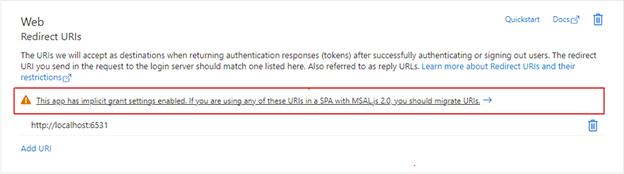

- In the Web platform tile under Redirect URIs, select the warning banner indicating that you should migrate your URIs.

- Select the redirect URI for your application and then select Configure. These redirect URIs should now appear in the Single-page application platform tile, showing that CORS support with the authorization code flow and PKCE is enabled for these URIs.

Vous pouvez également créer une nouvelle inscription d’application pour votre passerelle au lieu de mettre à jour les URI existantes. Les inscriptions d’applications nouvellement créées pour Windows Admin Center via le flux d’inscription de passerelle créent des URI de redirection de plateforme d’application monopage.

Si vous ne pouvez pas migrer les URI de redirection de votre inscription d'application pour utiliser le flux d'authentification par code, vous pouvez continuer à utiliser l'inscription d'application existante telle quelle. Pour ce faire, vous devez désinscrire votre passerelle Windows Admin Center et vous réinscrire avec le même ID d’inscription d’application.