Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

À compter de Windows Server 2022, le client DNS prend en charge DNS-over-HTTPS (DoH). Lorsque Le doH est activé, les requêtes DNS entre le client DNS de Windows Server et le serveur DNS passent sur une connexion HTTPS sécurisée plutôt qu’en texte brut. En passant la requête DNS sur une connexion chiffrée, elle est protégée contre l’interception par des tiers non approuvés.

Configurer le client DNS pour prendre en charge DoH

Vous pouvez configurer le client Windows Server pour utiliser DoH uniquement si le serveur DNS principal ou secondaire sélectionné pour l’interface réseau figure dans la liste des serveurs DoH connus. Vous pouvez configurer le client DNS pour exiger DoH, demander DoH ou utiliser uniquement des requêtes DNS en texte brut traditionnelles. Pour configurer le client DNS pour prendre en charge DoH sur Windows Server avec Expérience de bureau, procédez comme suit :

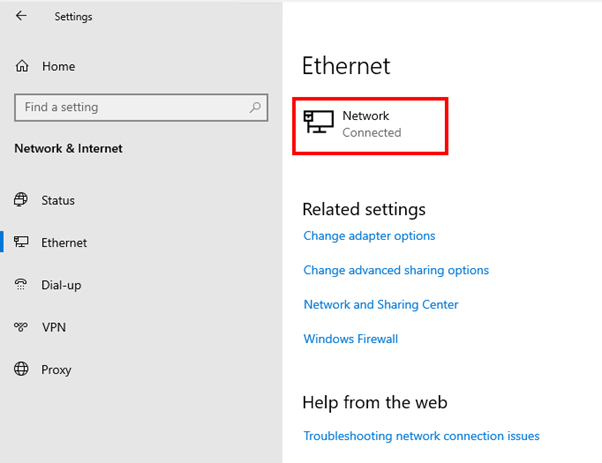

Dans le panneau de configuration paramètres Windows, sélectionnez Réseau et Internet.

On the Network & Internet page, select Ethernet.

Sur l’écran Ethernet, sélectionnez l’interface réseau que vous souhaitez configurer pour DoH.

On the Network screen, scroll down to DNS settings and select the Edit button.

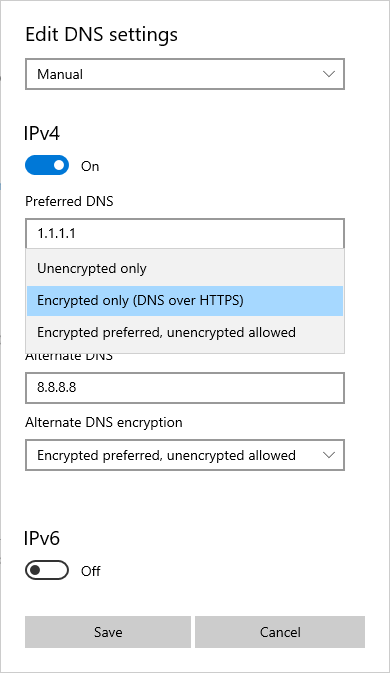

Dans l’écran Modifier les paramètres DNS, sélectionnez Manuel dans la liste déroulante des paramètres IP automatiques ou manuels. Ce paramètre vous permet de configurer le DNS préféré et d’autres serveurs DNS. Si les adresses de ces serveurs sont présentes dans la liste des serveurs DoH connus, la liste déroulante de chiffrement DNS préférée est activée. Vous pouvez choisir entre les paramètres suivants pour définir le chiffrement DNS préféré :

Chiffré uniquement (DNS sur HTTPS). Lorsque ce paramètre est choisi, tout le trafic de requête DNS passe sur HTTPS. Ce paramètre offre la meilleure protection pour le trafic de requête DNS. Toutefois, cela signifie également que la résolution DNS ne se produit pas si le serveur DNS cible ne peut pas prendre en charge les requêtes DoH.

Chiffrement préféré, non chiffré autorisé. Lorsque ce paramètre est choisi, le client DNS tente d’utiliser DoH, puis revient aux requêtes DNS non chiffrées si cela n’est pas possible. Ce paramètre offre la meilleure compatibilité pour les serveurs DNS compatibles DoH, mais vous ne serez pas fourni avec une notification si les requêtes DNS sont passées du DoH au texte brut.

Unencrypted only. Tout le trafic de requête DNS vers le serveur DNS spécifié n’est pas chiffré. Ce paramètre configure le client DNS pour qu’il utilise des requêtes DNS de texte brut traditionnelles.

Select Save to apply the DoH settings to the DNS client.

Si vous configurez l’adresse du serveur DNS pour un client via PowerShell à l’aide de l’applet de commande Set-DNSClientServerAddress, le paramètre DoH dépend du paramètre de secours du serveur dans la liste des serveurs DoH connus. At present you can't configure DoH settings for the DNS client on Windows Server 2022 using Windows Admin Center or sconfig.cmd.

Configuration de DoH via une stratégie de groupe

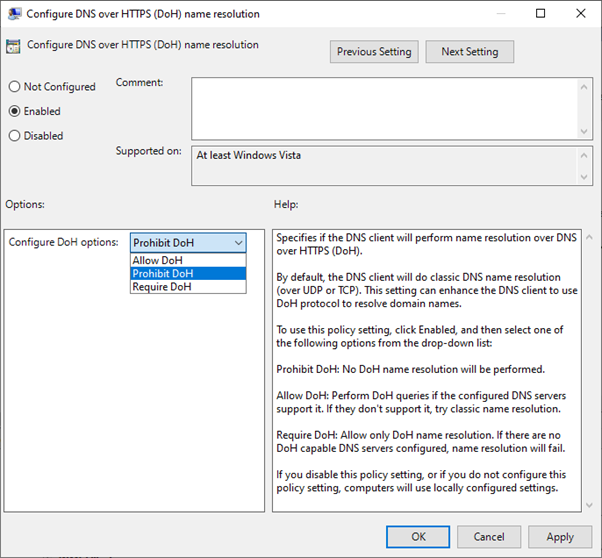

Les paramètres de stratégie de groupe locaux et de domaine Windows Server 2022 incluent la stratégie de résolution de noms Configurer DNS sur HTTPS (DoH). Vous pouvez l’utiliser pour configurer le client DNS pour utiliser DoH. Cette stratégie se trouve dans le nœud Computer Configuration\Policies\Administrative Templates\Network\DNS Client. Quand elle est activée, cette stratégie peut être configurée avec les paramètres suivants :

Allow DoH. Les requêtes sont effectuées à l’aide de DoH si les serveurs DNS spécifiés prennent en charge le protocole. Si les serveurs ne prennent pas en charge DoH, des requêtes non chiffrées sont émises.

Prohibit DoH. Empêchera l’utilisation de DoH avec des requêtes client DNS.

Require DoH. Nécessite que les requêtes soient effectuées à l’aide de DoH. Si les serveurs DNS configurés ne prennent pas en charge DoH, la résolution de noms échoue.

N’activez pas l’option Exiger le doH pour les ordinateurs joints à un domaine, car Les services de domaine Active Directory dépendent fortement du DNS, car le service Serveur DNS Windows Server ne prend pas en charge les requêtes DoH. Si vous avez besoin que le trafic de requête DNS sur le réseau des services de domaine Active Directory soit chiffré, envisagez d’implémenter des règles de sécurité de connexion basées sur IPsec pour protéger ce trafic. Pour plus d’informations, consultez Sécurisation des connexions IPsec de bout en bout à l’aide de IKEv2 .

Déterminer les serveurs DoH figurant dans la liste des serveurs connus

Windows Server est fourni avec une liste de serveurs connus pour prendre en charge DoH.

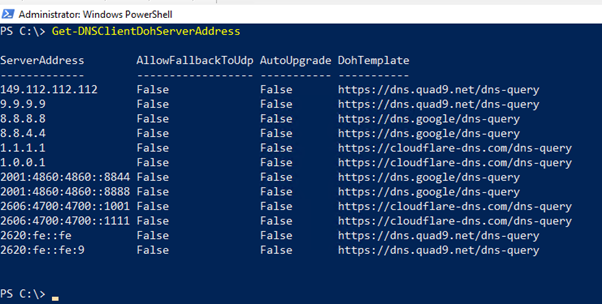

Vous pouvez déterminer quels serveurs DNS se trouvent dans cette liste à l’aide de l’applet Get-DNSClientDohServerAddress de commande PowerShell.

La liste par défaut des serveurs DoH connus est la suivante :

| Server Owner | Adresses IP du serveur DNS |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad 9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Ajouter un nouveau serveur DoH à la liste des serveurs connus

Vous pouvez ajouter de nouveaux serveurs DoH à la liste des serveurs connus à l’aide de l’applet Add-DnsClientDohServerAddress de commande PowerShell. Spécifiez l’URL du modèle DoH et indiquez si vous autoriserez le client à revenir à une requête non chiffrée si la requête sécurisée échoue. La syntaxe de cette commande est la suivante :

Add-DnsClientDohServerAddress -ServerAddress '<resolver-IP-address>' -DohTemplate '<resolver-DoH-template>' -AllowFallbackToUdp $False -AutoUpgrade $True

Utiliser la table de stratégie de résolution de noms avec DoH

Vous pouvez utiliser la table de stratégie de résolution de noms (NRPT) pour configurer des requêtes sur un espace de noms DNS spécifique pour utiliser un serveur DNS spécifique. Si le serveur DNS est connu pour prendre en charge DoH, les requêtes liées à ce domaine sont effectuées à l’aide de DoH plutôt que d’une manière non chiffrée.