Serveur NPS (Network Policy Server)

S’applique à : Windows Server 2022, Windows Server 2016, Windows Server 2019

Vous pouvez utiliser cette rubrique pour une vue d’ensemble du serveur de stratégie réseau dans Windows Server 2016 et Windows Server 2019. NPS est installé lorsque vous installez la fonctionnalité NPAS (Network Policy and Access Services) dans Windows Server 2016 et Server 2019.

Notes

Outre cette rubrique, la documentation NPS suivante est également disponible.

- Meilleures pratiques relatives au serveur NPS

- Prise en main du serveur NPS

- Planifier un serveur NPS (Network Policy Server)

- Déployer un serveur NPS (Network Policy Server)

- Gérer le serveur NPS (Network Policy Server)

- Applets de commande NPS (Network Policy Server) dans Windows PowerShell pour Windows Server 2016 et Windows 10

- Applets de commande NPS (Network Policy Server) dans Windows PowerShell pour Windows Server 2012 R2 et Windows 8.1

- Applets de commande NPS dans Windows PowerShell pour Windows Server 2012 et Windows 8

NPS vous permet de créer et d’appliquer des stratégies d’accès réseau à l’ensemble de l’organisation pour l’authentification et l’autorisation des demandes de connexion.

Vous pouvez également configurer NPS en tant que proxy RADIUS (Remote Authentication Dial-In User Service) pour transférer les demandes de connexion vers un serveur NPS distant ou un autre serveur RADIUS afin de pouvoir équilibrer la charge des demandes de connexion et les transférer vers le domaine approprié pour l’authentification et l’autorisation.

NPS vous permet de configurer et de gérer de manière centralisée l’authentification, l’autorisation et la comptabilité de l’accès réseau avec les fonctionnalités suivantes :

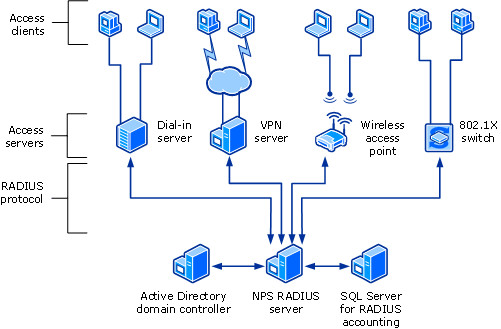

- Serveur RADIUS. Le serveur NPS effectue de façon centralisée les processus d’authentification, d’autorisation et de gestion des comptes pour les connexions sans fil, par commutateur d’authentification, par accès à distance et réseau privé virtuel (VPN). Lorsque vous utilisez NPS en tant que serveur RADIUS, vous devez configurer les serveurs d’accès réseau, tels que les point d’accès sans fil et les serveurs VPN, en tant que clients RADIUS dans NPS. Vous devez également configurer les stratégies réseau utilisées par NPS pour autoriser les demandes de connexion. Vous pouvez éventuellement configurer la gestion des comptes RADIUS de sorte que NPS enregistre les informations de gestion des comptes dans des fichiers journaux sur le disque dur local ou dans une base de données Microsoft SQL Server. Pour plus d’informations, consultez Clients RADIUS.

- Proxy RADIUS. Lorsque vous utilisez NPS en tant que proxy RADIUS, vous configurez des stratégies de demande de connexion qui indiquent au serveur NPS les demandes de connexion à transmettre aux autres serveurs RADIUS et les serveurs RADIUS auxquels vous souhaitez transmettre ces demandes. Vous pouvez éventuellement configurer NPS pour le transfert des données de gestion des comptes à enregistrer par un ou plusieurs ordinateurs d’un groupe de serveurs RADIUS distants. Pour configurer NPS en tant que serveur proxy RADIUS, consultez les rubriques suivantes. Pour plus d’informations, consultez Proxy RADIUS.

- Gestion des comptes RADIUS. Vous pouvez configurer NPS pour journaliser les événements dans un fichier journal local ou dans une instance locale ou distante de Microsoft SQL Server. Pour plus d’informations, consultez journalisation NPS.

Important

La protection d’accès réseau (NAP), l’autorité d’inscription d’intégrité (HRA) et le protocole HCAP (Host Credential Authorization Protocol) ont été déconseillés dans Windows Server 2012 R2 et ne sont pas disponibles dans Windows Server 2016. Si vous avez un déploiement NAP utilisant des systèmes d’exploitation antérieurs à Windows Server 2016, vous ne pouvez pas migrer votre déploiement NAP vers Windows Server 2016.

Vous pouvez configurer NPS avec n’importe quelle combinaison de ces fonctionnalités. Par exemple, vous pouvez configurer un serveur NPS en tant que serveur RADIUS pour les connexions VPN et également en tant que proxy RADIUS pour transférer certaines demandes de connexion aux membres d’un groupe de serveurs RADIUS distant pour l’authentification et l’autorisation dans un autre domaine.

Éditions de Windows Server et NPS

NPS fournit différentes fonctionnalités en fonction de l’édition de Windows Server que vous installez.

Windows Server 2016 ou Windows Server 2019 Édition Standard/Datacenter

Avec NPS dans Windows Server 2016 Standard ou Datacenter, vous pouvez configurer un nombre illimité de clients RADIUS et de groupes de serveurs RADIUS distants. En outre, vous pouvez configurer des clients RADIUS en spécifiant une plage d'adresses IP.

Notes

La fonctionnalité Windows Network Policy and Access Services n’est pas disponible sur les systèmes installés avec une option d’installation Server Core.

Les sections suivantes fournissent des informations plus détaillées sur NPS en tant que serveur RADIUS et proxy.

Serveur RADIUS et proxy

Vous pouvez utiliser NPS comme serveur RADIUS, proxy RADIUS ou les deux.

Serveur RADIUS

NPS est l’implémentation Microsoft de la norme RADIUS spécifiée par l’Internet Engineering Task Force (IETF) dans les RFC 2865 et 2866. En tant que serveur RADIUS, NPS effectue l’authentification de connexion centralisée, l’autorisation et la prise en compte de nombreux types d’accès réseau, y compris les connexions sans fil, le commutateur d’authentification, l’accès à distance de réseau privé virtuel (VPN) et les connexions de routeur à routeur.

Notes

Pour plus d’informations sur le déploiement de NPS en tant que serveur RADIUS, consultez Déployer un serveur de stratégie réseau.

NPS permet l’utilisation d’un ensemble hétérogène de périphériques sans fil, commutateur, accès à distance ou VPN. Vous pouvez utiliser NPS avec le service accès à distance, qui est disponible dans Windows Server 2016.

NPS utilise un domaine services de domaine Active Directory (AD DS) ou la base de données de comptes d’utilisateur du Gestionnaire de comptes de sécurité (SAM) locale pour authentifier les informations d’identification de l’utilisateur pour les tentatives de connexion. Lorsqu’un serveur exécutant NPS est membre d’un domaine AD DS, NPS utilise le service d’annuaire comme base de données de compte d’utilisateur et fait partie d’une solution d’authentification unique. Le même ensemble d’informations d’identification est utilisé pour le contrôle d’accès réseau (authentification et autorisation de l’accès à un réseau) et pour la connexion à un domaine AD DS.

Notes

NPS utilise les propriétés rendez-vous du compte d’utilisateur et des stratégies réseau pour autoriser une connexion.

Les fournisseurs de services Internet (ISP) et les organisations qui maintiennent l’accès réseau ont le défi accru de gérer tous les types d’accès réseau à partir d’un point d’administration unique, quel que soit le type d’équipement d’accès réseau utilisé. La norme RADIUS prend en charge cette fonctionnalité dans les environnements homogènes et hétérogènes. RADIUS est un protocole client-serveur qui permet aux équipements d’accès réseau (utilisés en tant que clients RADIUS), d’envoyer des demandes d’authentification et de gestion des comptes à un serveur RADIUS.

Un serveur RADIUS a accès aux informations de compte d’utilisateur et peut vérifier les informations d’authentification d’accès réseau. Si les informations d’identification de l’utilisateur sont authentifiées et que la tentative de connexion est autorisée, le serveur RADIUS autorise l’accès utilisateur en fonction des conditions spécifiées, puis journalise la connexion d’accès réseau dans un journal de comptabilité. L’utilisation de RADIUS permet au réseau de collecter et de gérer l’authentification de l’utilisateur, l’autorisation et la gestion des utilisateurs dans un emplacement central, plutôt que sur chaque serveur d’accès.

Utilisation d’un NPS en tant que serveur RADIUS

Vous pouvez utiliser NPS comme serveur RADIUS lorsque :

- Vous utilisez un domaine AD DS ou la base de données de comptes d’utilisateur SAM local comme base de données de compte d’utilisateur pour les clients d’accès.

- Vous utilisez l’accès à distance sur plusieurs serveurs d’accès à distance, serveurs VPN ou routeurs de numérotation à la demande et vous souhaitez centraliser à la fois la configuration des stratégies réseau et la journalisation et la comptabilité des connexions.

- Vous externalisez votre accès à distance, VPN ou sans fil à un fournisseur de services. Les serveurs d’accès utilisent RADIUS pour authentifier et autoriser les connexions effectuées par les membres de votre organisation.

- Vous souhaitez centraliser l’authentification, l’autorisation et la comptabilité pour un ensemble hétérogène de serveurs d’accès.

L’illustration suivante montre NPS en tant que serveur RADIUS pour divers clients d’accès.

Proxy RADIUS

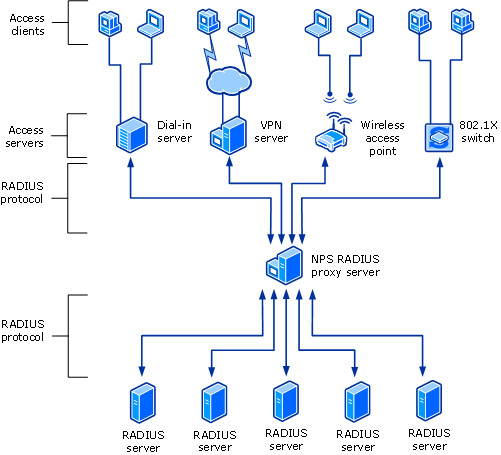

En tant que proxy RADIUS, NPS transfère les messages d’authentification et de comptabilité à NPS et à d’autres serveurs RADIUS. Vous pouvez utiliser NPS comme proxy RADIUS pour fournir le routage des messages RADIUS entre les clients RADIUS (également appelés serveurs d’accès réseau) et les serveurs RADIUS qui effectuent l’authentification de l’utilisateur, l’autorisation et la prise en compte de la tentative de connexion.

Lorsqu’il est utilisé comme proxy RADIUS, NPS est un point de basculement central ou de routage par lequel l’accès RADIUS et les messages de comptabilité circulent. NPS enregistre des informations dans un journal de comptabilité sur les messages transférés.

Utilisation de NPS en tant que proxy RADIUS

Vous pouvez utiliser NPS comme proxy RADIUS lorsque :

- Vous êtes un fournisseur de services qui offre des services d’accès à distance, VPN ou sans fil externalisés à plusieurs clients. Vos NAS envoient des demandes de connexion au proxy RADIUS NPS. En fonction de la partie du domaine du nom d’utilisateur dans la demande de connexion, le proxy RADIUS NPS transfère la demande de connexion à un serveur RADIUS géré par le client et peut authentifier et autoriser la tentative de connexion.

- Vous souhaitez fournir l’authentification et l’autorisation pour les comptes d’utilisateur qui ne sont pas membres du domaine dans lequel le NPS est membre ou d’un autre domaine qui a une approbation bidirectionnelle avec le domaine dont le NPS est membre. Cela inclut les comptes dans les domaines non approuvés, les domaines approuvés unidirectionnels et d’autres forêts. Au lieu de configurer vos serveurs d’accès pour envoyer leurs demandes de connexion à un serveur RADIUS NPS, vous pouvez les configurer pour envoyer leurs demandes de connexion à un proxy RADIUS NPS. Le proxy RADIUS NPS utilise la partie nom de domaine du nom d’utilisateur et transfère la demande à un SERVEUR NPS dans le domaine ou la forêt appropriés. Les tentatives de connexion pour les comptes d’utilisateur d’un domaine ou d’une forêt peuvent être authentifiées pour les NAS d’un autre domaine ou forêt.

- Vous souhaitez effectuer l’authentification et l’autorisation à l’aide d’une base de données qui n’est pas une base de données de compte Windows. Dans ce cas, les demandes de connexion qui correspondent à un nom de domaine spécifié sont transférées à un serveur RADIUS, qui a accès à une autre base de données de comptes d’utilisateur et de données d’autorisation. Parmi les autres bases de données utilisateur, citons les bases de données NDS (NDS) et langage SQL (SQL).

- Vous souhaitez traiter un grand nombre de demandes de connexion. Dans ce cas, au lieu de configurer vos clients RADIUS pour tenter d’équilibrer leurs demandes de connexion et de comptabilité sur plusieurs serveurs RADIUS, vous pouvez les configurer pour envoyer leurs demandes de connexion et de comptabilité à un proxy RADIUS NPS. Le proxy RADIUS NPS équilibre dynamiquement la charge des demandes de connexion et de comptabilité sur plusieurs serveurs RADIUS et augmente le traitement d’un grand nombre de clients RADIUS et d’authentifications par seconde.

- Vous souhaitez fournir l’authentification et l’autorisation RADIUS pour les fournisseurs de services externalisés et réduire la configuration du pare-feu intranet. Un pare-feu intranet se trouve entre votre réseau de périmètre (le réseau entre votre intranet et Internet) et l’intranet. En plaçant un serveur NPS sur votre réseau de périmètre, le pare-feu entre votre réseau de périmètre et l’intranet doit permettre au trafic de circuler entre le serveur NPS et plusieurs contrôleurs de domaine. En remplaçant le serveur NPS par un proxy NPS, le pare-feu doit autoriser uniquement le trafic RADIUS à circuler entre le proxy NPS et un ou plusieurs serveurs NPS au sein de votre intranet.

Important

NPS prend en charge l’authentification sur les forêts sans proxy RADIUS lorsque le niveau fonctionnel des forêts est Windows Server 2003 ou supérieur et qu’il existe une relation d’approbation bidirectionnelle entre les forêts. Toutefois, si vous utilisez EAP-TLS ou PEAP-TLS avec des certificats comme méthode d’authentification, vous DEVEZ utiliser un proxy RADIUS pour l’authentification sur les forêts.

L’illustration suivante montre NPS en tant que proxy RADIUS entre les clients RADIUS et les serveurs RADIUS.

Avec NPS, les organisations peuvent également externaliser leur infrastructure d’accès à distance à un fournisseur de services, tout en conservant le contrôle de l’authentification, de l’autorisation et de la gestion des comptes utilisateur.

Des configurations NPS peuvent être créées pour les scénarios suivants :

- Accès sans fil

- Accès à distance de l’organisation ou au réseau privé virtuel (VPN)

- Accès à distance externalisé ou accès sans fil

- Accès à Internet

- Accès authentifié aux ressources extranet pour les partenaires commerciaux

Exemples de configuration de serveur RADIUS et de proxy RADIUS

Les exemples de configuration suivants montrent comment configurer NPS en tant que serveur RADIUS et proxy RADIUS.

NPS comme serveur RADIUS Dans cet exemple, NPS est configuré en tant que serveur RADIUS, la stratégie de demande de connexion par défaut est la seule stratégie configurée et toutes les demandes de connexion sont traitées par le serveur NPS local. Le NPS peut authentifier et autoriser les utilisateurs dont les comptes se trouvent dans le domaine du NPS et dans les domaines approuvés.

NPS en tant que proxy RADIUS. Dans cet exemple, le serveur NPS est configuré en tant que proxy RADIUS qui transfère les demandes de connexion aux groupes de serveurs RADIUS distants dans deux domaines non approuvés. La stratégie de demande de connexion par défaut est supprimée et deux nouvelles stratégies de demande de connexion sont créées pour transférer les demandes vers deux domaines différents. Le serveur NPS (Network Policy Server) ne traite aucune demande de connexion sur le serveur local.

NPS en tant que serveur RADIUS et proxy RADIUS. En plus de la stratégie de demande de connexion par défaut, une nouvelle stratégie de demande de connexion est créée qui transfère les demandes de connexion à un serveur NPS (Network Policy Server) ou à un autre serveur RADIUS dans un domaine non approuvé. Cette deuxième stratégie est nommée stratégie proxy. Dans cet exemple, la stratégie de proxy apparaît en premier dans la liste ordonnée des stratégies. Si la demande de connexion correspond à la stratégie de proxy, la demande de connexion est transférée au serveur RADIUS dans le groupe de serveurs RADIUS distant. Si la demande de connexion ne correspond pas à la stratégie de proxy, mais à la stratégie de demande de connexion par défaut, le serveur NPS (Network Policy Server) traite la demande de connexion sur le serveur local. Si la demande de connexion ne correspond à aucune des stratégies, elle est ignorée.

NPS en tant que serveur RADIUS avec des serveurs de gestion des comptes distants. Dans cet exemple, le serveur NPS (Network Policy Server) local n’est pas configuré pour effectuer la gestion des comptes et la stratégie de demande de connexion par défaut est révisée afin que les messages de gestion des comptes RADIUS soient transférés à un serveur NPS ou à un autre serveur RADIUS dans un groupe de serveurs RADIUS distant. Bien que les messages de gestion des comptes soient transférés, les messages d’authentification et d’autorisation ne sont pas transférés, et le serveur NPS (Network Policy Server) local exécute ces fonctions pour le domaine local et tous les domaines approuvés.

NPS avec Remote RADIUS to Windows User Mapping. Dans cet exemple, le serveur NPS (Network Policy Server) agit à la fois comme serveur RADIUS et comme proxy RADIUS pour chaque demande de connexion individuelle en transférant la demande d’authentification à un serveur RADIUS distant tout en utilisant un compte d’utilisateur Windows local pour l’autorisation. Cette configuration est implémentée en configurant l’attribut Remote RADIUS to Windows User Mapping comme condition de la stratégie de demande de connexion. (En outre, un compte d’utilisateur doit être créé localement sur le serveur RADIUS avec le même nom que le compte d’utilisateur distant sur lequel l’authentification est effectuée par le serveur RADIUS distant.)

Configuration

Pour configurer NPS en tant que serveur RADIUS, vous pouvez utiliser une configuration standard ou avancée dans la console NPS ou dans Gestionnaire de serveur. Pour configurer NPS en tant que proxy RADIUS, vous devez utiliser la configuration avancée.

Configuration standard

Avec la configuration standard, des assistants sont fournis pour vous aider à configurer NPS pour les scénarios suivants :

- Serveur RADIUS pour les connexions d’accès à distance ou de réseau privé virtuel (VPN)

- Serveur RADIUS pour les connexions sans fil 802.1X ou câblées

Pour configurer NPS à l’aide d’un Assistant, ouvrez la console NPS, sélectionnez l’un des scénarios précédents, puis cliquez sur le lien qui ouvre l’Assistant.

Configuration avancée

Lorsque vous utilisez une configuration avancée, vous configurez manuellement NPS en tant que serveur RADIUS ou proxy RADIUS.

Pour configurer NPS à l’aide de la configuration avancée, ouvrez la console NPS, puis cliquez sur la flèche en regard de Configuration avancée pour développer cette section.

Les éléments de configuration avancés suivants sont fournis.

Configurer un serveur RADIUS

Pour configurer NPS en tant que serveur RADIUS, vous devez configurer les clients RADIUS, la stratégie réseau et la comptabilité RADIUS.

Pour obtenir des instructions sur l’établissement de ces configurations, consultez les rubriques suivantes.

- Configurer des clients RADIUS

- Configurer des stratégies réseau

- Configurer la gestion des comptes de serveur NPS (Network Policy Server)

Configurer un proxy RADIUS

Pour configurer NPS en tant que proxy RADIUS, vous devez configurer des clients RADIUS, des groupes de serveurs RADIUS distants et des stratégies de demande de connexion.

Pour obtenir des instructions sur l’établissement de ces configurations, consultez les rubriques suivantes.

- Configurer des clients RADIUS

- Configurer des groupes de serveurs RADIUS distants

- Configurer des stratégies de demande de connexion

Journalisation NPS

La journalisation NPS est également appelée comptabilité RADIUS. Configurez la journalisation NPS selon vos besoins, que NPS soit utilisé comme serveur RADIUS, proxy ou toute combinaison de ces configurations.

Pour configurer la journalisation NPS, vous devez configurer les événements que vous souhaitez journaliser et afficher avec l’Observateur d'événements, puis déterminer les autres informations à consigner. En outre, vous devez décider si vous souhaitez enregistrer les informations d’authentification et de comptabilité utilisateur dans des fichiers journaux texte stockés sur l’ordinateur local ou dans une base de données SQL Server sur l’ordinateur local ou sur un ordinateur distant.

Pour plus d'informations, consultez Configuration du serveur NPS.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour