Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

« Précédent : Planifier la migration de DirectAccess vers Always On VPN

La migration de DirectAccess vers Always On VPN nécessite un processus spécifique pour migrer les clients, ce qui permet de minimiser les conditions de concurrence résultant de l’exécution d’étapes de migration dans le désordre. À un niveau général, le processus de migration se compose des quatre étapes principales suivantes :

Déployer une infrastructure VPN côte à côte. Une fois que vous avez déterminé vos phases de migration et les fonctionnalités que vous souhaitez inclure dans votre déploiement, déployez l’infrastructure VPN côte à côte avec l’infrastructure DirectAccess existante.

Déployer les certificats et la configuration sur les clients. Quand l’infrastructure VPN est prête, créez et publiez les certificats requis sur le client. Une fois les certificats reçus par les clients, déployez le script de configuration VPN_Profile.ps1. Vous pouvez également utiliser Intune pour configurer le client VPN. Utilisez Microsoft Endpoint Configuration Manager ou Microsoft Intune pour monitorer les déploiements de configuration VPN réussis.

Supprimer les appareils du groupe de sécurité DirectAccess. À mesure que les utilisateurs sont migrés, supprimez leurs appareils du groupe de sécurité DirectAccess. Avant de supprimer DirectAccess de votre environnement, vérifiez si le groupe de sécurité DirectAccess est vide. Ne supprimez pas le groupe de sécurité s’il contient encore des membres. Si vous supprimez le groupe de sécurité contenant des membres, les employés risquent de ne plus bénéficier de l’accès à distance à partir de leurs appareils. Utilisez Microsoft Endpoint Configuration Manager ou Microsoft Intune pour obtenir des informations sur l’affectation des appareils et découvrir le propriétaire de chaque appareil.

Désactiver le serveur DirectAccess. Une fois que vous avez supprimé les paramètres de configuration et les enregistrements DNS, vous êtes prêt à supprimer le serveur DirectAccess. Pour cela, supprimez le rôle dans le Gestionnaire de serveur ou désactivez le serveur et supprimez-le d’AD DS.

Avant de démarrer le processus de migration de DirectAccess vers Always On VPN, vérifiez que vous avez effectué les préparations nécessaires. Si vous n’avez pas planifié votre migration, consultez Planifier la migration de DirectAccess vers Always On VPN.

Conseil

Cette section NE constitue PAS un guide de déploiement pas à pas pour Always On VPN, mais vise plutôt à compléter l’article Déploiement d’Always On VPN pour Windows Server et Windows 10 et à fournir des conseils de déploiement spécifiques à la migration.

Déployer une infrastructure VPN côte à côte

Déployez l’infrastructure VPN côte à côte avec l’infrastructure DirectAccess existante. Pour obtenir des informations détaillées, consultez l’article Déploiement d’Always On VPN pour Windows Server et Windows 10 qui explique comment installer et configurer l’infrastructure Always On VPN.

Le déploiement côte à côte comprend les tâches générales suivantes :

Créer les groupes Utilisateurs VPN, Serveurs VPN et Serveurs NPS.

Créer et publier les modèles de certificats nécessaires.

Inscrire les certificats de serveur.

Installer et configurer le service d’accès à distance pour Always On VPN.

Installer et configurer NPS.

Configurer DNS et les règles de pare-feu pour Always On VPN.

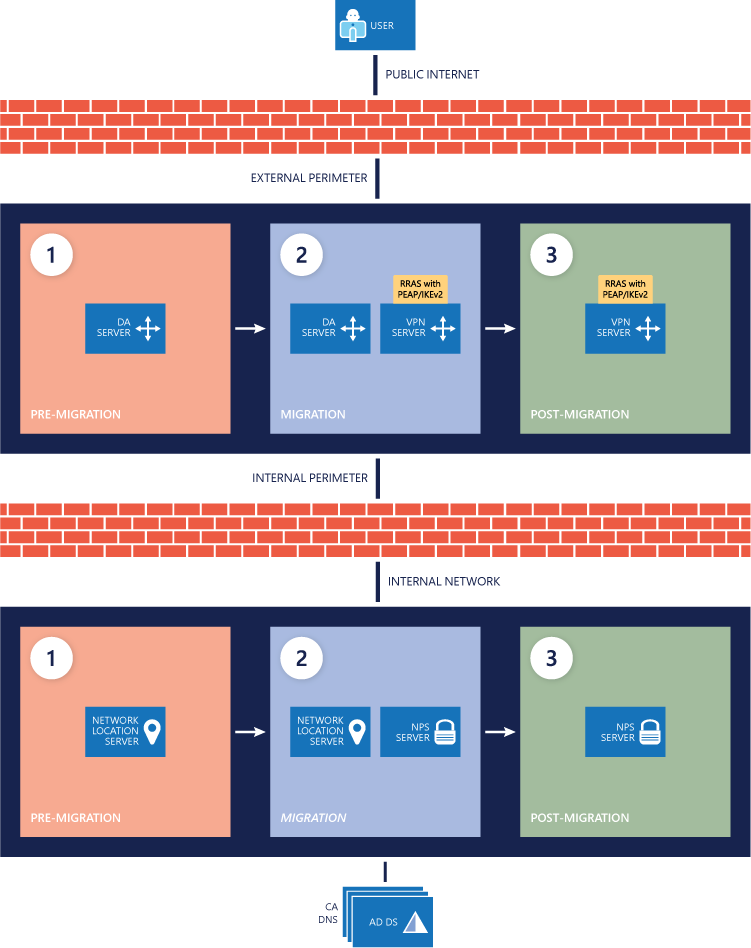

L’image suivante fournit une référence visuelle des changements d’infrastructure tout au long de la migration de DirectAccess vers Always On VPN.

Déployer les certificats et le script de configuration VPN sur les clients

Bien que l’essentiel de la configuration du client VPN se trouve dans la section Déployer Always On VPN, vous devez effectuer deux étapes supplémentaires pour finaliser la migration de DirectAccess vers Always On VPN.

Vous devez vérifier que le fichier VPN_Profile.ps1 arrive après l’émission du certificat afin que le client VPN ne tente pas de se connecter sans lui. Pour cela, exécutez un script qui ajoute uniquement les utilisateurs inscrits au certificat à votre groupe VPN Deployment Ready que vous utilisez pour déployer la configuration Always On VPN.

Notes

Microsoft vous recommande de tester ce processus avant de l’exécuter sur l’un de vos anneaux de migration d’utilisateurs.

Créez et publiez le certificat VPN et activez l’objet de stratégie de groupe d’inscription automatique. Pour les déploiements VPN Windows 10 traditionnels basés sur des certificats, un certificat est émis à l’appareil ou à l’utilisateur afin qu’il puisse authentifier la connexion. Quand le nouveau certificat d’authentification est créé et publié pour l’inscription automatique, vous devez créer et déployer un objet de stratégie de groupe avec le paramètre d’inscription automatique configuré sur le groupe Utilisateurs VPN. Pour obtenir les étapes à suivre pour configurer les certificats et l’inscription automatique, consultez Configurer l’infrastructure du serveur.

Ajoutez des utilisateurs au groupe Utilisateurs VPN. Ajoutez tout utilisateur que vous migrez au groupe Utilisateurs VPN. Une fois migrés, ces utilisateurs restent dans ce groupe de sécurité afin qu’ils puissent recevoir des mises à jour de certificat à l’avenir. Continuez à ajouter des utilisateurs à ce groupe jusqu’à ce que vous ayez déplacé tous les utilisateurs de DirectAccess vers Always On VPN.

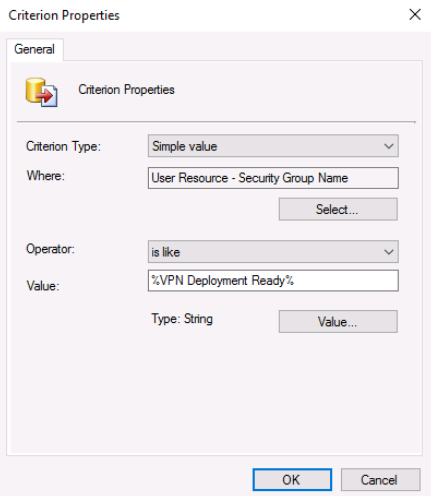

Identifiez les utilisateurs qui ont reçu un certificat d’authentification VPN. Comme vous effectuez la migration à partir de DirectAccess, vous devez ajouter une méthode pour déterminer quand un client a reçu le certificat requis et quand il est prêt à recevoir les informations de configuration VPN. Exécutez le script GetUsersWithCert.ps1 pour ajouter les utilisateurs qui reçoivent actuellement des certificats non révoqués provenant du nom de modèle spécifié à un groupe de sécurité AD DS spécifié. Par exemple, après l’exécution du script GetUsersWithCert.ps1, tout utilisateur ayant reçu un certificat valide à partir du modèle de certificat d’authentification VPN est ajouté au groupe VPN Deployment Ready.

Notes

Si vous ne disposez pas d’une méthode pour déterminer quand un client a reçu le certificat requis, vous pouvez déployer la configuration VPN avant l’émission du certificat à l’utilisateur et entraîner l’échec de la connexion VPN. Pour éviter cela, exécutez le script GetUsersWithCert.ps1 sur l’autorité de certification ou selon une planification pour synchroniser les utilisateurs ayant reçu le certificat avec le groupe VPN Deployment Ready. Utilisez ensuite ce groupe de sécurité pour cibler votre déploiement de configuration VPN dans Microsoft Endpoint Configuration Manager ou Intune, ce qui garantit que le client managé ne reçoit pas la configuration VPN avant d’avoir reçu le certificat.

GetUsersWithCert.ps1

Import-module ActiveDirectory Import-Module AdcsAdministration $TemplateName = 'VPNUserAuthentication'##Certificate Template Name (not the friendly name) $GroupName = 'VPN Deployment Ready' ##Group you will add the users to $CSServerName = 'localhost\corp-dc-ca' ##CA Server Information $users= @() $TemplateID = (get-CATemplate | Where-Object {$_.Name -like $TemplateName} | Select-Object oid).oid $View = New-Object -ComObject CertificateAuthority.View $NULL = $View.OpenConnection($CSServerName) $View.SetResultColumnCount(3) $i1 = $View.GetColumnIndex($false, "User Principal Name") $i2 = $View.GetColumnIndex($false, "Certificate Template") $i3 = $View.GetColumnIndex($false, "Revocation Date") $i1, $i2, $i3 | %{$View.SetResultColumn($_) } $Row= $View.OpenView() while ($Row.Next() -ne -1){ $Cert = New-Object PsObject $Col = $Row.EnumCertViewColumn() [void]$Col.Next() do { $Cert | Add-Member -MemberType NoteProperty $($Col.GetDisplayName()) -Value $($Col.GetValue(1)) -Force } until ($Col.Next() -eq -1) $col = '' if($cert."Certificate Template" -eq $TemplateID -and $cert."Revocation Date" -eq $NULL){ $users= $users+= $cert."User Principal Name" $temp = $cert."User Principal Name" $user = get-aduser -Filter {UserPrincipalName -eq $temp} –Property UserPrincipalName Add-ADGroupMember $GroupName $user } }Déployez la configuration Always On VPN. Quand les certificats d’authentification VPN sont émis et que vous exécutez le script GetUsersWithCert.ps1, les utilisateurs sont ajoutés au groupe de sécurité VPN Deployment Ready.

| Si vous utilisez... | Alors… |

|---|---|

| Gestionnaire de configuration | Créez une collection d’utilisateurs en fonction de l’appartenance de ce groupe de sécurité.

|

| Intune | Ciblez directement le groupe de sécurité une fois celui-ci synchronisé. |

Chaque fois que vous exécutez le script de configuration GetUsersWithCert.ps1, vous devez également exécuter une règle de découverte AD DS pour mettre à jour l’appartenance du groupe de sécurité dans Configuration Manager. Vérifiez également que la mise à jour de l’appartenance pour la collection de déploiement a lieu assez fréquemment (conformément au script et à la règle de découverte).

Pour plus d’informations sur l’utilisation de Configuration Manager ou d’Intune pour déployer Always On VPN sur des clients Windows, consultez Déploiement d’Always On VPN pour Windows Server et Windows 10. Veillez toutefois à incorporer ces tâches spécifiques à la migration.

Notes

L’incorporation de ces tâches spécifiques à la migration est une différence essentielle entre un déploiement Always On VPN simple et la migration de DirectAccess vers Always On VPN. Veillez à définir correctement la collection pour cibler le groupe de sécurité plutôt que d’utiliser la méthode du guide de déploiement.

Supprimer les appareils du groupe de sécurité DirectAccess.

À mesure que les utilisateurs reçoivent le certificat d’authentification et le script de configuration VPN_Profile.ps1, vous voyez les déploiements de script de configuration VPN réussis correspondants dans Configuration Manager ou Intune. Après chaque déploiement, supprimez l’appareil de cet utilisateur du groupe de sécurité DirectAccess pour pouvoir supprimer DirectAccess ultérieurement. Intune et Configuration Manager contiennent tous deux des informations sur l’affectation des appareils pour vous aider à identifier l’appareil de chaque utilisateur.

Notes

Si vous appliquez des objets de stratégie de groupe DirectAccess par le biais d’unités d’organisation au lieu de groupes d’ordinateurs, déplacez l’objet ordinateur de l’utilisateur hors de l’unité d’organisation.

Désactiver l’infrastructure DirectAccess

Quand vous avez fini de migrer tous vos clients DirectAccess vers Always On VPN, vous pouvez désactiver l’infrastructure DirectAccess et supprimer les paramètres DirectAccess de la stratégie de groupe. Microsoft vous recommande d’effectuer les étapes suivantes pour supprimer DirectAccess de votre environnement de manière appropriée :

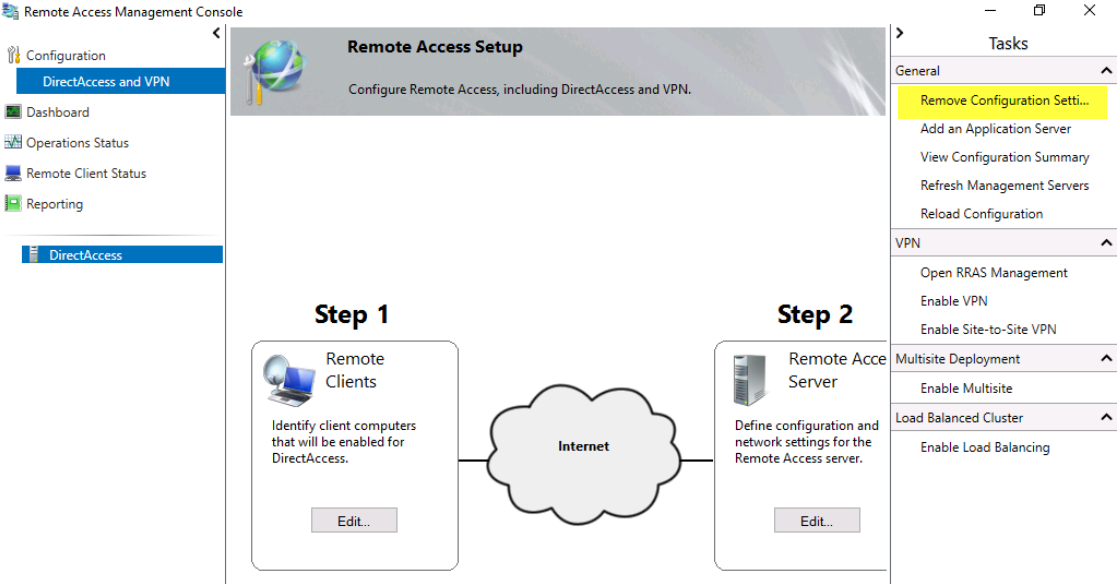

Supprimez les paramètres de configuration. Supprimez les objets de stratégie de groupe et les paramètres de la stratégie de groupe d’accès à distance. Pour cela, ouvrez la console de gestion d’accès à distance et sélectionnez Supprimer les paramètres de configuration, comme illustré dans l’image ci-dessous. Si vous supprimez le groupe avant de supprimer la configuration, vous obtiendrez probablement des erreurs.

Supprimer les appareils du groupe de sécurité DirectAccess. À mesure que les utilisateurs sont migrés, supprimez leurs appareils du groupe de sécurité DirectAccess. Avant de supprimer DirectAccess de votre environnement, vérifiez si le groupe de sécurité DirectAccess est vide. Ne supprimez pas le groupe de sécurité s’il contient encore des membres. Si vous supprimez le groupe de sécurité contenant des membres, les employés risquent de ne plus bénéficier de l’accès à distance à partir de leurs appareils. Utilisez Microsoft Endpoint Configuration Manager ou Microsoft Intune pour obtenir des informations sur l’affectation des appareils et découvrir le propriétaire de chaque appareil.

Nettoyez DNS. Veillez à supprimer tous les enregistrements de votre serveur DNS interne et de votre serveur DNS public liés à DirectAccess, par exemple DA.contoso.com et DAGateway.contoso.com.

Désactiver le serveur DirectAccess. Une fois que vous avez supprimé les paramètres de configuration et les enregistrements DNS, vous êtes prêt à supprimer le serveur DirectAccess. Pour cela, supprimez le rôle dans le Gestionnaire de serveur ou désactivez le serveur et supprimez-le d’AD DS.

Supprimez tous les certificats DirectAccess des services de certificats Active Directory. Si vous avez utilisé des certificats d’ordinateur pour votre implémentation DirectAccess, supprimez les modèles publiés du dossier Modèles de certificats dans la console Autorité de certification.

Étape suivante

Vous avez terminé la migration de DirectAccess vers Always On VPN.