Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cette rubrique explique ce qu’est une structure protégée, ce que sont ses exigences et donne un résumé du processus de déploiement. Pour plus d’informations sur les étapes de déploiement, consultez Déploiement du Service Guardian hôte pour les hôtes Service Guardian et les machines virtuelles dotées d’une protection maximale.

Vous préférez la vidéo ? Consultez le cours Microsoft Virtual Academy Déploiement de machines virtuelles dotées d’une protection maximale et d’une structure protégée avec Windows Server 2016.

Qu’est-ce qu’une structure protégée

Une structure protégée est une structure Hyper-V Windows Server 2016 capable de protéger les charges de travail des locataires contre l’inspection, le vol et la falsification de la part de programmes malveillants en cours d’exécution sur l’hôte, ainsi que des administrateurs système. Ces charges de travail de locataire virtualisées, protégées à la fois au repos et en cours d’exécution, sont appelées machines virtuelles dotées d’une protection maximale.

Quelles sont les exigences pour une structure protégée

Les exigences pour une structure protégée sont les suivantes :

Un endroit où exécuter des machines virtuelles dotées d’une protection maximale et exemptes de logiciels malveillants.

Il s’agit d’hôtes Service Guardian. Les hôtes Service Guardian sont des hôtes Hyper-V édition Windows Server 2016 Datacenter qui ne peuvent exécuter des machines virtuelles dotées d’une protection maximale que s’ils peuvent prouver qu’ils s’exécutent dans un état connu et approuvé auprès d’une autorité externe appelée Service Guardian hôte (SGH). Le SGH est un nouveau rôle de serveur dans Windows Server 2016 et est généralement déployé en tant que cluster à trois nœuds.

Un moyen de vérifier qu’un hôte est sain.

Le SGH effectue l’attestation, où il mesure l’intégrité des hôtes Service Guardian.

Processus permettant de libérer de manière sécurisée des clés sur des hôtes sains.

Le SGH assure la protection des clés et la libération des clés, où il libère les clés pour les hôtes sains.

Outils de gestion pour automatiser l’approvisionnement et l’hébergement sécurisés de machines virtuelles dotées d’une protection maximale.

Si vous le souhaitez, vous pouvez ajouter ces outils de gestion à une structure protégée :

- System Center 2016 – Virtual Machine Manager (VMM). Le VMM est recommandé, car il fournit des outils de gestion supplémentaires au-delà de ce que vous obtenez en utilisant uniquement les applets de commande PowerShell fournies avec Hyper-V et les charges de travail d’une structure protégée).

- System Center 2016 Service Provider Foundation (SPF). Il s’agit d’une API entre Windows Azure Pack et VMM, et une condition préalable à l’utilisation de Windows Azure Pack.

- Windows Azure Pack fournit une bonne interface graphique Web pour gérer une structure protégée et des machines virtuelles dotées d’une protection maximale.

Dans la pratique, une décision doit être prise à l’avance : le mode d’attestation utilisé par la structure protégée. Il existe deux moyens (deux modes mutuellement exclusifs) permettant à SGH de mesurer qu’un hôte Hyper-V est sain. Lorsque vous initialisez SGH, vous devez choisir le mode :

- Attestation de clé d’hôte, ou mode clé, est moins sécurisée, mais plus facile à adopter

- Attestation basée sur le TPM, ou mode TPM, est plus sécurisée, mais nécessite davantage de configuration et un matériel spécifique

Si nécessaire, vous pouvez déployer en mode clé à l’aide d’hôtes Hyper-V existants qui ont été mis à niveau vers l’édition Windows Server 2019 Datacenter, puis convertir en mode TPM plus sécurisé lorsque la prise en charge du matériel serveur (y compris TPM 2.0) est disponible.

Maintenant que vous savez quels sont les éléments, passons en revue un exemple de modèle de déploiement.

Comment passer de l’actuelle structure Hyper-V à une structure protégée

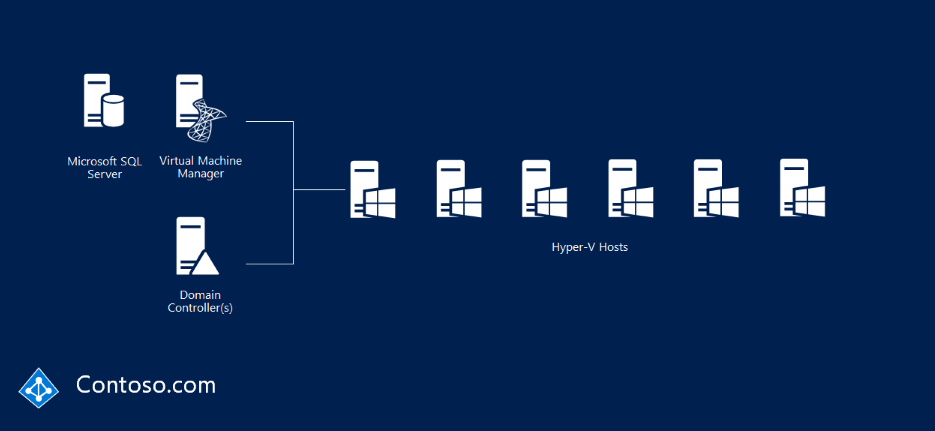

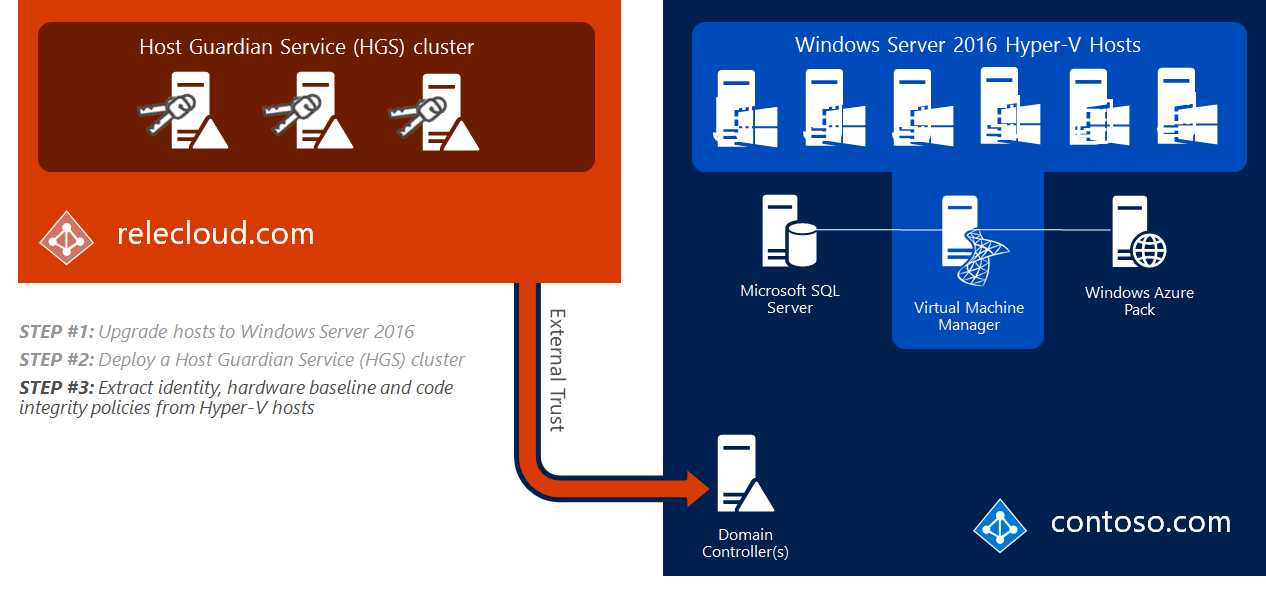

Imaginons ce scénario : vous disposez d’une structure Hyper-V existante, comme Contoso.com dans l’image suivante, et vous souhaitez créer une structure protégée Windows Server 2016.

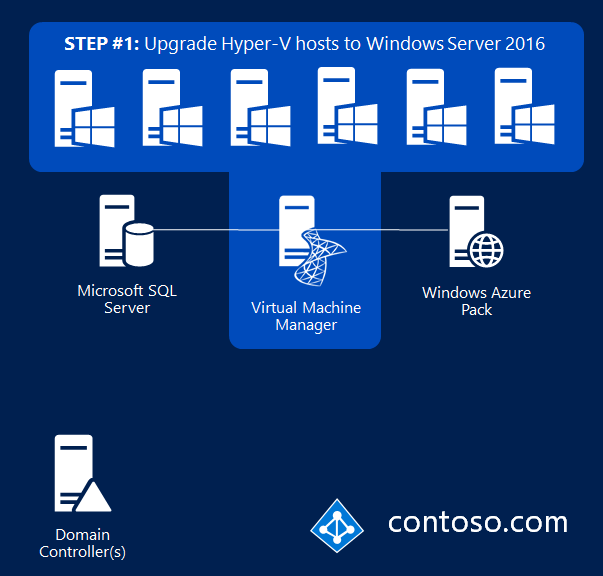

Étape 1 : Déployer les hôtes Hyper-V exécutant Windows Server 2016

Les hôtes Hyper-V doivent exécuter l’édition Windows Server 2016 Datacenter ou ultérieure. Si vous mettez à niveau des hôtes, vous pouvez effectuer une mise à niveau de l’édition Standard vers l’édition Datacenter.

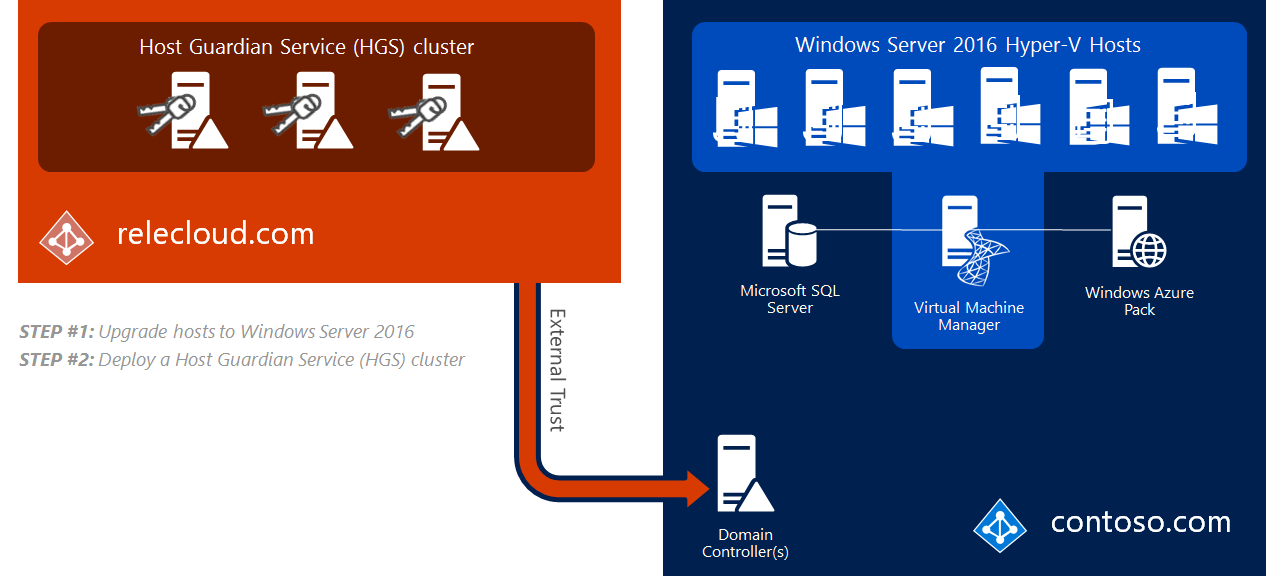

Étape 2 : Déployer le Service Guardian hôte (SGH)

Installez ensuite le rôle serveur SGH et déployez-le en tant que cluster à trois nœuds, comme l’exemple relecloud.com dans l’image suivante. Cela nécessite trois applets de commande PowerShell :

- Pour ajouter le rôle SGH, utilisez

Install-WindowsFeature - Pour installer le SGH, utilisez

Install-HgsServer - Pour initialiser le SGH avec le mode d’attestation choisi, utilisez

Initialize-HgsServer

Si vos serveurs Hyper-V existants ne remplissent pas les conditions préalables requises pour le mode TPM (par exemple, ils n’ont pas de TPM 2.0), vous pouvez initialiser SGH à l’aide d’une attestation de l’administrateur (mode AD), ce qui nécessite une approbation Active Directory avec le domaine de structure.

Dans notre exemple, supposons que Contoso déploie initialement en mode AD afin de répondre immédiatement aux exigences de conformité et qu’il prévoit de convertir en attestation TPM plus sécurisée une fois que le matériel serveur approprié peut être acheté.

Étape 3 : Extraire les identités, les bases de référence matérielles et les stratégies d’intégrité du code

Le processus d’extraction des identités des hôtes Hyper-V dépend du mode d’attestation utilisé.

Pour le mode AD, l’ID de l’hôte est le compte d’ordinateur qu’il a joint au domaine, qui doit être membre d’un groupe de sécurité désigné dans le domaine de structure. L’appartenance au groupe désigné est la seule façon de déterminer si l’hôte est sain ou non.

Dans ce mode, l’administrateur de structure est le seul responsable de la garantie de l’intégrité des hôtes Hyper-V. Étant donné que SGH ne joue aucun rôle dans la décision de ce qui est ou n’est pas autorisé à s’exécuter, les programmes malveillants et les débogueurs fonctionnent comme prévu.

Cependant, les débogueurs qui tentent de s’attacher directement à un processus (tels que WinDbg.exe), sont bloqués pour les machines virtuelles protégées, car le processus Worker de la machine virtuelle (VMWP.exe) est un PPL (Protected Process Light). Les autres techniques de débogage, telles que celles utilisées par LiveKd.exe, ne sont pas bloquées. Contrairement aux machines virtuelles protégées, le processus de travail pour les machines virtuelles prises en charge par le chiffrement ne s’exécute pas en tant que PPL, de sorte que les débogueurs traditionnels comme WinDbg.exe continueront à fonctionner normalement.

Autrement dit, les étapes de validation rigoureuses utilisées pour le mode TPM ne sont en aucun cas utilisées pour le mode AD.

Pour le mode TPM, trois éléments sont requis :

- Une clé publique de type EK (ou EKpub) du module TPM 2.0 sur chaque hôte Hyper-V. Pour capturer l’EKpub, utilisez

Get-PlatformIdentifier. -

Base de référence matérielle. Si chacun de vos hôtes Hyper-V est identique, vous avez besoin d’une base de référence unique. Si ce n’est pas le cas, vous en aurez besoin pour chaque classe de matériel. La base de référence se présente sous la forme d’un fichier journal de groupe d’informatique digne de confiance, ou TCGlog. Le TCGlog contient tout ce que l’hôte a fait, du microprogramme UEFI au noyau jusqu’à l’emplacement où l’hôte est entièrement démarré. Pour capturer la base de référence matérielle, installez le rôle Hyper-V et la fonctionnalité de prise en charge Hyper-V de Host Guardian et utilisez

Get-HgsAttestationBaselinePolicy. -

Stratégie d’intégrité du code. Si chacun de vos hôtes Hyper-V est identique, une seule stratégie d’intégrité du code (ou stratégie CI) est tout ce dont vous avez besoin. Si ce n’est pas le cas, vous en aurez besoin pour chaque classe de matériel. Windows Server 2016 et Windows 10 ont tous deux une nouvelle forme d’application des stratégies CI, appelée Intégrité du code appliquée par l’hyperviseur (HVCI). HVCI fournit une application forte et garantit qu’un hôte n’est autorisé à exécuter que des fichiers binaires qu’un administrateur approuvé lui a autorisés à exécuter. Ces instructions sont incluses dans une stratégie CI ajoutée au SGH. Le SGH mesure la stratégie CI de chaque hôte avant qu’il ne soit autorisé à exécuter des machines virtuelles dotées d’une protection maximale. Pour capturer une stratégie CI, utilisez

New-CIPolicy. La stratégie doit ensuite être convertie dans sa forme binaire à l’aide deConvertFrom-CIPolicy.

C’est tout : la structure protégée est créée, en termes de structure pour l’exécuter. Vous pouvez désormais créer un disque de modèle de machines virtuelles dotées d’une protection maximale et un fichier de données de protection afin que les machines virtuelles dotées d’une protection maximale puissent être approvisionnées simplement et en toute sécurité.

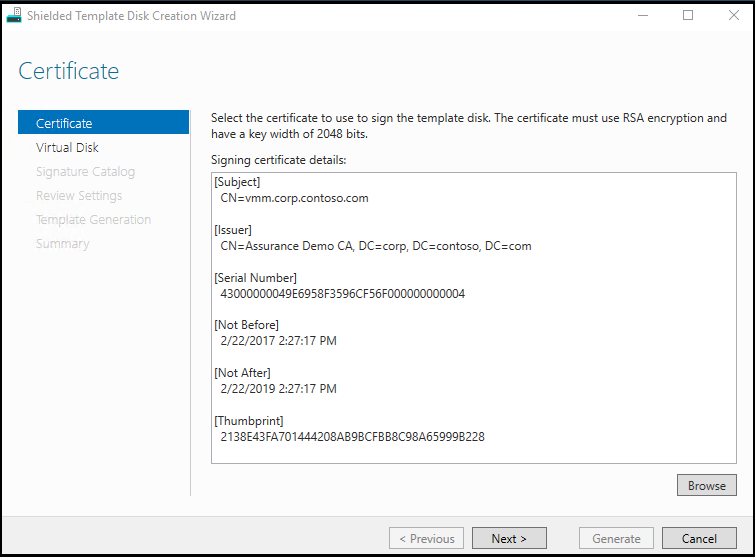

Étape 4 : Créer un modèle pour les machines virtuelles dotées d’une protection maximale

Un modèle de machine virtuelle dotée d’une protection maximale protège les disques de modèle en créant une signature du disque à un point fiable connu dans le temps.

Si le disque de modèle est ultérieurement infecté par un programme malveillant, sa signature diffère du modèle d’origine qui sera détecté par le processus d’approvisionnement de machines virtuelles sécurisées dotées d’une protection maximale.

Les disques de modèle protégés sont créés en exécutant l’Assistant de création de disques de modèle protégé ou Protect-TemplateDisk sur un disque de modèle normal.

Chacun d’eux est inclus avec la fonctionnalité Outils de machine virtuelle dotée d’une protection maximale dans les Outils d’administration de serveur distant pour Windows 10. Après avoir téléchargé les outils d’administration de serveur distant, exécutez cette commande pour installer la fonctionnalité Outils de machine virtuelle dotée d’une protection maximale :

Install-WindowsFeature RSAT-Shielded-VM-Tools -Restart

Un administrateur fiable, tel que l’administrateur de structure ou le propriétaire de la machine virtuelle, aura besoin d’un certificat (souvent délivré par un fournisseur de services d’hébergement) pour signer le disque de modèle VHDX.

La signature de disque est calculée sur la partition du système d’exploitation du disque virtuel. Si quelque chose change sur la partition du système d’exploitation, la signature change également. Cela permet aux utilisateurs d’identifier fortement les disques auxquels ils font confiance en spécifiant la signature appropriée.

Avant de commencer, passez en revue les exigences du disque du modèle.

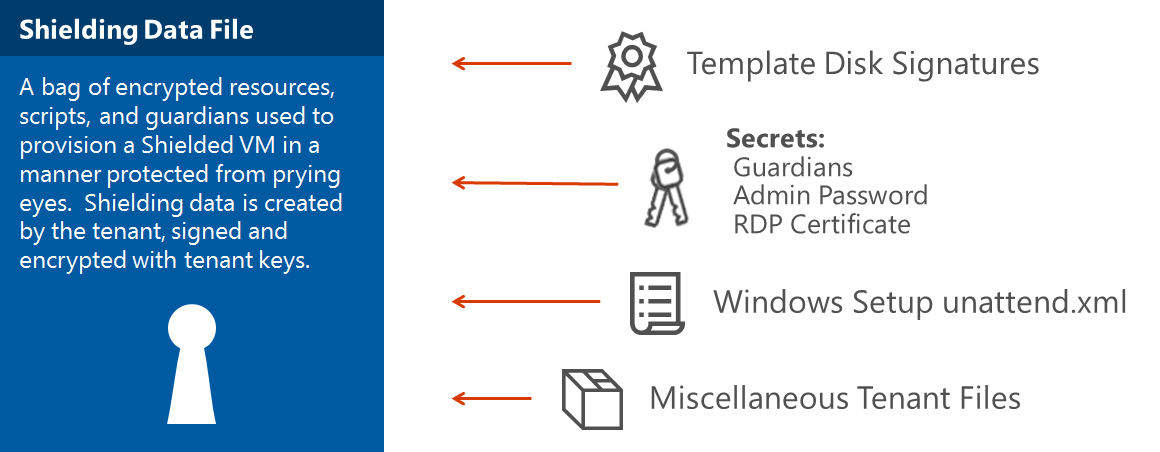

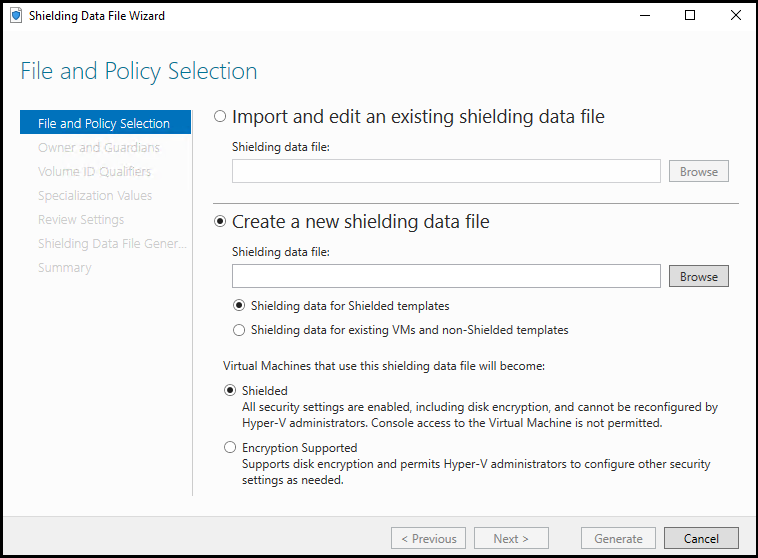

Étape 5 : Créer un fichier de données de protection

Un fichier de données de protection, également appelé fichier .pdk, capture des informations sensibles sur la machine virtuelle, telles que le mot de passe administrateur.

Le fichier de données de protection inclut également le paramètre de stratégie de sécurité pour la machine virtuelle dotée d’une protection maximale. Vous devez choisir l’une des deux stratégies de sécurité lorsque vous créez un fichier de données de protection :

Protégé

L’option la plus sécurisée, qui élimine de nombreux vecteurs d’attaque administratifs.

Chiffrement pris en charge

Un niveau de protection moindre qui offre toujours les avantages de conformité de la possibilité de chiffrer une machine virtuelle, mais permet aux administrateurs Hyper-V d’effectuer des opérations telles que l’utilisation de la connexion à la console de machine virtuelle et de PowerShell Direct.

Vous pouvez ajouter des éléments de gestion facultatifs tels que VMM ou Windows Azure Pack. Si vous souhaitez créer une machine virtuelle sans installer ces éléments, consultez Étape par étape : création de machines virtuelles dotées d’une protection maximale sans VMM.

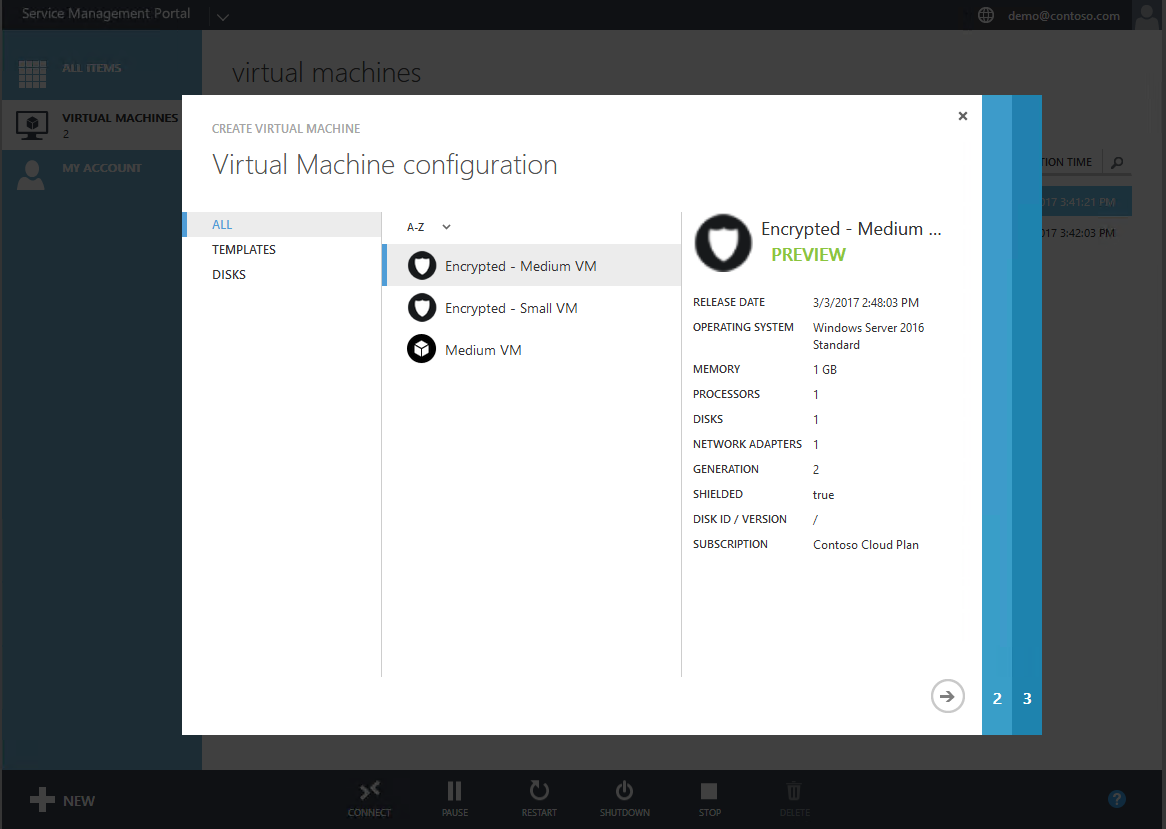

Étape 6 : Créer une machine virtuelle dotée d’une protection maximale

La création de machines virtuelles dotées d’une protection maximale diffère très peu des machines virtuelles normales. Dans Windows Azure Pack, l’expérience est encore plus facile que pour la création d’une machine virtuelle normale, car vous devez uniquement fournir un nom, protéger le fichier de données (contenant le reste des informations de spécialisation) et le réseau de machines virtuelles.