Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier les répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer de répertoire.

SMB sur QUIC introduit une alternative au transport réseau TCP, en offrant une connectivité sécurisée et fiable aux serveurs de fichiers de périphérie sur des réseaux non approuvés comme Internet. QUIC est un protocole normalisé par l’IETF qui présente de nombreux avantages par rapport à TCP :

- Tous les paquets sont toujours chiffrés et l’établissement d’une liaison est authentifié avec TLS 1.3

- Flux parallèles de données d’application fiables et non fiables

- Échange des données d’application durant le premier aller-retour (0-RTT)

- Amélioration du contrôle de congestion et de la récupération des pertes

- Persistance au changement d’adresse IP ou de port des clients

SMB sur QUIC fournit un « VPN SMB » pour les télétravailleurs, les utilisateurs d’appareils mobiles et les organisations de haute sécurité. Le certificat de serveur crée un tunnel chiffré TLS 1.3 sur le port UDP 443 compatible Internet au lieu du port TCP 445 hérité. Le trafic SMB, y compris l’authentification et l’autorisation dans le tunnel, n’est jamais exposé au réseau sous-jacent. SMB se comporte normalement dans le tunnel QUIC, ce qui signifie que l’expérience utilisateur ne change pas. Les fonctionnalités SMB, dont le multicanal, la signature, la compression, la disponibilité continue et le bail d’annuaire, fonctionnent normalement.

Un administrateur de serveur de fichiers doit autoriser explicitement l’activation de SMB sur QUIC. En effet, cette fonctionnalité n’est pas activée par défaut, et un client ne peut pas forcer un serveur de fichiers à activer SMB sur QUIC. Les clients SMB Windows continuent d’utiliser TCP par défaut. Ils tentent d’utiliser SMB sur QUIC uniquement si la première tentative avec TCP échoue ou si l’utilisation de QUIC est exigée avec NET USE /TRANSPORT:QUIC ou New-SmbMapping -TransportType QUIC.

Note

Il n'est pas recommandé de définir des noms particuliers pour les espaces de noms DFS dans les scénarios impliquant des connexions SMB et QUIC avec des points de terminaison externes. En effet, les noms des espaces de noms DFS internes seront référencés et ces références ne sont généralement pas accessibles à un client externe dans les versions actuelles de Windows.

Prerequisites

Pour utiliser SMB sur QUIC, vous avez besoin des éléments suivants :

Un serveur SMB exécutant l'un des systèmes d'exploitation suivants :

Windows Server 2022 Datacenter: Azure Edition (Systèmes d’exploitation Microsoft Server) ou une version ultérieure

Toute édition de Windows Server 2025 ou une version ultérieure

Un appareil Windows 11 (Windows pour les entreprises)

Le serveur et le client SMB doivent être joints à un domaine Active Directory ou le client doit avoir un compte d’utilisateur local sur le serveur SMB. Le serveur SMB doit avoir accès à au moins un contrôleur de domaine pour l’authentification, mais aucun contrôleur de domaine ne nécessite d’accès à Internet. Nous vous recommandons d’utiliser SMB sur QUIC avec les domaines Active Directory. Toutefois, cela n’est pas une obligation. Vous pouvez également déployer SMB sur QUIC sur un serveur joint à un groupe de travail, qui utilise des informations d’identification d’utilisateur locales et NTLM.

Votre serveur doit être accessible aux clients sur son interface publique en ajoutant une règle d’autorisation de pare-feu afin d'autoriser SMB sur QUIC. Par défaut, SMB sur QUIC utilise UDP/443 entrant. N’autorisez pas tcp/445 entrant vers le serveur de fichiers. Pour en savoir plus sur la modification du port par défaut, consultez Configurer d’autres ports SMB.

Le serveur de fichiers doit avoir accès à au moins un contrôleur de domaine pour l’authentification, mais aucun contrôleur de domaine ne nécessite d’accès à Internet.

Windows Admin Center (WAC) (Page d’accueil)

Une infrastructure à clé publique (PKI) qui émet des certificats comme le serveur de certificats Active Directory, ou l’accès à un émetteur de certificat tiers de confiance comme Verisign, Digicert, Let’s Encrypt, etc.

Privilèges administratifs ou équivalents pour le serveur SMB que vous configurez.

Déployer SMB sur QUIC

Étape 1 : Installer un certificat de serveur

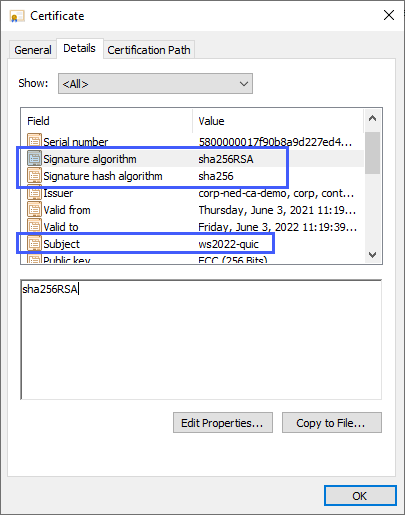

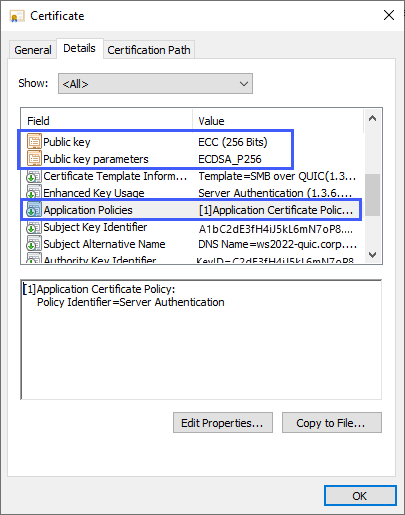

Créez un certificat émis par une autorité de certification avec les propriétés suivantes :

- Utilisation de la clé : signature numérique

- Objectif : authentification du serveur (référence EKU 1.3.6.1.5.5.7.3.1)

- Algorithme de signature : SHA256RSA (ou supérieur)

- Hachage de signature : SHA256 (ou supérieur)

- Algorithme de clé publique : ECDSA_P256 (ou supérieur. Peut également utiliser un RSA de 2 048 bits minimum)

- Autre nom de l’objet (SAN) : (Une entrée de nom DNS pour chaque nom DNS complet utilisé pour l’accès au serveur SMB)

- Objet : (CN= n’importe quelle valeur, mais doit être présent)

- Clé privée incluse : oui

Si vous utilisez une autorité de certification d'entreprise Microsoft, vous pouvez créer un modèle de certificat et autoriser l’administrateur du serveur de fichiers à fournir les noms DNS demandés. Pour plus d’informations sur la création d’un modèle de certificat, consultez Conception et implémentation d’une infrastructure PKI : Partie III Modèles de certificats. Pour avoir une démonstration de la création d’un certificat pour SMB sur QUIC avec une autorité de certification d’entreprise Microsoft, regardez cette vidéo :

Pour demander un certificat tiers, consultez la documentation de votre fournisseur.

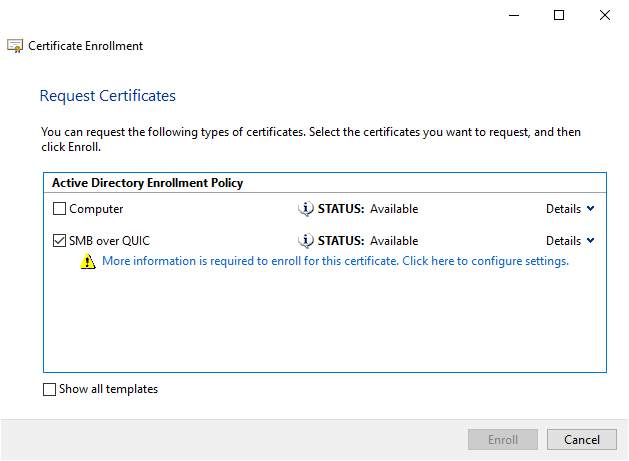

Si vous utilisez une autorité de certification d’entreprise Microsoft :

- Démarrez MMC.EXE sur le serveur de fichiers.

- Ajoutez le composant logiciel enfichable Certificats , puis sélectionnez le compte d’ordinateur.

- Développez Certificats (ordinateur local) et Personnel, puis cliquez avec le bouton droit sur Certificats et sélectionnez Demander un nouveau certificat.

- Sélectionnez Suivant.

- Sélectionnez Stratégie d’inscription Active Directory

- Sélectionnez Suivant.

- Sélectionnez le modèle de certificat pour SMB sur QUIC qui a été publié dans Active Directory.

- Sélectionnez L’inscription pour obtenir ce certificat nécessite des informations supplémentaires. Cliquez ici pour configurer les paramètres.

- Ainsi, les utilisateurs peuvent utiliser pour localiser le serveur de fichiers, renseigner la valeur Subject avec un nom commun et un autre nom d’objet avec un ou plusieurs noms DNS.

- Sélectionnez Ok , puis inscrivez-vous.

Note

N’utilisez pas d’adresses IP pour SMB sur les autres noms de l’objet du serveur QUIC.

- Les adresses IP nécessitent l’utilisation de NTLM, même si Kerberos est disponible à partir d’un contrôleur de domaine ou via le proxy KDC.

- Les machines virtuelles IaaS Azure exécutant SMB sur QUIC utilisent une NAT pour une interface publique vers une interface privée. SMB sur QUIC ne prend pas en charge l’utilisation de l’adresse IP pour le nom du serveur via une NAT, vous devez utiliser un nom DNS complet qui se résout vers l’adresse IP de l’interface publique uniquement dans ce cas.

Note

Si vous utilisez un fichier de certificat émis par une autorité de certification tierce, vous pouvez l’importer avec le composant logiciel enfichable Certificats ou WAC.

Étape 2 : Configurer SMB sur QUIC

Pour configurer SMB sur QUIC, sélectionnez votre méthode préférée et suivez les étapes.

Important

Si vous utilisez Windows Server 2025, vous devez utiliser la méthode PowerShell pour configurer SMB sur QUIC. La méthode Windows Administration Center n’est actuellement pas prise en charge pour Windows Server 2025.

Pour avoir une démonstration de la configuration et de l’utilisation de SMB sur QUIC, regardez cette vidéo :

Connectez-vous à votre serveur de fichiers en tant qu’administrateur.

Installez la dernière version de WAC sur un PC de gestion ou sur le serveur de fichiers. Vous avez besoin de la dernière version de l’extension Fichiers & Partage de fichiers. Celle-ci est automatiquement installée par WAC si l’option Mettre à jour automatiquement les extensions est activée dans Paramètres > Extensions.

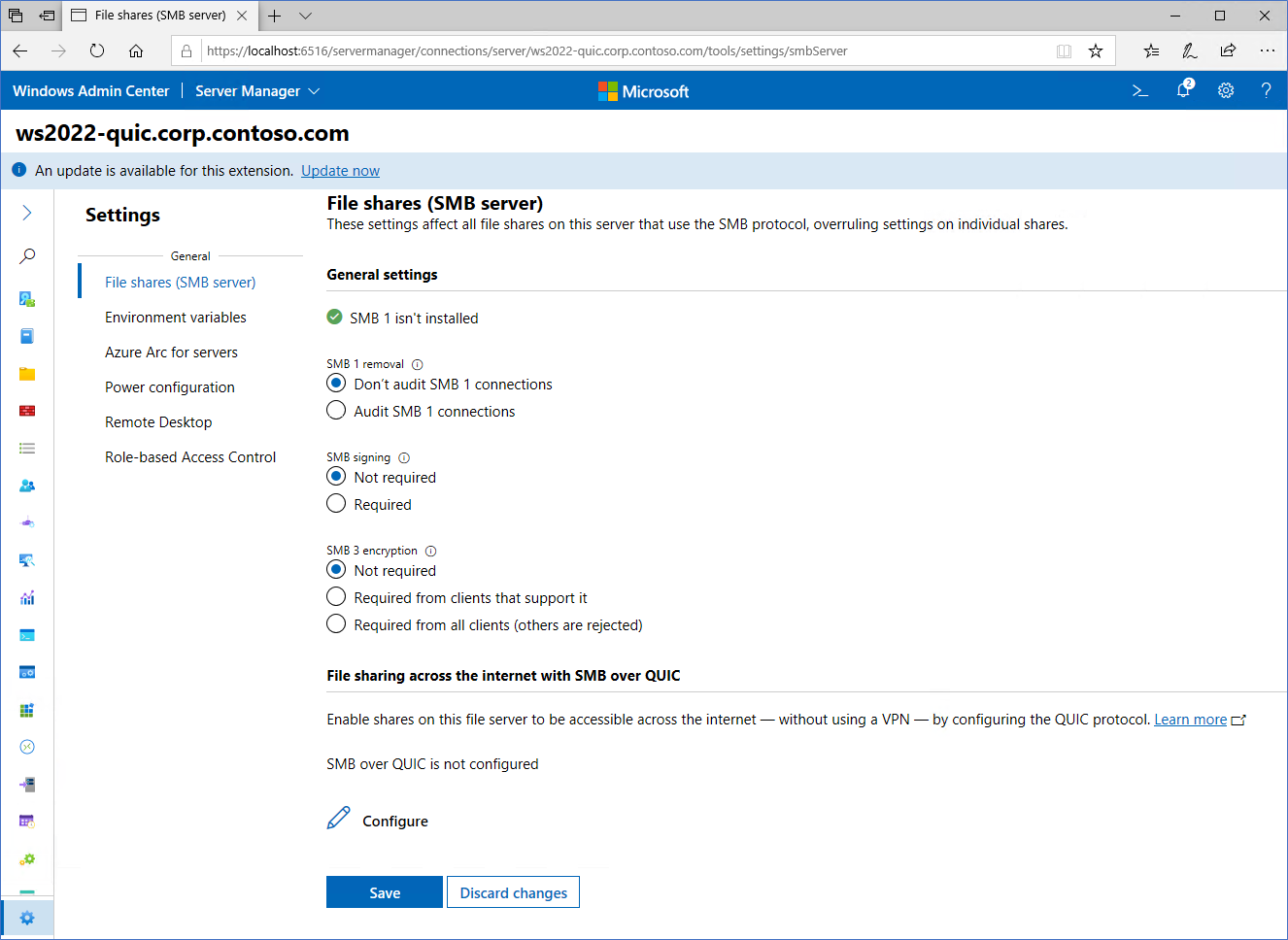

Connectez-vous au serveur avec WAC et sélectionnez l’icône Paramètres en bas à gauche. Dans la section Partages de fichiers (serveur SMB), sous Partage de fichiers sur Internet avec SMB sur QUIC, sélectionnez Configurer.

Sélectionnez un certificat sous Sélectionner un certificat d’ordinateur pour ce serveur de fichiers, sélectionnez les adresses de serveur auxquelles les clients peuvent se connecter ou sélectionnez Sélectionner tout, puis sélectionnez Activer.

Vérifiez que le certificat et SMB sur QUIC affichent un état sain.

Sélectionnez l’option de menu Fichiers et partage de fichiers. Notez vos partages SMB existants ou créez un partage SMB.

Si vous souhaitez appliquer le contrôle à SMB sur le client, vous pouvez utiliser le contrôle d’accès client. Pour en savoir plus sur la restriction des clients pouvant accéder aux serveurs SMB sur QUIC, consultez Configurer le contrôle d’accès client SMB sur QUIC.

Étape 3 : Se connecter aux partages SMB

Joignez votre appareil client Windows au domaine. Assurez-vous que les noms du SMB sur le certificat du serveur de fichiers QUIC sont publiés sur DNS sont publiés sur DNS et sont qualifiés ou ajoutés aux fichiers HOST pour votre client Windows. Vérifiez que les autres noms de l’objet du certificat du serveur sont publiés sur DNS ou ajoutés aux fichiers HOSTS de votre client Windows.

Déplacez votre appareil client Windows vers un réseau externe où il n’a plus d’accès réseau aux contrôleurs de domaine ni aux adresses IP internes du serveur de fichiers.

Dans l’Explorateur de fichiers Windows, dans la barre d’adresse, tapez le chemin UNC d’un partage sur le serveur de fichiers et vérifiez que vous pouvez accéder aux données du partage. Vous pouvez également utiliser

NET USE /TRANSPORT:QUICouNew-SmbMapping -TransportType QUICavec un chemin UNC. Examples:REM Automatically tries TCP then QUIC NET USE * \\fsedge1.contoso.com\sales REM Tries only QUIC NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC#Tries only QUIC New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC

Gérer SMB sur QUIC

Les administrateurs peuvent désactiver SMB sur QUIC pour un serveur en exécutant la commande suivante :

Set-SmbServerConfiguration -EnableSMBQUIC $false

Pour désactiver SMB sur QUIC pour un appareil client, exécutez la commande suivante :

Set-SmbClientConfiguration -EnableSMBQUIC $false

SMB sur QUIC peut être activé sur le serveur ou le client en définissant $false sur $true.

Les administrateurs peuvent désormais spécifier une liste d’exceptions de serveur SMB sur QUIC sur le client. Un client peut se connecter à un serveur lorsque SMB sur QUIC est désactivé sur le client tant que l’adresse IP du serveur, le nom NetBIOS ou le nom de domaine complet se trouve dans la liste des exceptions. Pour plus d’informations, consultez Activer les exceptions au blocage NTLM. Une liste d’exceptions de serveur peut être créée en exécutant la commande suivante :

Set-SmbClientConfiguration -DisabledSMBQUICServerExceptionList "<Server01>, <Server02>, <Server03>"

Audit du client SMB sur QUIC

L’audit permet de suivre les connexions clientes pour SMB sur QUIC, avec des événements écrits dans un journal des événements. L’Observateur d’événements capture ces informations pour le protocole de transport QUIC. Cette fonctionnalité est disponible pour le client SMB à partir de Windows 11, version 24H2. Pour afficher ces journaux d’activité, procédez comme suit :

- Ouvrez l’Observateur d’événements.

- Accédez à Journaux des applications et des services\Microsoft\Windows\SMBClient\Connectivité.

- Surveiller l’ID d’événement 30832.

Configurer le proxy KDC (facultatif, mais recommandé)

Par défaut, un appareil client Windows n’a accès à aucun contrôleur de domaine Active Directory au moment de la connexion à un serveur de fichiers SMB sur QUIC. Par conséquent, l’authentification utilise NTLMv2, où le serveur de fichiers s’authentifie pour le compte du client. Aucune autorisation ou authentification NTLMv2 n’a lieu en dehors du tunnel QUIC chiffré avec TLS 1.3. Toutefois, nous vous recommandons d’utiliser Kerberos comme bonne pratique de sécurité générale et de ne pas créer de dépendances NTLMv2 dans les déploiements. Pour cela, vous pouvez configurer le proxy KDC pour transférer les demandes de ticket au nom de l’utilisateur, et utiliser en même temps un canal de communication HTTPS chiffré compatible avec Internet. Le proxy KDC est pris en charge par SMB sur QUIC et son utilisation est fortement recommandée.

Note

Vous ne pouvez pas configurer WAC en mode passerelle en utilisant le port TCP 443 sur un serveur de fichiers sur lequel vous configurez le proxy KDC. Quand vous configurez WAC sur le serveur de fichiers, changez le port par un port qui n’est pas utilisé et qui n’est pas le port 443. Si vous avez déjà configuré WAC sur le port 443, réexécutez le MSI d’installation de WAC et choisissez un autre port lorsque vous y êtes invité.

Veillez à utiliser WAC version 2110 ou ultérieure.

Configurez SMB sur QUIC normalement. À compter de WAC 2110, l’option permettant de configurer le proxy KDC dans SMB sur QUIC est automatiquement activée et vous n’avez aucune autre étape à effectuer sur les serveurs de fichiers. Le port du proxy KDC par défaut est 443 et attribué automatiquement par WAC.

Note

Vous ne pouvez pas configurer un serveur SMB sur QUIC joint à un groupe de travail à l’aide de WAC. Vous devez joindre le serveur à un domaine Active Directory ou suivre les étapes de la configuration du proxy KDC soit dans PowerShell, soit dans la stratégie de groupe.

Note

La configuration automatique du proxy KDC sera disponible ultérieurement dans SMB sur QUIC et ces étapes pour le serveur ne seront alors plus nécessaires.

Expiration et renouvellement du certificat

Quand vous remplacez un certificat SMB sur QUIC expiré par un nouveau certificat de l’émetteur, ce certificat contient une nouvelle empreinte numérique. Vous pouvez renouveler automatiquement les certificats SMB sur QUIC arrivés à expiration en utilisant les services de certificats Active Directory, et chaque certificat renouvelé obtient également une nouvelle empreinte numérique. Cela signifie que SMB sur QUIC doit être reconfiguré à l’expiration du certificat, car une nouvelle empreinte numérique doit être mappée. Sélectionnez votre nouveau certificat dans WAC pour la configuration SMB sur QUIC existante ou utilisez la commande PowerShell Set-SMBServerCertificateMapping pour mettre à jour le mappage du nouveau certificat. Vous pouvez utiliser Azure Automanage pour Windows Server afin de détecter en amont l’expiration imminente d’un certificat et éviter toute interruption. Pour plus d’informations, consultez Azure Automanage pour Windows Server.

Notes

- Pour les clients qui n’utilisent pas le cloud public Azure, Windows Server 2022 Datacenter : Azure Edition est disponible sur Azure Local à compter de la version 22H2.

- Nous vous recommandons d’utiliser SMB sur QUIC avec les domaines Active Directory. Toutefois, cela n’est pas une obligation. Vous pouvez également utiliser SMB sur QUIC sur un serveur joint à un groupe de travail avec des informations d'identification locales et NTLM, ou Azure IaaS avec des serveurs Windows joints à Microsoft Entra. Les serveurs Windows joints à Microsoft Entra pour les machines non basées sur Azure IaaS ne sont pas supportés. Les serveurs Windows joints à Microsoft Entra ne supportent pas les informations d'identification pour les opérations de sécurité Windows à distance car Microsoft Entra ID ne contient pas de SID d'utilisateur ou de groupe. Les serveurs Windows joints à Microsoft Entra doivent utiliser un compte utilisateur local ou basé sur un domaine pour accéder au partage SMB sur QUIC.

- Vous ne pouvez pas configurer SMB sur QUIC à l’aide de WAC quand le serveur SMB fait partie d’un groupe de travail (c’est-à-dire quand il n’est pas joint à un domaine AD). Dans ce scénario, vous devez utiliser l’applet de commande New-SMBServerCertificateMapping .

- Nous recommandons que des contrôleurs de domaine en lecture seule configurés uniquement avec des mots de passe d’utilisateurs mobiles soient mis à la disposition du serveur de fichiers.

- Les utilisateurs doivent avoir des mots de passe forts ou, idéalement, être configurés à l’aide d’une stratégie sans mot de passe avec l’authentification multifacteur Windows Hello Entreprise ou les cartes à puce. Configurez une stratégie de verrouillage de compte pour les utilisateurs mobiles via une stratégie de mot de passe affinée. De plus, déployez un logiciel de protection contre les intrusions pour détecter les attaques par force brute ou par pulvérisation de mots de passe.