Prise en charge de Windows Information Protection (WIP) sur Windows

Windows Information Protection (WIP) est une solution légère permettant de gérer l’accès aux données d’entreprise et la sécurité sur les appareils personnels. La prise en charge de WIP est intégrée à Windows.

Remarque

À compter de juillet 2022, Microsoft déprécie Windows Information Protection (WIP). Microsoft continuera à prendre en charge WIP sur les versions prises en charge de Windows. Les nouvelles versions de Windows n’incluront pas de nouvelles fonctionnalités pour WIP et ne seront pas prises en charge dans les futures versions de Windows. Pour plus d’informations, consultez Annonce de l’extinction de Windows Information Protection.

Pour vos besoins en matière de protection des données, Microsoft vous recommande d’utiliser Protection des données Microsoft Purview et Protection contre la perte de données Microsoft Purview. Purview simplifie la configuration et fournit un ensemble avancé de fonctionnalités.

Intégration à Microsoft Entra ID

WIP est intégré à Microsoft Entra service d’identité. Le service WIP prend en charge Microsoft Entra’authentification intégrée pour l’utilisateur et l’appareil lors de l’inscription et du téléchargement des stratégies WIP. L’intégration de WIP à Microsoft Entra ID est similaire à l’intégration de la gestion des appareils mobiles (GPM). Consultez Microsoft Entra’intégration à GPM.

WIP utilise la jonction d’espace de travail (WPJ). WPJ est intégré à l’ajout d’un flux de compte professionnel à un appareil personnel. Si un utilisateur ajoute son compte de Microsoft Entra professionnel ou scolaire en tant que compte secondaire à l’ordinateur, son appareil est inscrit auprès de WPJ. Si un utilisateur joint son appareil à Microsoft Entra ID, il est inscrit à GPM. En règle générale, un appareil qui a un compte personnel comme compte principal est considéré comme un appareil personnel et doit être inscrit auprès de WPJ. Une jointure Microsoft Entra et une inscription à GPM doivent être utilisées pour gérer les appareils d’entreprise.

Sur les appareils personnels, les utilisateurs peuvent ajouter un compte Microsoft Entra en tant que compte secondaire à l’appareil tout en conservant leur compte personnel en tant que compte principal. Les utilisateurs peuvent ajouter un compte Microsoft Entra à l’appareil à partir d’une application intégrée Microsoft Entra prise en charge, telle que la prochaine mise à jour des applications Microsoft 365. Les utilisateurs peuvent également ajouter un compte Microsoft Entra à partir de Paramètres > Comptes > Accès professionnel ou scolaire.

Les utilisateurs non administrateurs ordinaires peuvent s’inscrire à gam.

Comprendre windows Information Protection

WIP tire parti des stratégies intégrées pour protéger les données d’entreprise sur l’appareil. Pour protéger les applications appartenant à l’utilisateur sur les appareils personnels, WPJ limite l’application des stratégies WIP aux applications éclairées et aux applications compatibles WIP. Les applications compatibles peuvent faire la distinction entre les données d’entreprise et personnelles, en déterminant correctement les éléments à protéger en fonction des stratégies WIP. Les applications compatibles WIP indiquent à Windows qu’elles ne gèrent pas les données personnelles et, par conséquent, il est sûr que Windows protège les données en leur nom.

Pour rendre les applications compatibles WIP, les développeurs d’applications doivent inclure les données suivantes dans le fichier de ressources de l’application.

// Mark this binary as Allowed for WIP (EDP) purpose

MICROSOFTEDPAUTOPROTECTIONALLOWEDAPPINFO EDPAUTOPROTECTIONALLOWEDAPPINFOID

BEGIN

0x0001

END

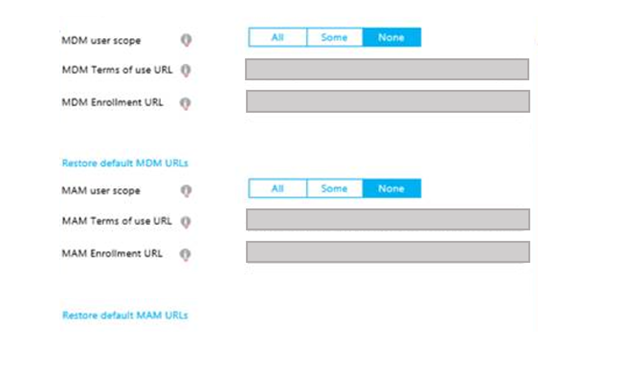

Configuration d’un locataire Microsoft Entra pour l’inscription GAM

L’inscription mam nécessite l’intégration à Microsoft Entra ID. Le fournisseur de services GAM doit publier l’application GESTION GPM dans la galerie d’applications Microsoft Entra. La même application GPM de gestion basée sur le cloud dans Microsoft Entra ID prend en charge les inscriptions MDM et GAM. Si vous avez déjà publié votre application MDM, elle doit être mise à jour pour inclure des URL d’inscription mam et des conditions d’utilisation. Cette capture d’écran illustre l’application de gestion pour une configuration d’administrateur informatique.

Les services GAM et GPM dans un organization peuvent être fournis par différents fournisseurs. En fonction de la configuration de l’entreprise, l’administrateur informatique doit généralement ajouter une ou deux applications de gestion Microsoft Entra pour configurer des stratégies GAM et GPM. Par exemple, si mam et mdm sont fournis par le même fournisseur, un Administration informatique doit ajouter une application de gestion de ce fournisseur qui contient à la fois des stratégies GAM et MDM pour le organization. Sinon, si les services GAM et GPM d’un organization sont fournis par deux fournisseurs différents, deux applications de gestion des deux fournisseurs doivent être configurées pour l’entreprise dans Microsoft Entra ID : une pour la gestion des applications mobiles et une pour la gestion des appareils mobiles.

Remarque

Si le service MDM d’un organization n’est pas intégré à Microsoft Entra ID et utilise la découverte automatique, une seule application de gestion pour gam doit être configurée.

Inscription mam

L’inscription GAM est basée sur l’extension MAM du protocole [MS-MDE2]. L’inscription MAM prend en charge l’authentification fédérée Microsoft Entra ID comme seule méthode d’authentification.

Voici les modifications apportées au protocole pour l’inscription MAM :

- La découverte GPM n’est pas prise en charge.

- Le nœud APPAUTH dans le fournisseur de services de configuration DMAcc est facultatif.

- La variante d’inscription MAM du protocole [MS-MDE2] ne prend pas en charge le certificat d’authentification client et, par conséquent, ne prend pas en charge le protocole [MS-XCEP]. Les serveurs doivent utiliser un jeton Microsoft Entra pour l’authentification du client pendant les synchronisations de stratégie. Les sessions de synchronisation de stratégie doivent être effectuées via tls/SSL unidirectionnel à l’aide de l’authentification par certificat de serveur.

Voici un exemple d’approvisionnement XML pour l’inscription GAM.

<wap-provisioningdoc version="1.1">

<characteristic type="APPLICATION">

<parm name="APPID" value="w7"/>

<parm name="PROVIDER-ID" value="MAM SyncML Server"/>

<parm name="NAME" value="mddprov account"/>

<parm name="ADDR" value="http://localhost:88"/>

<parm name="DEFAULTENCODING" value="application/vnd.syncml.dm+xml" />

</characteristic>

</wap-provisioningdoc>

Étant donné que le nœud Poll n’est pas fourni dans cet exemple, l’appareil est défini par défaut sur une fois toutes les 24 heures.

Fournisseurs de services de configuration pris en charge

WIP prend en charge les fournisseurs de services de configuration (CSP) suivants. Tous les autres fournisseurs de services cloud sont bloqués. Notez que la liste peut changer ultérieurement en fonction des commentaires des clients :

- Fournisseur de services de configuration AppLocker pour la configuration des applications Windows Information Protection entreprise autorisées.

- ClientCertificateInstaller le fournisseur de services de configuration pour installer les certificats VPN et Wi-Fi.

- DeviceStatus CSP requis pour la prise en charge de l’accès conditionnel.

- Fournisseur de services de configuration DevInfo.

- Fournisseur de services de configuration DMAcc.

- Csp DMClient pour la configuration des planifications d’interrogation et l’URL de découverte MDM.

- EnterpriseDataProtection CSP a des stratégies de Information Protection Windows.

- Certificat d’intégrité csp requis pour la prise en charge de l’accès conditionnel.

- Fournisseur de services de configuration PassportForWork pour la gestion des codes confidentiels Windows Hello Entreprise.

- Fournisseur de services de configuration de stratégie spécifiquement pour les zones NetworkIsolation et DeviceLock.

- Fournisseur de services de configuration de création de rapports pour récupérer les journaux d’Information Protection Windows.

- Fournisseur de services de configuration RootCaTrustedCertificates.

- VpNv2 CSP doit être omis pour les déploiements où le service informatique prévoit d’autoriser l’accès et de protéger les ressources cloud uniquement avec gam.

- Le fournisseur de solutions Cloud Wi-Fi doit être omis pour les déploiements où le service informatique prévoit d’autoriser l’accès aux ressources cloud uniquement et de les protéger avec gam.

Stratégies de verrouillage d’appareil et EAS

Mam prend en charge des stratégies de verrouillage d’appareil similaires à la gestion des appareils mobiles. Les stratégies sont configurées par la zone DeviceLock du csp Policy et le csp PassportForWork.

Nous vous déconseillons de configurer les stratégies Exchange ActiveSync (EAS) et GAM pour le même appareil. Toutefois, si les deux sont configurés, le client se comporte comme suit :

- Lorsque des stratégies EAS sont envoyées à un appareil qui dispose déjà de stratégies GAM, Windows évalue si les stratégies GAM existantes sont conformes aux stratégies EAS configurées et signale la conformité avec EAS.

- Si l’appareil est conforme, EAS signale la conformité avec le serveur pour autoriser la synchronisation des messages. Mam prend uniquement en charge les stratégies EAS obligatoires. La vérification de la conformité EAS ne nécessite pas de droits d’administrateur d’appareil.

- Si l’appareil n’est pas conforme, EAS applique ses propres stratégies à l’appareil et l’ensemble de stratégies résultant est un sur-ensemble des deux. L’application de stratégies EAS à l’appareil nécessite des droits d’administrateur.

- Si un appareil qui a déjà des stratégies EAS est inscrit à GAM, l’appareil a les deux ensembles de stratégies : GAM et EAS, et l’ensemble de stratégies résultant est un sur-ensemble des deux.

Synchronisation de stratégie

Les synchronisations de stratégie GAM sont modélisées d’après mdm. Le client MAM utilise un jeton Microsoft Entra pour s’authentifier auprès du service pour les synchronisations de stratégie.

Remplacer l’inscription GAM par GPM

Windows ne prend pas en charge l’application des stratégies GAM et MDM aux mêmes appareils. Si l’administrateur le configure, les utilisateurs peuvent remplacer leur inscription GAM par GPM.

Remarque

Lorsque les utilisateurs effectuent une mise à niveau de GAM vers MDM sur Windows Home Edition, ils perdent l’accès à Windows Information Protection. Sur l’édition Windows Home, nous vous déconseillons d’envoyer (push) des stratégies MDM pour permettre aux utilisateurs de mettre à niveau.

Pour configurer l’appareil GAM pour l’inscription mdm, l’administrateur doit configurer l’URL de découverte MDM dans le fournisseur de services de configuration DMClient. Cette URL est utilisée pour l’inscription mdm.

Dans le processus de modification de l’inscription GAM en GPM, les stratégies GAM sont supprimées de l’appareil une fois que les stratégies MDM ont été correctement appliquées. Normalement, lorsque les stratégies de Information Protection Windows sont supprimées de l’appareil, l’accès de l’utilisateur aux documents protégés par WIP est révoqué (réinitialisation sélective), sauf si EDP CSP RevokeOnUnenroll a la valeur false. Pour empêcher la réinitialisation sélective lors de la modification de l’inscription de GAM à MDM, l’administrateur doit s’assurer que :

- Les stratégies GAM et GPM pour le organization prennent en charge les Information Protection Windows.

- L’ID d’entreprise CSP EDP est le même pour mam et mdm.

- Edp CSP RevokeOnMDMHandoff est défini sur false.

Si l’appareil GAM est correctement configuré pour l’inscription mdm, le lien Inscrire uniquement à la gestion des appareils s’affiche dans Paramètres > Comptes > Accès professionnel ou scolaire. L’utilisateur peut sélectionner ce lien, fournir ses informations d’identification et l’inscription sera remplacée par GPM. Leur compte Microsoft Entra ne sera pas affecté.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour