Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Le contrôle de compte d’utilisateur (UAC) est un élément clé de la sécurité Windows. La UAC réduit le risque de programmes malveillants en limitant la capacité du code malveillant à s’exécuter avec des privilèges d’administrateur. Cet article décrit le fonctionnement du contrôle de compte d’utilisateur et son interaction avec les utilisateurs finaux.

Processus de contrôle de compte d’utilisateur et interactions

Avec UAC, chaque application qui nécessite le jeton d’accès administrateur doit inviter l’utilisateur final à donner son consentement. La seule exception est la relation qui existe entre les processus parent et enfant. Les processus enfants héritent du jeton d’accès de l’utilisateur du processus parent. Toutefois, les processus parent et enfant doivent avoir le même niveau d’intégrité.

Windows protège les processus en marquant leurs niveaux d’intégrité. Les niveaux d’intégrité sont des mesures de confiance :

- Une application à haute intégrité est une application qui effectue des tâches qui modifient les données système, telles qu’une application de partitionnement de disque

- Une application à faible intégrité est une application qui effectue des tâches susceptibles de compromettre le système d’exploitation, comme un navigateur web

Les applications avec des niveaux d’intégrité inférieurs ne peuvent pas modifier les données dans les applications avec des niveaux d’intégrité plus élevés. Lorsqu’un utilisateur standard tente d’exécuter une application qui nécessite un jeton d’accès administrateur, la UAC exige que l’utilisateur fournisse des informations d’identification d’administrateur valides.

Pour mieux comprendre le fonctionnement de ce processus, examinons de plus près le processus de connexion à Windows.

Processus de connexion

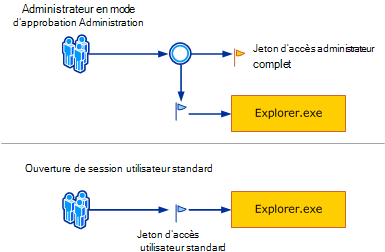

Le diagramme suivant montre en quoi le processus de connexion d’un administrateur diffère du processus de connexion d’un utilisateur standard.

Par défaut, les utilisateurs standard et administrateur accèdent aux ressources et exécutent des applications dans le contexte de sécurité d’un utilisateur standard.

Lorsqu’un utilisateur se connecte, le système crée un jeton d’accès pour cet utilisateur. Le jeton d’accès contient des informations sur le niveau d’accès accordé à l’utilisateur, notamment des identificateurs de sécurité spécifiques (SID) et des privilèges Windows.

Lorsqu’un administrateur ouvre une session, deux jetons d’accès distincts sont créés pour l’utilisateur : un jeton d’accès utilisateur standard et un jeton d’accès administrateur. Jeton d’accès utilisateur standard :

- Contient les mêmes informations spécifiques à l’utilisateur que le jeton d’accès administrateur, mais les privilèges Windows d’administration et les SID sont supprimés

- Est utilisé pour démarrer des applications qui n’effectuent pas de tâches d’administration (applications utilisateur standard)

- Permet d’afficher le bureau en exécutant le processus explorer.exe. Explorer.exe est le processus parent dont tous les autres processus initiés par l’utilisateur héritent de leur jeton d’accès. Par conséquent, toutes les applications s’exécutent en tant qu’utilisateur standard, sauf si un utilisateur fournit un consentement ou des informations d’identification pour approuver l’utilisation d’une application d’un jeton d’accès administratif complet

Un utilisateur membre du groupe Administrateurs peut se connecter, naviguer sur le web et lire des messages électroniques tout en utilisant un jeton d’accès utilisateur standard. Lorsque l’administrateur doit effectuer une tâche qui nécessite le jeton d’accès administrateur, Windows invite automatiquement l’utilisateur à approuver. Cette invite est appelée invite d’élévation et son comportement peut être configuré via une stratégie ou un registre.

Expérience utilisateur UAC

Lorsque le contrôle de compte d’utilisateur est activé, l’expérience utilisateur des utilisateurs standard est différente de celle des utilisateurs administrateurs. La méthode recommandée et plus sécurisée d’exécution de Windows consiste à vous assurer que votre compte d’utilisateur principal est un utilisateur standard. L’exécution en tant qu’utilisateur standard permet d’optimiser la sécurité d’un environnement managé. Avec le composant d’élévation de contrôle de compte d’utilisateur intégré, les utilisateurs standard peuvent facilement effectuer une tâche d’administration en entrant des informations d’identification valides pour un compte d’administrateur local.

Le composant d’élévation de contrôle de compte d’utilisateur intégré par défaut pour les utilisateurs standard est l’invite d’informations d’identification.

L’alternative à l’exécution en tant qu’utilisateur standard consiste à exécuter en tant qu’administrateur en mode d’approbation Administration. Avec le composant d’élévation de contrôle de compte d’utilisateur intégré, les membres du groupe Administrateurs local peuvent facilement effectuer une tâche d’administration en fournissant une approbation.

Le composant d’élévation de contrôle d’utilisateur intégré par défaut pour un compte administrateur en mode d’approbation Administration est appelé invite de consentement.

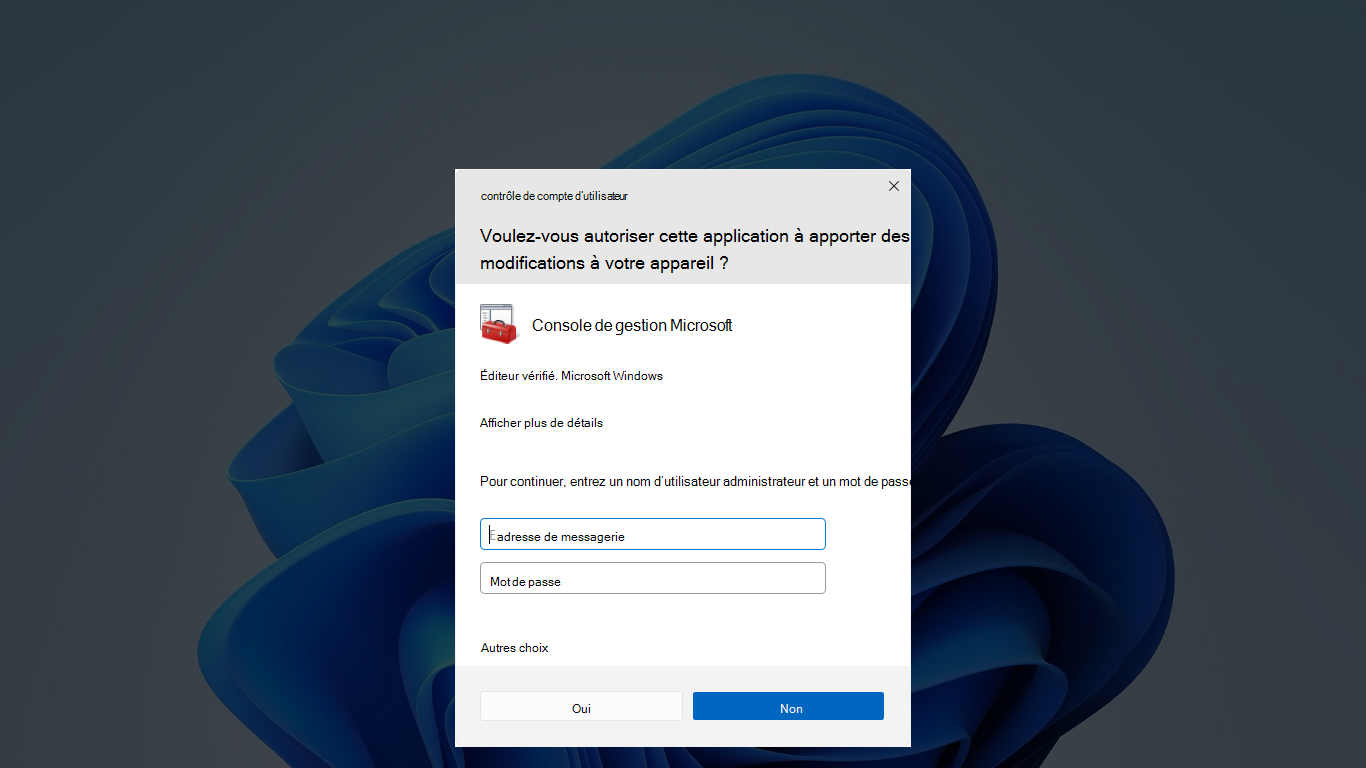

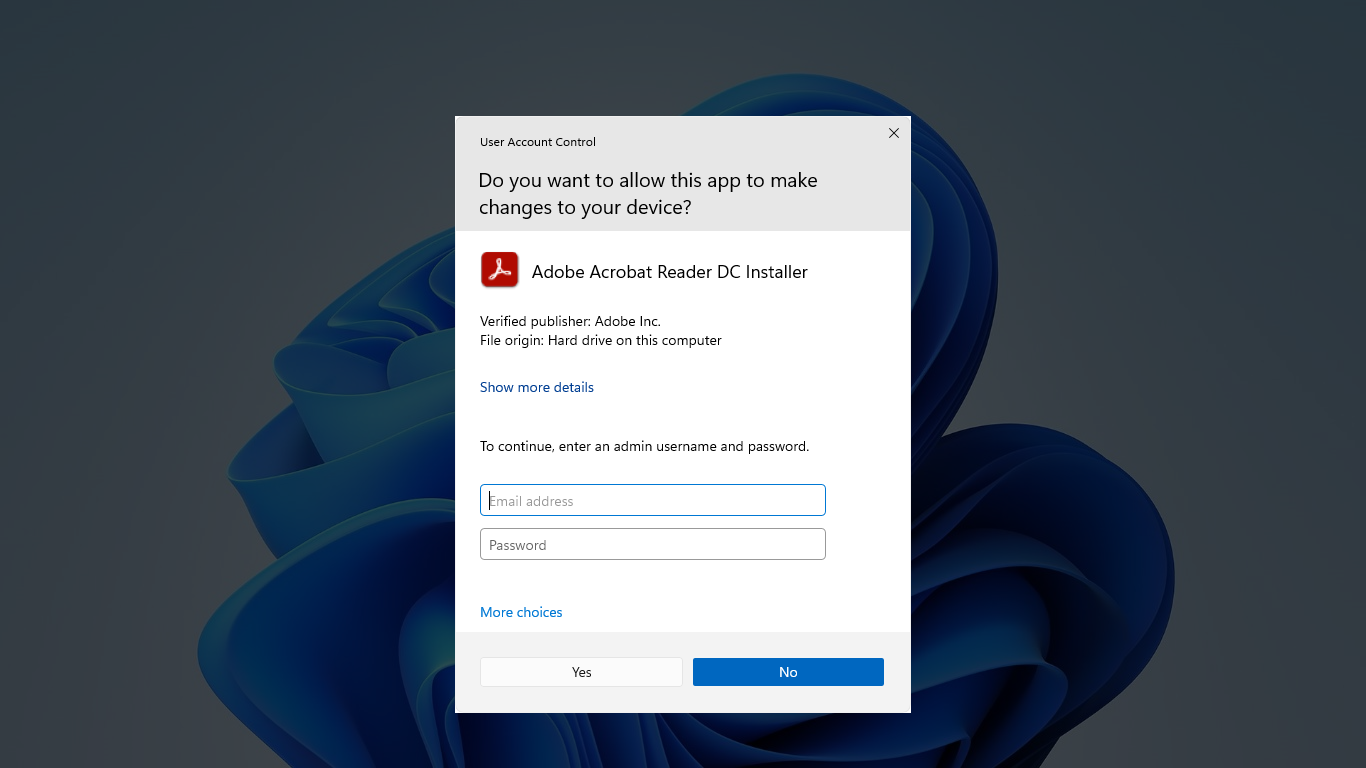

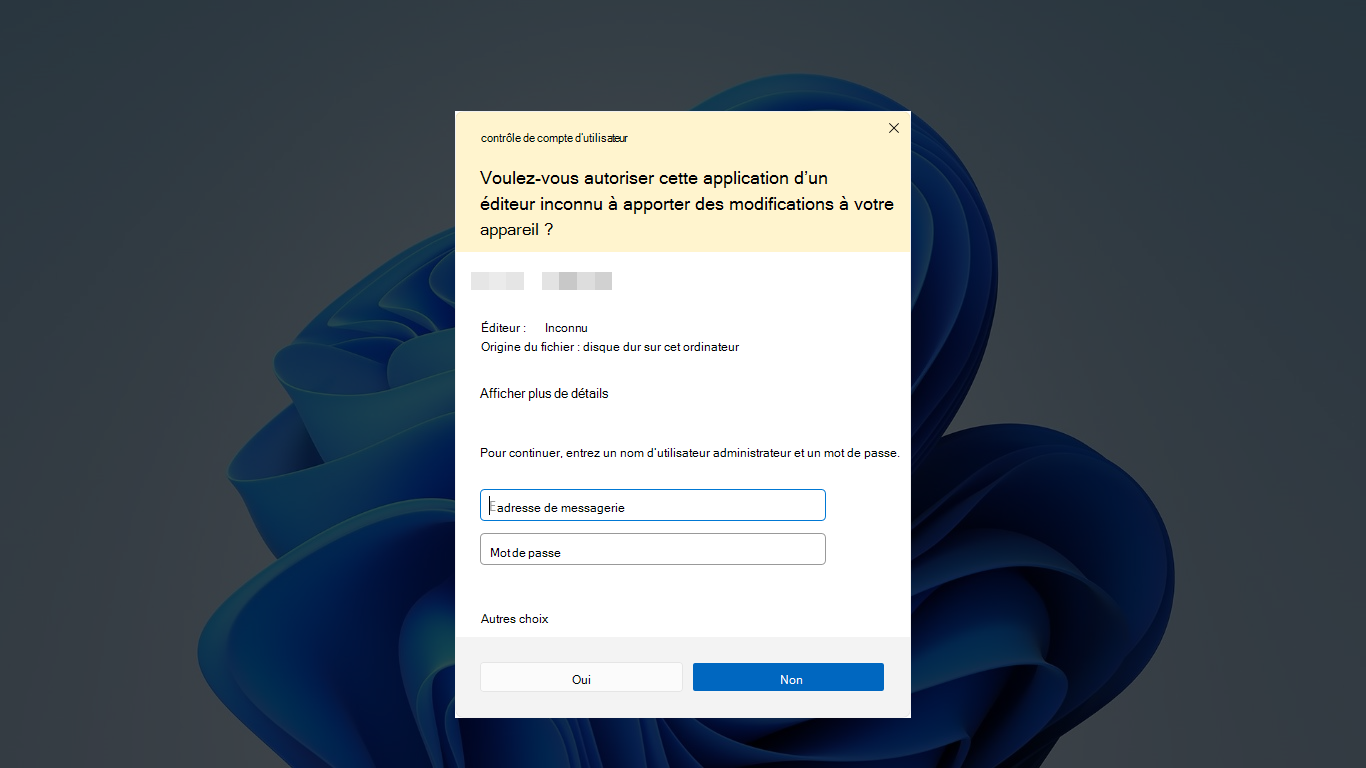

Invite d’informations d’identification

L’invite d’informations d’identification s’affiche lorsqu’un utilisateur standard tente d’effectuer une tâche qui nécessite le jeton d’accès administratif d’un utilisateur. Les administrateurs peuvent également être tenus de fournir leurs informations d’identification en définissant la valeur Contrôle de compte d’utilisateur : Comportement de l’invite d’élévation pour les administrateurs dans Administration paramètre de stratégie Mode d’approbation sur Demander des informations d’identification.

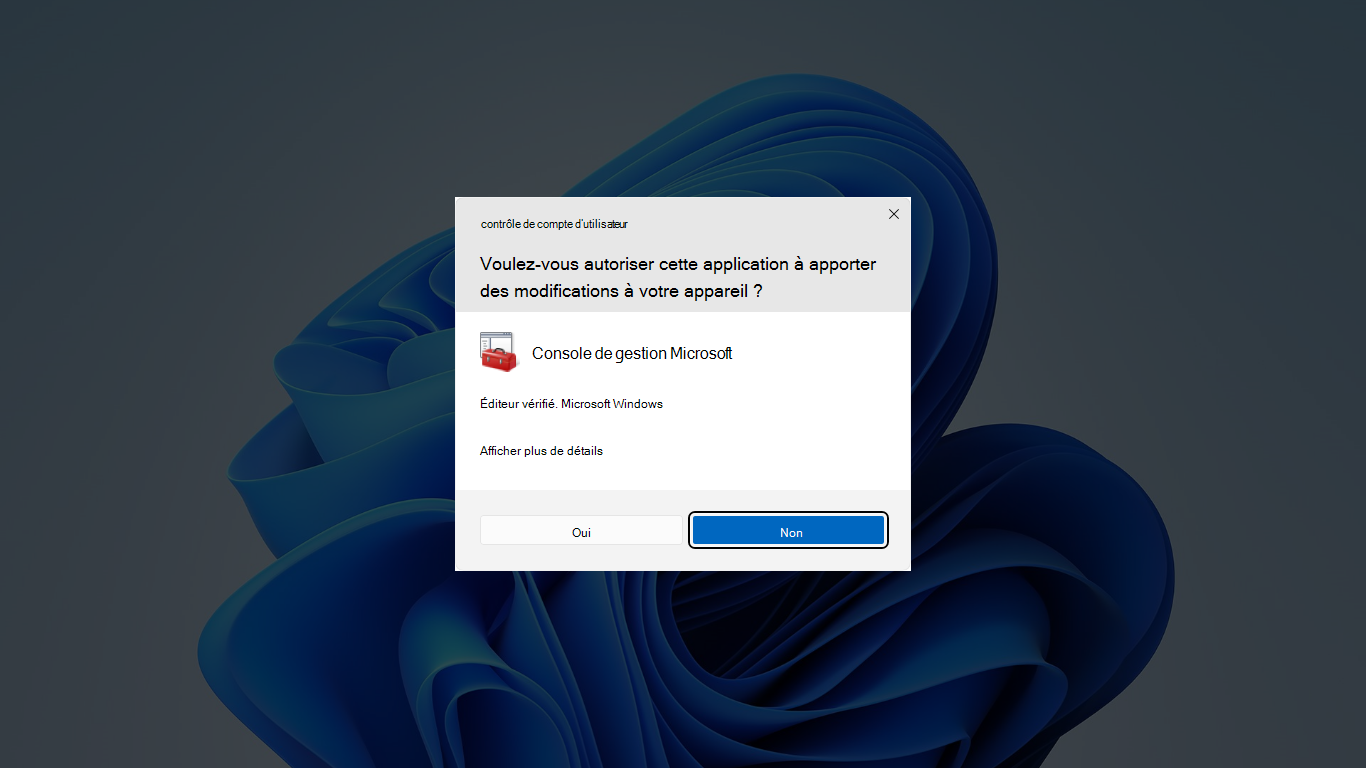

Invite de consentement

L’invite de consentement s’affiche lorsqu’un utilisateur tente d’effectuer une tâche qui nécessite le jeton d’accès administratif d’un utilisateur.

Invites d’élévation de contrôle de compte d’utilisateur

Les invites d’élévation de contrôle de compte d’utilisateur sont codées en couleur pour être spécifiques à l’application, ce qui facilite l’identification du risque potentiel de sécurité d’une application. Lorsqu’une application tente de s’exécuter avec le jeton d’accès complet d’un administrateur, Windows analyse d’abord le fichier exécutable pour déterminer son éditeur. Les applications sont d’abord séparées en trois catégories en fonction de l’éditeur du fichier :

- Windows

- Serveur de publication vérifié (signé)

- Serveur de publication non vérifié (non signé)

Le codage couleur de l’invite d’élévation est le suivant :

- Arrière-plan gris : l’application est une application d’administration Windows, telle qu’un élément Panneau de configuration ou une application signée par un éditeur vérifié

- Arrière-plan jaune : l’application est non signée ou signée, mais n’est pas approuvée

Icône de bouclier

Certains éléments Panneau de configuration, tels que Date et Heure, contiennent une combinaison d’opérations d’administrateur et d’utilisateur standard. Standard utilisateurs peuvent afficher l’horloge et modifier le fuseau horaire, mais un jeton d’accès administrateur complet est nécessaire pour modifier l’heure système locale. Voici une capture d’écran de l’élément Date et Heure Panneau de configuration.

![]()

L’icône de bouclier sur le bouton Modifier la date et l’heure... indique que le processus nécessite un jeton d’accès administrateur complet.

Sécurisation de l’invite d’élévation

Le processus d’élévation est sécurisé en dirigeant l’invite vers le bureau sécurisé. Les invites de consentement et d’informations d’identification sont affichées sur le bureau sécurisé par défaut. Seuls les processus Windows peuvent accéder au bureau sécurisé. Pour des niveaux de sécurité plus élevés, nous vous recommandons de conserver le paramètre contrôle de compte d’utilisateur : Basculer vers le bureau sécurisé lorsque vous demandez que le paramètre de stratégie d’élévation soit activé.

Lorsqu’un fichier exécutable demande une élévation, le bureau interactif, également appelé bureau utilisateur, est basculé vers le bureau sécurisé. Le bureau sécurisé assombrit le bureau de l’utilisateur et affiche une invite d’élévation à laquelle vous devez répondre avant de continuer. Lorsque l’utilisateur sélectionne Oui ou Non, le bureau revient au bureau de l’utilisateur.

Remarque

À compter de Windows Server 2019, il n’est pas possible de coller le contenu du Presse-papiers sur le bureau sécurisé. Ce comportement est le même que les versions de système d’exploitation client Windows actuellement prises en charge.

Les programmes malveillants peuvent présenter une imitation du bureau sécurisé, mais lorsque le paramètre de stratégie Contrôle de compte d’utilisateur : comportement de l’invite d’élévation pour les administrateurs dans Administration paramètre de stratégie Mode d’approbation est défini sur Demander le consentement, le programme malveillant n’est pas élevé si l’utilisateur sélectionne Oui sur l’imitation. Si le paramètre de stratégie est défini sur Demander des informations d’identification, un programme malveillant imitant l’invite d’informations d’identification peut être en mesure de collecter les informations d’identification auprès de l’utilisateur. Toutefois, le programme malveillant ne bénéficie pas de privilèges élevés et le système dispose d’autres protections qui empêchent les logiciels malveillants de prendre le contrôle de l’interface utilisateur, même avec un mot de passe collecté.

Bien que les programmes malveillants puissent présenter une imitation du bureau sécurisé, ce problème ne peut se produire que si un utilisateur a déjà installé le programme malveillant sur le PC. Étant donné que les processus nécessitant un jeton d’accès administrateur ne peuvent pas être installés en mode silencieux lorsque le contrôle de compte d’utilisateur est activé, l’utilisateur doit explicitement donner son consentement en sélectionnant Oui ou en fournissant des informations d’identification d’administrateur. Le comportement spécifique de l’invite d’élévation de contrôle de compte d’utilisateur dépend des stratégies de sécurité.