Utiliser des événements d’audit pour créer des règles de stratégie WDAC

Remarque

Certaines fonctionnalités de Windows Defender Contrôle d’application (WDAC) ne sont disponibles que sur des versions spécifiques de Windows. En savoir plus sur la disponibilité des fonctionnalités de contrôle d’application.

L’exécution du contrôle d’application en mode audit vous permet de découvrir les applications, les fichiers binaires et les scripts qui sont manquants dans votre stratégie WDAC, mais qui doivent être inclus.

Pendant qu’une stratégie WDAC s’exécute en mode audit, tout fichier binaire qui s’exécute mais qui aurait été refusé est enregistré dans le journal des événements Applications and Services Logs\Microsoft\Windows\CodeIntegrity\Operational . Les scripts et MSI sont enregistrés dans les journaux des applications et des services\Microsoft\Windows\AppLocker\MSI et dans le journal des événements script. Ces événements peuvent être utilisés pour générer une nouvelle stratégie WDAC qui peut être fusionnée avec la stratégie de base d’origine ou déployée en tant que stratégie supplémentaire distincte, si elle est autorisée.

Vue d’ensemble du processus de création d’une stratégie WDAC pour autoriser les applications à l’aide d’événements d’audit

Remarque

Vous devez avoir déjà déployé une stratégie de mode d’audit WDAC pour utiliser ce processus. Si vous ne l’avez pas déjà fait, consultez Déploiement de stratégies de contrôle d’application Windows Defender.

Pour vous familiariser avec la création de règles WDAC à partir d’événements d’audit, suivez ces étapes sur un appareil avec une stratégie de mode d’audit WDAC.

Installez et exécutez une application non autorisée par la stratégie WDAC, mais que vous souhaitez autoriser.

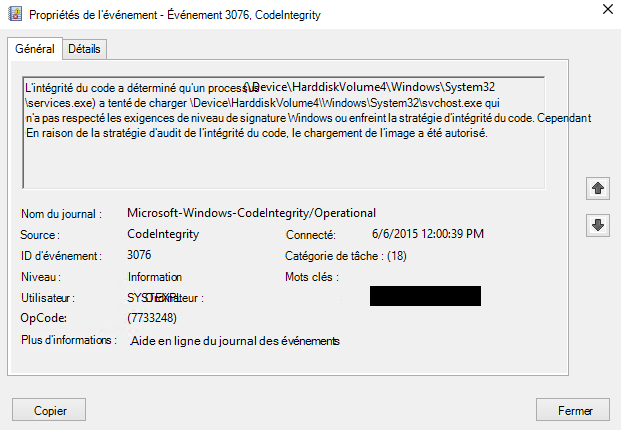

Passez en revue les journaux des événements CodeIntegrity - Operational et AppLocker - MSI et Script pour confirmer que les événements, comme ceux illustrés dans la figure 1, sont générés en rapport avec l’application. Pour plus d’informations sur les types d’événements que vous devez voir, consultez Présentation des événements Application Control.

Figure 1. Exceptions à la stratégie WDAC déployée

Dans une session PowerShell avec élévation de privilèges, exécutez les commandes suivantes pour initialiser les variables utilisées par cette procédure. Cette procédure s’appuie sur la stratégie deLamna_FullyManagedClients_Audit.xml introduite dans Créer une stratégie WDAC pour les appareils entièrement gérés et produit une nouvelle stratégie appelée EventsPolicy.xml.

$PolicyName= "Lamna_FullyManagedClients_Audit" $LamnaPolicy=$env:userprofile+"\Desktop\"+$PolicyName+".xml" $EventsPolicy=$env:userprofile+"\Desktop\EventsPolicy.xml" $EventsPolicyWarnings=$env:userprofile+"\Desktop\EventsPolicyWarnings.txt"Utilisez New-CIPolicy pour générer une nouvelle stratégie WDAC à partir des événements d’audit consignés. Cet exemple utilise un niveau de règle de fichier FilePublisher et un niveau de secours de hachage. Les messages d’avertissement sont redirigés vers un fichier texte EventsPolicyWarnings.txt.

New-CIPolicy -FilePath $EventsPolicy -Audit -Level FilePublisher -Fallback SignedVersion,FilePublisher,Hash -UserPEs -MultiplePolicyFormat 3> $EventsPolicyWarningsRemarque

Lorsque vous créez des stratégies à partir d’événements d’audit, vous devez envisager avec soin le niveau de règle de fichier que vous sélectionnez pour approbation. L’exemple précédent utilise le niveau de règle FilePublisher avec un niveau de secours hash, qui peut être plus spécifique que souhaité. Vous pouvez réexécuter la commande ci-dessus en utilisant différentes options -Level et -Fallback pour répondre à vos besoins. Pour plus d’informations sur les niveaux de règle WDAC, consultez Comprendre les règles de stratégie WDAC et les règles de fichier.

Recherchez et passez en revue le fichier de stratégie WDAC EventsPolicy.xml qui doit se trouver sur votre bureau. Assurez-vous qu’il inclut uniquement les règles de fichier et de signataire pour les applications, les fichiers binaires et les scripts que vous souhaitez autoriser. Vous pouvez supprimer des règles en modifiant manuellement le code XML de stratégie ou en utilisant l’outil Assistant Stratégie WDAC (voir Modification de stratégies WDAC de base et supplémentaires existantes avec l’Assistant).

Recherchez et examinez le fichier texteEventsPolicyWarnings.txt qui doit se trouver sur votre bureau. Ce fichier inclut un avertissement pour tous les fichiers pour 2000 dont WDAC n’a pas pu créer une règle au niveau de règle spécifié ou au niveau de règle de secours.

Remarque

New-CIPolicy crée uniquement des règles pour les fichiers qui se trouvent toujours sur le disque. Aucune règle n’est créée pour les fichiers qui ne sont plus présents sur le système. Toutefois, le journal des événements doit contenir suffisamment d’informations pour autoriser ces fichiers en modifiant manuellement le code XML de stratégie pour ajouter des règles. Vous pouvez utiliser une règle existante comme modèle et vérifier vos résultats par rapport à la définition de schéma de stratégie WDAC à l’emplacement %windir%\schemas\CodeIntegrity\cipolicy.xsd.

Fusionnez EventsPolicy.xml avec la stratégie de baseLamna_FullyManagedClients_Audit.xml ou convertissez-la en stratégie supplémentaire.

Pour plus d’informations sur la fusion des stratégies, reportez-vous à Fusionner Windows Defender stratégies de contrôle d’application et pour plus d’informations sur les stratégies supplémentaires, consultez Utiliser plusieurs stratégies de contrôle d’application Windows Defender.

Convertissez la stratégie de base ou supplémentaire en binaire et déployez à l’aide de la méthode de votre choix.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour