Prise en charge des clés d’accès dans Windows

Les clés d’accès fournissent une méthode plus sécurisée et plus pratique pour se connecter aux sites web et aux applications que les mots de passe. Contrairement aux mots de passe, que les utilisateurs doivent mémoriser et taper, les clés d’accès sont stockées en tant que secrets sur un appareil et peuvent utiliser le mécanisme de déverrouillage d’un appareil (par exemple, la biométrie ou un code confidentiel). Les clés d’accès peuvent être utilisées sans nécessiter d’autres défis de connexion, ce qui rend le processus d’authentification plus rapide, sécurisé et plus pratique.

Vous pouvez utiliser des clés d’accès avec toutes les applications ou sites web qui les prennent en charge pour créer et vous connecter avec Windows Hello. Une fois qu’une clé d’accès est créée et stockée avec Windows Hello, vous pouvez utiliser la biométrie ou le code confidentiel de votre appareil pour vous connecter. Vous pouvez également utiliser un appareil complémentaire (téléphone ou tablette) pour vous connecter.

Remarque

À compter de Windows 11, version 22H2 avec KB5030310, Windows offre une expérience native pour la gestion des clés d’accès. Toutefois, les clés d’accès peuvent être utilisées dans toutes les versions prises en charge des clients Windows.

Cet article explique comment créer et utiliser des clés d’accès sur des appareils Windows.

Fonctionnement des clés d’accès

Microsoft est depuis longtemps un membre fondateur de l’Alliance FIDO et a contribué à définir et à utiliser des clés d’accès en mode natif au sein d’un authentificateur de plateforme comme Windows Hello. Les clés d’accès utilisent la norme de sécurité fiDO, qui est adoptée par toutes les principales plateformes. Les grandes entreprises technologiques comme Microsoft soutiennent les clés d’accès dans le cadre de l’Alliance FIDO, et de nombreux sites web et applications intègrent la prise en charge des clés d’accès.

Les protocoles FIDO s’appuient sur des techniques de chiffrement à clé publique/privée standard pour offrir une authentification plus sécurisée. Lorsqu’un utilisateur s’inscrit auprès d’un service en ligne, son appareil client génère une nouvelle paire de clés. La clé privée est stockée en toute sécurité sur l’appareil de l’utilisateur, tandis que la clé publique est inscrite auprès du service. Pour s’authentifier, l’appareil client doit prouver qu’il possède la clé privée en signant un défi. Les clés privées ne peuvent être utilisées qu’une fois qu’elles ont été déverrouillées par l’utilisateur à l’aide du facteur de déverrouillage Windows Hello (biométrie ou code pin).

Les protocoles FIDO donnent la priorité à la confidentialité des utilisateurs, car ils sont conçus pour empêcher les services en ligne de partager des informations ou de suivre les utilisateurs entre différents services. En outre, toutes les informations biométriques utilisées dans le processus d’authentification restent sur l’appareil de l’utilisateur et ne sont pas transmises sur le réseau ou au service.

Clés d’accès par rapport aux mots de passe

Les clés d’accès présentent plusieurs avantages par rapport aux mots de passe, notamment leur facilité d’utilisation et leur nature intuitive. Contrairement aux mots de passe, les clés d’accès sont faciles à créer, n’ont pas besoin d’être mémorisées et n’ont pas besoin d’être protégées. En outre, les clés d’accès sont propres à chaque site web ou application, ce qui empêche leur réutilisation. Ils sont hautement sécurisés, car ils sont stockés uniquement sur les appareils de l’utilisateur, le service ne stockant que les clés publiques. Les clés d’accès sont conçues pour empêcher les attaquants de les deviner ou de les obtenir, ce qui les rend résistantes aux tentatives d’hameçonnage où l’attaquant pourrait tenter de tromper l’utilisateur pour qu’il révèle la clé privée. Les clés d’accès sont appliquées par les navigateurs ou les systèmes d’exploitation pour être utilisées uniquement pour le service approprié, plutôt que de s’appuyer sur une vérification humaine. Enfin, les clés d’accès fournissent une authentification inter-appareils et multiplateforme, ce qui signifie qu’une clé d’accès d’un appareil peut être utilisée pour se connecter à un autre appareil.

Conditions d'octroi de licence d'édition Windows

Le tableau suivant répertorie les éditions de Windows qui prennent en charge les clés d’accès :

| Windows Pro | Windows Entreprise | Windows Pro Education/SE | Windows Éducation |

|---|---|---|---|

| Oui | Oui | Oui | Oui |

Les droits de licence passkeys sont accordés par les licences suivantes :

| Windows Pro/Professionnel Éducation/SE | Windows Entreprise E3 | Windows Entreprise E5 | Windows Éducation A3 | Windows Éducation A5 |

|---|---|---|---|---|

| Oui | Oui | Oui | Oui | Oui |

Pour plus d’informations à propos des licences Windows, consultez Vue d’ensemble des licences Windows.

Expériences utilisateur

Créer une clé d’accès

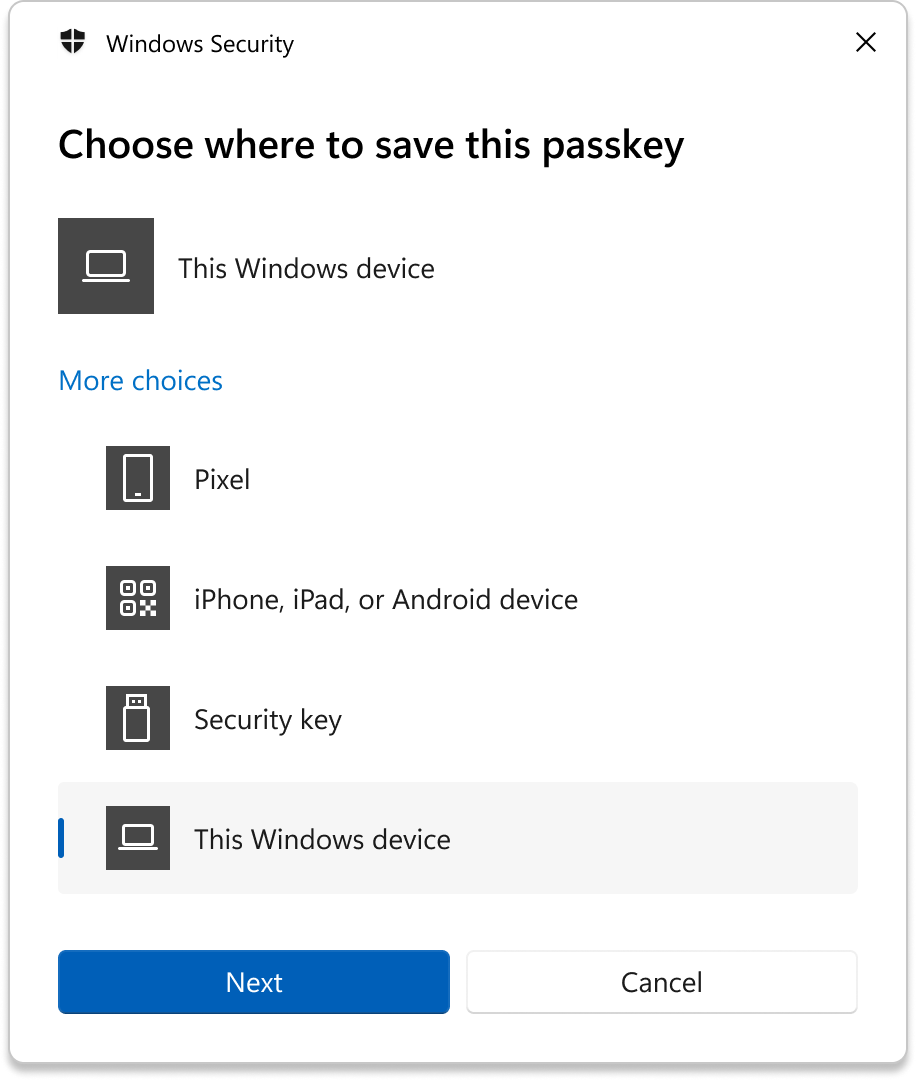

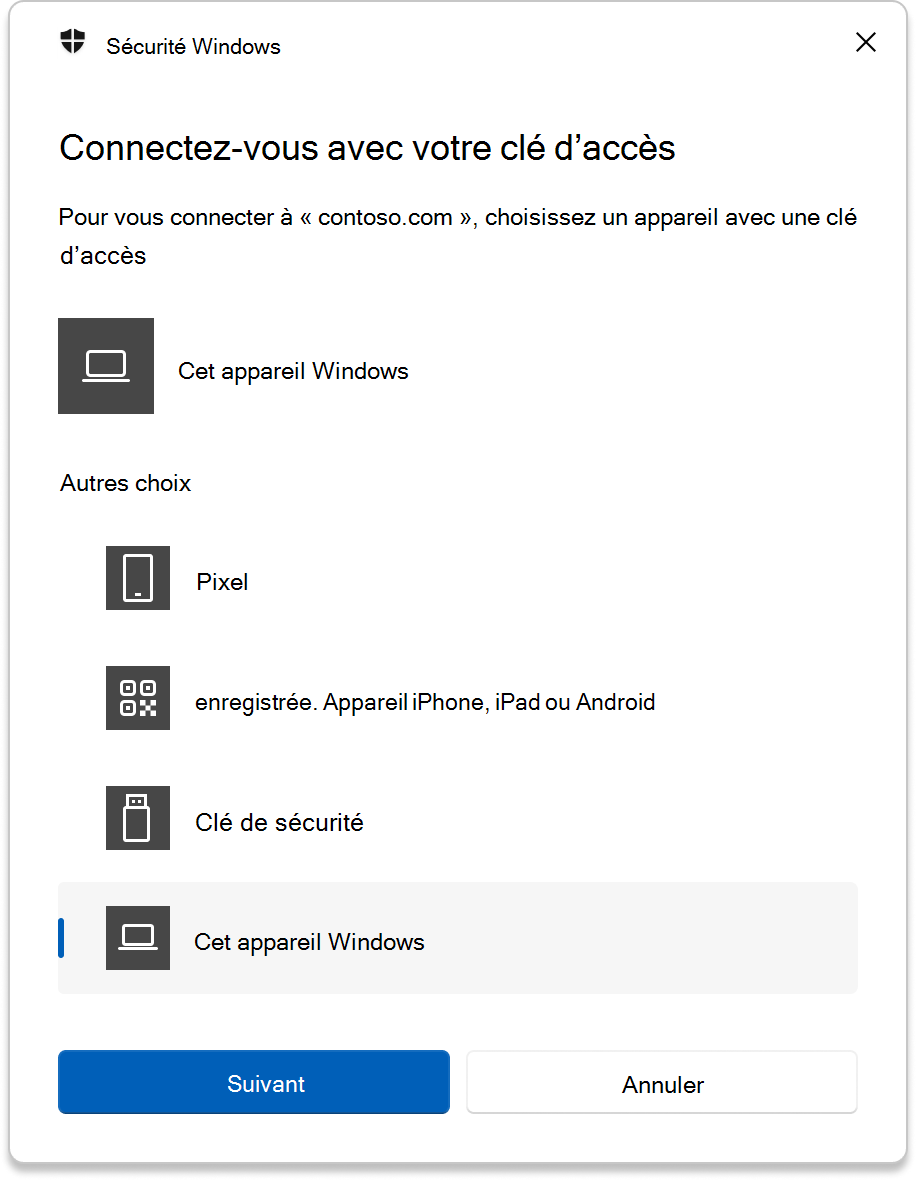

Par défaut, Windows propose d’enregistrer la clé d’accès localement sur l’appareil Windows, auquel cas la clé d’accès est protégée par Windows Hello (biométrie et code confidentiel). Vous pouvez également choisir d’enregistrer la clé d’accès dans l’un des emplacements suivants :

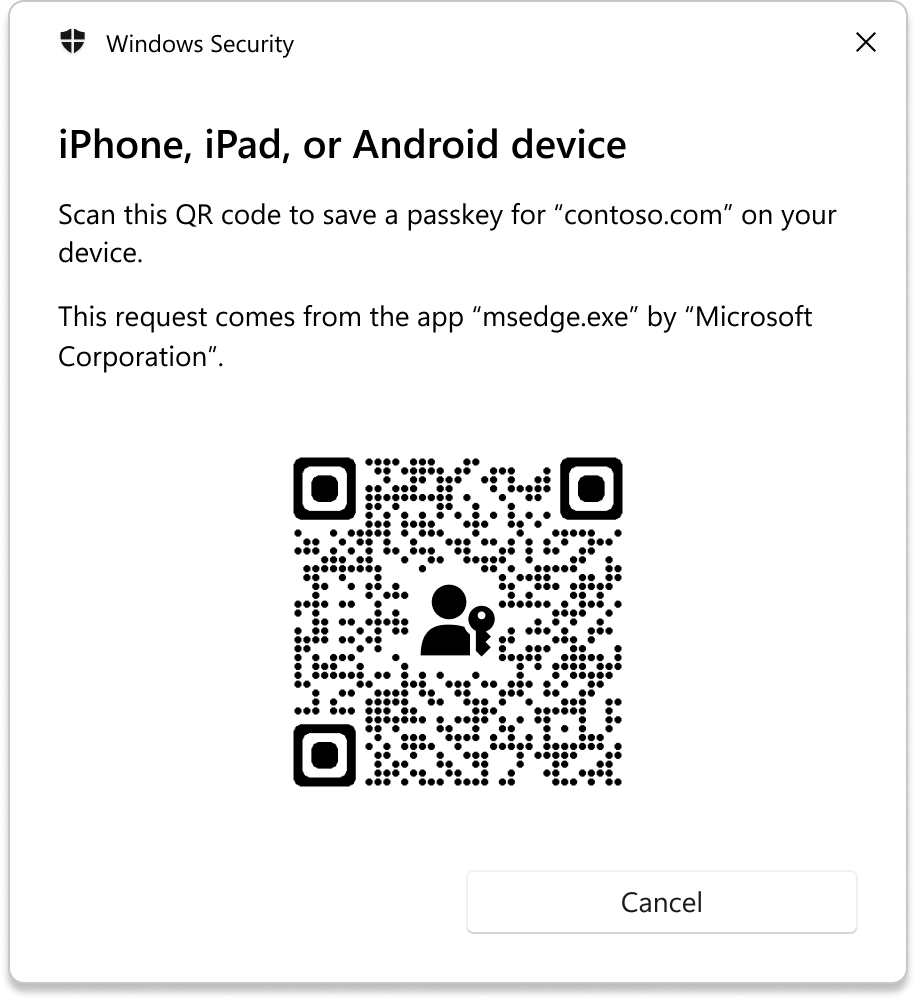

- Appareil iPhone, iPad ou Android : la clé d’accès est enregistrée sur un téléphone ou une tablette, protégé par la biométrie de l’appareil, s’il est proposé par l’appareil. Cette option vous oblige à scanner un code QR avec votre téléphone ou tablette, qui doit être à proximité de l’appareil Windows

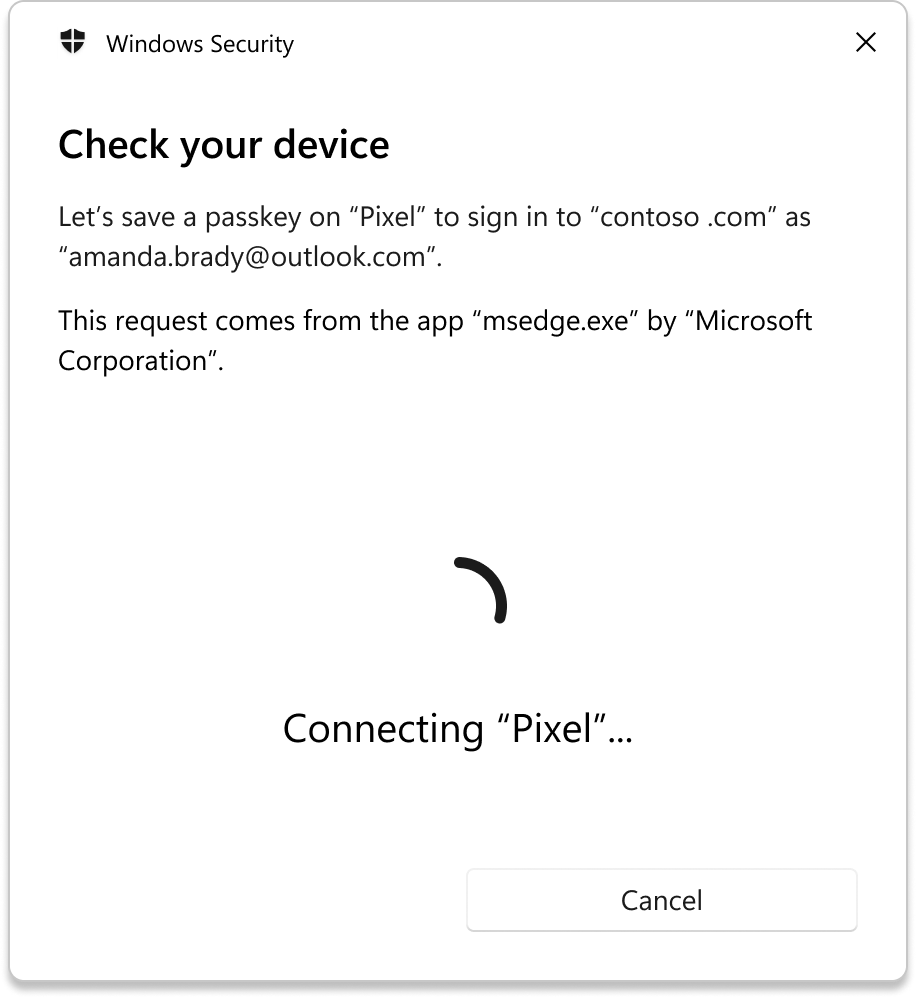

- Appareil lié : la clé d’accès est enregistrée sur un téléphone ou une tablette, protégé par la biométrie de l’appareil, s’il est proposé par l’appareil. Cette option nécessite que l’appareil lié se trouve à proximité de l’appareil Windows, et elle est prise en charge uniquement pour les appareils Android

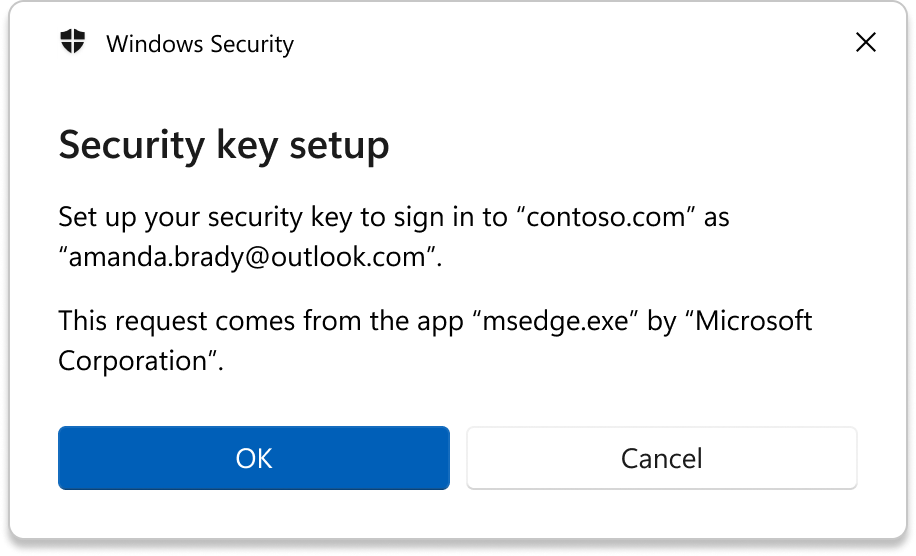

- Clé de sécurité : la clé d’accès est enregistrée dans une clé de sécurité FIDO2, protégée par le mécanisme de déverrouillage de la clé (par exemple, biométrie ou code confidentiel)

Choisissez l’une des options suivantes pour apprendre à enregistrer une clé d’accès, en fonction de l’emplacement où vous souhaitez la stocker.

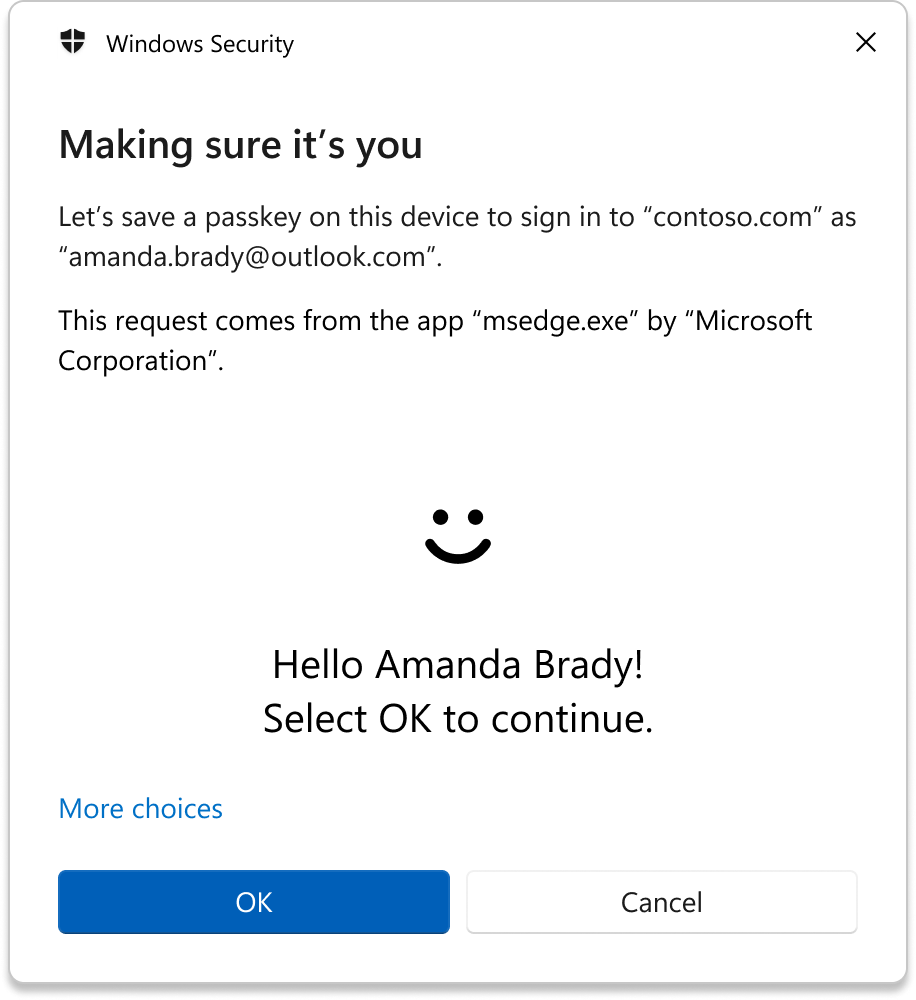

- Ouvrir un site web ou une application qui prend en charge les clés d’accès

- Créer une clé d’accès à partir des paramètres de votre compte

- Sélectionnez l’option Utiliser un autre appareil>Suivant

- Sélectionnez Cet appareil> WindowsSuivant

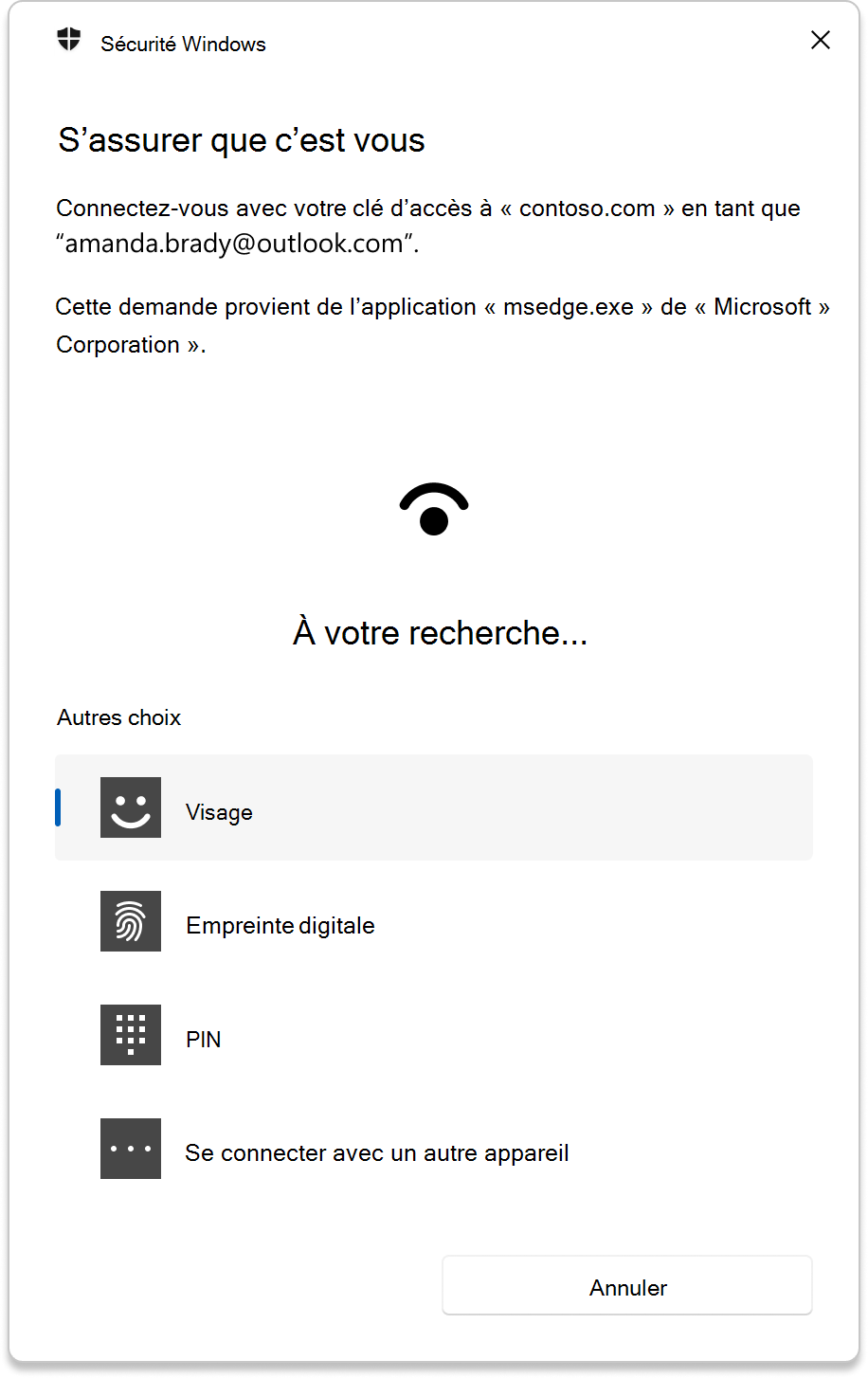

- Sélectionnez une méthode de vérification Windows Hello et procédez à la vérification, puis sélectionnez OK

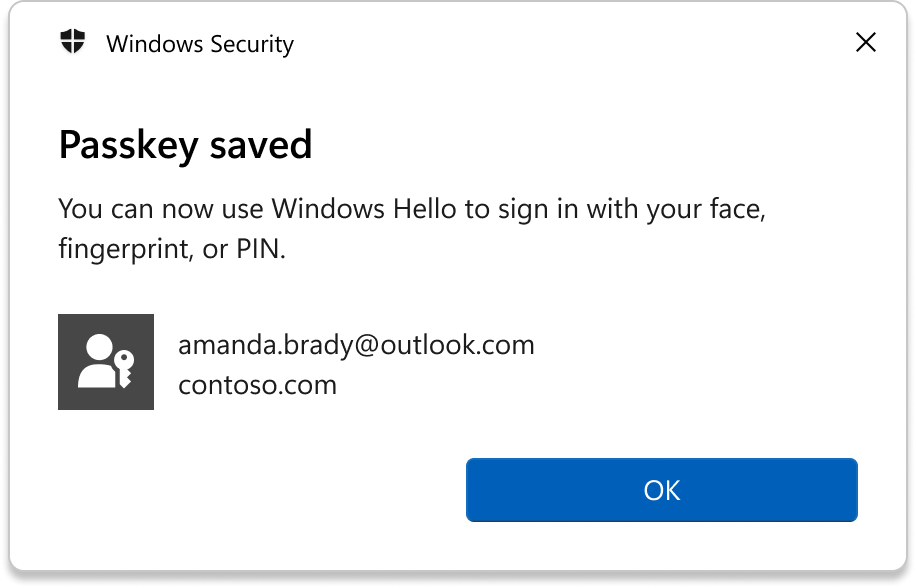

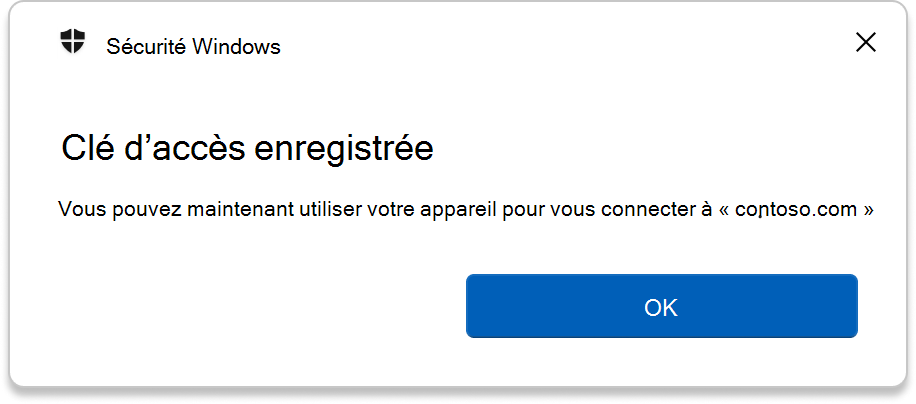

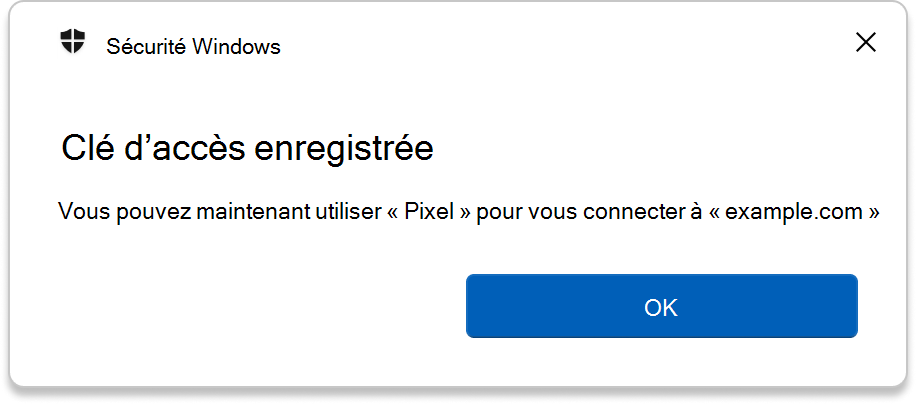

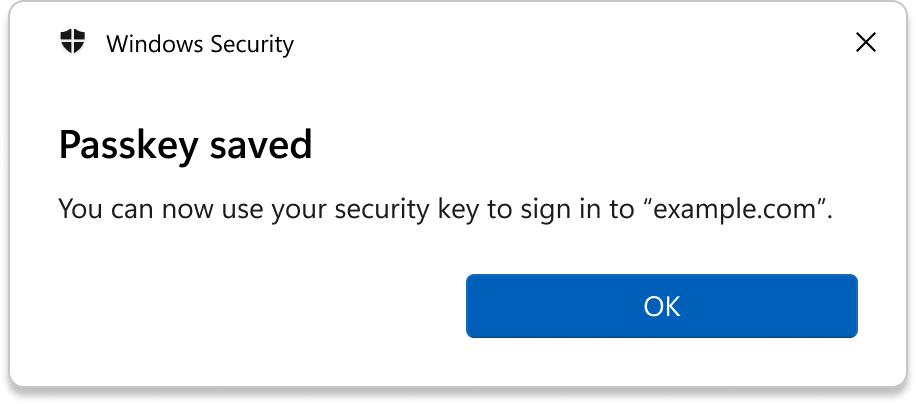

- La clé d’accès est enregistrée sur votre appareil Windows. Pour confirmer , sélectionnez OK

Utiliser une clé d’accès

Lorsque vous ouvrez un site web ou une application qui prend en charge les clés d’accès, si une clé d’accès est stockée localement, vous êtes automatiquement invité à utiliser Windows Hello pour vous connecter. Vous pouvez également choisir d’utiliser une clé d’accès à partir de l’un des emplacements suivants :

- iPhone, iPad ou appareil Android : utilisez cette option si vous souhaitez vous connecter avec une clé d’accès stockée sur un téléphone ou une tablette. Cette option vous oblige à scanner un code QR avec votre téléphone ou tablette, qui doit être à proximité de l’appareil Windows

- Appareil lié : utilisez cette option si vous souhaitez vous connecter avec une clé d’accès stockée sur un appareil qui se trouve à proximité de l’appareil Windows. Cette option est uniquement prise en charge pour les appareils Android

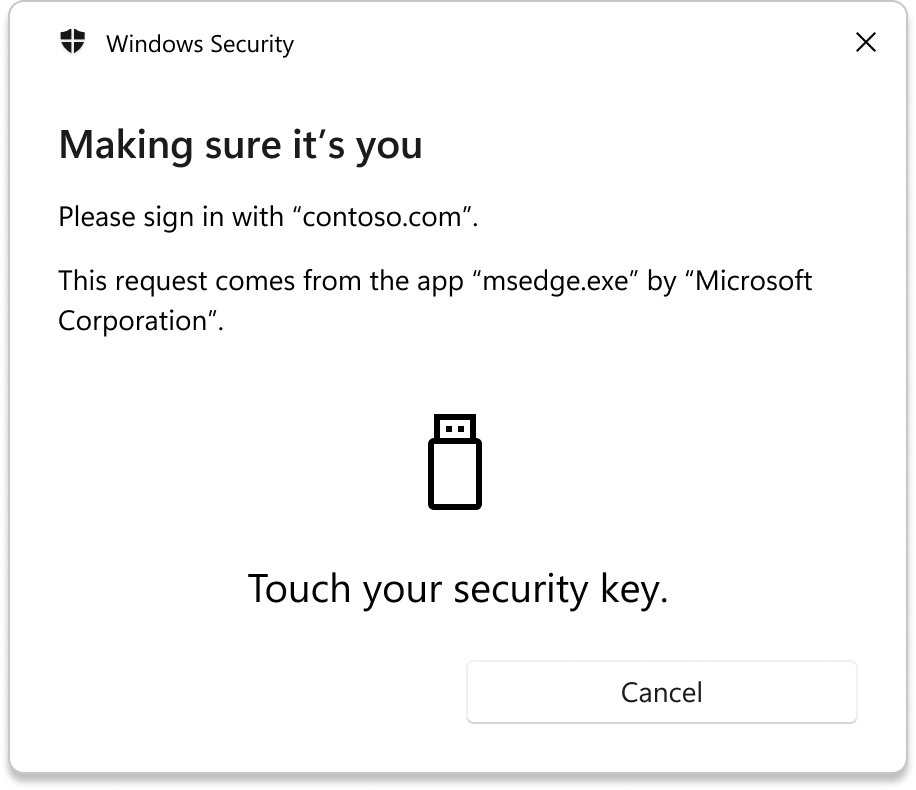

- Clé de sécurité : utilisez cette option si vous souhaitez vous connecter avec une clé d’accès stockée sur une clé de sécurité FIDO2

Choisissez l’une des options suivantes pour apprendre à utiliser une clé d’accès, en fonction de l’endroit où vous l’avez enregistrée.

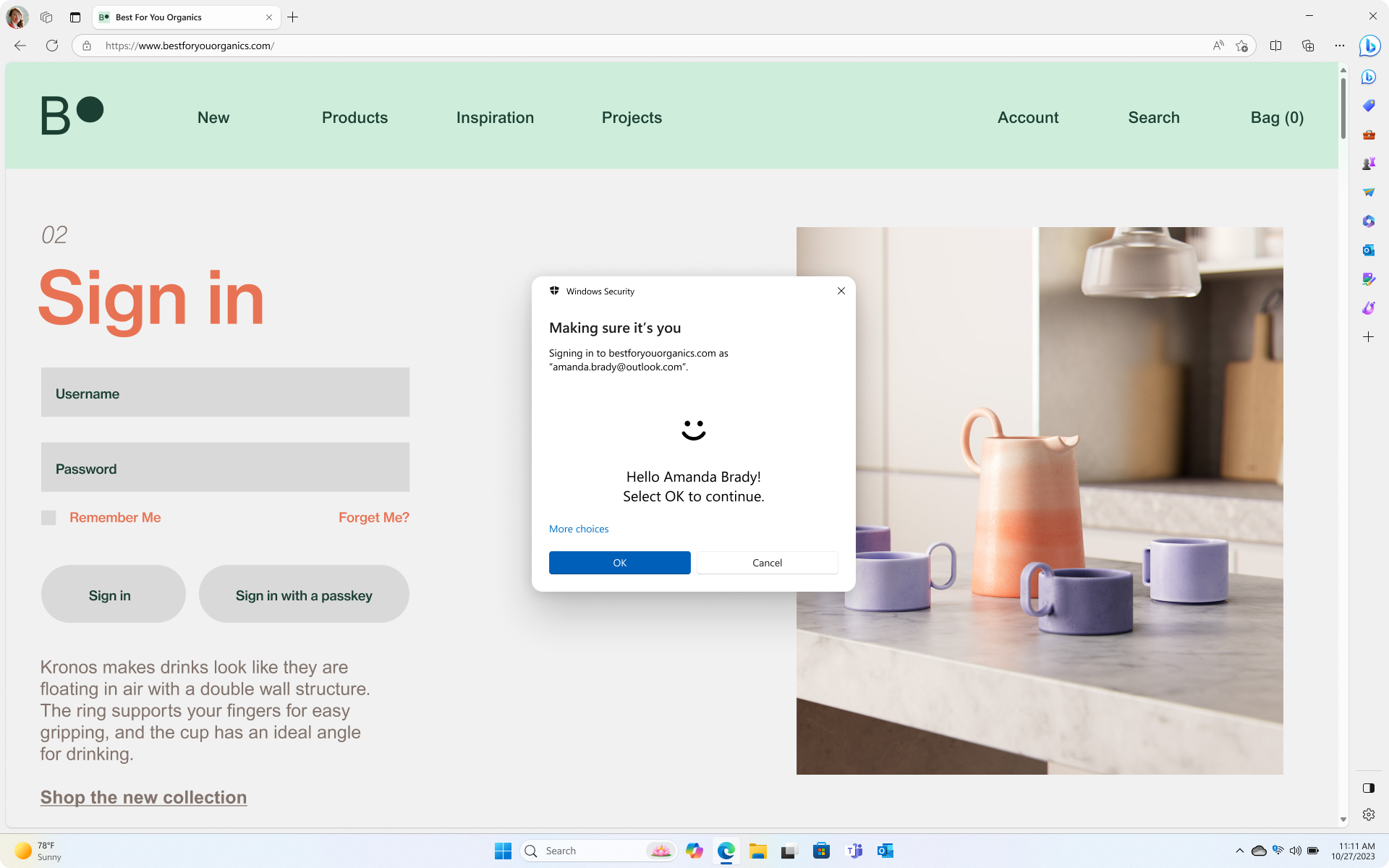

- Ouvrir un site web ou une application qui prend en charge les clés d’accès

- Sélectionnez Se connecter avec une clé d’accès ou une option similaire

- Sélectionnez l’option Utiliser un autre appareil>Suivant

- Sélectionnez Cet appareil> WindowsSuivant

- Sélectionner une option de déverrouillage Windows Hello

- Sélectionnez OK pour continuer à vous connecter

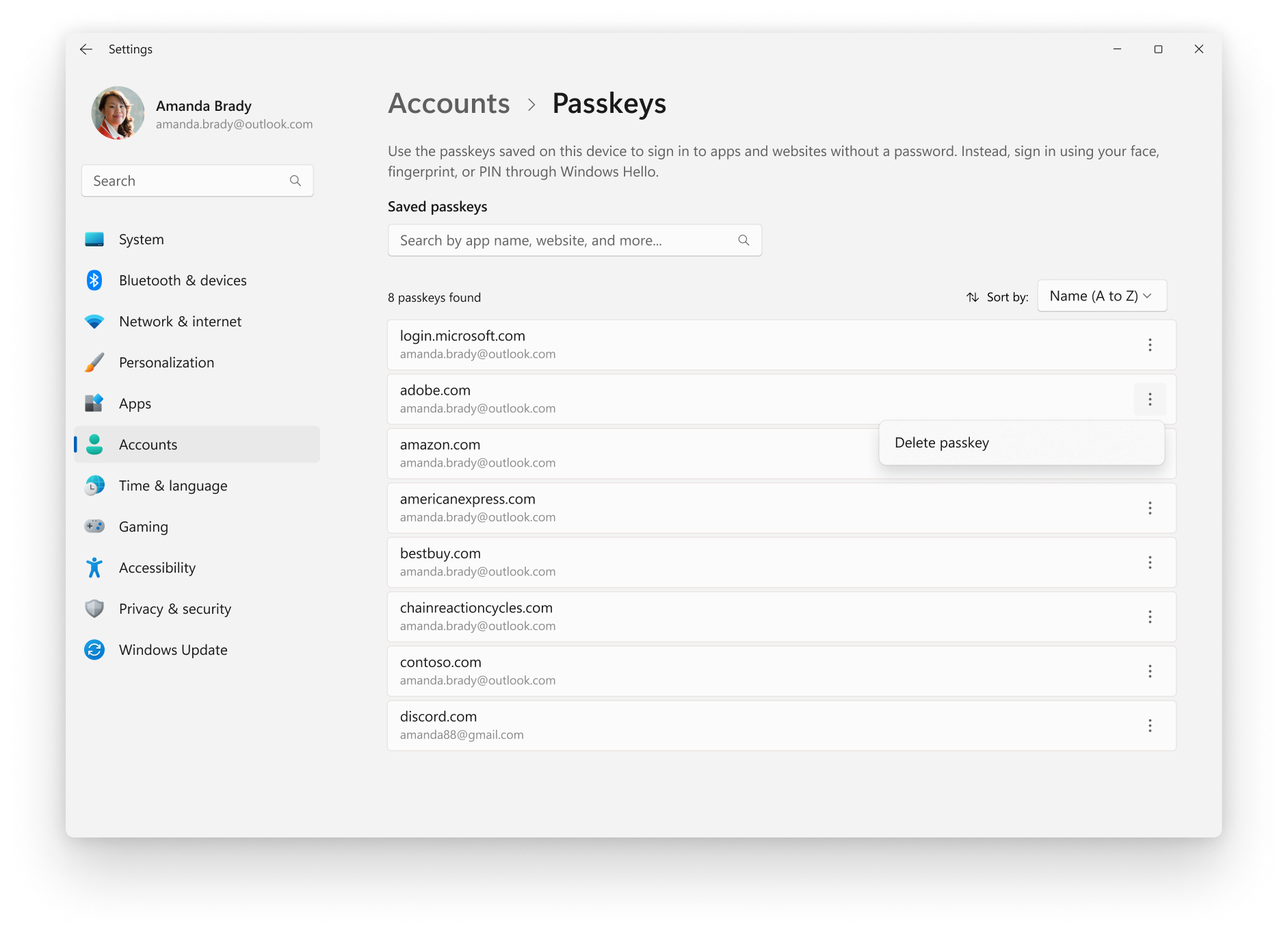

Gérer les clés d’accès

À compter de Windows 11, version 22H2 avec KB5030310, vous pouvez utiliser l’application Paramètres pour afficher et gérer les clés d’accès enregistrées pour les applications ou les sites web. Accédez à Paramètres > Comptes > Clés d’accès ou utilisez le raccourci suivant :

- Une liste de clés d’accès enregistrées s’affiche et vous pouvez les filtrer par nom

- Pour supprimer une clé d’accès, sélectionnez ... > Supprimer la clé d’accès en regard du nom de la clé d’accès

Remarque

Certaines clés d’accès pour login.microsoft.com ne peuvent pas être supprimées, car elles sont utilisées avec l’ID Microsoft Entra et/ou le compte Microsoft pour la connexion à l’appareil et aux services Microsoft.

Clés d’accès dans les environnements bluetooth restreints

Pour les scénarios d’authentification inter-appareils par clé d’accès, l’appareil Windows et l’appareil mobile doivent avoir le Bluetooth activé et connecté à Internet. Cela permet à l’utilisateur d’autoriser un autre appareil en toute sécurité via Bluetooth sans transférer ou copier la clé d’accès elle-même.

Certaines organisations limitent l’utilisation de Bluetooth, ce qui inclut l’utilisation des clés d’accès. Dans ce cas, les organisations peuvent autoriser les clés d’accès en autorisant l’appairage Bluetooth exclusivement avec des authentificateurs FIDO2 compatibles avec la clé de passe.

Pour limiter l’utilisation de Bluetooth aux seuls cas d’utilisation de clé d’accès clé, utilisez le fournisseur de services de configuration De stratégie Bluetooth et le csp DeviceInstallation Policy.

Configuration d’appareil

Les instructions suivantes fournissent des détails sur la configuration de vos appareils. Sélectionnez l’option qui convient le mieux à vos besoins.

Pour configurer des appareils avec Microsoft Intune, vous pouvez utiliser une stratégie personnalisée avec les paramètres suivants :

| Paramètre |

|---|

./Device/Vendor/MSFT/Policy/Config/Bluetooth/AllowAdvertising 0 Quand la valeur 0est définie sur , l’appareil n’envoie pas de publicités. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/AllowDiscoverableMode 0 Quand la valeur 0est définie sur , les autres appareils ne peuvent pas détecter l’appareil. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/AllowPrepairing0 Empêche le couplage automatique de périphériques Bluetooth groupés spécifiques avec l’appareil hôte. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/AllowPromptedProximalConnections 0Empêche les utilisateurs d’utiliser Swift Pair et d’autres scénarios basés sur la proximité. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/ServicesAllowedList {0000FFFD-0000-1000-8000-00805F9B34FB};{0000FFF9-0000-1000-8000-00805F9B34FB} Définissez une liste de services et de profils Bluetooth autorisés : - Service FIDO Alliance Universal Second Factor Authenticator ( 0000fffd-0000-1000-8000-00805f9b34fb)- Service de transport sécurisé du client à l’authentificateur FIDO2 ( 0000FFF9-0000-1000-8000-00805F9B34FB)Pour plus d’informations, consultez Spécification standard FIDO CTAP 2.1 et document Numéros attribués Bluetooth. |

./Device/Vendor/MSFT/Policy/Config/DeviceInstallation/PreventInstallationOfMatchingDeviceIDs<enabled/><data id="DeviceInstall_IDs_Deny_Retroactive" value="true"/><data id="DeviceInstall_IDs_Deny_List" value="1BTH\MS_BTHPAN"/>Désactive la carte réseau Pan (Personal Area Network) Bluetooth existante, empêchant l’installation de la carte réseau Bluetooth qui peut être utilisée pour la connectivité réseau ou l’attache. |

Remarque

Une fois les paramètres appliqués, si vous essayez de coupler un appareil via Bluetooth, il est initialement couplé et immédiatement déconnecté. Le chargement de l’appareil Bluetooth est bloqué et n’est pas disponible à partir des paramètres ni du Gestionnaire de périphériques.

Fournir des commentaires

Fournir des commentaires

Pour fournir des commentaires sur les clés d’accès, ouvrez le Hub de commentaires et utilisez la catégorie Clé d’accès sécurité et confidentialité>.