VPN et accès conditionnel

Le client VPN est désormais en mesure de s’intégrer à la plateforme d’accès conditionnel basée sur le cloud pour fournir une option de conformité d’appareil pour les clients distants. L’accès conditionnel est un moteur d’évaluation basé sur des stratégies qui vous permet de créer des règles d’accès pour n’importe quelle application Microsoft Entra connectée.

Remarque

L’accès conditionnel est une fonctionnalité Microsoft Entra ID P1 ou P2.

Les composants de la plateforme d’accès conditionnel utilisés pour la conformité de l’appareil incluent les services basés sur le cloud suivants :

- Infrastructure d’accès conditionnel

- Microsoft Entra Connect Health

- Service d’attestation d’intégrité Windows (facultatif)

- Microsoft Entra Autorité de certification : il est nécessaire que le certificat client utilisé pour la solution de conformité des appareils cloud soit émis par une autorité de certification basée sur Microsoft Entra ID. Une autorité de certification Microsoft Entra est essentiellement un client cloud de mini-autorité de certification dans Azure. L’autorité de certification Microsoft Entra ne peut pas être configurée dans le cadre d’une autorité de certification d’entreprise locale. Voir aussi Always On déploiement VPN pour Windows Server et Windows 10.

- Microsoft Entra ID certificats de courte durée émis : lorsqu’une tentative de connexion VPN est effectuée, le répartiteur de jetons Microsoft Entra sur l’appareil local communique avec Microsoft Entra ID, qui vérifie ensuite l’intégrité en fonction des règles de conformité. S’il est conforme, Microsoft Entra ID renvoie un certificat de courte durée utilisé pour authentifier le VPN. Notez que les méthodes d’authentification de certificats telles qu’EAP-TLS peuvent être utilisées. Lorsque le client se reconnecte et détermine que le certificat a expiré, le client case activée à nouveau avec Microsoft Entra ID de validation d’intégrité avant l’émission d’un nouveau certificat.

- Microsoft Intune stratégies de conformité des appareils : la conformité des appareils basée sur le cloud utilise des stratégies de conformité Microsoft Intune, qui sont capables d’interroger l’état de l’appareil et de définir des règles de conformité pour les éléments suivants, entre autres choses.

- Statut de l’antivirus

- Mise à jour automatique du statut et conformité de la mise à jour

- Conformité des stratégies de mot de passe

- Conformité de chiffrement

- État de l’attestation d’intégrité de l’appareil (validée par rapport au service d’attestation après la requête)

Les composants côté client suivants sont également requis :

- Fournisseurs CSP d’attestation d’intégrité

- Paramètres du nœud DeviceCompliance VPNv2 CSP

- Module de plateforme sécurisée

Conformité de l’appareil VPN

À ce stade, les certificats Microsoft Entra émis aux utilisateurs ne contiennent pas de point de distribution de liste de révocation de certificats (CDP) et ne conviennent pas aux centres de distribution de clés (KDC) pour émettre des jetons Kerberos. Pour que les utilisateurs puissent accéder à des ressources locales telles que des fichiers sur un partage réseau, les certificats d’authentification client doivent être déployés sur les profils Windows des utilisateurs, et leurs profils VPNv2 doivent contenir la <section SSO> .

Les exigences de l’infrastructure côté serveur pour prendre en charge la conformité de l’appareil VPN sont les suivantes :

- Le serveur VPN doit être configuré pour l’authentification par certificat.

- Le serveur VPN doit approuver l’autorité de certification Microsoft Entra propre au locataire.

- Pour l’accès client à l’aide de Kerberos/NTLM, un certificat approuvé par domaine est déployé sur l’appareil client et configuré pour être utilisé pour l’authentification unique (SSO).

Une fois le côté serveur défini, les administrateurs VPN peuvent ajouter les paramètres de stratégie pour l’accès conditionnel au profil VPN à l’aide du nœud VPNv2 DeviceCompliance.

Deux fournisseurs de services de configuration côté client sont optimisés pour la conformité à l’appareil VPN.

- Paramètres de conformité de l’appareil CSP VPNv2 :

- Activé : active le flux de conformité de l’appareil à partir du client. S’il est marqué comme vrai, le client VPN tente de communiquer avec Microsoft Entra ID pour obtenir un certificat à utiliser pour l’authentification. Le VPN doit être configuré pour utiliser l’authentification par certificat et le serveur VPN doit approuver le serveur retourné par Microsoft Entra ID.

- Authentification unique : les entrées sous SSO doivent être utilisées pour indiquer au client VPN d’utiliser un certificat autre que le certificat d’authentification VPN lors de l’accès aux ressources qui nécessitent l’authentification Kerberos.

- Authentification unique/activée : si ce champ est défini sur true, le client VPN recherche un certificat distinct pour l’authentification Kerberos.

- Authentification unique/Hachage de l’émetteur : hachages que le client VPN doit utiliser pour rechercher le certificat approprié pour l’authentification Kerberos.

- Sso/Eku : liste séparée par des virgules des extensions d’utilisation étendue de clé (EKU) pour le client VPN afin de rechercher le certificat approprié pour l’authentification Kerberos.

- Fournisseur CSP d’attestation d’intégrité (condition non requise) : les fonctions exécutées par le fournisseur CSP d’attestation d’intégrité comprennent les suivantes :

- Il collecte les données TPM utilisées pour vérifier les états d’intégrité.

- Il transfère ces données au service d’attestation d’intégrité.

- Il approvisionne le certificat d’attestation d’intégrité reçu du service d’attestation d’intégrité.

- Sur demande, transférez le certificat d’attestation d’intégrité (reçu de HAS) et les informations d’exécution associées au serveur MDM pour vérification

Remarque

Il est nécessaire que les certificats utilisés pour obtenir des tickets Kerberos soient émis à partir d’une autorité de certification locale et que l’authentification unique soit activée dans le profil VPN de l’utilisateur. Cela permet à l’utilisateur d’accéder aux ressources locales. Dans le cas d’appareils joints à AzureAD uniquement (pas d’appareils joints hybrides), si le certificat utilisateur émis par l’autorité de certification locale a l’UPN utilisateur d’AzureAD dans Objet et SAN (Autre nom de l’objet), le profil VPN doit être modifié pour s’assurer que le client ne met pas en cache les informations d’identification utilisées pour l’authentification VPN. Pour ce faire, après avoir déployé le profil VPN sur le client, modifiez rasphone.pbk sur le client en remplaçant l’entrée UseRasCredentials de 1 (par défaut) par 0 (zéro).

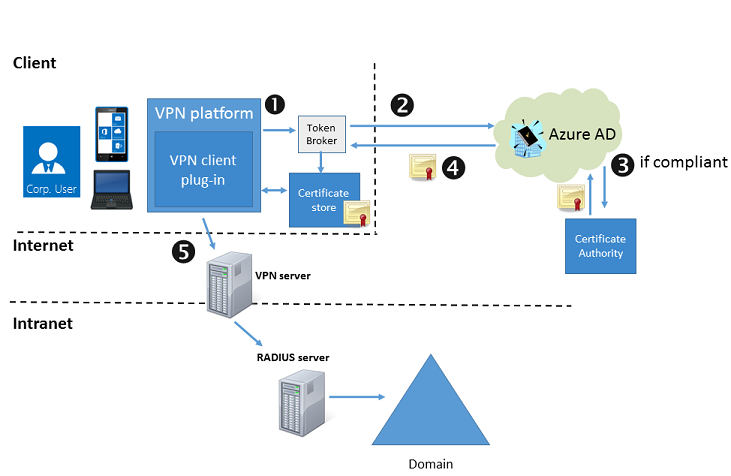

Flux de connexion client

Le flux de connexion côté client VPN fonctionne comme suit :

Lorsqu’un profil VPNv2 est configuré avec <DeviceCompliance<>enabled>true</Enabled>, le client VPN utilise ce flux de connexion :

- Le client VPN appelle le répartiteur de jetons Microsoft Entra de Windows 10 ou de Windows 11, en s’identifiant comme un client VPN.

- Le répartiteur de jetons Microsoft Entra s’authentifie auprès de Microsoft Entra ID et lui fournit des informations sur l’appareil qui tente de se connecter. Le serveur Microsoft Entra vérifie si l’appareil est conforme aux stratégies.

- S’il est conforme, Microsoft Entra ID demande un certificat de courte durée.

- Microsoft Entra ID envoie (push) un certificat de courte durée vers le magasin de certificats via le service Broker de jetons. Le Service Broker de jetons retourne ensuite le contrôle au client VPN pour un traitement ultérieur de la connexion.

- Le client VPN utilise le certificat émis Microsoft Entra ID pour s’authentifier auprès du serveur VPN.

Configurer l’accès conditionnel

Pour la configuration XML, voir Options de profil VPN et Fournisseur de services de configuration (CSP) VPNv2.

En savoir plus sur l’accès conditionnel et l’intégrité Microsoft Entra

- accès conditionnel Microsoft Entra

- Prise en main de l’accès conditionnel Microsoft Entra

- Contrôler l’intégrité des appareils Windows

- Conseil du jour : infrastructure d’accès conditionnel et conformité de l’appareil pour le VPN (partie 1)

- Conseil du jour : infrastructure d’accès conditionnel et conformité de l’appareil pour le VPN (partie 2)

- Conseil du jour : infrastructure d’accès conditionnel et conformité de l’appareil pour le VPN (partie 3)

- Conseil du jour : infrastructure d’accès conditionnel et conformité de l’appareil pour le VPN (partie 4)

Articles connexes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour