Vue d’ensemble de la récupération BitLocker

La récupération BitLocker est le processus par lequel l’accès à un lecteur protégé par BitLocker peut être restauré si le lecteur ne se déverrouille pas à l’aide de son mécanisme de déverrouillage par défaut.

Cet article décrit les scénarios qui déclenchent la récupération BitLocker, comment configurer des appareils pour enregistrer les informations de récupération et les options permettant de restaurer l’accès à un lecteur verrouillé.

Scénarios de récupération BitLocker

La liste suivante fournit des exemples d’événements courants qui amènent un appareil à passer en mode de récupération BitLocker lors du démarrage de Windows :

Saisie d’un code confidentiel incorrect trop de fois

Désactivation de la prise en charge de la lecture du périphérique USB dans l’environnement de prédémarrage à partir du microprogramme BIOS ou UEFI si vous utilisez des clés USB au lieu d’un TPM

Avoir le lecteur CD ou DVD avant le disque dur dans l’ordre de démarrage du BIOS (commun aux machines virtuelles)

Ancrage ou désinstallation d’un ordinateur portable

Modifications apportées à la table de partition NTFS sur le disque

Modifications apportées au gestionnaire de démarrage

Utilisation du démarrage PXE

Désactivation, désactivation, désactivation ou effacement du module de plateforme sécurisée

Échec de l’auto-test TPM

Mise à niveau de la carte mère vers une nouvelle carte mère avec un nouveau module de plateforme sécurisée

Mise à niveau de composants de démarrage précoce critiques, tels qu’une mise à niveau du microprogramme BIOS ou UEFI

Masquage du module TPM du système d’exploitation

Modification des registres de configuration de plateforme (PCR) utilisés par le profil de validation TPM

Déplacement d’un lecteur protégé par BitLocker vers un nouvel ordinateur

Sur les appareils avec TPM 1.2, modification de l’ordre de démarrage du BIOS ou du microprogramme

Dépassement du nombre maximal autorisé de tentatives de connexion ayant échoué

Remarque

Pour tirer parti de cette fonctionnalité, vous devez configurer le paramètre de stratégie Ouverture de session interactive : Seuil de verrouillage du compte d’ordinateur situé dans Configuration> ordinateurParamètres Windows Paramètres>de sécurité Stratégies>locales>Stratégies de sécurité Options de sécurité. Vous pouvez également utiliser le paramètre de stratégie Exchange ActiveSyncMaxFailedPasswordAttempts ou le fournisseur de services de configuration DeviceLock (CSP).

Dans le cadre du processus de récupération BitLocker, il est recommandé de déterminer ce qui a provoqué l’entrée d’un appareil en mode de récupération. L’analyse de la cause racine peut aider à éviter que le problème ne se reproduise à l’avenir. Par instance, si vous déterminez qu’un attaquant a modifié un appareil en obtenant un accès physique, vous pouvez implémenter de nouvelles stratégies de sécurité pour le suivi de la présence physique.

Pour les scénarios planifiés, tels qu’une mise à niveau connue du matériel ou du microprogramme, le lancement de la récupération peut être évité en suspendant temporairement la protection BitLocker. La suspension de BitLocker laisse le lecteur entièrement chiffré, et l’administrateur peut rapidement reprendre la protection BitLocker une fois la tâche planifiée terminée. L’utilisation de suspend et resume permet également de resserrer la clé de chiffrement sans nécessiter l’entrée de la clé de récupération.

Remarque

En cas d’interruption, BitLocker reprend automatiquement la protection lorsque l’appareil est redémarré, sauf si un nombre de redémarrages est spécifié à l’aide de PowerShell ou de l’outil en ligne de manage-bde.exe commande. Pour plus d’informations sur la suspension de BitLocker, consultez le guide des opérations BitLocker.

Astuce

La récupération est décrite dans le contexte d’un comportement non planifié ou non souhaité. Toutefois, la récupération peut également être provoquée en tant que scénario de production prévu, par exemple pour gérer le contrôle d’accès. Lorsque des appareils sont redéployés vers d’autres services ou employés dans le organization, BitLocker peut être forcé en récupération avant la remise de l’appareil à un nouvel utilisateur.

récupération Windows RE et BitLocker

L’environnement de récupération Windows (Windows RE) peut être utilisé pour récupérer l’accès à un lecteur protégé par BitLocker. Si un appareil ne parvient pas à démarrer après deux échecs, la réparation du démarrage démarre automatiquement.

Lorsque la réparation du démarrage est lancée automatiquement en raison d’échecs de démarrage, elle exécute uniquement les réparations du système d’exploitation et des fichiers de pilote, à condition que les journaux de démarrage ou tout vidage sur incident disponible pointent vers un fichier endommagé spécifique. Sur les appareils qui prennent en charge des mesures TPM spécifiques pour le protocole PCR[7], le module de plateforme sécurisée vérifie que Windows RE est un environnement d’exploitation approuvé et déverrouille tous les lecteurs protégés par BitLocker si Windows RE n’a pas été modifié. Si l’environnement Windows RE a été modifié, par exemple si le module de plateforme sécurisée est désactivé, les lecteurs restent verrouillés jusqu’à ce que la clé de récupération BitLocker soit fournie. Si la réparation au démarrage ne peut pas s’exécuter automatiquement et que Windows RE est démarrée manuellement à partir d’un disque de réparation, la clé de récupération BitLocker doit être fournie pour déverrouiller les lecteurs protégés par BitLocker.

Windows RE vous demanderez également votre clé de récupération BitLocker lorsque vous démarrez une réinitialisation Supprimer tout à partir de Windows RE sur un appareil qui utilise le TPM + code confidentiel ou mot de passe pour le protecteur de lecteur de système d’exploitation. Si vous démarrez la récupération BitLocker sur un appareil sans clavier avec une protection TPM uniquement, Windows RE, et non le gestionnaire de démarrage, vous demandera la clé de récupération BitLocker. Après avoir entré la clé, vous pouvez accéder aux outils de résolution des problèmes Windows RE ou démarrer Windows normalement.

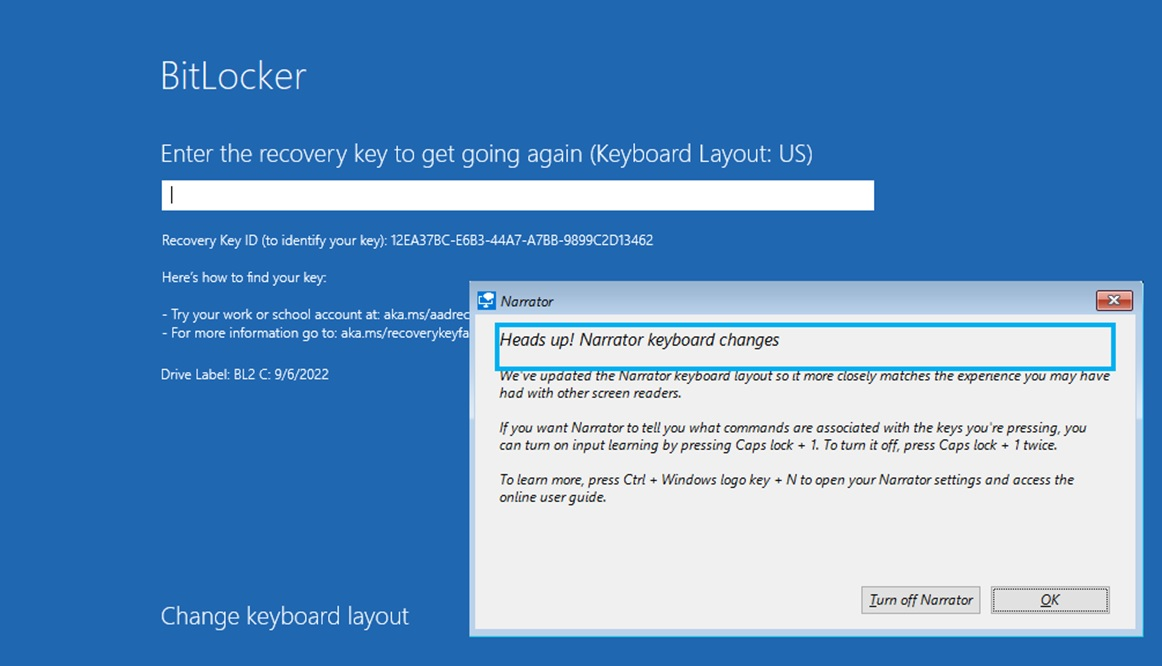

L’écran de récupération BitLocker affiché par Windows RE dispose des outils d’accessibilité tels que le Narrateur et le clavier visuel pour vous aider à entrer votre touche de récupération BitLocker :

- Pour activer le Narrateur pendant la récupération BitLocker dans Windows RE,appuyez surWIN + Ctrl + Entrée

- Pour activer le clavier visuel, appuyez sur un contrôle de saisie de texte

Si la clé de récupération BitLocker est demandée par le gestionnaire de démarrage Windows, ces outils peuvent ne pas être disponibles.

Options de récupération BitLocker

Dans un scénario de récupération, les options suivantes pour restaurer l’accès au lecteur peuvent être disponibles, en fonction des paramètres de stratégie appliqués aux appareils :

- Mot de passe de récupération : numéro à 48 chiffres utilisé pour déverrouiller un volume lorsqu’il est en mode de récupération. Le mot de passe de récupération peut être enregistré sous forme de fichier texte, imprimé ou stocké dans Microsoft Entra ID ou Active Directory. L’utilisateur peut fournir un mot de passe de récupération, le cas échéant

-

Clé de récupération : clé de chiffrement stockée sur un média amovible qui peut être utilisée pour récupérer des données chiffrées sur un volume BitLocker. Le format du nom de

<protector_id>.bekfichier est . Pour le lecteur du système d’exploitation, la clé de récupération peut être utilisée pour accéder à l’appareil si BitLocker détecte une condition qui l’empêche de déverrouiller le lecteur au démarrage de l’appareil. Une clé de récupération peut également être utilisée pour accéder aux lecteurs de données fixes et aux lecteurs amovibles chiffrés avec BitLocker, si, pour une raison quelconque, le mot de passe est oublié ou si l’appareil ne peut pas accéder au lecteur

- Package de clé : clé de déchiffrement qui peut être utilisée avec l’outil de réparation BitLocker pour reconstruire les parties critiques d’un lecteur et récupérer les données récupérables. Avec le package de clé et le mot de passe de récupération ou la clé de récupération, des parties d’un lecteur protégé par BitLocker endommagé peuvent être déchiffrées. Chaque package de clé fonctionne uniquement pour un lecteur qui a l’identificateur de lecteur correspondant. Un package de clé n’est pas généré automatiquement et peut être enregistré dans un fichier ou dans services de domaine Active Directory. Un package de clé ne peut pas être stocké dans Microsoft Entra ID

- Certificat de l’Agent de récupération de données : un agent de récupération de données (DRA) est un type de certificat associé à un principal de sécurité Active Directory et qui peut être utilisé pour accéder à tous les lecteurs chiffrés BitLocker configurés avec la clé publique correspondante. Les autorités de récupération d’urgence peuvent utiliser leurs informations d’identification pour déverrouiller le lecteur. Si le lecteur est un lecteur de système d’exploitation, le lecteur doit être monté en tant que lecteur de données sur un autre appareil pour que la DRA le déverrouille

Astuce

Le mot de passe de récupération et la clé de récupération peuvent être fournis par les utilisateurs dans l’applet Panneau de configuration (pour les lecteurs de données et amovibles) ou dans l’écran de récupération de prédémarrage. Il est recommandé de configurer les paramètres de stratégie pour personnaliser l’écran de récupération de prédémarrage, par exemple en ajoutant un message personnalisé, une URL et des informations de contact du support technique. Pour plus d’informations, consultez l’article Écran de récupération de prédémarrage BitLocker.

Lorsque vous planifiez le processus de récupération BitLocker, commencez par consulter les meilleures pratiques actuelles du organization pour récupérer des informations sensibles. Par exemple :

| ☑️ | Question |

|---|---|

| 🔲 | Comment le organization gère-t-il les mots de passe perdus ou oubliés ? |

| 🔲 | Comment le organization effectue-t-il des réinitialisations de code confidentiel carte intelligentes ? |

| 🔲 | Les utilisateurs sont-ils autorisés à enregistrer ou à récupérer des informations de récupération pour les appareils dont ils sont propriétaires ? |

| 🔲 | Dans quelle mesure souhaitez-vous que les utilisateurs soient impliqués dans le processus de configuration BitLocker ? Voulez-vous que les utilisateurs interagissent avec le processus, soient silencieux, ou les deux ? |

| 🔲 | Où voulez-vous stocker les clés de récupération BitLocker ? |

| 🔲 | Voulez-vous activer la rotation du mot de passe de récupération ? |

Répondre aux questions permet de déterminer le meilleur processus de récupération BitLocker pour le organization et de configurer les paramètres de stratégie BitLocker en conséquence. Par exemple, si l’organization dispose d’un processus de réinitialisation des mots de passe, un processus similaire peut être utilisé pour la récupération BitLocker. Si les utilisateurs ne sont pas autorisés à enregistrer ou à récupérer des informations de récupération, le organization peut utiliser des agents de récupération de données (DDA) ou sauvegarder automatiquement les informations de récupération.

Les paramètres de stratégie suivants définissent les méthodes de récupération qui peuvent être utilisées pour restaurer l’accès à un lecteur protégé par BitLocker :

- Choisir la façon dont les lecteurs de système d’exploitation protégés par BitLocker peuvent être récupérés

- Choisir la façon dont les lecteurs fixes protégés par BitLocker peuvent être récupérés

- Choisir la façon dont les lecteurs amovibles protégés par BitLocker peuvent être récupérés

Astuce

Dans chacune de ces stratégies, sélectionnez Enregistrer les informations de récupération BitLocker pour services de domaine Active Directory, puis choisissez les informations de récupération BitLocker à stocker dans AD DS. Utilisez l’option Ne pas activer BitLocker tant que les informations de récupération ne sont pas stockées dans AD DS pour empêcher les utilisateurs d’activer BitLocker, sauf si la sauvegarde des informations de récupération BitLocker pour le lecteur à Microsoft Entra ID ou AD DS réussit.

Mot de passe de récupération BitLocker

Pour récupérer BitLocker, un utilisateur peut utiliser un mot de passe de récupération, si disponible. Le mot de passe de récupération BitLocker est propre à l’appareil sur lequel il a été créé et peut être enregistré de différentes façons. Selon les paramètres de stratégie configurés, le mot de passe de récupération peut être :

- Enregistré dans Microsoft Entra ID, pour Microsoft Entra joint

- Enregistré dans AD DS, pour les appareils joints à Active Directory

- Enregistré dans un fichier texte

- Imprimé le

L’accès au mot de passe de récupération permet au titulaire de déverrouiller un volume protégé par BitLocker et d’accéder à toutes ses données. Par conséquent, il est important que votre organization établisse des procédures pour contrôler l’accès aux mots de passe de récupération et s’assurer qu’ils sont stockés de manière sécurisée, indépendamment des appareils qu’ils protègent.

Remarque

Il existe une option permettant de stocker la clé de récupération BitLocker dans le compte Microsoft d’un utilisateur. L’option est disponible pour les appareils qui ne sont pas membres d’un domaine et que l’utilisateur utilise un compte Microsoft. Le stockage du mot de passe de récupération dans un compte Microsoft est la méthode de stockage de clé de récupération recommandée par défaut pour les appareils qui ne sont pas joints Microsoft Entra ou joints à Active Directory.

La sauvegarde du mot de passe de récupération doit être configurée avant l’activation de BitLocker, mais elle peut également être effectuée après le chiffrement, comme décrit dans le guide des opérations BitLocker.

La méthodologie de sauvegarde recommandée dans un organization consiste à stocker automatiquement les informations de récupération BitLocker dans un emplacement central. Selon les exigences de l’organization, les informations de récupération peuvent être stockées dans Microsoft Entra ID, AD DS ou des partages de fichiers.

Il est recommandé d’utiliser les méthodes de sauvegarde BitLocker suivantes :

- Pour Microsoft Entra appareils joints, stockez la clé de récupération dans Microsoft Entra ID

- Pour les appareils joints à Active Directory, stockez la clé de récupération dans AD DS

Remarque

Il n’existe aucun moyen automatique de stocker la clé de récupération pour les périphériques de stockage amovibles dans Microsoft Entra ID ou AD DS. Toutefois, vous pouvez utiliser PowerShell ou la manage.bde.exe commande pour ce faire. Pour plus d’informations et d’exemples, consultez le guide des opérations BitLocker.

Agents de récupération de données

Les DDA peuvent être utilisées pour récupérer des lecteurs de système d’exploitation, des lecteurs de données fixes et des lecteurs de données amovibles. Toutefois, lorsqu’il est utilisé pour récupérer des lecteurs de système d’exploitation, le lecteur du système d’exploitation doit être monté sur un autre appareil en tant que lecteur de données pour que la DRA puisse déverrouiller le lecteur. Les agents de récupération de données sont ajoutés au lecteur lorsqu’il est chiffré et peuvent être mis à jour après le chiffrement.

L’avantage de l’utilisation d’une DRA sur la récupération de mot de passe ou de clé est que la DRA agit comme une clé master pour BitLocker. Avec une DRA, vous pouvez récupérer n’importe quel volume protégé par la stratégie, sans avoir à trouver un mot de passe ou une clé spécifique pour chaque volume individuel.

Pour configurer les DDA pour les appareils joints à un domaine Active Directory, les étapes suivantes sont requises :

- Obtenez un certificat DRA. Les attributs d’utilisation de clé et d’utilisation améliorée suivants sont inspectés par BitLocker avant d’utiliser le certificat.

- Si un attribut d’utilisation de clé est présent, il doit être :

CERT_DATA_ENCIPHERMENT_KEY_USAGECERT_KEY_AGREEMENT_KEY_USAGECERT_KEY_ENCIPHERMENT_KEY_USAGE

- Si un attribut EKU (Enhanced Key Usage) est présent, il doit être :

- Comme spécifié dans le paramètre de stratégie, ou la valeur par défaut

1.3.6.1.4.1.311.67.1.1 - Tout identificateur d’objet EKU pris en charge par votre autorité de certification

- Comme spécifié dans le paramètre de stratégie, ou la valeur par défaut

- Si un attribut d’utilisation de clé est présent, il doit être :

- Ajoutez la DRA via la stratégie de groupe à l’aide du chemin d’accès :Stratégies de>configuration> ordinateurParamètres Windows Paramètres>de sécurité Stratégies>de clé publique Chiffrement> delecteur BitLocker

- Configurez le paramètre de stratégie Fournir les identificateurs uniques pour votre organization afin d’associer un identificateur unique à un nouveau lecteur activé avec BitLocker. Un champ d’identification est une chaîne utilisée pour identifier de manière unique une unité commerciale ou un organization. Les champs d’identification sont requis pour la gestion des agents de récupération de données sur les lecteurs protégés par BitLocker. BitLocker gère et met à jour les DDA uniquement lorsqu’un champ d’identification est présent sur un lecteur et est identique à la valeur configurée sur l’appareil

- Configurez les paramètres de stratégie suivants pour autoriser la récupération à l’aide d’une DRA pour chaque type de lecteur :

Informations de récupération BitLocker stockées dans Microsoft Entra ID

Les informations de récupération BitLocker pour Microsoft Entra appareils joints peuvent être stockées dans Microsoft Entra ID. L’avantage du stockage des mots de passe de récupération BitLocker dans Microsoft Entra ID est que les utilisateurs peuvent facilement récupérer les mots de passe des appareils qui leur sont attribués à partir du web, sans faire appel au support technique.

L’accès aux mots de passe de récupération peut également être délégué au support technique pour faciliter les scénarios de support.

Les informations de mot de passe de récupération BitLocker stockées dans Microsoft Entra ID sont un bitlockerRecoveryKey type de ressource. La ressource peut être récupérée à partir du centre d’administration Microsoft Entra, du centre d’administration Microsoft Intune (pour les appareils inscrits dans Microsoft Intune), à l’aide de PowerShell ou de Microsoft Graph. Pour plus d’informations, consultez Type de ressource bitlockerRecoveryKey.

Informations de récupération BitLocker stockées dans AD DS

Les informations de récupération BitLocker pour un appareil joint à un domaine Active Directory peuvent être stockées dans AD DS. Les informations sont stockées dans un objet enfant de l’objet ordinateur lui-même. Chaque objet de récupération BitLocker inclut le mot de passe de récupération et d’autres informations de récupération. Plusieurs objets de récupération BitLocker peuvent exister sous chaque objet ordinateur, car plusieurs mots de passe de récupération peuvent être associés à un volume avec BitLocker.

Le nom de l’objet de récupération BitLocker incorpore un identificateur global unique (GUID) et des informations de date et d’heure, pour une longueur fixe de 63 caractères. La syntaxe est <Object Creation Date and Time><Recovery GUID>.

Remarque

Active Directory conserve l’historique de tous les mots de passe de récupération pour un objet ordinateur. Les anciennes clés de récupération ne sont pas supprimées automatiquement d’AD DS, sauf si l’objet ordinateur est supprimé.

Le nom commun (cn) de l’objet de récupération BitLocker est ms-FVE-RecoveryInformation. Chaque ms-FVE-RecoveryInformation objet a les attributs suivants :

| Nom de l’attribut | Description |

|---|---|

ms-FVE-RecoveryPassword |

Mot de passe de récupération à 48 chiffres utilisé pour récupérer un volume de disque chiffré par BitLocker. |

ms-FVE-RecoveryGuid |

GUID associé à un mot de passe de récupération BitLocker. Dans le mode de récupération de BitLocker, le GUID est affiché à l’utilisateur afin que le mot de passe de récupération correct puisse être localisé pour déverrouiller le volume. Le GUID est également inclus dans le nom de l’objet de récupération. |

ms-FVE-VolumeGuid |

GUID associé à un volume de disque pris en charge par BitLocker. Bien que le mot de passe (stocké dans ms-FVE-RecoveryGuid) soit unique pour chaque mot de passe de récupération, l’identificateur de volume est unique pour chaque volume chiffré par BitLocker. |

ms-FVE-KeyPackage |

Clé de chiffrement BitLocker du volume sécurisée par le mot de passe de récupération correspondant. Avec ce package de clé et le mot de passe de récupération (stocké dans ms-FVE-RecoveryPassword), des parties d’un volume protégé par BitLocker peuvent être déchiffrées si le disque est endommagé. Chaque package de clé fonctionne uniquement pour un volume qui a l’identificateur de volume correspondant (stocké dans ms-FVE-VolumeGuid). L’outil de réparation BitLocker peut être utilisé pour utiliser le package de clé. |

Pour en savoir plus sur les attributs BitLocker stockés dans AD DS, consultez les articles suivants :

Le package de clé BitLocker n’est pas enregistré par défaut. Pour enregistrer le package avec le mot de passe de récupération dans AD DS, le paramètre de stratégie mot de passe de récupération de sauvegarde et package de clé doit être sélectionné dans la stratégie qui contrôle la méthode de récupération. Le package de clé peut également être exporté à partir d’un volume de travail.

Si les informations de récupération ne sont pas sauvegardées dans AD DS, ou si vous souhaitez enregistrer un package de clés dans un autre emplacement, utilisez la commande suivante pour générer un package de clés pour un volume :

manage-bde.exe -KeyPackage C: -id <id> -path <path>

Un fichier au format de nom de BitLocker Key Package {<id>}.KPG fichier est créé dans le chemin d’accès spécifié.

Remarque

Pour exporter un nouveau package de clé à partir d’un volume déverrouillé et protégé par BitLocker, un accès administrateur local au volume de travail est nécessaire avant qu’un dommage ne se produise sur le volume.

Étapes suivantes

Découvrez comment obtenir des informations de récupération BitLocker pour les appareils joints Microsoft Entra, Microsoft Entra joints hybrides et joints à Active Directory, et comment restaurer l’accès à un lecteur verrouillé :