Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Il existe différents outils et options pour gérer et utiliser BitLocker :

- module PowerShell BitLocker

- outils de chiffrement de lecteur BitLocker

- Panneau de configuration,

Les outils de chiffrement de lecteur BitLocker et le module PowerShell BitLocker peuvent être utilisés pour effectuer toutes les tâches qui peuvent être accomplies via le Panneau de configuration BitLocker. Ils sont appropriés pour les déploiements automatisés et d’autres scénarios de script.

L’applet de Panneau de configuration BitLocker permet aux utilisateurs d’effectuer des tâches de base telles que l’activation de BitLocker sur un lecteur et la spécification de méthodes de déverrouillage et d’authentification. L’applet de Panneau de configuration BitLocker est appropriée pour les tâches BitLocker de base.

Cet article décrit les outils de gestion BitLocker et comment les utiliser, en fournissant des exemples pratiques.

Module PowerShell BitLocker

Le module PowerShell BitLocker permet aux administrateurs d’intégrer facilement les options BitLocker dans des scripts existants. Pour obtenir la liste des applets de commande incluses dans le module, leur description et leur syntaxe, case activée l’article de référence Sur BitLocker PowerShell.

Outils de chiffrement de lecteur BitLocker

Les outils de chiffrement de lecteur BitLocker incluent les deux outils en ligne de commande :

-

L’outil de configuration (

manage-bde.exe) peut être utilisé pour scripter des opérations BitLocker, offrant des options qui ne sont pas présentes dans l’applet de Panneau de configuration BitLocker. Pour obtenir lamanage-bde.exeliste complète des options, consultez la référence Manage-bde -

L’outil de réparation (

repair-bde.exe) est utile pour les scénarios de récupération d’urgence, dans lesquels un lecteur protégé BitLocker ne peut pas être déverrouillé normalement ou à l’aide de la console de récupération

Applet de Panneau de configuration BitLocker

Le chiffrement des volumes avec le Panneau de configuration BitLocker (sélectionnez Démarrer, Entrez BitLocker, sélectionnez Gérer BitLocker) correspond au nombre d’utilisateurs qui utilisent BitLocker. Le nom de l’applet de Panneau de configuration BitLocker est Chiffrement de lecteur BitLocker. L’applet prend en charge le chiffrement du système d’exploitation, des données fixes et des volumes de données amovibles. Le Panneau de configuration BitLocker organise les lecteurs disponibles dans la catégorie appropriée en fonction de la façon dont l’appareil se signale à Windows. Seuls les volumes mis en forme avec des lettres de lecteur affectées apparaissent correctement dans l’applet de Panneau de configuration BitLocker.

Utiliser BitLocker dans Windows Explorer

Windows Explorer permet aux utilisateurs de lancer l’Assistant Chiffrement de lecteur BitLocker en cliquant avec le bouton droit sur un volume et en sélectionnant Activer BitLocker. Cette option est disponible sur les ordinateurs clients par défaut. Sur les serveurs, la fonctionnalité BitLocker et la fonctionnalité Desktop-Experience doivent d’abord être installées pour que cette option soit disponible. Après avoir sélectionné Activer BitLocker, l’Assistant fonctionne exactement comme lorsqu’il est lancé à l’aide de l’Panneau de configuration BitLocker.

Vérifier le status BitLocker

Pour case activée l’status BitLocker d’un volume particulier, les administrateurs peuvent examiner les status du lecteur dans l’applet de Panneau de configuration BitLocker, l’Explorer Windows, manage-bde.exe l’outil en ligne de commande ou les applets de commande Windows PowerShell. Chaque option offre différents niveaux de détail et de facilité d’utilisation.

Suivez les instructions ci-dessous pour vérifier la status de BitLocker, en sélectionnant l’outil de votre choix.

Pour déterminer l’état actuel d’un volume, vous pouvez utiliser l’applet Get-BitLockerVolume de commande , qui fournit des informations sur le type de volume, les protecteurs, les status de protection et d’autres détails. Par exemple :

PS C:\> Get-BitLockerVolume C: | fl

ComputerName : DESKTOP

MountPoint : C:

EncryptionMethod : XtsAes128

AutoUnlockEnabled :

AutoUnlockKeyStored : False

MetadataVersion : 2

VolumeStatus : FullyEncrypted

ProtectionStatus : On

LockStatus : Unlocked

EncryptionPercentage : 100

WipePercentage : 0

VolumeType : OperatingSystem

CapacityGB : 1000

KeyProtector : {Tpm, RecoveryPassword}

Activer BitLocker

Lecteur de système d’exploitation avec protecteur TPM

L’exemple suivant montre comment activer BitLocker sur un lecteur de système d’exploitation en utilisant uniquement le protecteur TPM et aucune clé de récupération :

Enable-BitLocker C: -TpmProtector

Lecteur de système d’exploitation avec protecteur TPM et clé de démarrage

L’exemple suivant montre comment activer BitLocker sur un lecteur de système d’exploitation à l’aide du module de plateforme sécurisée (TPM) et des protecteurs de clé de démarrage .

En supposant que la lettre de lecteur de système d’exploitation est C: et que le lecteur flash USB est lettre E:de lecteur , voici la commande :

Si vous choisissez d’ignorer le test matériel BitLocker, le chiffrement démarre immédiatement sans qu’il soit nécessaire de redémarrer.

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath E: -SkipHardwareTest

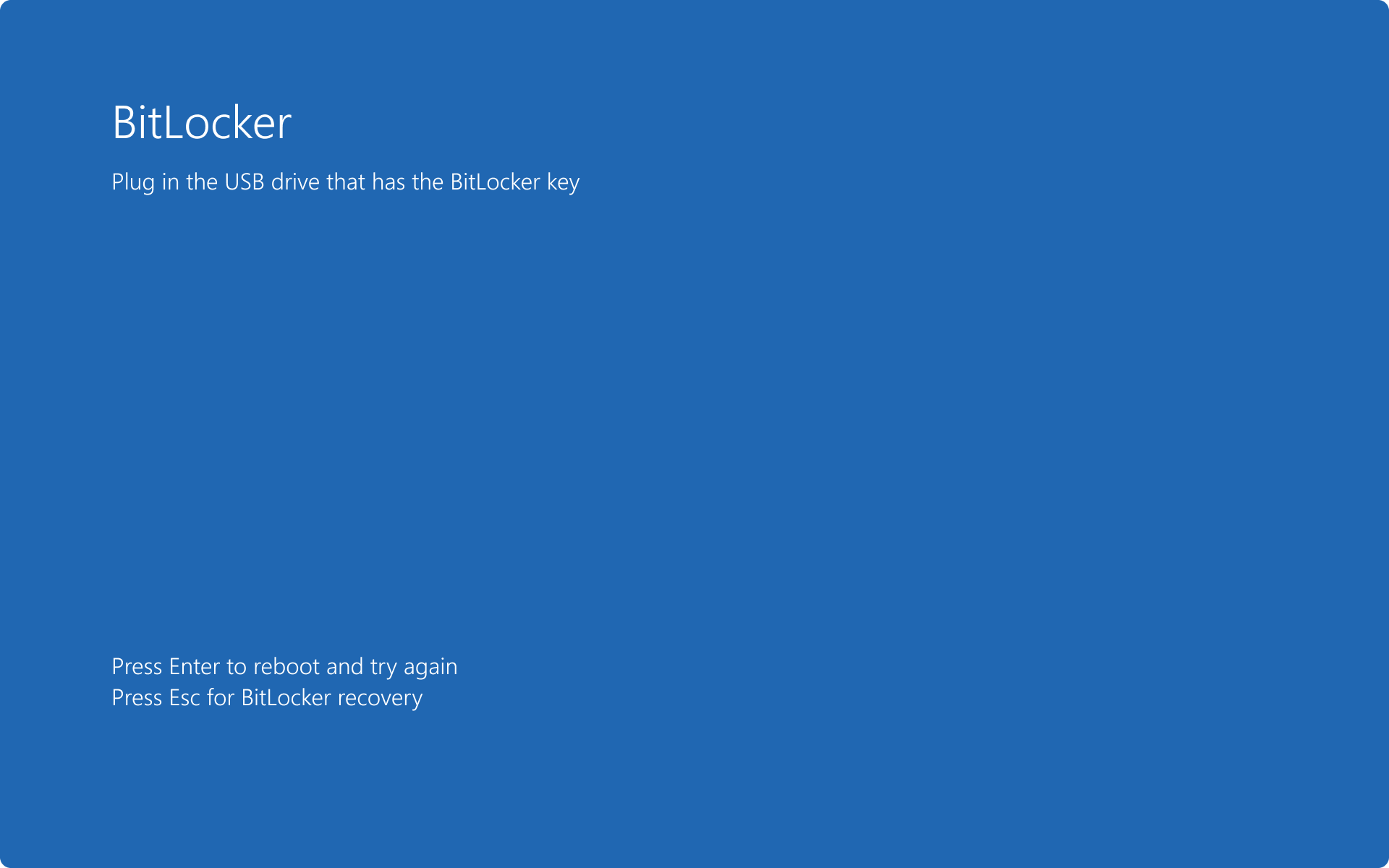

Après le redémarrage, l’écran de prédémarrage BitLocker s’affiche et la clé de démarrage USB doit être insérée avant que le système d’exploitation puisse être démarré :

Volumes de données

Les volumes de données utilisent un processus de chiffrement similaire à celui des volumes de système d’exploitation, mais ils ne nécessitent pas de protecteurs pour que l’opération se termine.

Ajoutez les protecteurs souhaités avant de chiffrer le volume. L’exemple suivant ajoute un protecteur de mot de passe au E: volume en utilisant la variable $pw comme mot de passe. La $pw variable est conservée en tant que valeur SecureString pour stocker le mot de passe défini par l’utilisateur :

$pw = Read-Host -AsSecureString

<user inputs password>

Add-BitLockerKeyProtector E: -PasswordProtector -Password $pw

Remarque

L’applet de commande BitLocker nécessite l’exécution du GUID du protecteur de clé entre guillemets. Vérifiez que l’ensemble du GUID, avec accolades, est inclus dans la commande.

Exemple : Utiliser PowerShell pour activer BitLocker avec un protecteur TPM

Enable-BitLocker D: -EncryptionMethod XtsAes256 -UsedSpaceOnly -TpmProtector

Exemple : Utilisez PowerShell pour activer BitLocker avec un protecteur TPM+CODE CONFIDENTIEL, dans ce cas avec un code confidentiel défini sur 123456 :

$SecureString = ConvertTo-SecureString "123456" -AsPlainText -Force

Enable-BitLocker C: -EncryptionMethod XtsAes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtector

Gérer les protecteurs BitLocker

La gestion des protecteurs BitLocker consiste à ajouter, supprimer et sauvegarder des protecteurs.

Logiciels de protection BitLocker gérés à l’aide des instructions suivantes, en sélectionnant l’option qui convient le mieux à vos besoins.

Lister les protecteurs

La liste des protecteurs disponibles pour un volume (C: dans l’exemple) peut être répertoriée en exécutant la commande suivante :

(Get-BitLockerVolume -mountpoint C).KeyProtector

Ajouter des protecteurs

Ajouter un protecteur de mot de passe de récupération

Add-BitLockerKeyProtector -MountPoint C -RecoveryPasswordProtector

Ajouter un protecteur de mot de passe

Le protecteur de mot de passe est un protecteur courant pour un volume de données. Dans l’exemple suivant, un protecteur de mot de passe est ajouté à un volume.

Add-BitLockerKeyProtector -MountPoint D -PasswordProtector

Ajouter un logiciel de protection Active Directory

Le protecteur Active Directory est un protecteur basé sur SID qui peut être ajouté à la fois aux volumes de système d’exploitation et de données, bien qu’il ne déverrouille pas les volumes de système d’exploitation dans l’environnement de prédémarrage. Le logiciel de protection requiert le SID pour que le compte de domaine ou le groupe soit lié au logiciel de protection. BitLocker peut protéger un disque prenant en charge le cluster en ajoutant un logiciel de protection basé sur le SID pour l’objet CNO (Cluster Name Object) qui permet au disque de basculer et de se déverrouiller correctement sur n’importe quel ordinateur membre du cluster.

Important

Le logiciel de protection basé sur SID nécessite l’utilisation d’un logiciel de protection supplémentaire tel que TPM, code pin, clé de récupération, etc. lorsqu’il est utilisé sur des volumes de système d’exploitation.

Remarque

Cette option n’est pas disponible pour Microsoft Entra appareils joints.

Dans cet exemple, un protecteur basé sur un SID de domaine est ajouté à un volume précédemment chiffré. L’utilisateur connaît le SID du compte d’utilisateur ou du groupe qu’il souhaite ajouter et utilise la commande suivante :

Add-BitLockerKeyProtector C: -ADAccountOrGroupProtector -ADAccountOrGroup "<SID>"

Pour ajouter le logiciel de protection à un volume, le SID de domaine ou le nom de groupe précédé du domaine et une barre oblique inverse sont nécessaires. Dans l’exemple suivant, le compte CONTOSO\Administrator est ajouté en tant que protecteur au volume de données G.

Enable-BitLocker G: -AdAccountOrGroupProtector -AdAccountOrGroup CONTOSO\Administrator

Pour utiliser le SID pour le compte ou le groupe, la première étape consiste à déterminer le SID associé au principal de sécurité. Pour obtenir le SID spécifique d’un compte d’utilisateur dans Windows PowerShell, utilisez la commande suivante :

Get-ADUser -filter {samaccountname -eq "administrator"}

Remarque

L’utilisation de cette commande nécessite la fonctionnalité RSAT-AD-PowerShell.

Astuce

Vous trouverez des informations sur l’appartenance de l’utilisateur et du groupe connectés localement à l’aide de : whoami.exe /all.

Supprimer les protecteurs

Pour supprimer des logiciels de protection existants sur un volume, utilisez l’applet de Remove-BitLockerKeyProtector commande . Un GUID associé au logiciel de protection à supprimer doit être fourni.

Les commandes suivantes retournent la liste des logiciels de protection de clés et des GUID :

$vol = Get-BitLockerVolume C

$keyprotectors = $vol.KeyProtector

$keyprotectors

En utilisant ces informations, le protecteur de clé d’un volume spécifique peut être supprimé à l’aide de la commande :

Remove-BitLockerKeyProtector <volume> -KeyProtectorID "{GUID}"

Remarque

L’applet de commande BitLocker nécessite l’exécution du GUID du protecteur de clé entre guillemets. Vérifiez que l’ensemble du GUID, avec accolades, est inclus dans la commande.

Remarque

Vous devez disposer d’au moins une méthode de déverrouillage pour tous les lecteurs chiffrés par BitLocker.

Suspendre et reprendre

Certaines modifications de configuration peuvent nécessiter la suspension de BitLocker, puis sa reprise après l’application de la modification.

Suspendez et reprenez BitLocker en suivant les instructions suivantes, en sélectionnant l’option qui convient le mieux à vos besoins.

Suspendre BitLocker

Suspend-BitLocker -MountPoint D

Reprendre BitLocker

Remarque

La reprise de la protection fonctionne uniquement sur les appareils qui ont accepté le CLUF Windows.

Resume-BitLocker -MountPoint D

Réinitialiser et sauvegarder un mot de passe de récupération

Il est recommandé d’invalider un mot de passe de récupération après son utilisation. Dans cet exemple, le protecteur de mot de passe de récupération est supprimé du lecteur du système d’exploitation, un nouveau logiciel de protection est ajouté et sauvegardé dans Microsoft Entra ID ou Active Directory.

Supprimez tous les mots de passe de récupération du volume du système d’exploitation :

(Get-BitLockerVolume -MountPoint $env:SystemDrive).KeyProtector | `

where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | `

Remove-BitLockerKeyProtector -MountPoint $env:SystemDrive

Ajoutez un protecteur de mot de passe de récupération BitLocker pour le volume du système d’exploitation :

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -RecoveryPasswordProtector

Obtenez l’ID du nouveau mot de passe de récupération :

(Get-BitLockerVolume -mountpoint $env:SystemDrive).KeyProtector | where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | ft KeyProtectorId,RecoveryPassword

Remarque

Les étapes suivantes ne sont pas requises si le paramètre de stratégie Choisir la façon dont les lecteurs du système d’exploitation protégés par BitLocker peuvent être récupérés est configuré pour Exiger une sauvegarde BitLocker sur AD DS.

Copiez l’ID du mot de passe de récupération à partir de la sortie.

À l’aide du GUID de l’étape précédente, remplacez dans {ID} la commande suivante et utilisez la commande suivante pour sauvegarder le mot de passe de récupération dans Microsoft Entra ID :

BackuptoAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

Vous pouvez également utiliser la commande suivante pour sauvegarder le mot de passe de récupération dans Active Directory :

Backup-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

Remarque

Les accolades {} doivent être incluses dans la chaîne d’ID.

Désactiver BitLocker

La désactivation de BitLocker déchiffre et supprime tous les protecteurs associés des volumes. Le déchiffrement doit se produire lorsque la protection n’est plus nécessaire, et non comme une étape de résolution des problèmes.

Désactivez BitLocker à l’aide des instructions suivantes, en sélectionnant l’option qui convient le mieux à vos besoins.

Windows PowerShell offre la possibilité de déchiffrer plusieurs lecteurs en une seule passe. Dans l’exemple suivant, l’utilisateur a trois volumes chiffrés qu’il souhaite déchiffrer.

À l’aide de la commande Disable-BitLocker, ils peuvent supprimer tous les protecteurs et le chiffrement en même temps sans avoir besoin de commandes supplémentaires. Voici un exemple de cette commande :

Disable-BitLocker

Pour éviter de spécifier chaque point de montage individuellement, utilisez le -MountPoint paramètre dans un tableau pour séquencer la même commande en une seule ligne, sans nécessiter d’entrée utilisateur supplémentaire. Exemple :

Disable-BitLocker -MountPoint C,D

Déverrouiller un lecteur

Si vous connectez un lecteur en tant que lecteur secondaire à un appareil et que vous disposez de votre clé de récupération BitLocker, vous pouvez déverrouiller un lecteur avec BitLocker en suivant les instructions suivantes.

Dans l’exemple suivant, le D lecteur est celui à déverrouiller. Sélectionnez l’option qui convient le mieux à vos besoins.

Unlock-BitLocker -MountPoint D -RecoveryPassword xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx

Pour plus d’informations, consultez Unlock-BitLocker.