Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans de nombreux cas, une première étape pour les administrateurs consiste à personnaliser les profils de pare-feu à l’aide de règles de pare-feu, afin qu’ils puissent fonctionner avec des applications ou d’autres types de logiciels. Par exemple, un administrateur ou un utilisateur peut choisir d’ajouter une règle pour prendre en charge un programme, d’ouvrir un port ou un protocole, ou d’autoriser un type de trafic prédéfini.

Cet article décrit les concepts et recommandations pour la création et la gestion des règles de pare-feu.

Priorité des règles de trafic entrant et sortant

Dans de nombreux cas, il est nécessaire d’autoriser des types spécifiques de trafic entrant pour que les applications fonctionnent dans le réseau. Les administrateurs doivent garder à l’esprit les comportements de précédence des règles suivants lors de la configuration des exceptions entrantes :

- Les règles d’autorisation explicitement définies sont prioritaires sur le paramètre de bloc par défaut.

- Les règles de bloc explicites sont prioritaires sur toutes les règles d’autorisation en conflit.

- Les règles plus spécifiques sont prioritaires sur les règles moins spécifiques, sauf s’il existe des règles de bloc explicites comme indiqué dans 2. Par exemple, si les paramètres de la règle 1 incluent une plage d’adresses IP, tandis que les paramètres de la règle 2 incluent une seule adresse d’hôte IP, la règle 2 est prioritaire.

En raison des valeurs 1 et 2, lors de la conception d’un ensemble de stratégies, vous devez vous assurer qu’il n’existe aucune autre règle de blocage explicite qui pourrait se chevaucher par inadvertance, empêchant ainsi le flux de trafic que vous souhaitez autoriser.

Les règles de trafic sortant suivent les mêmes comportements de précédence.

Remarque

Le Pare-feu Windows ne prend pas en charge l’ordre des règles pondérées et attribuées par l’administrateur. Un ensemble de stratégies efficace avec des comportements attendus peut être créé en gardant à l’esprit les quelques comportements de règles logiques, cohérents et cohérents, comme décrit.

Règles d’application

Une fois installés pour la première fois, les applications et services réseau émettent un appel d’écoute spécifiant les informations de protocole/port nécessaires pour qu’ils fonctionnent correctement. Étant donné qu’il existe une action de blocage par défaut dans le Pare-feu Windows, vous devez créer des règles d’exception de trafic entrant pour autoriser le trafic. Il est courant que l’application ou le programme d’installation de l’application lui-même ajoute cette règle de pare-feu. Sinon, l’utilisateur (ou l’administrateur de pare-feu au nom de l’utilisateur) doit créer manuellement une règle.

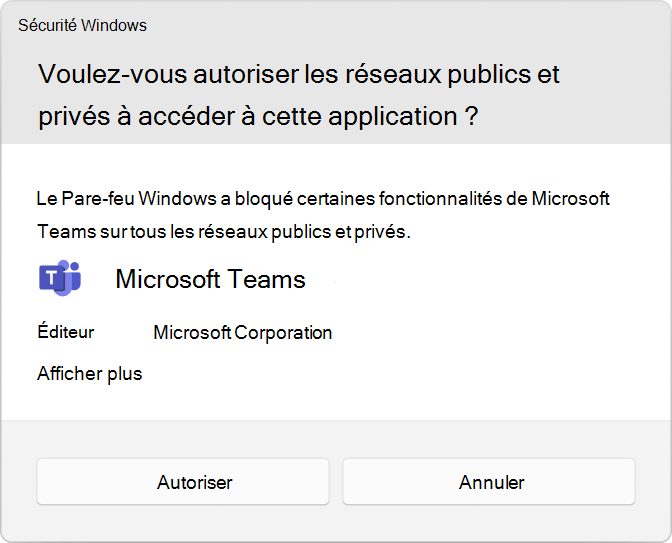

S’il n’existe aucune règle d’autorisation définie par l’administrateur ou d’application active, une boîte de dialogue invite l’utilisateur à autoriser ou à bloquer les paquets d’une application la première fois que l’application est lancée ou tente de communiquer dans le réseau :

- Si l’utilisateur dispose d’autorisations d’administrateur, il est invité. S’ils répondent Non ou annulent l’invite, des règles de blocage sont créées. Deux règles sont généralement créées, une pour chacune pour le trafic TCP et UDP.

- Si l’utilisateur n’est pas un administrateur local et qu’il y est invité, des règles de blocage sont créées. L’option sélectionnée n’a pas d’importance.

Pour désactiver l’invite de notification, vous pouvez utiliser la ligne de commande ou le Pare-feu Windows avec la console Advanced Security

Dans l’un de ces scénarios, une fois les règles ajoutées, elles doivent être supprimées pour générer à nouveau l’invite. Si ce n’est pas le cas, le trafic continue d’être bloqué.

Remarque

Les paramètres par défaut du pare-feu sont conçus pour la sécurité. L’autorisation de toutes les connexions entrantes par défaut introduit le réseau à diverses menaces. Par conséquent, la création d’exceptions pour les connexions entrantes à partir de logiciels non-Microsoft doit être déterminée par des développeurs d’applications approuvés, l’utilisateur ou l’administrateur au nom de l’utilisateur.

Stratégies d’étiquetage de contrôle d’application

Le Pare-feu Windows prend en charge l’utilisation des balises AppId (AppID) App Control for Business dans les règles de pare-feu. Avec cette fonctionnalité, les règles du Pare-feu Windows peuvent être étendues à une application ou à un groupe d’applications en référençant des balises de processus, sans utiliser de chemin d’accès absolu ni sacrifier la sécurité. Il existe deux étapes pour cette configuration :

- Déployer des stratégies de balisage AppId App Control : une stratégie App Control for Business doit être déployée, qui spécifie des applications individuelles ou des groupes d’applications pour appliquer une balise PolicyAppId aux jetons de processus. Ensuite, l’administrateur peut définir des règles de pare-feu qui sont étendues à tous les processus marqués avec le PolicyAppId correspondant. Pour plus d’informations, consultez le guide de balisage AppId App Control pour créer, déployer et tester une stratégie AppID pour étiqueter des applications.

- Configurez des règles de pare-feu à l’aide de balises PolicyAppId à l’aide de l’une des deux méthodes suivantes :

- Utilisation du nœud PolicyAppId du fournisseur de services de configuration de pare-feu avec une solution GPM comme Microsoft Intune. Si vous utilisez Microsoft Intune, vous pouvez déployer les règles à partir de Microsoft Intune Administration centre, sous le chemin d’accèsPare-feu>de sécurité> du point de terminaisonCréer une stratégie>Windows 10, Windows 11 et > Windows Server Règles de pare-feu Windows. Lors de la création des règles, indiquez la balise AppId dans le paramètre ID d’application de stratégie.

- Créer des règles de pare-feu locales avec PowerShell : utilisez l’applet de

New-NetFirewallRulecommande et spécifiez le-PolicyAppIdparamètre . Vous pouvez spécifier une balise à la fois lors de la création de règles de pare-feu. Plusieurs ID d’utilisateur sont pris en charge.

Règles d’application et de fusion de stratégies locales

Les paramètres de stratégie de fusion de règles contrôlent la façon dont les règles de différentes sources de stratégie peuvent être combinées. Les administrateurs peuvent configurer différents comportements de fusion pour les profils Domaine, Privé et Public.

Les paramètres de stratégie de fusion de règles autorisent ou empêchent les administrateurs locaux de créer leurs propres règles de pare-feu en plus de celles obtenues à partir du fournisseur de solutions Cloud ou de l’objet de stratégie de groupe.

| Chemin d'accès | |

|---|---|

| CSP | Profil de domaine : ./Vendor/MSFT/Firewall/MdmStore/DomainProfile/AllowLocalPolicyMerge Private Profile ./Vendor/MSFT/Firewall/MdmStore/PrivateProfile/AllowLocalPolicyMerge Profil ./Vendor/MSFT/Firewall/MdmStore/PublicProfile/ public AllowLocalPolicyMerge |

| GPO | Configuration de l’ordinateur>Paramètres> WindowsParamètres> de sécuritéPare-feu Windows Defender avec sécurité avancée |

Les administrateurs peuvent désactiver LocalPolicyMerge dans les environnements à haute sécurité pour maintenir un contrôle plus étroit sur les points de terminaison. Ce paramètre peut avoir un impact sur certaines applications et services qui génèrent automatiquement une stratégie de pare-feu locale lors de l’installation.

Important

Si la fusion des stratégies locales est désactivée, le déploiement centralisé des règles est requis pour toute application qui a besoin d’une connectivité entrante.

Il est important de créer et de gérer une liste de ces applications, y compris les ports réseau utilisés pour les communications. En règle générale, vous pouvez trouver les ports qui doivent être ouverts pour un service donné sur le site web de l’application. Pour les déploiements plus complexes, une analyse approfondie peut être nécessaire à l’aide des outils de capture de paquets réseau.

En général, pour maintenir une sécurité maximale, les administrateurs doivent uniquement déployer des exceptions de pare-feu pour les applications et les services déterminés à des fins légitimes.

Remarque

L’utilisation de modèles génériques, comme C:\*\teams.exe n’est pas prise en charge dans les règles d’application. Vous pouvez uniquement créer des règles à l’aide du chemin d’accès complet aux applications.

Recommandations relatives aux règles de pare-feu

Voici une liste de recommandations lors de la conception de vos règles de pare-feu :

- Conservez les paramètres par défaut du Pare-feu Windows dans la mesure du possible. Les paramètres sont conçus pour sécuriser votre appareil pour une utilisation dans la plupart des scénarios réseau. Un exemple clé est le comportement de blocage par défaut pour les connexions entrantes.

- Créez vos règles dans les trois profils, mais activez uniquement le groupe de règles de pare-feu sur les profils qui conviennent à vos scénarios. Par exemple, si vous installez une application de partage qui est utilisée uniquement sur un réseau privé, il est préférable de créer des règles de pare-feu dans les trois profils, mais d’activer uniquement le groupe de règles de pare-feu contenant vos règles sur le profil privé.

- Configurez des restrictions sur vos règles de pare-feu en fonction du profil auquel les règles sont appliquées. Pour les applications et services conçus pour être accessibles uniquement par des appareils au sein d’un réseau domestique ou d’une petite entreprise, il est préférable de modifier la restriction d’adresse distante pour spécifier uniquement le sous-réseau local . La même application ou le même service n’aurait pas cette restriction lorsqu’il est utilisé dans un environnement d’entreprise. Pour ce faire, ajoutez la restriction d’adresse distante aux règles ajoutées aux profils privés et publics, tout en les laissant illimitées dans le profil de domaine. Cette restriction d’adresse distante ne doit pas s’appliquer aux applications ou services qui nécessitent une connectivité Internet globale.

- Une pratique générale recommandée en matière de sécurité lors de la création de règles de trafic entrant est d’être aussi spécifique que possible. Toutefois, lorsque de nouvelles règles doivent être établies qui utilisent des ports ou des adresses IP, envisagez d’utiliser des plages ou des sous-réseaux consécutifs au lieu d’adresses ou de ports individuels dans la mesure du possible. Cette approche évite la création de plusieurs filtres sous le capot, réduit la complexité et permet d’éviter la dégradation des performances.

- Lors de la création d’une règle de trafic entrant ou sortant, vous devez spécifier des détails sur l’application elle-même, la plage de ports utilisée et des remarques importantes telles que la date de création. Les règles doivent être bien documentées pour faciliter l’examen par vous-même et par d’autres administrateurs.

- Pour maintenir une sécurité maximale, les administrateurs doivent déployer uniquement des exceptions de pare-feu pour les applications et les services déterminés à des fins légitimes.

Problèmes connus liés à la création automatique de règles

Lors de la conception d’un ensemble de stratégies de pare-feu pour votre réseau, il est recommandé de configurer des règles d’autorisation pour toutes les applications en réseau déployées sur l’hôte. Le fait que les règles soient en place avant que l’utilisateur lance l’application pour la première fois permet de garantir une expérience transparente.

L’absence de ces règles intermédiaires ne signifie pas nécessairement qu’au final, une application ne pourra pas communiquer sur le réseau. Toutefois, les comportements impliqués dans la création automatique de règles d’application au moment de l’exécution nécessitent une interaction utilisateur et des privilèges administratifs.

Si l’appareil est censé être utilisé par des utilisateurs non administratifs, vous devez suivre les meilleures pratiques et :

- Fournissez ces règles avant le premier lancement de l’application pour éviter les problèmes réseau inattendus.

- Désactivez les notifications entrantes sur tous les profils. Cela désactive la création automatique de règles de pare-feu.

Pour déterminer pourquoi certaines applications ne peuvent pas communiquer dans le réseau, case activée pour les instances suivantes :

- Un utilisateur disposant de privilèges suffisants reçoit une notification de requête l’informant que l’application doit apporter une modification à la stratégie de pare-feu. Ne comprenant pas entièrement l’invite, l’utilisateur annule ou ignore l’invite. Des règles de bloc sont créées.

- Un utilisateur disposant de privilèges suffisants n’est pas invité, car les notifications sont désactivées. Aucune règle d’autorisation n’est créée, le trafic est bloqué par la règle de blocage par défaut.

- Un utilisateur n’a pas les privilèges suffisants et est invité à autoriser l’application à apporter les modifications de stratégie appropriées. Peu importe ce qu’il clique, des règles de blocage sont créées pour l’application.

- Un utilisateur n’a pas les privilèges suffisants et n’est pas invité, car les notifications sont désactivées. Aucune règle d’autorisation n’est créée, le trafic est bloqué par la règle de blocage par défaut.

- La fusion de stratégies locales est désactivée, ce qui empêche l’application ou le service réseau de créer des règles locales.

Considérations relatives aux règles de trafic sortant

Voici quelques instructions générales pour la configuration des règles de trafic sortant.

- La modification des règles de trafic sortant en bloqué peut être envisagée pour certains environnements hautement sécurisés. Toutefois, la configuration de la règle de trafic entrant ne doit jamais être modifiée d’une manière qui autorise tout le trafic par défaut.

- Il est recommandé d’autoriser le trafic sortant par défaut pour la plupart des déploiements afin de simplifier les déploiements d’applications, sauf si le organization préfère des contrôles de sécurité stricts à la facilité d’utilisation.

- Dans les environnements à haute sécurité, un inventaire de toutes les applications doit être journalisé et géré. Les enregistrements doivent indiquer si une application utilisée nécessite une connectivité réseau. Les administrateurs doivent créer des règles spécifiques à chaque application qui a besoin d’une connectivité réseau et envoyer (push) ces règles de manière centralisée, via un objet de stratégie de groupe ou csp.

Étapes suivantes

Découvrez les outils permettant de configurer les règles de pare-feu et de pare-feu Windows :