Exploits et kits d’exploits

Les attaques tirent parti des vulnérabilités dans les logiciels. Une vulnérabilité est comme un trou dans votre logiciel que les logiciels malveillants peuvent utiliser pour accéder à votre appareil. Les programmes malveillants exploitent ces vulnérabilités pour contourner les mesures de sécurité de votre ordinateur pour infecter votre appareil.

Fonctionnement des exploits et des kits d’exploitation

Les attaques constituent souvent la première partie d’une attaque plus importante. Les pirates recherchent les systèmes obsolètes qui contiennent des vulnérabilités critiques, qu’ils exploitent ensuite en déployant des programmes malveillants ciblés. Les attaques incluent souvent shellcode, qui est une petite charge utile de programmes malveillants utilisée pour télécharger des programmes malveillants supplémentaires à partir de réseaux contrôlés par des attaquants. Shellcode permet aux pirates d’infecter des appareils et d’infiltrer des organisations.

Les kits d’exploitation sont des outils plus complets qui contiennent une collection d’exploits. Ces kits analysent les appareils à la recherche de différents types de vulnérabilités logicielles et, le cas échéant, déploient des programmes malveillants supplémentaires pour infecter davantage un appareil. Les kits peuvent utiliser des attaques ciblant divers logiciels, notamment Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java et Sun Java.

La méthode la plus courante utilisée par les attaquants pour distribuer des exploits et des kits d’exploitation consiste à utiliser des pages web, mais les attaques peuvent également arriver dans les e-mails. Certains sites web sans le savoir et involontairement hébergent du code malveillant et des exploits dans leurs publicités.

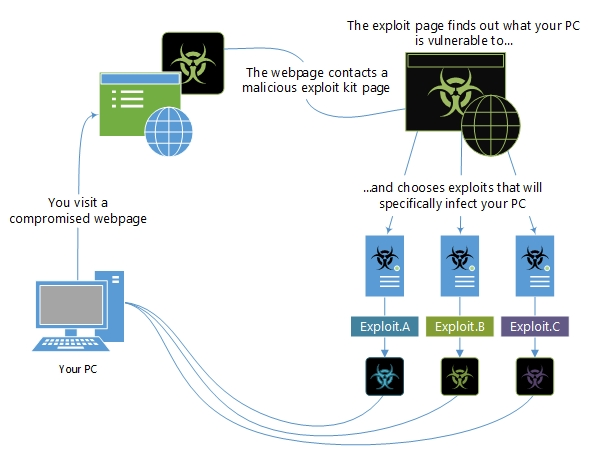

L’infographie ci-dessous montre comment un kit d’exploitation peut tenter d’exploiter un appareil après avoir visité une page web compromise.

Figure 1. Exemple de fonctionnement des kits d’exploitation

Plusieurs menaces notables, notamment Wannacry, exploitent la vulnérabilité SMB (Server Message Block) CVE-2017-0144 pour lancer des programmes malveillants.

Exemples de kits d’exploitation :

Pour en savoir plus sur les exploits, lisez ce billet de blog sur la démontation d’un double échantillon zero-day découvert dans la chasse conjointe avec ESET.

Comment nommer les exploits

Nous catégorisons les exploits dans notre encyclopédie des programmes malveillants par la « plateforme » qu’ils ciblent. Par exemple, Exploit :Java/CVE-2013-1489. Un est un exploit qui cible une vulnérabilité en Java.

Un projet appelé « Common Vulnerabilities and Exposures (CVE) » est utilisé par de nombreux éditeurs de logiciels de sécurité. Le projet donne à chaque vulnérabilité un numéro unique, par exemple CVE-2016-0778. La partie « 2016 » fait référence à l’année où la vulnérabilité a été découverte. « 0778 » est un ID unique pour cette vulnérabilité spécifique.

Vous pouvez en savoir plus sur le site web CVE.

Comment se protéger contre les attaques

La meilleure prévention contre les attaques consiste à maintenir à jour les logiciels de votre organization. Les éditeurs de logiciels fournissent des mises à jour pour de nombreuses vulnérabilités connues. Assurez-vous donc que ces mises à jour sont appliquées à tous les appareils.

Pour obtenir des conseils plus généraux, consultez Prévention de l’infection des programmes malveillants.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour