Configurer des fonctionnalités avancées dans Defender pour point de terminaison

S’applique à :

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Selon les produits de sécurité Microsoft que vous utilisez, certaines fonctionnalités avancées peuvent être disponibles pour intégrer Defender pour point de terminaison.

Activer les fonctionnalités avancées

Connectez-vous à Microsoft Defender XDR à l’aide d’un compte avec le rôle Administrateur de la sécurité ou Administrateur général attribué.

Dans le volet de navigation, sélectionnez Paramètres Points>de terminaisonFonctionnalités avancées>.

Sélectionnez la fonctionnalité avancée que vous souhaitez configurer et basculez le paramètre entre Activé et Désactivé.

Sélectionnez Enregistrer les préférences.

Utilisez les fonctionnalités avancées suivantes pour mieux vous protéger contre les fichiers potentiellement malveillants et obtenir de meilleurs insights pendant les enquêtes de sécurité.

Réponse en direct

Activez cette fonctionnalité afin que les utilisateurs disposant des autorisations appropriées puissent démarrer une session de réponse en direct sur les appareils.

Pour plus d’informations sur les attributions de rôles, consultez Create et gérer les rôles.

Réponse en direct pour les serveurs

Activez cette fonctionnalité afin que les utilisateurs disposant des autorisations appropriées puissent démarrer une session de réponse en direct sur les serveurs.

Pour plus d’informations sur les attributions de rôles, consultez Create et gérer les rôles.

Exécution de script non signé de réponse en direct

L’activation de cette fonctionnalité vous permet d’exécuter des scripts non signés dans une session de réponse en direct.

Restreindre la corrélation à dans les groupes d’appareils délimités

Cette configuration peut être utilisée pour les scénarios où les opérations SOC locales souhaitent limiter les corrélations d’alerte uniquement aux groupes d’appareils auxquels elles peuvent accéder. En activant ce paramètre, un incident composé d’alertes indiquant que les groupes inter-appareils ne seront plus considérés comme un seul incident. Le SOC local peut ensuite prendre des mesures sur l’incident, car il a accès à l’un des groupes d’appareils impliqués. Toutefois, le SOC global verra plusieurs incidents différents par groupe d’appareils au lieu d’un incident. Nous vous déconseillons d’activer ce paramètre, sauf si cela l’emporte sur les avantages de la corrélation des incidents sur l’ensemble du organization.

Remarque

La modification de ce paramètre affecte uniquement les corrélations d’alerte futures.

La création de groupes d’appareils est prise en charge dans Defender pour point de terminaison Plan 1 et Plan 2.

Activer EDR en mode bloc

La détection et la réponse des points de terminaison (EDR) en mode bloc offrent une protection contre les artefacts malveillants, même lorsque Microsoft Defender’antivirus s’exécute en mode passif. Lorsqu’il est activé, EDR en mode bloc bloque les artefacts ou comportements malveillants détectés sur un appareil. EDR en mode bloc fonctionne en arrière-plan pour corriger les artefacts malveillants détectés après la violation.

Résoudre automatiquement les alertes corrigées

Pour les locataires créés sur ou après Windows 10, version 1809, la fonctionnalité d’investigation et de correction automatisées est configurée par défaut pour résoudre les alertes où le résultat de l’analyse automatisée status est « Aucune menace détectée » ou « Corrigée ». Si vous ne souhaitez pas que les alertes soient automatiquement résolues, vous devez désactiver manuellement la fonctionnalité.

Conseil

Pour les locataires créés avant cette version, vous devez activer manuellement cette fonctionnalité à partir de la page Fonctionnalités avancées .

Remarque

- Le résultat de l’action de résolution automatique peut influencer le calcul du niveau de risque de l’appareil basé sur les alertes actives trouvées sur un appareil.

- Si un analyste des opérations de sécurité définit manuellement la status d’une alerte sur « En cours » ou « Résolu », la fonctionnalité de résolution automatique ne la remplacera pas.

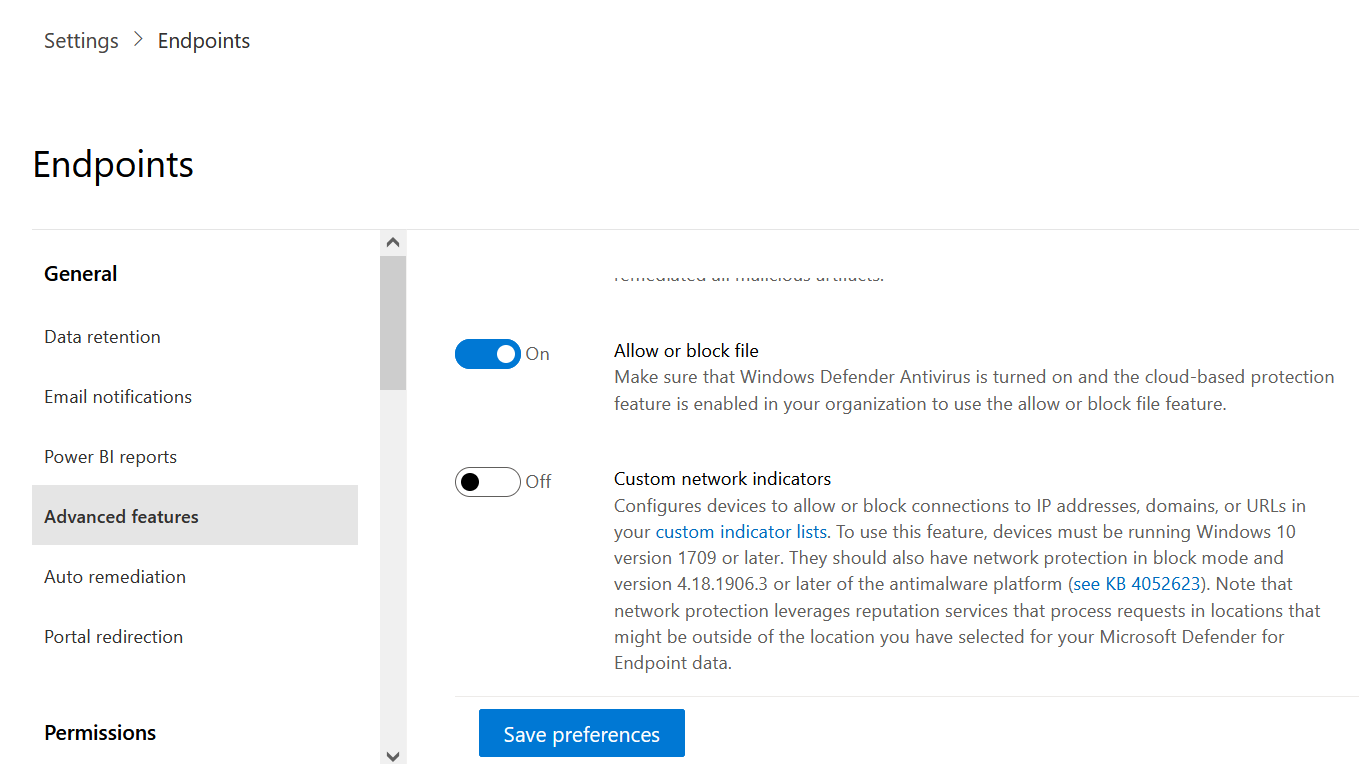

Autoriser ou bloquer le fichier

Le blocage n’est disponible que si votre organization répond aux exigences suivantes :

- Utilise Microsoft Defender Antivirus comme solution anti-programme malveillant active et,

- La fonctionnalité de protection basée sur le cloud est activée

Cette fonctionnalité vous permet de bloquer les fichiers potentiellement malveillants dans votre réseau. Le blocage d’un fichier empêche sa lecture, son écriture ou son exécution sur les appareils de votre organization.

Pour activer l’option Autoriser ou bloquer les fichiers :

Dans le volet de navigation, sélectionnez Paramètres Points>de terminaisonFonctionnalités avancées>>générales>Autoriser ou bloquer le fichier.

Basculez le paramètre entre Activé et Désactivé.

Sélectionnez Enregistrer les préférences en bas de la page.

Après avoir activé cette fonctionnalité, vous pouvez bloquer les fichiers via l’onglet Ajouter un indicateur sur la page de profil d’un fichier.

Masquer les enregistrements d’appareils en double potentiels

En activant cette fonctionnalité, vous pouvez vous assurer que vous voyez les informations les plus précises sur vos appareils en masquant les enregistrements potentiels des appareils en double. Il existe différentes raisons pour lesquelles des enregistrements d’appareil en double peuvent se produire, par exemple, la fonctionnalité de détection d’appareil dans Microsoft Defender pour point de terminaison peut analyser votre réseau et découvrir un appareil qui est déjà intégré ou qui a récemment été désactivé.

Cette fonctionnalité identifie les appareils en double potentiels en fonction de leur nom d’hôte et de l’heure de la dernière consultation. Les appareils en double sont masqués de plusieurs expériences dans le portail, telles que l’inventaire des appareils, les pages Gestion des vulnérabilités Microsoft Defender et les API publiques pour les données de l’ordinateur, ce qui laisse visible l’enregistrement d’appareil le plus précis. Toutefois, les doublons sont toujours visibles dans les pages recherche globale, repérage avancé, alertes et incidents.

Ce paramètre est activé par défaut et est appliqué à l’ensemble du locataire. Si vous ne souhaitez pas masquer les enregistrements d’appareil en double potentiels, vous devez désactiver manuellement la fonctionnalité.

Indicateurs réseau personnalisés

L’activation de cette fonctionnalité vous permet de créer des indicateurs pour les adresses IP, les domaines ou les URL, qui déterminent s’ils seront autorisés ou bloqués en fonction de votre liste d’indicateurs personnalisés.

Pour utiliser cette fonctionnalité, les appareils doivent exécuter Windows 10 version 1709 ou ultérieure, ou Windows 11. Ils doivent également avoir une protection réseau en mode bloc et la version 4.18.1906.3 ou ultérieure de la plateforme anti-programme malveillant voir kb 4052623.

Pour plus d’informations, consultez Gérer les indicateurs.

Remarque

La protection réseau tire parti des services de réputation qui traitent les demandes dans des emplacements qui peuvent se trouver en dehors de l’emplacement que vous avez sélectionné pour vos données Defender pour point de terminaison.

Protection contre les falsifications

Pendant certains types de cyberattaques, des acteurs malveillants tentent de désactiver les fonctionnalités de sécurité, telles que la protection antivirus, sur vos machines. Les acteurs malveillants aiment désactiver vos fonctionnalités de sécurité pour faciliter l’accès à vos données, installer des programmes malveillants ou exploiter vos données, identité et appareils. La protection contre les falsifications verrouille essentiellement Microsoft Defender Antivirus et empêche vos paramètres de sécurité d’être modifiés par le biais d’applications et de méthodes.

Pour plus d’informations, notamment sur la configuration de la protection contre les falsifications, consultez Protéger les paramètres de sécurité avec la protection contre les falsifications.

Afficher les détails de l’utilisateur

Activez cette fonctionnalité pour voir les détails utilisateur stockés dans Microsoft Entra ID. Les détails incluent l’image, le nom, le titre et les informations de service d’un utilisateur lors de l’examen des entités de compte d’utilisateur. Vous trouverez les informations de compte d’utilisateur dans les affichages suivants :

- File d’attente d’alerte

- Page détails de l’appareil

Pour plus d’informations, consultez Examiner un compte d’utilisateur.

intégration Skype Entreprise

L’activation de l’intégration Skype Entreprise vous donne la possibilité de communiquer avec les utilisateurs à l’aide de Skype Entreprise, d’un e-mail ou d’un téléphone. Cette activation peut être utile lorsque vous devez communiquer avec l’utilisateur et atténuer les risques.

Remarque

Lorsqu’un appareil est isolé du réseau, il existe une fenêtre contextuelle dans laquelle vous pouvez choisir d’activer les communications Outlook et Skype qui autorise les communications avec l’utilisateur lorsqu’il est déconnecté du réseau. Ce paramètre s’applique aux communications Skype et Outlook lorsque les appareils sont en mode d’isolation.

connexion Office 365 Threat Intelligence

Importante

Ce paramètre a été utilisé lorsque Microsoft Defender pour Office 365 et Microsoft Defender pour point de terminaison se trouvaient précédemment dans différents portails. Après la convergence des expériences de sécurité dans un portail unifié qui est maintenant appelé Microsoft Defender XDR, ces paramètres ne sont pas pertinents et n’ont aucune fonctionnalité associée. Vous pouvez ignorer en toute sécurité le status du contrôle jusqu’à ce qu’il soit supprimé du portail.

Cette fonctionnalité n’est disponible que si vous disposez d’un abonnement actif pour Office 365 E5 ou le module complémentaire Threat Intelligence. Pour plus d’informations, consultez la page produit Office 365 E5.

Cette fonctionnalité vous permet d’incorporer des données de Microsoft Defender pour Office 365 dans Microsoft Defender XDR pour effectuer une enquête de sécurité complète sur Office 365 boîtes aux lettres et les appareils Windows.

Remarque

Vous devez disposer de la licence appropriée pour activer cette fonctionnalité.

Pour recevoir l’intégration contextuelle des appareils dans Office 365 Threat Intelligence, vous devez activer les paramètres Defender pour point de terminaison dans le tableau de bord Sécurité & Conformité. Pour plus d’informations, consultez Investigation et réponse aux menaces.

Notifications d’attaque de point de terminaison

Les notifications d’attaque de point de terminaison permettent à Microsoft de rechercher activement les menaces critiques à hiérarchiser en fonction de l’urgence et de l’impact sur vos données de point de terminaison.

Pour une chasse proactive dans toute l’étendue des Microsoft Defender XDR, y compris les menaces qui couvrent la messagerie, la collaboration, l’identité, les applications cloud et les points de terminaison, en savoir plus sur Microsoft Defender Experts.

Microsoft Defender for Cloud Apps

L’activation de ce paramètre transfère les signaux Defender pour point de terminaison à Microsoft Defender for Cloud Apps afin de fournir une visibilité plus approfondie sur l’utilisation des applications cloud. Les données transférées sont stockées et traitées au même emplacement que vos données Defender for Cloud Apps.

Remarque

Cette fonctionnalité sera disponible avec une licence E5 pour Enterprise Mobility + Security sur les appareils exécutant Windows 10, version 1709 (build du système d’exploitation 16299.1085 avec KB4493441), Windows 10, version 1803 (build du système d’exploitation 17134.704 avec KB4493464), Windows 10, version 1809 (Build du système d’exploitation 17763.379 avec KB4489899), versions Windows 10 ultérieures ou Windows 11.

Activer l’intégration Microsoft Defender pour point de terminaison à partir du portail Microsoft Defender pour Identity

Pour recevoir l’intégration contextuelle des appareils dans Microsoft Defender pour Identity, vous devez également activer la fonctionnalité dans le portail Microsoft Defender pour Identity.

Connectez-vous au portail Microsoft Defender pour Identity avec un rôle Administrateur général ou Administrateur de la sécurité.

Sélectionnez Create votre instance.

Basculez le paramètre Intégration sur Activé , puis sélectionnez Enregistrer.

Une fois les étapes d’intégration effectuées sur les deux portails, vous serez en mesure de voir les alertes pertinentes dans la page des détails de l’appareil ou des détails de l’utilisateur.

Filtrage du contenu web

Bloquer l’accès aux sites web contenant du contenu indésirable et suivre l’activité web dans tous les domaines. Pour spécifier les catégories de contenu web que vous souhaitez bloquer, créez une stratégie de filtrage de contenu web. Vérifiez que la protection réseau est en mode bloc lors du déploiement de la base de référence de sécurité Microsoft Defender pour point de terminaison.

Partager des alertes de point de terminaison avec portail de conformité Microsoft Purview

Transfère les alertes de sécurité de point de terminaison et leur status de tri à portail de conformité Microsoft Purview, ce qui vous permet d’améliorer les stratégies de gestion des risques internes avec des alertes et de corriger les risques internes avant qu’ils ne provoquent des dommages. Les données transférées sont traitées et stockées au même emplacement que vos données Office 365.

Après avoir configuré les indicateurs de violation de stratégie de sécurité dans les paramètres de gestion des risques internes, les alertes Defender pour point de terminaison sont partagées avec la gestion des risques internes pour les utilisateurs concernés.

Télémétrie authentifiée

Vous pouvez activer la télémétrie authentifiée pour empêcher l’usurpation de la télémétrie dans votre tableau de bord.

connexion Microsoft Intune

Defender pour point de terminaison peut être intégré à Microsoft Intune pour activer l’accès conditionnel basé sur les risques de l’appareil. Lorsque vous activez cette fonctionnalité, vous pouvez partager les informations de l’appareil Defender pour point de terminaison avec Intune, ce qui améliore l’application de la stratégie.

Importante

Vous devez activer l’intégration sur Intune et Defender pour point de terminaison pour utiliser cette fonctionnalité. Pour plus d’informations sur les étapes spécifiques, consultez Configurer l’accès conditionnel dans Defender pour point de terminaison.

Cette fonctionnalité n’est disponible que si vous disposez des conditions préalables suivantes :

- Un locataire sous licence pour Enterprise Mobility + Security E3 et Windows E5 (ou Microsoft 365 Entreprise E5)

- Un environnement Microsoft Intune actif, avec des appareils Windows gérés par Intune Microsoft Entra joints.

Stratégie d’accès conditionnel

Lorsque vous activez l’intégration Intune, Intune crée automatiquement une stratégie d’accès conditionnel classique. Cette stratégie d’autorité de certification classique est un prérequis pour configurer status rapports sur Intune. Il ne doit pas être supprimé.

Remarque

La stratégie d’autorité de certification classique créée par Intune est différente des stratégies d’accès conditionnel modernes, qui sont utilisées pour la configuration des points de terminaison.

Découverte d’appareils

Vous aide à trouver des appareils non gérés connectés à votre réseau d’entreprise sans avoir besoin d’appliances supplémentaires ou de modifications de processus fastidieuses. À l’aide d’appareils intégrés, vous pouvez trouver des appareils non gérés dans votre réseau et évaluer les vulnérabilités et les risques. Pour plus d’informations, consultez Découverte d’appareils.

Remarque

Vous pouvez toujours appliquer des filtres pour exclure les appareils non gérés de la liste d’inventaire des appareils. Vous pouvez également utiliser la colonne d’état de l’intégration sur les requêtes d’API pour filtrer les appareils non gérés.

Fonctionnalités de préversion

Découvrez les nouvelles fonctionnalités de la préversion de Defender pour point de terminaison. Essayez les fonctionnalités à venir en activant l’expérience en préversion.

Vous aurez accès aux fonctionnalités à venir, sur lesquelles vous pouvez fournir des commentaires pour vous aider à améliorer l’expérience globale avant que les fonctionnalités ne soient généralement disponibles.

Télécharger les fichiers mis en quarantaine

Sauvegardez les fichiers mis en quarantaine dans un emplacement sécurisé et conforme afin qu’ils puissent être téléchargés directement à partir de la mise en quarantaine. Le bouton Télécharger le fichier sera toujours disponible dans la page du fichier. Ce paramètre est activé par défaut. En savoir plus sur la configuration requise

Connectivité simplifiée lors de l’intégration des appareils (préversion)

Ce paramètre définit le package d’intégration par défaut sur « rationalisé » pour les systèmes d’exploitation applicables.

Vous aurez toujours la possibilité d’utiliser le package d’intégration standard dans la page d’intégration, mais vous devrez le sélectionner spécifiquement dans la liste déroulante.

Voir aussi

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour