Bien démarrer avec votre déploiement de Microsoft Defender pour point de terminaison

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Microsoft Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Conseil

En complément de cet article, consultez notre guide de configuration de Microsoft Defender pour point de terminaison pour passer en revue les meilleures pratiques et découvrir les outils essentiels tels que la réduction de la surface d’attaque et la protection nouvelle génération. Pour une expérience personnalisée basée sur votre environnement, vous pouvez accéder au guide de configuration automatisée de Defender pour point de terminaison dans le Centre d’administration Microsoft 365.

Optimisez les fonctionnalités de sécurité disponibles et protégez mieux votre entreprise contre les cybermenaces en déployant Microsoft Defender pour point de terminaison et en intégrant vos appareils. L’intégration de vos appareils vous permet d’identifier et d’arrêter rapidement les menaces, de hiérarchiser les risques et de faire évoluer vos défenses sur les systèmes d’exploitation et les appareils réseau.

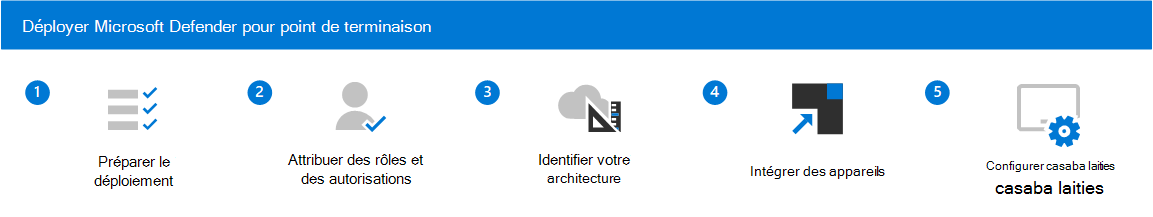

Ce guide fournit cinq étapes pour vous aider à déployer Defender pour point de terminaison en tant que solution de protection de point de terminaison multiplateforme. Il vous permet de choisir le meilleur outil de déploiement, d’intégrer des appareils et de configurer des fonctionnalités. Chaque étape correspond à un article distinct.

Les étapes de déploiement de Defender pour point de terminaison sont les suivantes :

- Étape 1 : Configurer le déploiement de Microsoft Defender pour point de terminaison : cette étape se concentre sur la préparation de votre environnement pour le déploiement.

- Étape 2 : Attribuer des rôles et des autorisations : identifiez et attribuez des rôles et des autorisations pour afficher et gérer Defender pour point de terminaison.

- Étape 3 : Identifier votre architecture et choisir votre méthode de déploiement : identifiez votre architecture et la méthode de déploiement qui convient le mieux à votre organisation.

- Étape 4 - Intégrer des appareils : évaluez et intégrez vos appareils à Defender pour point de terminaison.

- Étape 5 - Configurer les fonctionnalités : Vous êtes maintenant prêt à configurer les fonctionnalités de sécurité de Defender pour point de terminaison pour protéger vos appareils.

Importante

Microsoft vous recommande d’utiliser des rôles avec le moins d’autorisations. Cela permet d’améliorer la sécurité de votre organisation. Administrateur général est un rôle hautement privilégié qui doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Configuration requise

Voici la liste des prérequis requis pour déployer Defender pour point de terminaison :

- Vous êtes administrateur général

- Votre environnement répond à la configuration minimale requise

- Vous disposez d’un inventaire complet de votre environnement. Le tableau suivant fournit un point de départ pour collecter des informations et s’assurer que les parties prenantes comprennent votre environnement. L’inventaire permet d’identifier les dépendances potentielles et/ou les modifications requises dans les technologies ou les processus.

| Quoi | Description |

|---|---|

| Nombre de points de terminaison | Nombre total de points de terminaison par système d’exploitation. |

| Nombre de serveurs | Nombre total de serveurs par version du système d’exploitation. |

| Moteur de gestion | Nom et version du moteur de gestion (par exemple, System Center Configuration Manager Current Branch 1803). |

| Distribution CDOC | Structure CDOC de haut niveau (par exemple, niveau 1 externalisé à Contoso, niveau 2 et niveau 3 en interne distribués en Europe et en Asie). |

| Informations et événements de sécurité (SIEM) | Technologie SIEM en cours d’utilisation. |

Étape suivante

Démarrer votre déploiement avec l’étape 1 : Configurer le déploiement de Microsoft Defender pour point de terminaison

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour