Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Windows inclut des « options d’atténuation des processus » configurables par stratégie de groupe qui ajoutent des protections avancées contre les attaques basées sur la mémoire, c’est-à-dire les attaques où des programmes malveillants manipulent la mémoire pour prendre le contrôle d’un système. Par exemple, les programmes malveillants peuvent tenter d’utiliser des dépassements de mémoire tampon pour injecter du code exécutable malveillant dans la mémoire, mais les options d’atténuation des processus peuvent empêcher l’exécution du code malveillant.

Important

Nous vous recommandons d’essayer ces mesures d’atténuation dans un laboratoire de test avant le déploiement sur votre organization, afin de déterminer si elles interfèrent avec les applications requises de votre organization.

Les paramètres stratégie de groupe de cet article sont liés à trois types d’atténuations de processus. Les trois types sont activés par défaut pour les applications 64 bits, mais à l’aide des paramètres stratégie de groupe décrits dans cet article, vous pouvez configurer d’autres protections. Les types d’atténuations de processus sont les suivants :

- La protection contre l’exécution des données (DEP) est une fonctionnalité de protection de la mémoire au niveau du système d’exploitation qui permet au système d’exploitation de marquer une ou plusieurs pages de mémoire comme non exécutables, empêchant l’exécution du code à partir de cette région de mémoire, afin d’empêcher l’exploitation des dépassements de mémoire tampon. Cette fonctionnalité empêche l’exécution du code à partir des pages de données telles que les tas par défaut, les piles et les réserves de mémoire. Pour plus d’informations, consultez Prévention de l’exécution des données.

- La protection SEHOP (Structured Exception Handling Overwrite Protection) est conçue pour bloquer les attaques qui utilisent la technique de remplacement du gestionnaire d’exceptions structurées (SEH). Étant donné que ce mécanisme de protection est fourni au moment de l’exécution, il permet de protéger les applications, qu’elles soient compilées avec les dernières améliorations. Pour plus d’informations, consultez Structured Exception Handling Overwrite Protection.

-

La randomisation de la disposition de l’espace d’adressage (ASLR) charge les DLL dans des adresses mémoire aléatoires au moment du démarrage pour atténuer les programmes malveillants conçus pour attaquer des emplacements de mémoire spécifiques, où des DLL spécifiques sont censées être chargées. Pour plus d’informations, consultez Randomisation de la disposition de l’espace d’adressage. Pour trouver d’autres protections ASLR dans le tableau ci-dessous, recherchez

IMAGESouASLR.

La procédure suivante explique comment utiliser stratégie de groupe pour remplacer des paramètres individuels des options d’atténuation des processus.

Pour modifier les options d’atténuation des processus

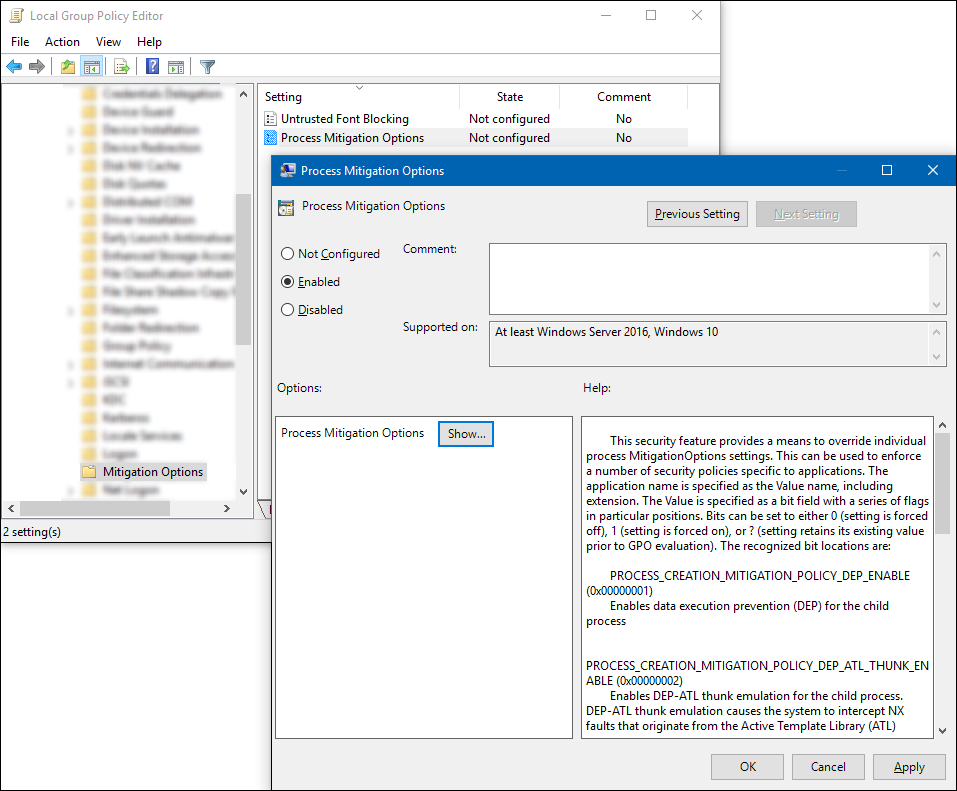

Ouvrez votre éditeur de stratégie de groupe et accédez au paramètre Modèles d’administration\Système\Options d’atténuation\Options d’atténuation des processus.

Sélectionnez Activé, puis, dans la zone Options , sélectionnez Afficher pour ouvrir la zone Afficher le contenu , où vous pouvez ajouter vos applications et les valeurs d’indicateur de bits appropriées, comme indiqué dans les sections Définition du champ bit et Exemple de cet article.

Important

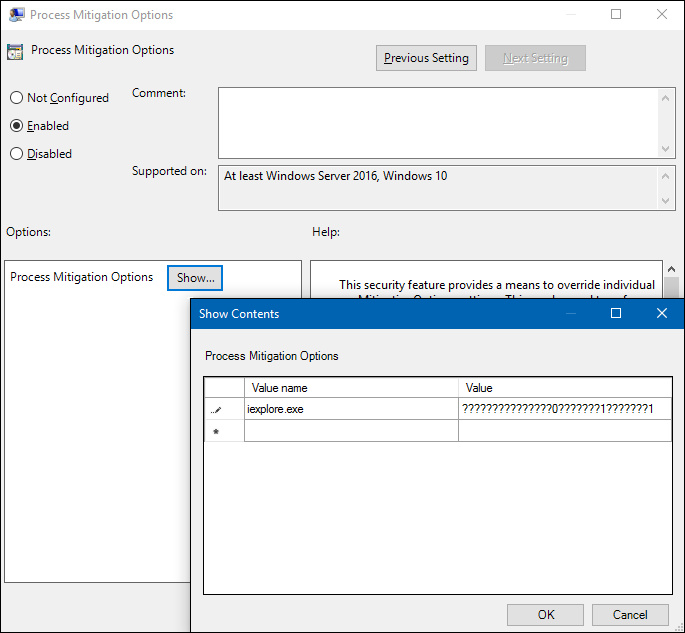

Pour chaque application que vous souhaitez inclure, vous devez inclure :

- Nom de la valeur. Nom du fichier d’application, y compris l’extension. Exemple :

iexplore.exe. - Valeur. Champ bit avec une série d’indicateurs de bits dans des positions particulières. Les bits peuvent être définis sur

0(où le paramètre est désactivé),1(où le paramètre est activé) ou?(où le paramètre conserve la valeur existante précédente). La définition d’indicateurs de bits dans des positions non spécifiées ici sur quoi que ce soit d’autre que?peut entraîner un comportement non défini.

- Nom de la valeur. Nom du fichier d’application, y compris l’extension. Exemple :

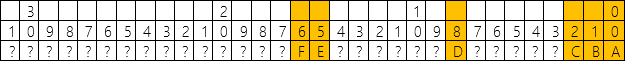

Définition du champ bit

Voici une représentation visuelle des emplacements des indicateurs de bits pour les différents paramètres options d’atténuation des processus :

Où les indicateurs de bits sont lus de droite à gauche et sont définis comme suit :

| Flag | Emplacement du bit | Paramètre | Détails |

|---|---|---|---|

| A | 0 | PROCESS_CREATION_MITIGATION_POLICY_DEP_ENABLE (0x00000001) |

Active la prévention de l’exécution des données (DEP) pour les processus enfants. |

| B | 1 | PROCESS_CREATION_MITIGATION_POLICY_DEP_ATL_THUNK_ENABLE (0x00000002) |

Active l’émulation thunk DEP-ATL pour les processus enfants. L’émulation thunk DEP-ATL permet au système d’intercepter les erreurs non exécutables (NX) qui proviennent de la couche thunk de la bibliothèque de modèles actifs (ATL), puis d’émuler et de gérer les instructions afin que le processus puisse continuer à s’exécuter. |

| C | 2 | PROCESS_CREATION_MITIGATION_POLICY_SEHOP_ENABLE (0x00000004) |

Active la protection de remplacement du gestionnaire d’exceptions structurées (SEHOP) pour les processus enfants. SEHOP permet de bloquer les attaques qui utilisent la technique de remplacement du gestionnaire d’exceptions structurées (SEH). |

| D | 8 | PROCESS_CREATION_MITIGATION_POLICY_FORCE_RELOCATE_IMAGES_ALWAYS_ON (0x00000100) |

Utilise le paramètre forcer la randomisation de la disposition de l’espace d’adressage (ASLR) pour agir comme si une collision de base d’images s’est produite au moment du chargement, ce qui force le rebasage des images qui ne sont pas compatibles avec la base dynamique. Les images sans la section de réadressage de base ne sont pas chargées si des réadressages sont nécessaires. |

| E | 15 | PROCESS_CREATION_MITIGATION_POLICY_BOTTOM_UP_ASLR_ALWAYS_ON (0x00010000) |

Active la stratégie de randomisation de bas en haut, qui inclut des options de randomisation de pile et entraîne l’utilisation d’un emplacement aléatoire comme adresse utilisateur la plus basse. |

| F | 16 | PROCESS_CREATION_MITIGATION_POLICY_BOTTOM_UP_ASLR_ALWAYS_OFF (0x00020000) |

Désactive la stratégie de randomisation ascendante, qui inclut des options de randomisation de pile et entraîne l’utilisation d’un emplacement aléatoire comme adresse utilisateur la plus basse. |

Exemple

Si vous souhaitez activer les paramètres PROCESS_CREATION_MITIGATION_POLICY_DEP_ENABLE et PROCESS_CREATION_MITIGATION_POLICY_FORCE_RELOCATE_IMAGES_ALWAYS_ON , désactiver le paramètre PROCESS_CREATION_MITIGATION_POLICY_BOTTOM_UP_ASLR_ALWAYS_OFF et laisser toutes les valeurs par défaut, vous devez taper la valeur ???????????????0???????1???????1.