IPsec Configuration

La plateforme de filtrage Windows (PAM) est la plateforme sous-jacente du Pare-feu Windows avec sécurité avancée. PAM est utilisé pour configurer des règles de filtrage réseau, qui incluent des règles qui régissent la sécurisation du trafic réseau avec IPsec. Les développeurs d’applications peuvent configurer IPsec directement à l’aide de l’API PAM, afin de tirer parti d’un modèle de filtrage du trafic réseau plus granulaire que le modèle exposé via le composant logiciel enfichable MMC (Microsoft Management Console) pour le Pare-feu Windows avec sécurité avancée.

Qu’est-ce que IPsec

IPsec (Internet Protocol Security) est un ensemble de protocoles de sécurité utilisés pour transférer des paquets IP de manière confidentielle sur Internet. IPsec était auparavant obligatoire pour toutes les implémentations IPv6 (mais consultez Configuration requise pour les nœuds IPv6 ; et facultatif pour IPv4.

Le trafic IP sécurisé comporte deux en-têtes IPsec facultatifs, qui identifient les types de protection de chiffrement appliqués au paquet IP et incluent des informations pour le décodage du paquet protégé.

L’en-tête Esp (Encapsulating Security Payload) est utilisé pour la confidentialité et la protection contre les modifications malveillantes en effectuant l’authentification et le chiffrement facultatif. Il peut être utilisé pour le trafic qui traverse les routeurs NAT (Network Address Translation).

L’en-tête d’authentification (AH) est utilisé uniquement pour la protection contre les modifications malveillantes en effectuant l’authentification. Il ne peut pas être utilisé pour le trafic qui traverse les routeurs NAT.

Pour plus d’informations sur IPsec, consultez également :

Qu’est-ce qu’IKE

Internet Key Exchange (IKE) est un protocole d’échange de clés qui fait partie de l’ensemble de protocoles IPsec. IKE est utilisé lors de la configuration d’une connexion sécurisée et effectue l’échange sécurisé de clés secrètes et d’autres paramètres liés à la protection sans l’intervention de l’utilisateur.

Pour plus d’informations sur IKE, consultez également :

Qu’est-ce qu’AuthIP

Le protocole Internet authentifié (AuthIP) est un nouveau protocole d’échange de clés qui étend IKE comme suit.

- Alors qu’IKE prend uniquement en charge les informations d’identification d’authentification de l’ordinateur, AuthIP prend également en charge :

- Informations d’identification utilisateur : NTLM, Kerberos, certificats.

- Certificats d’intégrité nap (Network Access Protection).

- Informations d’identification anonymes, utilisées pour l’authentification facultative.

- Combinaison d’informations d’identification ; par exemple, une combinaison d’informations d’identification Kerberos de l’ordinateur et de l’utilisateur.

- Authentification et chiffrement par socket. Pour plus d’informations, consultez WSASetSocketSecurity .

- Emprunt d’identité client. (IPsec emprunte l’identité du contexte de sécurité sous lequel le socket est créé.)

- Validation du nom d’homologue entrant et sortant. Pour plus d’informations, consultez WSASetSocketPeerTargetName .

AuthIP dispose d’un mécanisme de nouvelle tentative d’authentification qui vérifie toutes les méthodes d’authentification configurées avant d’échouer la connexion.

AuthIP peut être utilisé avec des sockets sécurisés pour implémenter le trafic sécurisé IPsec basé sur l’application. Il offre :

Pour plus d’informations sur AuthIP, consultez également :

Qu’est-ce qu’une stratégie IPsec

Une stratégie IPsec est un ensemble de règles qui déterminent quel type de trafic IP doit être sécurisé à l’aide d’IPsec et comment sécuriser ce trafic. Une seule stratégie IPsec est active sur un ordinateur à la fois.

Pour en savoir plus sur l’implémentation de stratégies IPsec, ouvrez le composant logiciel enfichable MMC stratégie de sécurité locale (secpol.msc), appuyez sur F1 pour afficher l’aide, puis sélectionnez Création et utilisation de stratégies IPsec dans la table des matières.

Pour plus d’informations sur les stratégies IPsec, consultez également :

Comment utiliser PAM pour configurer des stratégies IPsec

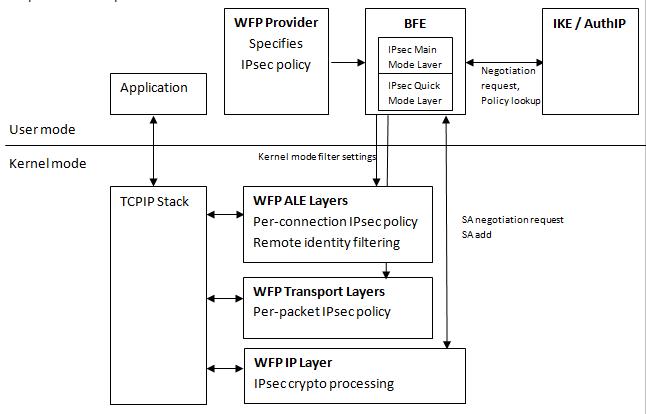

L’implémentation Microsoft d’IPsec utilise la plateforme de filtrage Windows pour configurer des stratégies IPsec. Les stratégies IPsec sont implémentées en ajoutant des filtres aux différentes couches du PAM comme suit.

À l’FWPM_LAYER_IKEEXT_V{4|6}, ajoutez des filtres qui spécifient les stratégies de négociation utilisées par les modules de keying (IKE/AuthIP) lors des échanges en mode principal (MM). Les méthodes d’authentification et les algorithmes de chiffrement sont spécifiés au niveau de ces couches.

Au FWPM_LAYER_IPSEC_V{4|6}, les couches ajoutent des filtres qui spécifient les stratégies de négociation utilisées par les modules de touche lors des échanges en mode rapide (QM) et en mode étendu (EM). Les en-têtes IPsec (AH/ESP) et les algorithmes de chiffrement sont spécifiés au niveau de ces couches.

Une stratégie de négociation est spécifiée en tant que contexte de fournisseur de stratégie associé au filtre. Le module de keying énumère les contextes du fournisseur de stratégie en fonction des caractéristiques du trafic et obtient la stratégie à utiliser pour la négociation de sécurité.

Notes

L’API PAM peut être utilisée pour spécifier directement les associations de sécurité (AS) et donc pour ignorer la politique de négociation du module de keying.

Les couches FWPM_LAYER_INBOUND_TRANSPORT_V {4|6} et FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} ajoutent des filtres qui appellent des légendes et déterminent quel flux de trafic doit être sécurisé.

Au FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V les couches {4|6} ajoutent des filtres qui implémentent le filtrage des identités et la stratégie par application.

Le diagramme suivant illustre l’interaction des différentes composantes du PAM en ce qui concerne l’opération IPsec.

Une fois qu’IPsec est configuré, il s’intègre au PAM et étend les fonctionnalités de filtrage pam en fournissant des informations à utiliser comme conditions de filtrage dans les couches d’autorisation Application Layer Enforcement (ALE). Par exemple, IPsec fournit l’identité de l’utilisateur distant et de l’ordinateur distant, que PAM expose au niveau des couches d’autorisation ALE connect et accept. Ces informations peuvent être utilisées pour l’autorisation d’identité à distance affinée par une implémentation de pare-feu basée sur le PAM.

Voici un exemple de stratégie d’isolation qui peut être implémenté à l’aide d’IPsec :

- FWPM_LAYER_IKEEXT_V couches{4|6} : authentification Kerberos.

- FWPM_LAYER_IPSEC_V couches {4|6} – AH/SHA-1.

- FWPM_LAYER_INBOUND_TRANSPORT_V couches {4|6} et FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} : découverte de la négociation pour tout le trafic réseau.

- FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V couches{4|6} - IPsec requis pour tout le trafic réseau.

Rubriques connexes

-

Couches PAM

-

Scénarios de stratégie IPsec implémentés à l’aide de l’API PAM :

-

Mode de transport de découverte de négociation en mode limite

-

Solutions IPsec :