Conexiones de Inteligencia artificial de Azure Studio

Importante

Algunas de las características descritas en este artículo solo pueden estar disponibles en versión preliminar. Esta versión preliminar se ofrece sin acuerdo de nivel de servicio y no se recomienda para las cargas de trabajo de producción. Es posible que algunas características no sean compatibles o que tengan sus funcionalidades limitadas. Para más información, consulte Términos de uso complementarios de las Versiones Preliminares de Microsoft Azure.

Las conexiones en Inteligencia artificial de Azure Studio son una manera de autenticar y consumir tanto los recursos de Microsoft como los que no son de Microsoft en los proyectos de Inteligencia artificial de Azure Studio. Por ejemplo, las conexiones se pueden usar para el flujo de avisos, los datos de entrenamiento y las implementaciones. Se pueden crear conexiones exclusivamente para un proyecto o compartirse con todos los proyectos del mismo centro.

Conexiones a los servicios de Azure AI

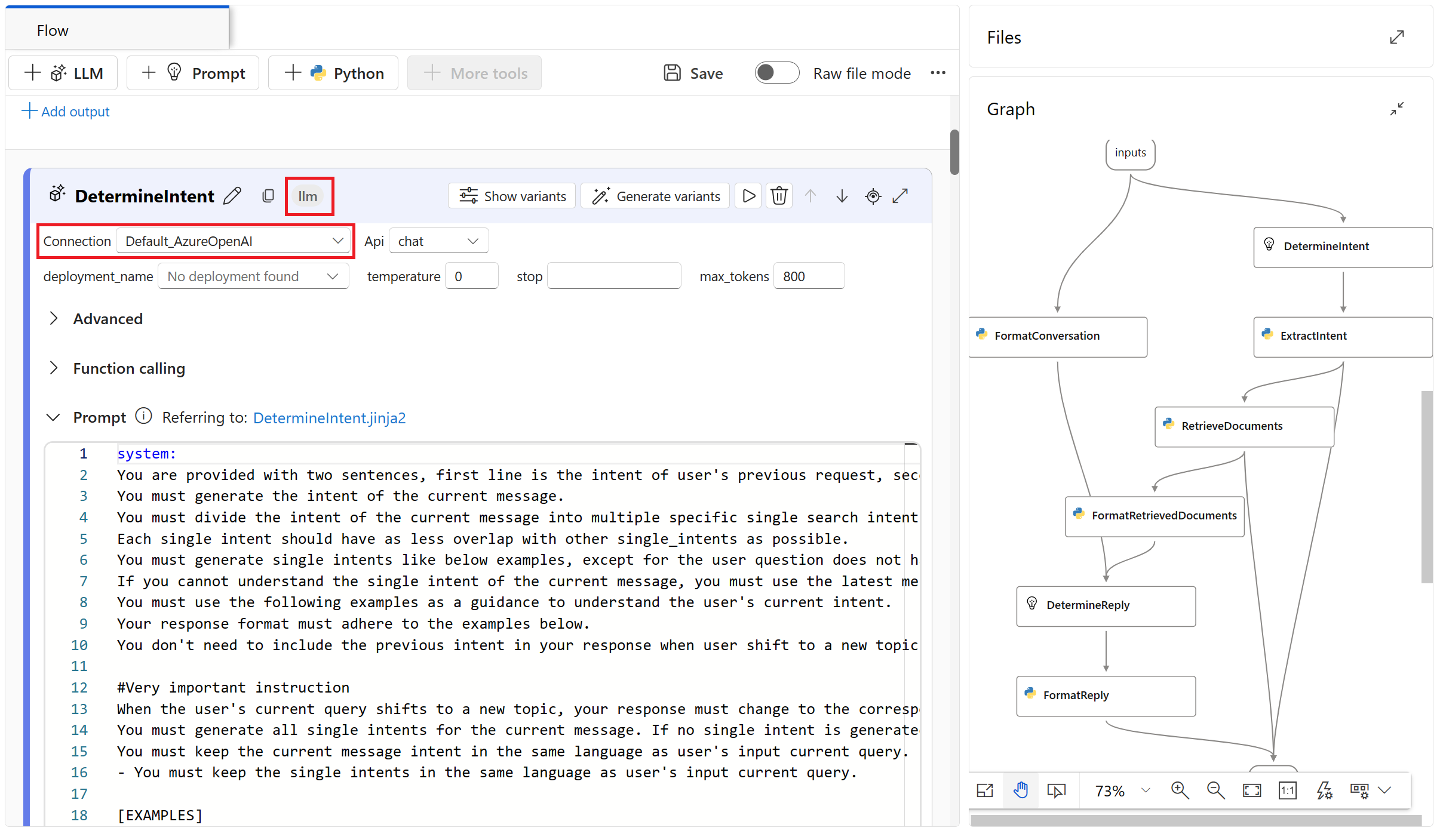

Puede crear conexiones a servicios de Azure AI, como Azure OpenAI y Seguridad de contenido de Azure AI. Después, puede usar la conexión en una herramienta de flujo de avisos, como la herramienta LLM.

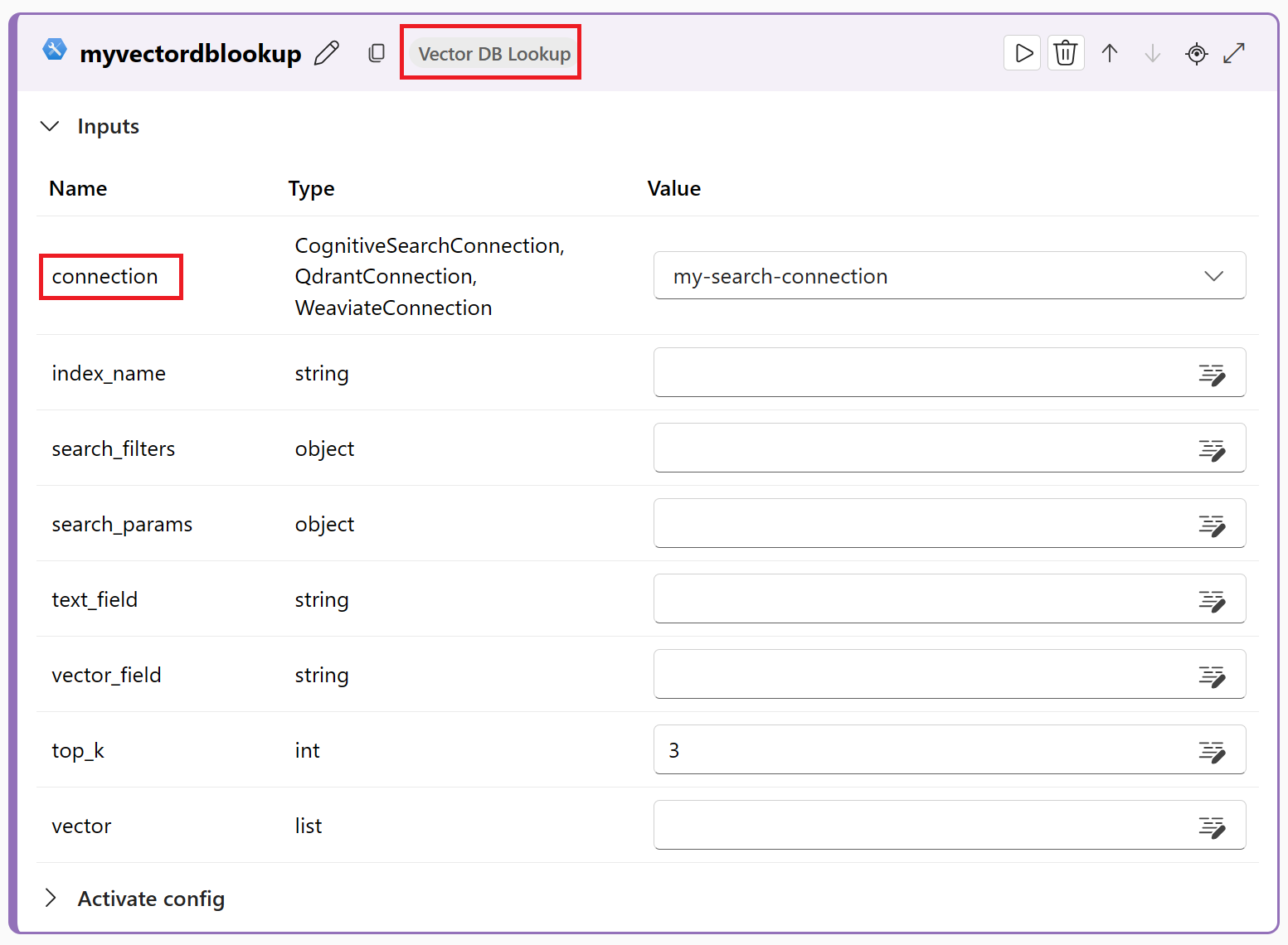

Como otro ejemplo, puede crear una conexión a un recurso de Búsqueda de Azure AI. Posteriormente, las herramientas de flujo de avisos como Vector DB Lookup pueden usar la conexión.

Conexiones a servicios que no son de Microsoft

Inteligencia artificial de Azure Studio admite conexiones a servicios que no son de Microsoft, incluidos los siguientes:

- La conexión de clave de API controla la autenticación en el destino especificado de forma individual. Este es el tipo de conexión que no es de Microsoft más común.

- La conexión personalizada le permite almacenar y acceder de forma segura a las claves, al mismo tiempo que almacena las propiedades relacionadas, como destinos y versiones. Las conexiones personalizadas son útiles cuando tiene muchos destinos o cuando no necesita una credencial para el acceso. Los escenarios de LangChain son un ejemplo ilustrativo donde usar conexiones de servicio personalizadas. Las conexiones personalizadas no administran la autenticación, por lo que tendrá que administrar la autenticación por su cuenta.

Conexiones a almacenes de datos

La creación de una conexión de datos le permite acceder a datos externos sin copiarlos en el proyecto. En vez de eso, la conexión proporciona una referencia al origen de datos.

Una conexión de datos ofrece estos beneficios:

- Una API común y fácil de usar que interactúa con diferentes tipos de almacenamiento, como Microsoft OneLake, Azure Blob y Azure Data Lake Gen2.

- Una detección más sencilla de conexiones útiles en operaciones de equipo.

- Para el acceso basado en credenciales (entidad de servicio/SAS/clave), la conexión de Inteligencia artificial de Azure Studio protege la información de la credencial. De este modo, no tendrá que colocar esa información en los scripts.

Al crear una conexión con una cuenta de almacenamiento existente en Azure, puede elegir entre dos métodos de autenticación diferentes:

- Basado en credenciales: el acceso a los datos se autentica mediante una entidad de servicio, un token de firma de acceso compartido (SAS) o una clave de cuenta. Los usuarios con permisos de proyecto de Lector pueden acceder a las credenciales.

- Basado en identidades: use la instancia de Microsoft Entra ID o la identidad administrada para autenticar el acceso a los datos.

En la tabla siguiente se muestran los servicios de almacenamiento y los métodos de autenticación admitidos basados en la nube de Azure:

| Servicio de almacenamiento admitido | Autenticación basada en credenciales | Habilitación basada en identidad |

|---|---|---|

| Azure Blob Container | ✓ | ✓ |

| Microsoft OneLake | ✓ | ✓ |

| Azure Data Lake Gen2 | ✓ | ✓ |

Un identificador uniforme de recursos (URI) representa una ubicación de almacenamiento en el equipo local, un almacenamiento de Azure o una ubicación http o https disponible públicamente. En estos ejemplos se muestran URI para diferentes opciones de almacenamiento:

| Ubicación de almacenamiento | Ejemplos de URI |

|---|---|

| Conexión de Inteligencia artificial de Azure Studio | azureml://datastores/<data_store_name>/paths/<folder1>/<folder2>/<folder3>/<file>.parquet |

| Archivos locales | ./home/username/data/my_data |

| Servidor http o https público | https://raw.githubusercontent.com/pandas-dev/pandas/main/doc/data/titanic.csv |

| Blob Storage | wasbs://<containername>@<accountname>.blob.core.windows.net/<folder>/ |

| Azure Data Lake (gen2) | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv |

| Microsoft OneLake | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv https://<accountname>.dfs.fabric.microsoft.com/<artifactname> |

Almacenes de claves y secretos

Las conexiones permiten almacenar de forma segura las credenciales, autenticar el acceso y consumir datos e información. Los secretos asociados a las conexiones se guardan de forma segura en la instancia de Azure Key Vault correspondiente, cumpliendo las estrictas normas de seguridad y conformidad. Como administrador, puede auditar las conexiones compartidas y con ámbito de proyecto en un nivel de centro (vínculo a RBAC de conexión).

Las conexiones de Azure sirven como servidores proxy del almacén de claves y las interacciones con las conexiones son interacciones directas con un almacén de claves de Azure. Las conexiones de Inteligencia artificial de Azure Studio almacenan las claves de API de forma segura, como secretos, en un almacén de claves. El almacén de claves control de acceso basado en roles de Azure (RBAC de Azure) controla el acceso a estos recursos de conexión. Una conexión hace referencia a las credenciales de la ubicación de almacenamiento del almacén de claves para su uso posterior. No tendrá que tratar directamente con las credenciales después de almacenarlas en el almacén de claves del centro. Tiene la opción de almacenar las credenciales en el archivo YAML. Un comando de la CLI o un SDK pueden invalidarlos. Se recomienda evitar el almacenamiento de credenciales en un archivo YAML, ya que una infracción de seguridad podría provocar una pérdida de credenciales.

Pasos siguientes

Comentarios

Proximamente: Ao longo de 2024, retiraremos gradualmente GitHub Issues como mecanismo de comentarios sobre o contido e substituirémolo por un novo sistema de comentarios. Para obter máis información, consulte: https://aka.ms/ContentUserFeedback.

Enviar e ver os comentarios