Nota

O acceso a esta páxina require autorización. Pode tentar iniciar sesión ou modificar os directorios.

O acceso a esta páxina require autorización. Pode tentar modificar os directorios.

SE APLICA A: Premium

El aislamiento de red es una característica opcional de una puerta de enlace del espacio de trabajo de API Management. En este artículo se proporcionan requisitos de recursos de red al integrar o insertar la puerta de enlace en una red virtual de Azure. Algunos requisitos difieren en función del modo de acceso entrante y saliente deseado. Los modos admitidos son los siguientes:

- Integración de red virtual: acceso de entrada público, acceso de salida privado

- Inyección de red virtual: acceso de entrada privado, acceso de salida privado

Para más información sobre las opciones de red en API Management, consulte Uso de una red virtual para proteger el tráfico entrante o saliente para Azure API Management.

Nota

- La configuración de red de una puerta de enlace del área de trabajo es independiente de la configuración de red de la instancia de API Management.

- Actualmente, una puerta de enlace de área de trabajo solo se puede configurar en una red virtual cuando se crea la puerta de enlace. No se puede cambiar la configuración de red de la puerta de enlace ni la configuración posterior.

Ubicación de red

La red virtual debe estar en la misma región y suscripción de Azure que la instancia de API Management.

Subred dedicada

- La subred que se usa para la integración o inyección de la red virtual solo la puede usar una única puerta de enlace del espacio de trabajo. No se puede compartir con otro recurso de Azure.

Tamaño de la subred

- Mínimo: /27 (32 direcciones)

- Máximo: /24 (256 direcciones): recomendado

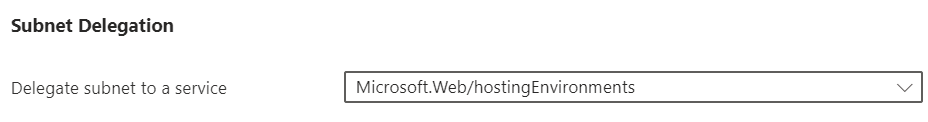

Delegación de subred

La subred debe delegarse de la siguiente manera para habilitar el acceso entrante y saliente deseado.

Para más información sobre la configuración de la delegación de subred, consulte Adición o eliminación de una delegación de subred.

Para la integración de red virtual, la subred debe delegarse en el servicio Microsoft.Web/serverFarms .

Nota

El Microsoft.Web proveedor de recursos debe registrarse en la suscripción para que pueda delegar la subred en el servicio. Para conocer los pasos para registrar un proveedor de recursos mediante el portal, consulte Registro del proveedor de recursos.

Para obtener más información sobre cómo configurar la delegación de subred, vea Agregar o quitar una delegación de subred.

Grupo de seguridad de red

Un grupo de seguridad de red (NSG) debe estar asociado a la subred. Para configurar un grupo de seguridad de red, consulte Creación de un grupo de seguridad de red.

- Configure las reglas de la tabla siguiente para permitir el acceso saliente a Azure Storage y Azure Key Vault, que son dependencias de API Management.

- Configura otras reglas de salida que necesites para que el gateway alcance los backends de API.

- Configure otras reglas de NSG para cumplir los requisitos de acceso de red de su organización. Por ejemplo, las reglas de NSG también se pueden usar para bloquear el tráfico saliente a Internet y permitir el acceso solo a los recursos de la red virtual.

| Dirección | Fuente | Intervalos de puertos de origen | Destino | Intervalos de puertos de destino | Protocolo | Acción | Propósito |

|---|---|---|---|---|---|---|---|

| Salida | VirtualNetwork | * | Almacenamiento | 443 | TCP | Allow | Dependencia de Azure Storage |

| Salida | VirtualNetwork | * | AzureKeyVault | 443 | TCP | Allow | Dependencia en Azure Key Vault |

Importante

- Las reglas de NSG entrantes no se aplican al integrar una puerta de enlace del espacio de trabajo en una red virtual para el acceso de salida privado. Para aplicar reglas de NSG entrantes, utilice la inyección de red virtual en lugar de la integración.

- Esto difiere de la conexión de red en el nivel Premium clásico, donde las reglas de NSG para el tráfico de entrada se aplican tanto en los modos externos como internos de inyección de red virtual. Aprende más

Configuración de DNS para la inyección de red virtual

Para la inyección de red virtual, debe administrar su propio DNS para habilitar el acceso entrante a la puerta de enlace del área de trabajo.

Aunque tiene la opción de usar un servidor DNS privado o personalizado, se recomienda:

- Configure una zona privada de Azure DNS.

- Vincular la zona privada de Azure DNS a la red virtual.

Aprenda a configurar una zona privada en Azure DNS.

Nota

Si configura una resolución DNS privada o personalizada en la red virtual que se usa para la inserción, debe asegurarse de que la resolución de nombres de los puntos de conexión de Azure Key Vault (*.vault.azure.net). Se recomienda configurar una zona DNS privada de Azure, que no requiere configuración adicional para habilitarla.

Acceso de nombre de host predeterminado

Al crear un área de trabajo de API Management, a la puerta de enlace del espacio de trabajo se le asigna un nombre de host predeterminado. El nombre de host es visible en Azure Portal en la página Información general de la puerta de enlace del espacio de trabajo, junto con su dirección IP virtual privada. El nombre de host predeterminado tiene el formato <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net. Ejemplo: team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net.

Nota

La puerta de enlace del área de trabajo solo responde a las solicitudes al nombre de host configurado en su punto de conexión, no a su dirección VIP privada.

Configuración del registro de DNS

Cree un registro A en el servidor DNS para acceder al área de trabajo desde la red virtual. Asigne el registro del punto de conexión a la dirección VIP privada de la puerta de enlace del espacio de trabajo.

Con fines de prueba, actualice el archivo de hosts en una máquina virtual de una subred conectada a la red virtual en la que se implementa API Management. Si la dirección IP virtual privada de la puerta de enlace del espacio de trabajo es 10.1.0.5, puede asignar el archivo de hosts como se indica en el ejemplo siguiente. El archivo de asignación de hosts está en %SystemDrive%\drivers\etc\hosts (Windows) /etc/hosts o (Linux, macOS).

| Dirección IP virtual interna | Nombre de host de la puerta de enlace |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |