Ubicaciones personalizadas

Como extensión de la construcción de ubicación de Azure, una ubicación personalizada proporciona una referencia como destino de implementación que los administradores pueden configurar al crear un recurso de Azure. La característica de ubicación personalizada abstrae los detalles de la infraestructura de back-end de los desarrolladores de aplicaciones, los usuarios administradores de bases de datos u otros usuarios de la organización. A continuación, estos usuarios pueden hacer referencia a la ubicación personalizada sin tener que tener en cuenta estos detalles.

Las ubicaciones personalizadas se pueden usar para habilitar clústeres de Kubernetes habilitados para Azure Arc como ubicaciones de destino para implementar instancias de servicios de Azure. Las ofertas de Azure que se pueden implementar sobre ubicaciones personalizadas incluyen bases de datos, como SQL Instancia administrada habilitadas por Azure Arc y el servidor PostgreSQL habilitado para Azure Arc.

En clústeres de Kubernetes habilitados para Arc, una ubicación personalizada representa una abstracción de un espacio de nombres dentro del clúster de Kubernetes habilitado para Azure Arc. Ubicaciones personalizadas crea los RoleBindings y ClusterRoleBindings pormenorizados necesario para que otros servicios de Azure accedan al clúster.

Permisos de ubicación personalizada

Puesto que la ubicación personalizada es un recurso Azure Resource Manager que admite control de acceso basado en rol de Azure (RBAC), un administrador u operador puede determinar qué usuarios tienen acceso para crear instancias de recursos en:

- Un espacio de nombres dentro de un clúster de Kubernetes para la implementación de SQL Instancia administrada habilitada por azure Arc o el servidor PostgreSQL habilitado para Azure Arc.

- El proceso, el almacenamiento, las redes y otros recursos de vCenter Azure Stack HCI para implementar y administrar máquinas virtuales.

Por ejemplo, un operador de clúster podría crear una ubicación personalizada Contoso-Michigan-Healthcare-App que represente un espacio de nombres en un clúster de Kubernetes en el Centro de datos de Michigan de la organización. El operador puede asignar permisos de RBAC de Azure a los desarrolladores de aplicaciones en esta ubicación personalizada para que puedan implementar aplicaciones web relacionadas con el sector sanitario. Después, los desarrolladores pueden implementar estas aplicaciones en Contoso-Michigan-Healthcare-App sin tener que conocer los detalles del espacio de nombres y el clúster de Kubernetes.

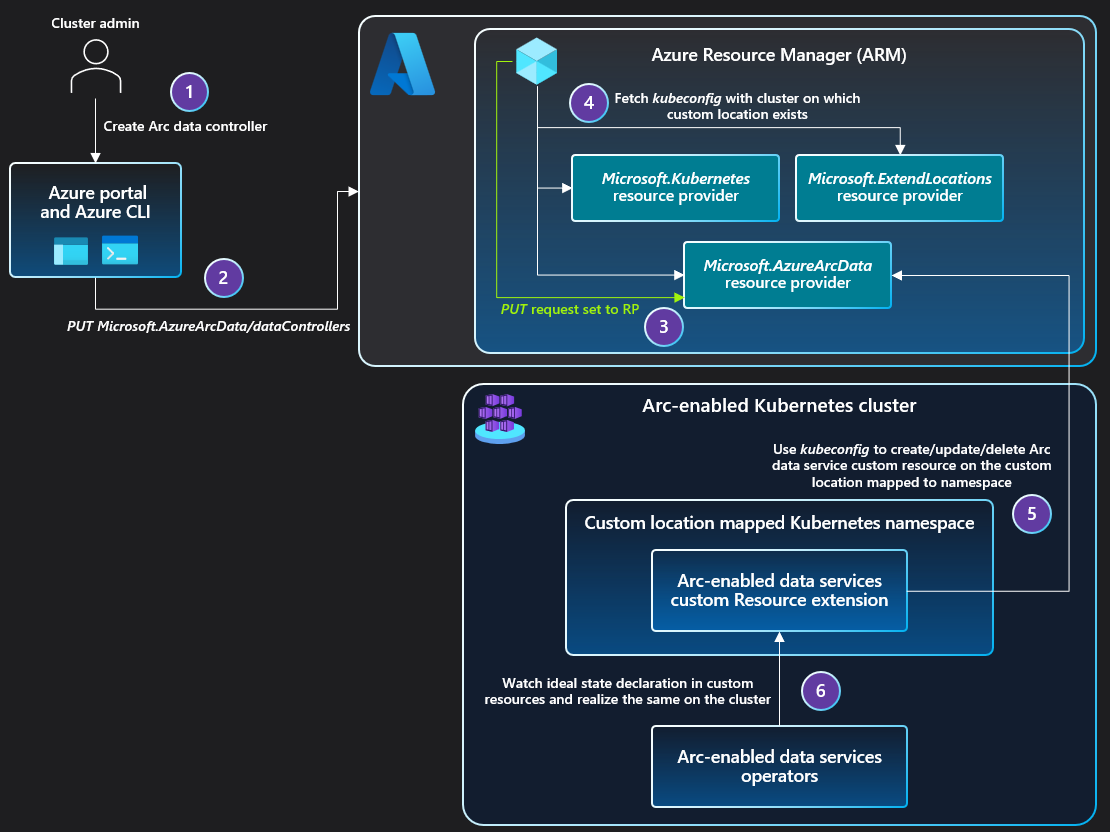

Arquitectura para Kubernetes habilitado para Arc

Cuando un administrador habilita la característica Ubicaciones personalizadas en un clúster, se crea un ClusterRoleBinding, lo que autoriza la aplicación de Microsoft Entra utilizada por el proveedor de recursos de ubicaciones personalizadas (RP). Una vez autorizado, el PROVEEDOR de ubicaciones personalizadas puede crear ClusterRoleBindings o RoleBindings necesarios para otros CSP de Azure para crear recursos personalizados en este clúster. Las extensiones de clúster instaladas en el clúster determinan la lista de CSP que se van a autorizar.

Cuando el usuario crea una instancia del servicio de datos en el clúster:

- La solicitud PUT se envía a Azure Resource Manager.

- La solicitud PUT se reenvía al RP de Data Services habilitado para Azure Arc.

- El RP captura el archivo

kubeconfigasociado con el clúster de Kubernetes habilitado para Azure Arc, en el que existe la ubicación personalizada.- Se hace referencia a la ubicación personalizada como

extendedLocationen la solicitud PUT original.

- Se hace referencia a la ubicación personalizada como

- El RP de Data Services habilitado para Azure Arc usa

kubeconfigpara comunicarse con el clúster a fin de crear un recurso personalizado del tipo Data Services habilitado para Azure Arc en el espacio de nombres asignado a la ubicación personalizada.- El operador de Data Services habilitado para Azure Arc se implementó mediante la creación de una extensión de clúster antes de que existiera la ubicación personalizada.

- El operador de Data Services habilitado para Azure Arc lee el nuevo recurso personalizado creado en el clúster y crea el controlador de datos, que se traduce en la concreción del estado deseado en el clúster.

La secuencia de pasos para crear la instancia administrada de SQL o la instancia de PostgreSQL son idénticas a la secuencia de pasos descritos anteriormente.

Pasos siguientes

- Use la guía de inicio rápido para conectar un clúster de Kubernetes a Azure Arc.

- Aprenda a crear una ubicación personalizada en el clúster de Kubernetes habilitado para Azure Arc.

Comentarios

Proximamente: Ao longo de 2024, retiraremos gradualmente GitHub Issues como mecanismo de comentarios sobre o contido e substituirémolo por un novo sistema de comentarios. Para obter máis información, consulte: https://aka.ms/ContentUserFeedback.

Enviar e ver os comentarios