Identidad y autorización

En este artículo se describe la identidad administrada de Microsoft Entra ID para servidores habilitados para Azure Arc, que se usa para la autenticación al comunicarse con Azure y se detallan dos roles RBAC integrados.

Identidad administrada de Microsoft Entra ID

Cada servidor habilitado para Azure Arc tiene asociada una identidad administrada asignada por el sistema de Microsoft Entra ID. El agente usa esta identidad para autenticarse con Azure. También se puede usar en extensiones u otras aplicaciones autorizadas del sistema para acceder a los recursos que comprenden los tokens de OAuth. La identidad administrada aparece en el portal de Microsoft Entra ID con el mismo nombre que el recurso de servidor habilitado para Azure Arc. Por ejemplo, si el servidor habilitado para Azure Arc se denomina prodsvr01, aparece una aplicación empresarial en Microsoft Entra ID con el mismo nombre.

Cada directorio de Microsoft Entra ID tiene un límite finito para el número de objetos que puede almacenar. Una identidad administrada cuenta como un objeto en el directorio. Si planea una gran implementación de servidores habilitados para Azure Arc, compruebe primero la cuota disponible en el directorio de Microsoft Entra ID y envíe una solicitud de soporte técnico para aumentar la cuota si es necesario. Puede ver la cuota disponible y la cuota usada en la respuesta Lista de API de organizaciones en la sección “directorySizeLimit”.

El agente administra completamente la identidad administrada. Siempre que el agente permanezca conectado a Azure, controla la rotación de la credencial automáticamente. El certificado que respalda la identidad administrada es válido durante 90 días. El agente intenta renovar el certificado cuando tiene 45 o menos días de validez restante. Si el agente está sin conexión el tiempo suficiente como para que expire, el agente “también expira” y no se conectará a Azure. En esta situación, la reconexión automática no es posible y requiere que desconecte y vuelva a conectar el agente a Azure mediante una credencial de incorporación.

El certificado de identidad administrada se almacena en el disco local del sistema. Es importante que proteja este archivo, ya que cualquier persona en posesión de este certificado puede solicitar un token de Microsoft Entra ID. El agente almacena el certificado en C:\ProgramData\AzureConnectedMachineAgent\Certs\ en Windows y /var/opt/azcmagent/certs en Linux. El agente aplica automáticamente una lista de control de acceso a este directorio, lo que restringe el acceso a los administradores locales y a la cuenta de "himds". No modifique el acceso a los archivos de certificado ni modifique los certificados por su cuenta. Si cree que la credencial de una identidad administrada asignada por el sistema se ha puesto en peligro, desconecte el agente de Azure y conéctese a él de nuevo para volver a generar una nueva identidad y credenciales. Al desconectar el agente, se quita el recurso en Azure, incluida su identidad administrada.

Cuando una aplicación del sistema quiere obtener un token para la identidad administrada, emite una solicitud al punto de conexión de identidad REST en http://localhost:40342/identity. Hay pequeñas diferencias en el modo en que Azure Arc controla esta solicitud en comparación con la máquina virtual de Azure. La primera respuesta de la API incluye una ruta de acceso a un token de desafío ubicado en el disco. El token de desafío se almacena en C:\ProgramData\AzureConnectedMachineAgent\tokens en Windows o /var/opt/azcmagent/tokens en Linux. El autor de la llamada debe demostrar que tienen acceso a esta carpeta al leer el contenido del archivo y volver a emitir la solicitud con esta información en el encabezado de autorización. El directorio de tokens está configurado para permitir que los administradores y cualquier identidad que pertenezca a las "aplicaciones de extensión del agente híbrido" (Windows) o el grupo "himds" (Linux) puedan leer los tokens de desafío. Si va a autorizar una aplicación personalizada para usar la identidad administrada asignada por el sistema, debe agregar su cuenta de usuario al grupo adecuado para concederle acceso.

Para más información sobre cómo usar una identidad administrada con servidores habilitados para Arc con fines de autenticación y acceso a los recursos de Azure, consulte el vídeo siguiente.

Funciones RBAC

Hay dos roles integrados en Azure que puede usar para controlar el acceso a un servidor habilitado para Azure Arc:

Incorporación de Azure Connected Machine, diseñado para las cuentas que se usan para conectar nuevas máquinas a Azure Arc. Este rol permite a las cuentas ver y crear nuevos servidores de Arc, pero no permite la administración de extensiones.

Administrador de recursos de Azure Connected Machine, diseñado para cuentas que administrarán servidores una vez que se conecten. Este rol permite a las cuentas leer, crear y eliminar servidores de Arc, extensiones de máquina virtual, licencias y ámbitos de vínculo privado.

Los roles RBAC genéricos de Azure también se aplican a los servidores habilitados para Azure Arc, incluidos Lector, Colaborador y Propietario.

Control de identidades y acceso

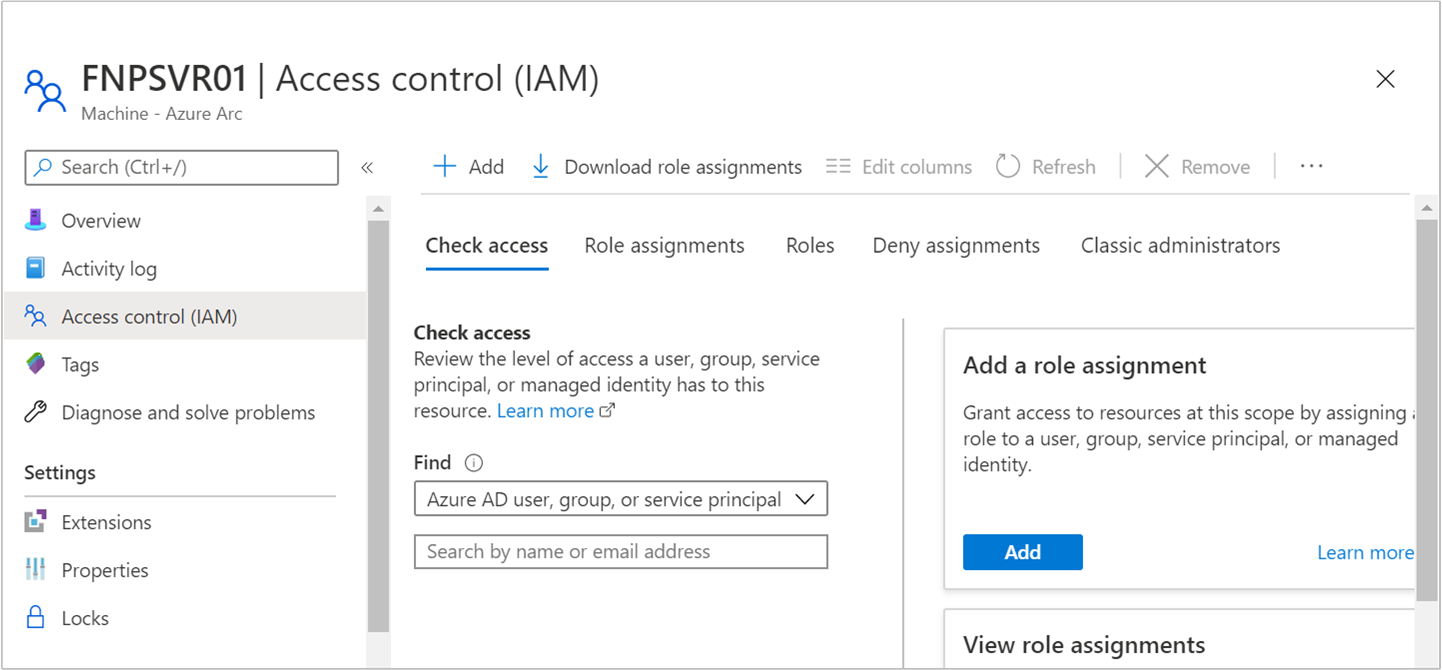

El control de acceso basado en roles de Azure se utiliza para controlar qué cuentas pueden ver y administrar su servidor habilitado para Azure Arc. En la página Access Control (IAM) de Azure Portal, puede comprobar quién tiene acceso a su servidor habilitado para Azure Arc.

Los usuarios y aplicaciones a los que se ha concedido el acceso de rol Colaborador o Administrador en el recurso pueden realizar cambios en el recurso, incluida la implementación o eliminación de extensiones en la máquina. Las extensiones pueden incluir scripts arbitrarios que se ejecutan en un contexto con privilegios, por lo que se aconseja que todos los colaboradores en el recurso de Azure sean un administrador indirecto del servidor.

El rol Incorporación de Azure Connected Machine está disponible para la incorporación a escala y solo puede leer o crear nuevos servidores habilitados para Azure Arc en Azure. No se puede usar para eliminar servidores ya registrados, ni para administrar extensiones. Como procedimiento recomendado, se recomienda asignar este rol a la entidad de servicio de Microsoft Entra que se usa para incorporar máquinas a escala.

Cuando los usuarios son miembros del rol Administrador de recursos de Azure Connected Machine pueden leer, modificar, volver a incorporar y eliminar una máquina. Este rol está diseñado para admitir la administración de servidores habilitados para Azure Arc, pero no otros recursos del grupo de recursos o la suscripción.