Uso de Azure Policy para instalar y administrar el agente de Azure Monitor

Con Azure Policy, puede tener instalado automáticamente el agente de Azure Monitor en las máquinas virtuales nuevas y existentes y tener los DCR adecuados asociados de manera automática. En este artículo se describen las directivas e iniciativas integradas que puede aprovechar para esta funcionalidad y características de Azure Monitor para ayudar a administrarlas.

Use las siguientes directivas e iniciativas de directiva para instalar automáticamente el agente y asociarlo a una regla de recopilación de datos, cada vez que cree una máquina virtual, un conjunto de escalado o un servidor habilitado para Azure Arc.

Nota:

Azure Monitor tiene una experiencia de DCR de regla de recopilación de datos en versión preliminar que simplifica la creación de asignaciones para directivas e iniciativas que usan DCR. Esto incluye iniciativas que instalan el agente de Azure Monitor. Puede optar por usar esa experiencia a fin de crear asignaciones para las iniciativas descritas en este artículo. Vea Administración de reglas de recopilación de datos (DCR) y asociaciones en Azure Monitor para más información.

Requisitos previos

Antes de continuar, revise los requisitos previos para la instalación del agente.

Nota:

Según los procedimientos recomendados de Microsoft Identity, las directivas para instalar el agente de Azure Monitor en máquinas virtuales y conjuntos de escalado dependen de la identidad administrada asignada por el usuario. Esta opción es la identidad administrada más escalable y resistente para estos recursos. En el caso de los servidores habilitados para Azure Arc, las directivas se basan en la identidad administrada asignada por el sistema como la única opción admitida actualmente.

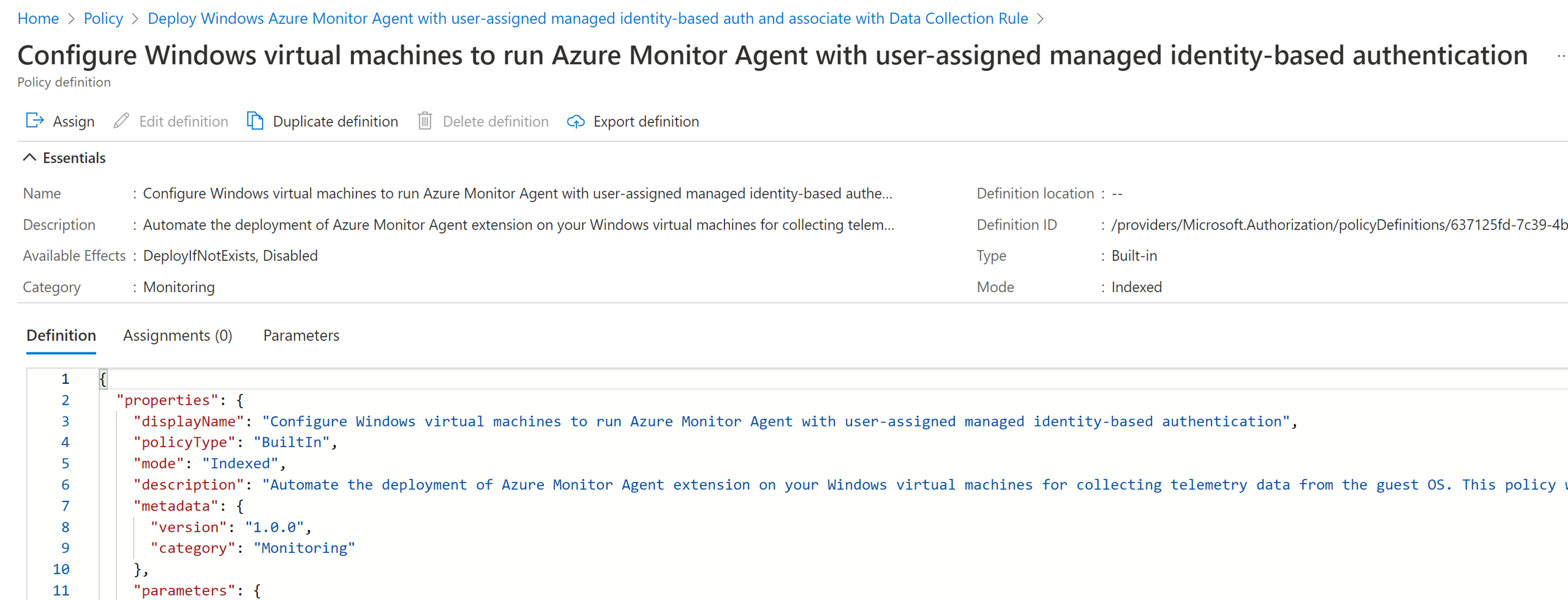

Directivas integradas

Puede optar por usar las directivas individuales de la iniciativa de directiva anterior para realizar una sola acción a escala. Por ejemplo, si solo quiere instalar automáticamente el agente, basta con que use la segunda directiva de instalación de agentes como se muestra a continuación.

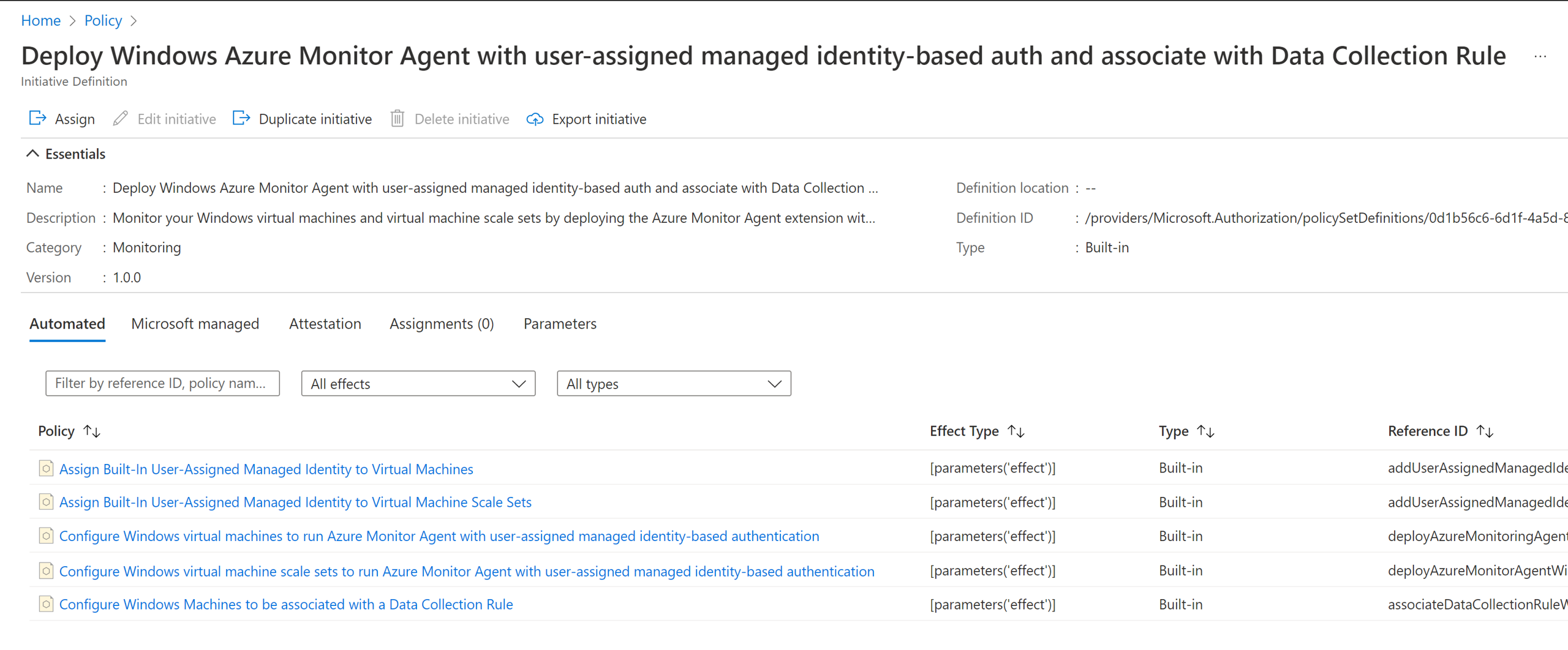

Iniciativas de directiva integradas

Hay iniciativas de directivas integradas para máquinas virtuales Windows y Linux, conjuntos de escalado que proporcionan una incorporación a escala usando agentes de Azure Monitor de extremo a extremo.

- Implementación del agente de Azure Monitor de Windows con la autenticación basada en identidades administradas asignada por el usuario y asociarla a la regla de recopilación de datos

- Implementación del agente de Azure Monitor de Linux con la autenticación basada en identidades administradas asignada por el usuario y asociarla a la regla de recopilación de datos

Nota:

Las definiciones de directiva solo incluyen la lista de versiones de Windows y Linux compatibles con Microsoft. Para agregar una imagen personalizada, use el parámetro Additional Virtual Machine Images.

Estas iniciativas anteriores comprenden directivas individuales que:

(Opcional) Cree y asigne una identidad administrada asignada por el usuario integrada, por suscripción y por región. Más información.

Bring Your Own User-Assigned Identity: si se establece enfalse, crea la identidad administrada asignada por el usuario integrada en el grupo de recursos predefinido y la asigna a todas las máquinas a las que se aplica la directiva. La ubicación del grupo de recursos se puede configurar en el parámetroBuilt-In-Identity-RG Location. Si se establece entrue, puede usar una identidad asignada por el usuario existente que se asigna automáticamente a todas las máquinas a las que se aplica la directiva.

Instale la extensión del agente de Azure Monitor en la máquina y configúrela para usar la identidad asignada por el usuario, como especifican los siguientes parámetros.

Bring Your Own User-Assigned Managed Identity: si se establece enfalse, configura el agente para que use la identidad administrada asignada por el usuario integrada creada por la directiva anterior. Si se establece entrue, configura el agente para que use una identidad asignada por el usuario existente.User-Assigned Managed Identity Name: si usa su propia identidad (seleccionadatrue), especifique el nombre de la identidad asignada a las máquinas.User-Assigned Managed Identity Resource Group: si usa su propia identidad (seleccionadatrue), especifique el grupo de recursos donde existe la identidad.Additional Virtual Machine Images: pase nombres de imagen de VM adicionales a los que quiera aplicar la directiva, si aún no se ha incluido.Built-In-Identity-RG Location: si usa la identidad administrada asignada por el usuario integrada, especifique la ubicación donde se debe crear la identidad y el grupo de recursos. Este parámetro solo se usa cuando el parámetroBring Your Own User-Assigned Managed Identityse establece enfalse.

Cree e implemente la asociación para vincular la máquina virtual a una regla de recopilación de datos.

Data Collection Rule Resource Id: valor resourceId de Azure Resource Manager de la regla que quiere asociar mediante esta directiva a todas las máquinas a las que se aplica la política.

Problemas conocidos

- Comportamiento predeterminado de la identidad administrada. Más información.

- Posible condición de carrera con el uso de la directiva de creación de identidades asignada por el usuario integrada. Más información.

- Asignación de directivas a grupos de recursos. Si el ámbito de asignación de la directiva es un grupo de recursos y no una suscripción, la identidad que use la asignación de directiva (diferente de la identidad asignada por el usuario que usa el agente) debe tener concedidos manualmente estos roles antes de la asignación o corrección. Si no lo hace, se producirán errores de implementación.

- Otras limitaciones de identidad administrada.

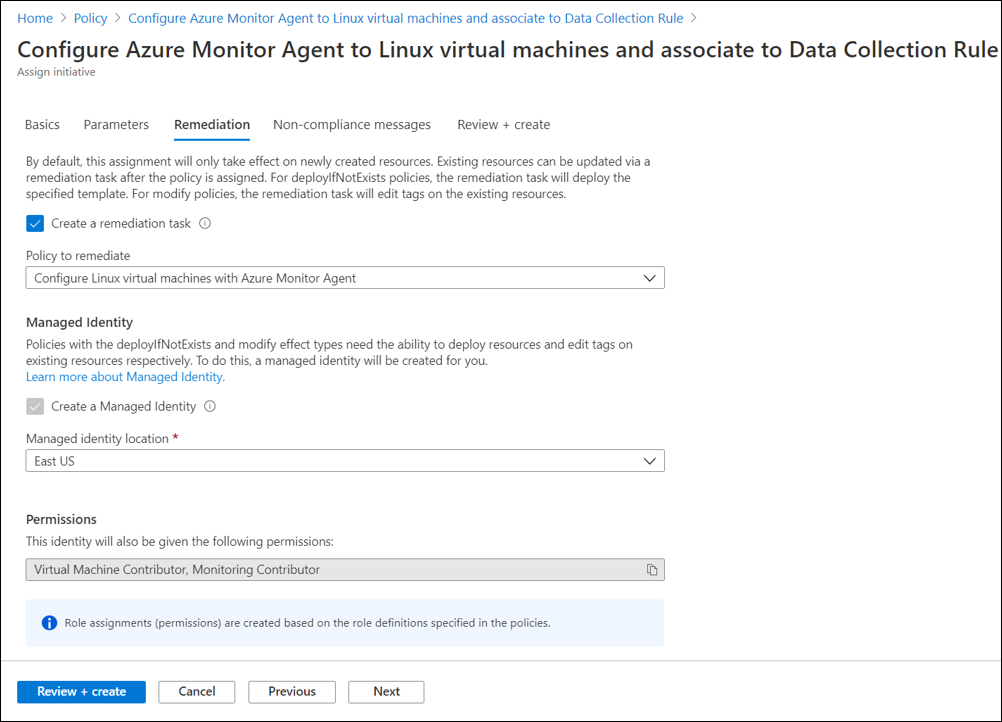

Corrección

Las iniciativas o directivas se aplicarán a cada máquina virtual a medida que estas se creen. Una tarea de corrección implementa las definiciones de directivas de la iniciativa en los recursos existentes, de modo que puede configurar el agente de Azure Monitor para los recursos que ya se han creado.

Al crear la asignación mediante Azure Portal, tiene la opción de crear una tarea de corrección al mismo tiempo. Para obtener información sobre la corrección, consulte Corrección de recursos no compatibles con Azure Policy.

Pasos siguientes

Cree una regla de recopilación de datos para recopilar datos del agente y enviarlos a Azure Monitor.