Recopilación de eventos de Windows con el agente de Azure Monitor

Los eventos de Windows son uno de los orígenes de datos usados en una regla de recopilación de datos (DCR). Los detalles para la creación de la DCR se proporcionan en Recopilación de datos con el agente de Azure Monitor. En este artículo se proporcionan detalles adicionales para el tipo de origen de datos de eventos de Windows.

Los registros de eventos de Windows son uno de los orígenes de datos más comunes para las máquinas Windows con el agente de Azure Monitor, ya que es un origen común de estado e información para el sistema operativo Windows y las aplicaciones que se ejecutan en él. Puede recopilar eventos de registros estándar, como Sistema y Aplicación, además de cualquier registro personalizado creado por las aplicaciones que debe supervisar.

Requisitos previos

- Área de trabajo de Log Analytics en la que tenga al menos derechos de colaborador. Los eventos de Windows se envían a la tabla Evento.

- Una DCR nueva o existente descrita en Recopilación de datos con el agente de Azure Monitor.

Configuración del origen de datos de eventos de Windows

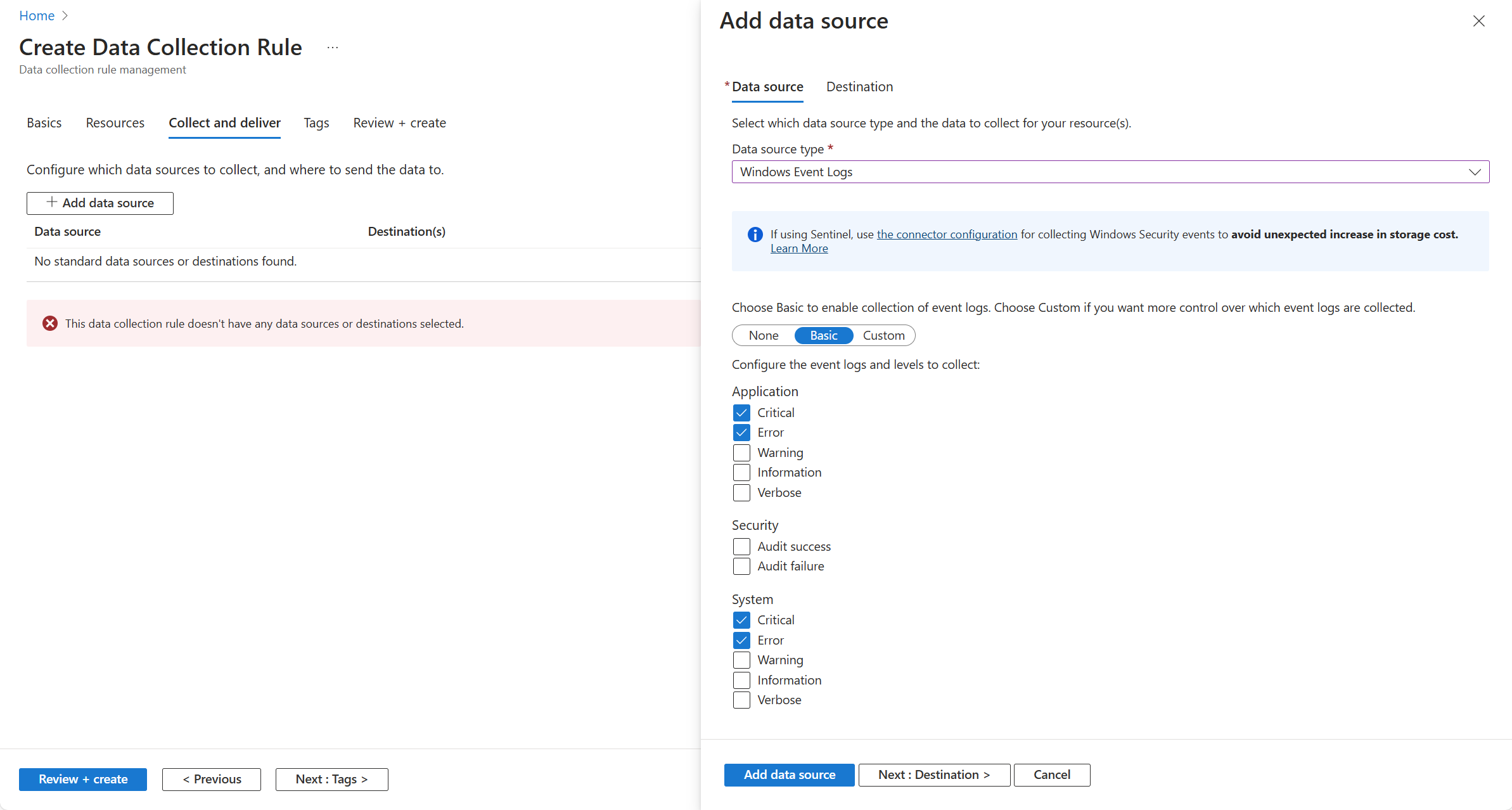

En el paso Recopilar y entregar de la DCR, seleccione Registros de eventos de Windows en la lista desplegable Tipo de origen de datos. Puede seleccionar entre un conjunto de registros y niveles de gravedad para la recopilación.

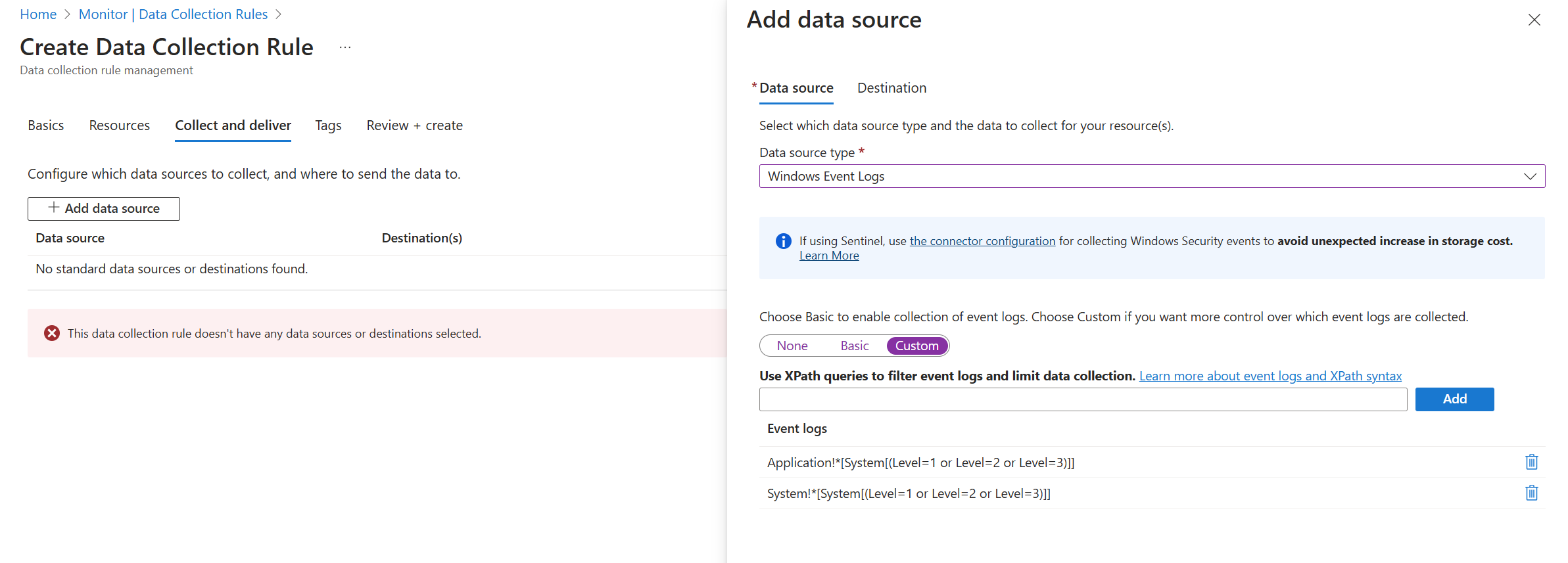

Seleccione Personalizado parafiltrar eventos mediante consultas de XPath. Después, puede especificar un XPath para los valores específicos.

Eventos de seguridad

Puede usar dos métodos para recopilar eventos de seguridad con el agente de Azure Monitor:

- Seleccione el registro de eventos de seguridad en la DCR igual que los registros de sistema y aplicación. Estos eventos se envían a la tabla Evento del área de trabajo de Log Analytics con otros eventos.

- Habilite Microsoft Sentinel en el área de trabajo que también usa el agente de Azure Monitor para recopilar eventos. Los eventos de seguridad se envían a SecurityEvent.

Filtrado de eventos mediante consultas XPath

Se le cobran los datos recopilados en un área de trabajo Log Analytics. Por lo tanto, solo debe recopilar los datos de eventos que necesite. La configuración básica de Azure Portal proporciona una capacidad limitada para filtrar eventos. Para especificar más filtros, use la configuración personalizada y especifique un XPath que filtre los eventos que no necesita.

Las entradas XPath se escriben en el formulario LogName!XPathQuery. Por ejemplo, podría desear devolver solo los eventos del registro de eventos de aplicación con el identificador de evento 1035. El XPathQuery para estos eventos sería *[System[EventID=1035]]. Dado que desea recuperar los eventos del registro de eventos de la aplicación, el XPath es Application!*[System[EventID=1035]]

Sugerencia

Para descubrir estrategias que le ayudarán a reducir los costes de Azure Monitor, consulte Optimización de costes y Azure Monitor.

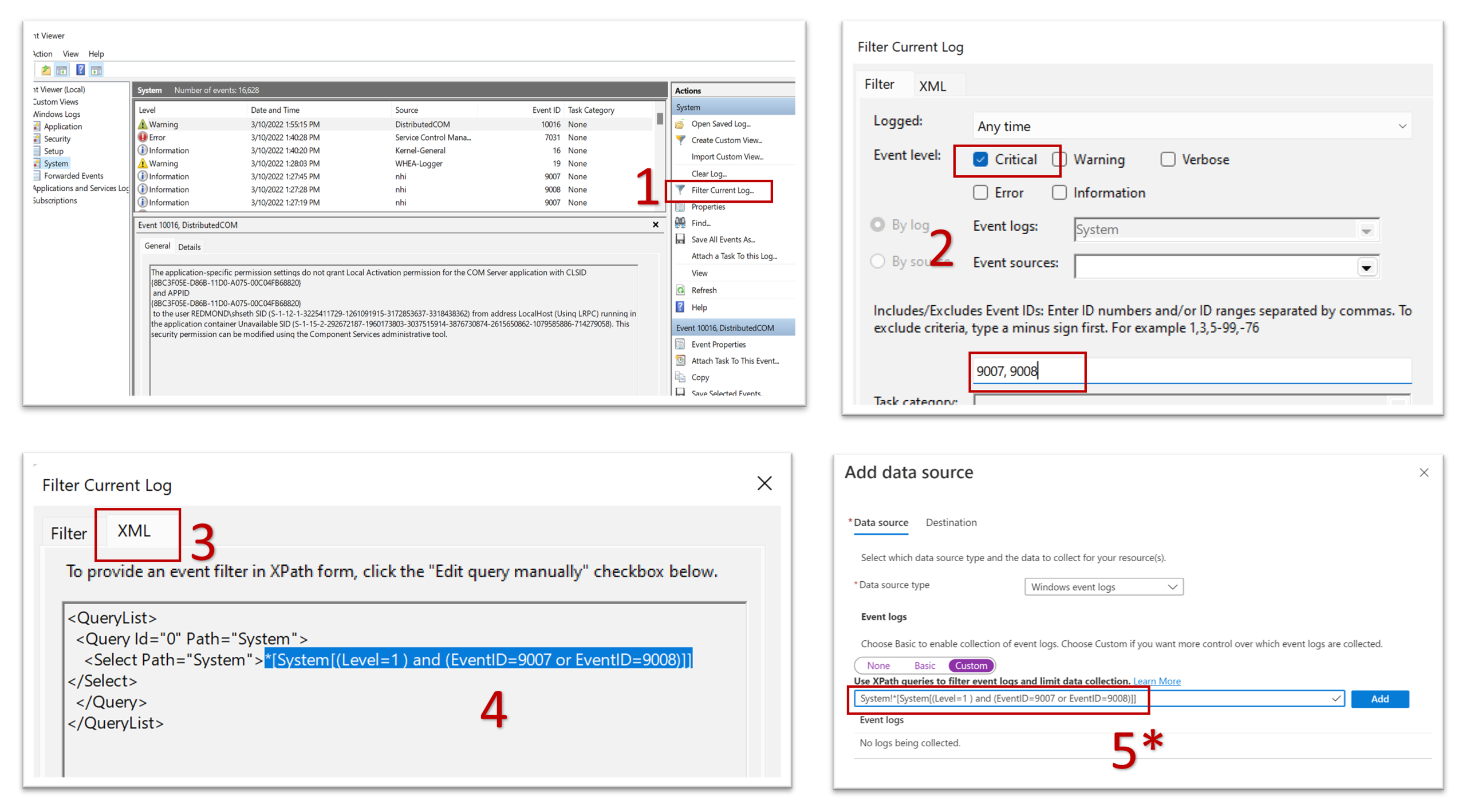

Extracción de consultas XPath del Visor de eventos de Windows

En Windows, puede usar Visor de eventos para extraer consultas XPath, como se muestra en los recortes de pantalla siguientes.

Al pegar la consulta XPath en el campo de la pantalla Agregar origen de datos como se muestra en el paso 5, debe anexar la categoría de tipo de registro seguida de una exclamación (!).

Sugerencia

Puede usar el cmdlet Get-WinEvent de PowerShell con el parámetro FilterXPath para probar primero la validez de una consulta XPath de forma local en la máquina. Para más información, consulte la sugerencia que se proporciona en las conexiones basadas en el agente de Windows. El cmdlet de PowerShell Get-WinEvent admite hasta 23 expresiones. Las reglas de recopilación de datos de Azure Monitor admiten hasta 20. En el script siguiente se muestra un ejemplo:

$XPath = '*[System[EventID=1035]]'

Get-WinEvent -LogName 'Application' -FilterXPath $XPath

- En el cmdlet anterior, el valor del parámetro

-LogNamees la parte inicial de la consulta XPath hasta la exclamación (!). mientras que el resto de la consulta XPath entra en el parámetro$XPath. - Si el script devuelve eventos, la consulta es válida.

- Si recibe el mensaje "No se encontraron eventos que coincidan con los criterios de selección especificados", la consulta podría ser válida, pero no hay eventos coincidentes en el equipo local.

- Si recibe el mensaje “La consulta especificada no es válida”, la sintaxis de la consulta no es válida.

Ejemplos de uso de un XPath personalizado para filtrar eventos:

| Descripción | XPath |

|---|---|

| Recopilar solo eventos del Sistema con id. de Evento = 4648 | System!*[System[EventID=4648]] |

| Recopilar eventos del registro de seguridad con id. de evento = 4648 y el nombre de proceso consent.exe | Security!*[System[(EventID=4648)]] and *[EventData[Data[@Name='ProcessName']='C:\Windows\System32\consent.exe']] |

| Recopilar todos los eventos críticos, de error, de advertencia y de información del registro de eventos del Sistema, excepto el id. de evento = 6 (controlador cargado) | System!*[System[(Level=1 or Level=2 or Level=3) and (EventID != 6)]] |

| Recopilación de todos los eventos de seguridad correctos y erróneos excepto el id. de evento 4624 (inicio de sesión correcto) | Security!*[System[(band(Keywords,13510798882111488)) and (EventID != 4624)]] |

Nota:

Para obtener una lista de las limitaciones de XPath que admite el registro de eventos de Windows, vea limitaciones de XPath 1.0. Por ejemplo, puede usar las funciones "position", "Band" y "timediff" dentro de la consulta, pero no se admiten actualmente otras funciones como "starts-with" y "contains".

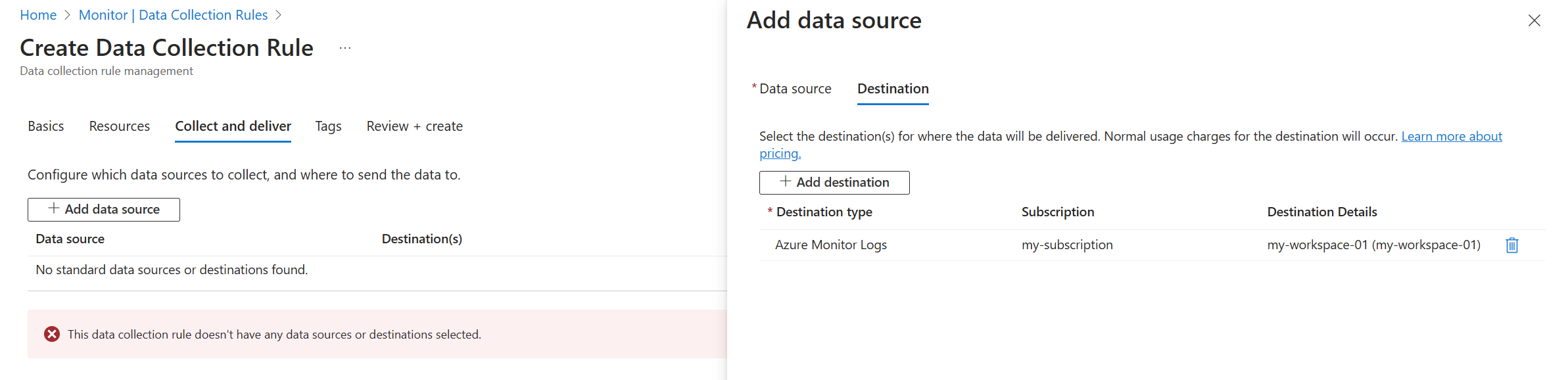

Destinos

Los datos de eventos de Windows se pueden enviar a las siguientes ubicaciones.

| Destino | Tabla / Espacio de nombres |

|---|---|

| Área de trabajo de Log Analytics | Evento |

Pasos siguientes

- Recopilación de registros de texto mediante el agente de Azure Monitor.

- Más información sobre el agente de Azure Monitor.

- Más información sobre las reglas de recopilación de datos.

Comentarios

Proximamente: Ao longo de 2024, retiraremos gradualmente GitHub Issues como mecanismo de comentarios sobre o contido e substituirémolo por un novo sistema de comentarios. Para obter máis información, consulte: https://aka.ms/ContentUserFeedback.

Enviar e ver os comentarios