Nota

O acceso a esta páxina require autorización. Pode tentar iniciar sesión ou modificar os directorios.

O acceso a esta páxina require autorización. Pode tentar modificar os directorios.

Además de la compatibilidad nativa con Active Directory, Azure NetApp Files admite la integración nativa con servicios de directorio, como FreeIPA, OpenLDAP y Red Hat Directory Server para servidores de directorio ligeros del protocolo de acceso a directorios (LDAP). Con la compatibilidad nativa con el servidor de directorio LDAP, puede lograr un control de acceso seguro y escalable basado en identidades para volúmenes NFS en entornos Linux.

La integración LDAP de Azure NetApp Files simplifica la administración del acceso al recurso compartido de archivos aprovechando los servicios de directorio de confianza. Admite protocolos NFSv3 y NFSv4.1 y usa la detección basada en registros SRV de DNS para lograr alta disponibilidad y equilibrio de carga entre servidores LDAP. Desde una perspectiva empresarial, esta característica mejora:

- Cumplimiento: la gestión centralizada de identidades respalda la auditabilidad y la implementación de políticas

- Eficiencia: reduce la sobrecarga administrativa mediante la unificación de controles de identidad en sistemas Linux y NTFS

- Seguridad: admite LDAP a través de TLS, asignación de nombres simétricas o asimétricas y pertenencias a grupos extendidos

- Integración sin problemas: funciona con la infraestructura LDAP existente

- Escalabilidad: admite directorios de usuarios y grupos de gran tamaño

- Flexibilidad: compatible con varias implementaciones LDAP

Servicios de directorio compatibles

- FreeIPA: ideal para la administración de identidades segura y centralizada en entornos Linux

- OpenLDAP: servicio de directorio ligero y flexible para implementaciones personalizadas

- Red Hat Directory Server: servicio LDAP de nivel empresarial con características avanzadas de escalabilidad y seguridad

Importante

Para configurar LDAP con Active Directory, consulte Configuración de LDAP de AD DS con grupos extendidos para el acceso al volumen NFS.

Architecture

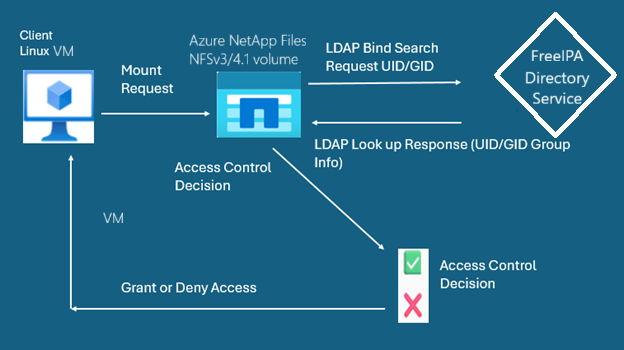

En el diagrama siguiente se describe cómo Azure NetApp Files usa operaciones de enlace y búsqueda LDAP para autenticar a los usuarios y aplicar el control de acceso en función de la información del directorio.

La arquitectura implica los siguientes componentes:

- Cliente de máquina virtual Linux: inicia una solicitud de montaje NFS en Azure NetApp Files

- Volumen de Azure NetApp Files: recibe la solicitud de montaje y realiza consultas LDAP.

- Servidor de directorio LDAP: responde a solicitudes de enlace o búsqueda con información de usuario y grupo

- Lógica de control de acceso: aplica decisiones de acceso basadas en respuestas LDAP

Flujo de datos

- Solicitud de montaje: la máquina virtual Linux envía una solicitud de montaje NFSv3 o NFSv4.1 a Azure NetApp Files.

- Enlace LDAP/Búsqueda: Azure NetApp Files envía una solicitud de enlace o búsqueda al servidor LDAP (FreeIPA, OpenLDAP o RHDS) mediante UID/GID.

- Respuesta LDAP: el servidor de directorios devuelve atributos de usuario y grupo.

- Decisión de control de acceso: Azure NetApp Files evalúa la respuesta y concede o deniega el acceso.

- Acceso de cliente: la decisión se comunica de nuevo al cliente.

Casos de uso

Cada servicio de directorio recurre a diferentes casos de uso en Azure NetApp Files.

FreeIPA

- Entornos híbridos de Linux: ideal para empresas que usan FreeIPA para la administración centralizada de identidades en sistemas Linux en implementaciones en la nube híbrida.

- Cargas de trabajo de HPC y análisis: admite la autenticación segura para clústeres informáticos de alto rendimiento y plataformas de análisis que dependen de FreeIPA.

- Integración de Kerberos: habilita entornos que requieren autenticación basada en Kerberos para cargas de trabajo NFS sin Active Directory.

OpenLDAP

- Compatibilidad con aplicaciones heredadas: perfecto para las organizaciones que ejecutan aplicaciones heredadas o personalizadas que dependen de OpenLDAP para los servicios de identidad.

- Administración de identidades multiplataforma: proporciona una solución ligera basada en estándares para administrar el acceso en cargas de trabajo en contenedores, UNIX y Linux.

- Implementaciones optimizadas para costos: adecuada para empresas que buscan una solución de directorio flexible de código abierto sin la sobrecarga de Active Directory.

Red Hat Directory Server

- Seguridad y cumplimiento de nivel empresarial: diseñado para organizaciones que requieren servicios LDAP protegidos y compatibles con la empresa con controles de seguridad seguros.

- Sectores regulados: ideal para sectores financieros, sanitarios y gubernamentales en los que el cumplimiento y el soporte técnico de proveedores son críticos.

- Integración con Red Hat Ecosystem: encaja perfectamente en entornos que aprovechan Red Hat Enterprise Linux y soluciones relacionadas.

Consideraciones

- FreeIPA, OpenLDAP y Red Hat Directory Server son compatibles con volúmenes NFSv3 y NFSv4.1; actualmente no se admiten con volúmenes de protocolo dual.

- Por ahora, estos servicios de directorio no se admiten con volúmenes grandes.

- Debe configurar el servidor LDAP antes de crear el volumen.

- Solo puede configurar FreeIPA, OpenLDAP o Red Hat Directory Server en nuevos volúmenes NFS. No se pueden convertir volúmenes existentes para usar estos servicios de directorio.

- Kerberos actualmente no es compatible con FreeIPA, OpenLDAP o Red Hat Directory Server.

Registrar la característica

La compatibilidad con FreeIPA, OpenLDAP y Red Hat Directory Server se encuentra actualmente en versión preliminar. Antes de conectar los volúmenes NFS a uno de estos servidores de directorios, debe registrar la característica:

Registre la característica:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFOpenLDAPCompruebe el estado del registro de la característica:

Nota:

RegistrationState puede permanecer en estado

Registeringdurante hasta 60 minutos antes de cambiar aRegistered. Espere hasta que el estado seaRegisteredantes de continuar.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFOpenLDAP

También puede usar los comandos de la CLI de Azureaz feature register para registrar la característica y mostrar el estado de registro.

Creación del servidor LDAP

Primero debe crear el servidor LDAP para poder conectarlo a Azure NetApp Files. Siga las instrucciones del servidor correspondiente:

- Para configurar FreeIPA, consulte la Guía de inicio rápido de FreeIPA y siga las instrucciones de Red Hat.

- Para OpenLDAP, consulte la documentación de OpenLDAP.

- Para Red Hat Directory Server, siga la documentación de Red Hat. Para obtener más información, consulte la guía de instalación de 389 Directory Server.

Configuración de la conexión LDAP en Azure NetApp Files

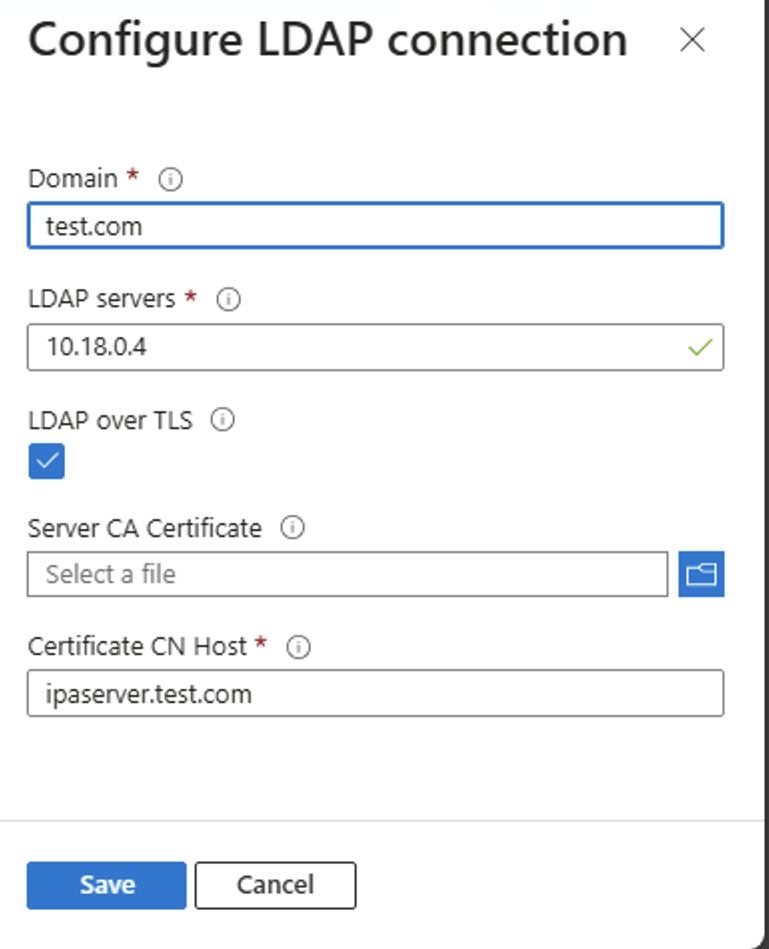

En el portal de Azure, vaya a las conexiones de LDAP en Azure NetApp Files.

Cree la nueva conexión LDAP.

En el nuevo menú, proporcione:

- Dominio: El nombre de dominio actúa como DN base.

- Servidores LDAP: Dirección IP del servidor LDAP.

- LDAP a través de TLS: Opcionalmente, active la casilla para habilitar LDAP a través de TLS para la comunicación segura. Para más información, consulte Configuración de LDAP a través de TLS.

- Certificado CA del servidor: El certificado de la autoridad de certificación. Esta opción es necesaria si usa LDAP a través de TLS.

- Certificado de host de nombre común: el servidor de nombre común del host; por ejemplo, contoso.server.com.

Haga clic en Guardar.

Una vez configurada la conexión LDAP, puede crear un volumen NFS.

Validación de la conexión LDAP

- Para validar la conexión, vaya al resumen del volumen mediante la conexión LDAP.

- Seleccione Conexión LDAP y, a continuación, Lista de identificadores de grupo LDAP.

- En el campo Nombre de usuario, escriba el nombre de usuario proporcionado al configurar el servidor LDAP. Seleccione Obtener identificadores de grupo. Asegúrese de que los identificadores de grupo coinciden con el cliente y el servidor.