Configuración de un reenviador DNS en Azure Portal

Importante

En las nubes privadas de Azure VMware Solution a partir del 1 de julio de 2021, ahora tiene la capacidad de configurar la resolución DNS privada. En el caso de las nubes privadas creadas antes del 1 de julio de 2021, y que necesitan una resolución DNS privada, abra una solicitud de soporte técnico y pida la configuración de DNS privado.

De forma predeterminada, los componentes de administración de Azure VMware Solution, como vCenter Server, solo pueden resolver los registros de nombres disponibles a través de DNS público. Sin embargo, algunos casos de uso híbridos requieren que los componentes de administración de Azure VMware Solution resuelvan los registros de nombres desde un DNS hospedado de forma privada para funcionar correctamente, incluidos los sistemas administrados por el cliente, como vCenter Server y Active Directory.

DNS privado para los componentes de administración de Azure VMware Solution permite definir reglas de reenvío condicional para el nombre de dominio deseado a un conjunto seleccionado de servidores DNS privados a través del servicio DNS en NSX-T Data Center.

Esta funcionalidad usa el servicio reenviador DNS en NSX-T Data Center. Se proporcionan un servicio DNS y una zona DNS predeterminada como parte de la nube privada. Para habilitar los componentes de la administración de Azure VMware Solution para resolver registros de los sistemas DNS privados, debe definir una zona FQDN y aplicarla al servicio DNS en NSX-T Data Center. El servicio DNS reenvía condicionalmente las consultas DNS de cada zona en función de los servidores DNS externos definidos en la zona.

Nota:

El servicio DNS está asociado a un máximo de cinco zonas FQDN. Cada zona FQDN está asociada a un máximo de tres servidores DNS.

Sugerencia

Si quiere, también puede usar las reglas de reenvío condicional para los segmentos de la carga de trabajo mediante la configuración de máquinas virtuales en esos segmentos para que usen la dirección IP del servicio DNS en NSX-T Data Center como servidor DNS.

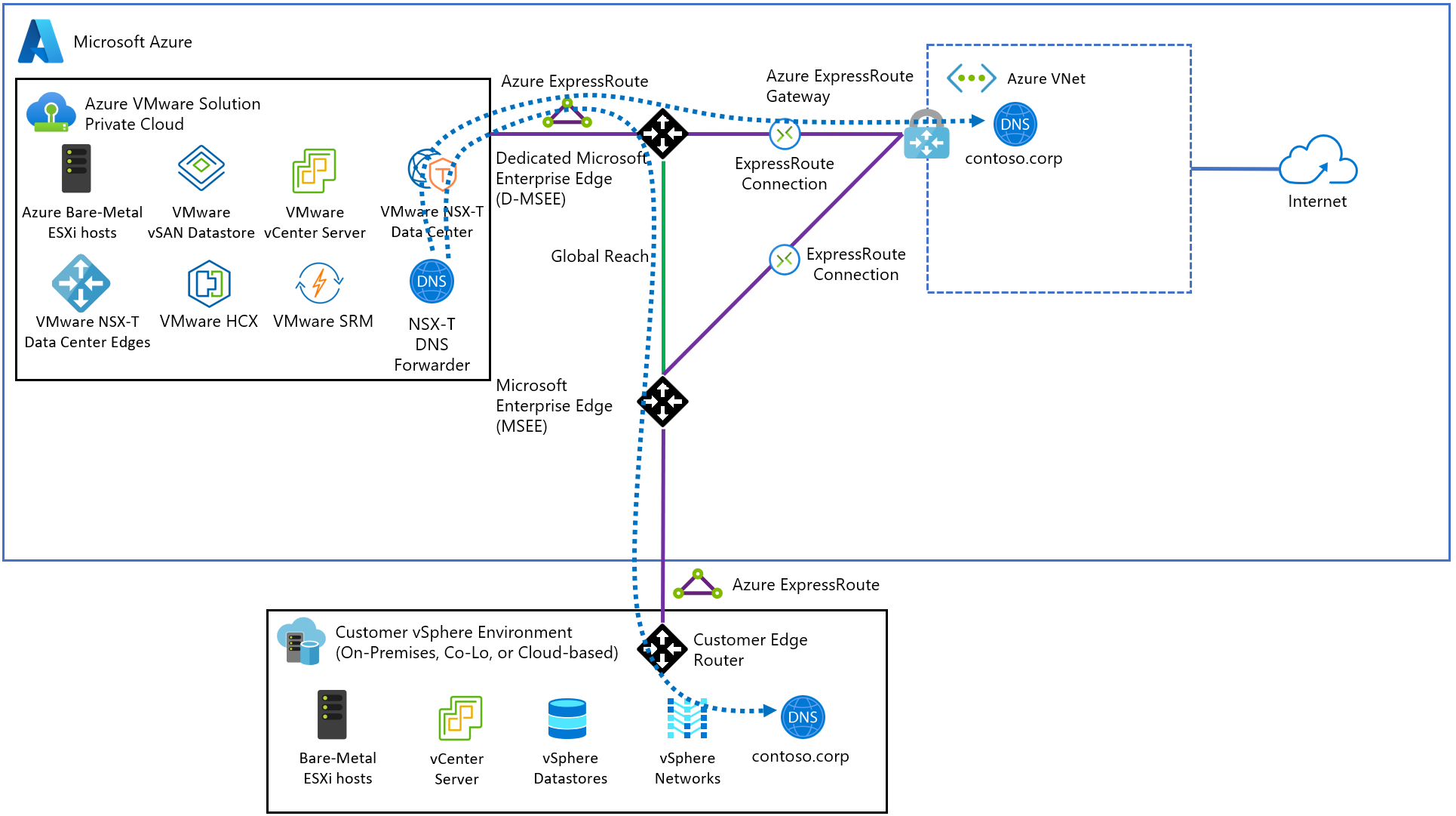

Architecture

En el diagrama se muestra que el servicio DNS en NSX-T Data Center puede reenviar consultas de DNS a sistemas DNS hospedados tanto en Azure como en entornos locales.

Configuración de reenviador de DNS

En la nube privada de Azure VMware Solution, en Workload Networking (Red de la carga de trabajo), seleccione DNS>DNS Zones (Zonas DNS). A continuación, seleccione Agregar.

Nota:

En el caso de las nubes privadas creadas a partir del 1 de julio de 2021, la zona DNS predeterminada se crea automáticamente durante la creación de la nube privada.

Seleccione FQDN zone (Zona FQDN), especifique un nombre y un máximo de tres direcciones IP de servidor DNS con el formato 10.0.0.53. A continuación, seleccione Aceptar.

Importante

Aunque NSX-T Data Center permite espacios y otros caracteres no alfanuméricos en los nombres de las zonas DNS, determinados recursos de NSX-T Data Center, como una zona DNS, se asignan a un recurso de Azure cuyos nombres no permiten ciertos caracteres.

En consecuencia, es posible sea necesario realizar ajustes en los nombres de zona DNS que serían válidos en NSX-T Data Center para cumplir las convenciones de nomenclatura de recursos de Azure.

Tarda varios minutos en completarse, el progreso se puede seguir en Notificaciones. Cuando se haya creado la zona DNS verás un mensaje en Notificaciones.

Ignore el mensaje sobre una zona DNS predeterminada porque se crea una automáticamente como parte de la nube privada.

Seleccione la pestaña Servicio DNS y luego seleccione Editar.

Sugerencia

En el caso de las nubes privadas a partir del 1 de julio de 2021, puede omitir el mensaje sobre una zona DNS predeterminada, ya que se crea una automáticamente durante la creación de la nube privada.

Importante

Aunque ciertas operaciones de la nube privada se pueden realizar desde NSX-T Manager, en el caso de las nubes privadas creadas a partir del 1 de julio de 2021, inclusive, debe editar el servicio DNS desde Redes simplificadas, en Azure Portal, para cualquier cambio de configuración realizado en la puerta de enlace de nivel 1 predeterminada.

En la lista desplegable FQDN zones (Zonas FQDN), seleccione el nombre de dominio completo recién creado y, después, seleccione Aceptar.

Tarda varios minutos en completarse y, una vez finalizado, aparece el mensaje Completado en Notificaciones. En este momento, los componentes de administración de la nube privada deben ser capaces de resolver las entradas DNS de la zona FQDN proporcionada al servicio DNS en NSX-T Data Center.

Repita los pasos anteriores para las restantes zonas de FQDN, incluidas las zonas de búsqueda inversa aplicables.

Cambiar la zona del reenviador DNS T1 predeterminada

- En la nube privada de Azure VMware Solution, en Red de la carga de trabajo, selecciona DNS>Zonas DNS>Activa TNT##-DNS-FORWARDER-ZONE. Después, seleccione Editar.

- Cambia las entradas del servidor DNS a direcciones IP accesibles válidas. Luego, seleccione OK (Aceptar)

Importante

Un punto de conexión DNS que no sea accesible por el servidor DNS de NSX-T dará lugar a una alarma NSX-T que indica que el punto de conexión es inaccesible. En los casos de la configuración predeterminada proporcionada con Azure VMware Solution, esto se debe a que Internet está deshabilitado de forma predeterminada. La alarma se puede confirmar e ignorar, o bien la configuración predeterminada se puede cambiar a un punto de conexión válido.

Comprobación de las operaciones de resolución de nombres

Después de configurar el reenviador DNS, tienes algunas opciones disponibles para comprobar las operaciones de resolución de nombres.

Administrador de VMware NSX-T

NSX-T Manager proporciona las estadísticas del servicio Reenviador DNS en el nivel de servicio global y por zona.

En NSX-T Manager, seleccione Networking>DNS (Redes > DNS) y, después, expanda el servicio Reenviador DNS.

Seleccione Ver estadísticas y, después, en la lista desplegable Zone Statistics (Estadísticas de zona), seleccione la zona FQDN.

En la mitad superior se muestran las estadísticas de todo el servicio, mientras que en la inferior se muestran las de la zona especificada. En este ejemplo, se pueden ver las consultas reenviadas a los servicios DNS especificados durante la configuración de la zona FQDN.

PowerCLI

NSX-T Policy API permite ejecutar comandos nslookup desde el servicio Reenviador DNS NSX-T Data Center. Los cmdlets necesarios forman parte del módulo VMware.VimAutomation.Nsxt en PowerCLI. En el ejemplo siguiente se muestra la salida de la versión 12.3.0 de ese módulo.

Conéctese al clúster de NSX-T Manager.

Sugerencia

La dirección IP del clúster de NSX-T Manager se puede obtener de Azure Portal, en Administrar>Identidad.

Connect-NsxtServer -Server 10.103.64.3Obtenga un proxy para el servicio nslookup de Reenviador DNS.

$nslookup = Get-NsxtPolicyService -Name com.vmware.nsx_policy.infra.tier_1s.dns_forwarder.nslookupRealice búsquedas desde el servicio Reenviador DNS.

$response = $nslookup.get('TNT86-T1', 'vc01.contoso.corp')

El primer parámetro del comando es el identificador de la puerta de enlace T1 de la nube privada, que se puede obtener en la pestaña Servicio DNS de Azure Portal.

Obtenga una respuesta sin procesar de la búsqueda mediante las siguientes propiedades de la respuesta.

$response.dns_answer_per_enforcement_point.raw_answer; (()) DiG 9.10.3-P4-Ubuntu (()) @10.103.64.192 -b 10.103.64.192 vc01.contoso.corp +timeout=5 +tries=3 +nosearch ; (1 server found) ;; global options: +cmd ;; Got answer: ;; -))HEADER((- opcode: QUERY, status: NOERROR, id: 10684 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;vc01.contoso.corp. IN A ;; ANSWER SECTION: vc01.contoso.corp. 3046 IN A 172.21.90.2 ;; Query time: 0 msec ;; SERVER: 10.103.64.192:53(10.103.64.192) ;; WHEN: Thu Jul 01 23:44:36 UTC 2021 ;; MSG SIZE rcvd: 62En este ejemplo, puede ver una respuesta a la consulta de vc01.contoso.corp que muestra un registro D con la dirección 172.21.90.2. Además, en este ejemplo se muestra una respuesta almacenada en caché del servicio Reenviador DNS, por lo que la salida puede variar ligeramente.