Modelos de implementación de computación confidencial

La computación confidencial de Azure admite varios modelos de implementación. Estos diferentes modelos admiten la amplia variedad de requisitos de seguridad del cliente para la informática moderna en la nube.

Infraestructura como servicio (IaaS)

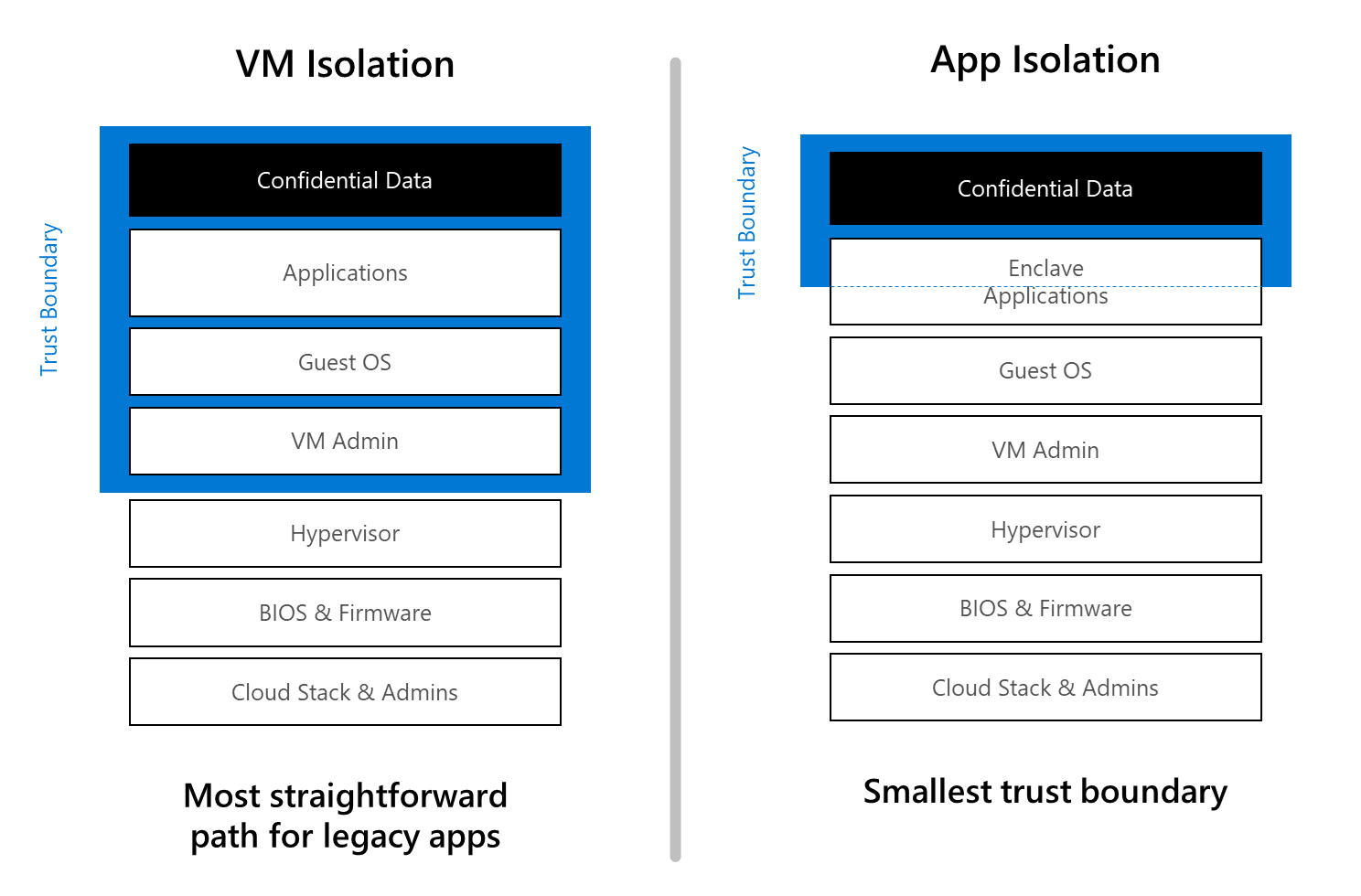

En Modelo de implementación de infraestructura como servicio (IaaS), puede usar Máquinas virtuales confidenciales (CVM) basadas en AMD SEV-SNP o Intel TDX para el aislamiento de máquinas virtuales o Enclaves de aplicación con Intel SGX para el aislamiento de aplicaciones. Estas opciones proporcionan a las organizaciones modelos de implementación diferentes según el límite de confianza o la facilidad de implementación deseada.

Infraestructura como servicio (IaaS) es un modelo de implementación de informática en la nube que concede acceso a recursos informáticos escalables, como servidores, almacenamiento, redes y virtualización, a petición. Al adoptar el modelo de implementación de IaaS, las organizaciones pueden renunciar al proceso de adquisición, configuración y administración de su propia infraestructura, en lugar de pagar solo por los recursos que usan. Esto hace que sea una solución rentable.

En el dominio de la informática en la nube, el modelo de implementación de IaaS permite a las empresas alquilar servicios individuales de proveedores de servicios en la nube como Azure. Azure asume la responsabilidad de administrar y mantener la infraestructura, lo que permite a las organizaciones concentrarse en instalar, configurar y administrar su software. Azure también ofrece servicios complementarios, como la administración completa de facturación, el registro, la supervisión, la resistencia del almacenamiento y la seguridad.

La escalabilidad constituye otra ventaja significativa del modelo de implementación de IaaS en la informática en la nube. Las empresas pueden escalar y reducir rápidamente sus recursos de acuerdo con sus requisitos. Esta flexibilidad facilita ciclos de vida de desarrollo más rápidos, lo que acelera el tiempo de comercialización de nuevos productos e ideas. Además, el modelo de implementación de IaaS garantiza la confiabilidad eliminando puntos únicos de error. Incluso en caso de error de componente de hardware, el servicio sigue siendo accesible.

En conclusión, el modelo de implementación de IaaS en combinación con Computación confidencial de Azure ofrece ventajas, como ahorros de costos, mayor eficiencia, oportunidades de innovación, confiabilidad, alta escalabilidad y todas protegidas por una solución de seguridad sólida y completa diseñada específicamente para proteger datos altamente confidenciales.

Plataforma como servicio (PaaS)

En el caso de la plataforma como servicio (PaaS), puede usar contenedores confidenciales en la computación confidencial. Esta oferta incluye contenedores que tienen en cuenta el enclave en Azure Kubernetes Service (AKS).

La elección del modelo de implementación adecuado depende de muchos factores. Es posible que deba tener en cuenta la existencia de aplicaciones heredadas, funcionalidades del sistema operativo y migración desde redes locales.

Aunque todavía hay muchas razones para usar máquinas virtuales, los contenedores proporcionan flexibilidad adicional para los muchos entornos de software de TI moderna.

Los contenedores pueden admitir aplicaciones que:

- Se ejecutan en varias nubes.

- Se conectan a microservicios.

- Usan varios lenguajes de programación y marcos.

- Usan la automatización y Azure Pipelines, incluida la integración continua y la implementación continua (CI/CD).

Los contenedores también aumentan la portabilidad de las aplicaciones y mejoran el uso de los recursos mediante la aplicación de la elasticidad de la nube de Azure.

Normalmente, implementaría la solución en máquinas virtuales confidenciales si:

- Tiene aplicaciones heredadas que no se pueden modificar ni agrupar en contenedores. Sin embargo, sigue siendo necesario introducir la protección de los datos en la memoria, mientras se procesan los datos.

- Ejecuta varias aplicaciones que requieren sistemas operativos (SO) diferentes en una sola parte de la infraestructura.

- Quiere emular un entorno informático completo, incluidos todos los recursos del sistema operativo.

- Migra las máquinas virtuales existentes del entorno local a Azure.

Puede optar por un enfoque confidencial basado en contenedores cuando:

- Le preocupa la asignación de costes y recursos. Sin embargo, necesita una plataforma más ágil para la implementación de sus aplicaciones y conjuntos de datos propietarios.

- Crea una solución nativa de la nube moderna. También tiene control total del código fuente y del proceso de implementación.

- Necesita compatibilidad con varias nubes.

Ambas opciones ofrecen el nivel de seguridad más alto para los servicios de Azure.

Hay algunas diferencias en las posturas de seguridad de las máquinas virtuales confidenciales y los contenedores confidenciales, como se muestra a continuación.

Máquinas virtuales confidenciales

Máquinas virtuales confidenciales ofrecen protección cifrada por hardware de toda la máquina virtual frente al acceso no autorizado por el administrador del host. Este nivel normalmente incluye el hipervisor, que administra el proveedor de servicios en la nube (CSP). Puede usar este tipo de máquina virtual confidencial para evitar que el CSP acceda a los datos y el código ejecutado dentro de la máquina virtual.

Los administradores de las máquinas virtuales o cualquier otra aplicación o servicio que se ejecute dentro de la máquina virtual trabajarán más allá de los límites protegidos. Estos usuarios y servicios pueden acceder a los datos y el código dentro de la máquina virtual.

Enclaves de aplicaciones

Enclaves de aplicaciones protege los espacios de memoria dentro de una máquina virtual con cifrado basado en hardware. El límite de seguridad de los enclaves de aplicación es más restringido que las máquinas virtuales confidenciales. Para Intel SGX, el límite de seguridad se aplica a partes de memoria dentro de una máquina virtual. Los administradores, aplicaciones y servicios invitados que se ejecutan dentro de la máquina virtual no pueden acceder a ningún dato ni código en ejecución dentro del enclave.

Intel SGX mejora la seguridad de las aplicaciones al aislar los datos en uso. Crea enclaves seguros que impiden modificaciones en el código y los datos seleccionados, lo que garantiza que solo el código autorizado pueda acceder a ellos. Incluso con permisos de alto nivel, las entidades fuera del enclave, incluido el sistema operativo y el hipervisor, no pueden acceder a la memoria del enclave a través de llamadas estándar. El acceso a las funciones de enclave requiere instrucciones específicas de CPU de Intel SGX, que incluyen varias comprobaciones de seguridad.