Características de Azure DDoS Protection

En las secciones siguientes, se describen las características clave del servicio Azure DDoS Protection.

Supervisión continua del tráfico

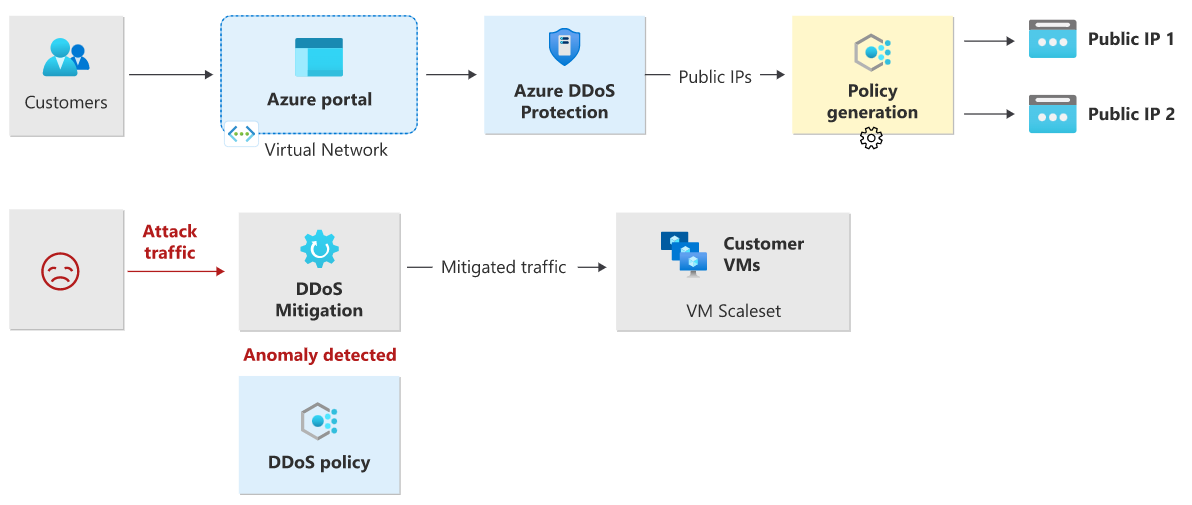

Azure DDoS Protection supervisa el uso de tráfico real y lo compara constantemente con los umbrales definidos en la directiva de DDoS. Cuando se supera el umbral de tráfico, se inicia automáticamente la mitigación de DDoS. Cuando el tráfico vuelve a estar por debajo del umbral, se detiene la mitigación.

Durante la mitigación, el servicio Protección contra DDoS redirige el tráfico enviado al recurso protegido y realiza varias comprobaciones, por ejemplo:

- Asegurarse de que los paquetes se ajustan a las especificaciones de Internet y no tienen un formato incorrecto.

- Interactuar con el cliente para determinar si el tráfico es un posible paquete falsificado (por ejemplo, autorización de SYN o cookie de SYN, o colocando un paquete para que el origen lo retransmita).

- Limitar la velocidad de los paquetes si no se puede realizar ningún otro método de cumplimiento.

Azure DDoS Protection anula el tráfico del ataque y reenvía el tráfico restante al destino previsto. En un intervalo de pocos minutos tras la detección del ataque, se recibe una notificación mediante métricas de Azure Monitor. Si configura el registro de datos de telemetría de DDoS Protection, puede escribir los registros en opciones disponibles para su análisis posterior. Los datos métricos de Azure Monitor para DDoS Protection se conservan actualmente durante 30 días.

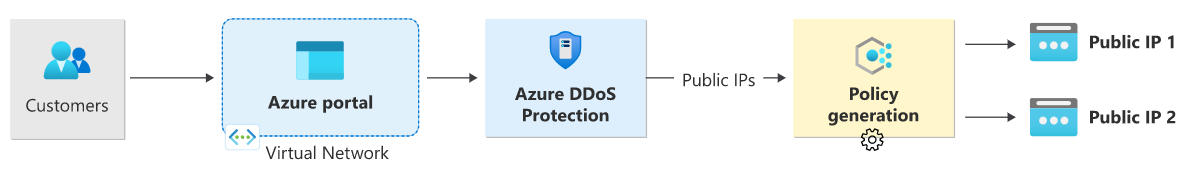

Ajuste adaptable en tiempo real

La complejidad de los ataques (por ejemplo, ataques DDoS multivector), así como los comportamientos de los inquilinos, específicos de cada aplicación, hacen necesarias directivas de protección personalizadas para cada cliente. El servicio lo lleva a cabo mediante el uso de dos tipos de información:

Aprendizaje automático de los patrones de tráfico de las capas 3 y 4 de cada cliente (por dirección IP pública).

Reducción de los falsos positivos ya que el escalado de Azure le permite absorber una cantidad importante de tráfico.

Telemetría, alertas y supervisión de DDoS Protection

Azure DDoS Protection expone datos de telemetría enriquecida a través de Azure Monitor. También puede configurar alertas para todas las métricas de Azure Monitor que usa DDoS Protection. El registro se puede integrar con Splunk (Azure Event Hubs), registros de Azure Monitor y Azure Storage para realizar análisis avanzados con la interfaz de Azure Monitor Diagnostics.

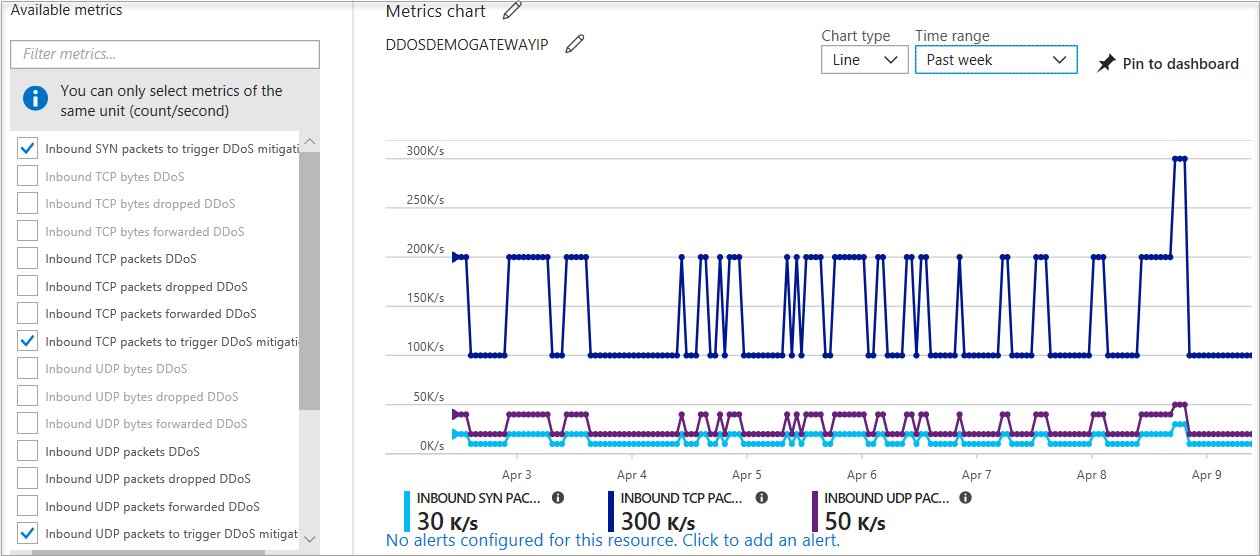

Directivas de mitigación de Azure DDoS Protection

En Azure Portal, seleccione Monitor>Métricas. En el panel Métricas, seleccione el grupo de recursos, un tipo de recurso de Dirección IP pública y la dirección IP pública de Azure. Las métricas de DDoS estarán visibles en el panel Métricas disponibles.

DDoS Protection aplica tres directivas de mitigación autoajustadas (TCP SYN, TCP y UDP) para cada IP pública del recurso protegido, en la red virtual que tiene habilitado DDoS. Para ver los umbrales de la directiva, seleccione la métrica "Inbound packets to trigger DDoS mitigation" (Paquetes de entrada para desencadenar la mitigación de DDoS).

Los umbrales de las directivas se configuran automáticamente con el sistema de generación de perfiles de tráfico de red basado en aprendizaje automático. La mitigación de DDoS se produce para una dirección IP que está siendo atacada solo cuando se supera el umbral de la directiva.

Para más información, veaVisualización y configuración de la telemetría de DDoS Protection.

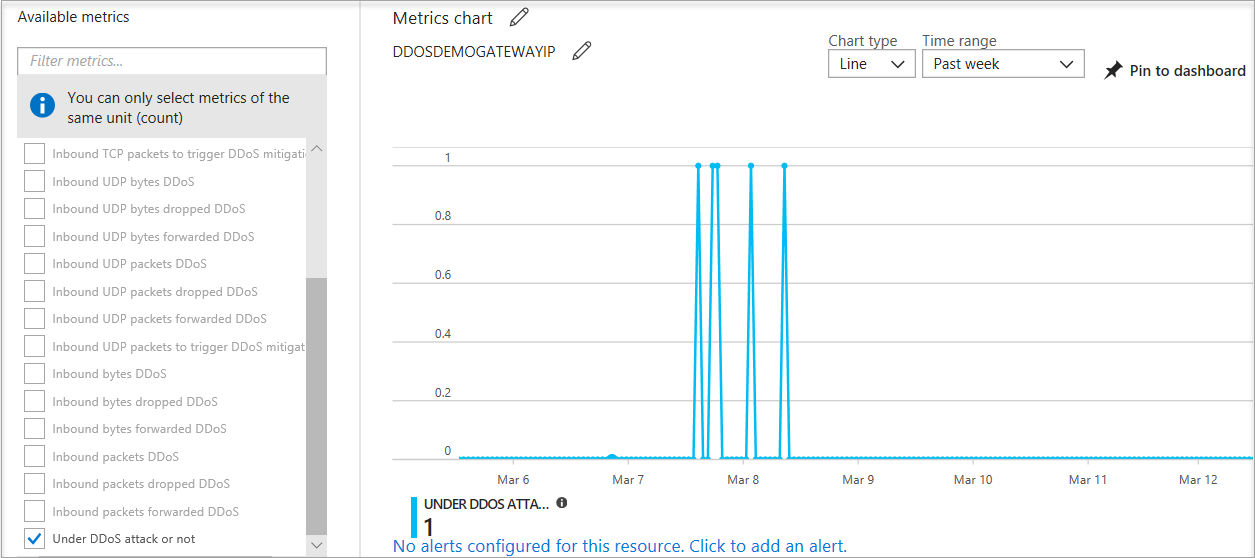

Métricas de una dirección IP sometida a un ataque de DDoS

Si la dirección IP pública está siendo atacada, el valor de la métrica Under DDoS attack or not (Bajo ataque de DDoS o no) cambia a 1 cuando aplicamos la mitigación al tráfico de ataque.

Se recomienda configurar una alerta en esta métrica. Si lo hace, recibirá una notificación cuando se esté aplicando una mitigación de DDoS en su dirección IP pública.

Para más información, consulte Administración de Azure DDoS Protection mediante Azure Portal.

Firewall de aplicaciones web para ataques a recursos

En el caso de los ataques a recursos en el nivel de aplicación, los clientes deben configurar un firewall de aplicaciones web (WAF) para ayudar a proteger las aplicaciones web. Un WAF inspecciona el tráfico web entrante para bloquear las inyecciones de SQL, los scripts entre sitios, DDoS y otros ataques al nivel 7. Azure ofrece WAF como una característica de Application Gateway para ofrecer una protección centralizada de las aplicaciones web contra las vulnerabilidades de seguridad comunes. En Azure Marketplace encontrará ofertas de WAF de asociados de Azure que podrían ser más adecuadas para sus necesidades.

Incluso los firewalls de aplicaciones web son susceptibles de sufrir ataques de agotamiento del estado y volumétricos. Es muy recomendable activar DDoS Protection en la red virtual del WAF para impedir los ataques a protocolos y volumétricos. Para más información, consulte la sección Arquitecturas de referencia de Azure DDoS Protection.

Planeamiento de la protección

El planeamiento y la preparación son cruciales para entender cómo se comportará un sistema durante un ataque de DDoS. Diseñar un plan de respuesta de administración de incidentes forma parte de este esfuerzo.

Si dispone de DDoS Protection, asegúrese de que esté habilitado en la red virtual de los puntos de conexión accesibles desde Internet. La configuración de alertas de DDoS le ayuda a vigilar constantemente los posibles ataques contra su infraestructura.

Supervise las aplicaciones de forma independiente. Debe conocer el comportamiento normal de una aplicación. Debe estar preparado para actuar si la aplicación no se comporta como está previsto durante un ataque de DDoS.

Obtenga información sobre cómo los servicios responderán a un ataque con las pruebas mediante simulaciones de DDoS.

Pasos siguientes

- Obtenga más información sobre las arquitecturas de referencia.