Implementar la gestión de sensores de OT híbridos o aislados

Microsoft Defender para IoT ayuda a las organizaciones a lograr y mantener el cumplimiento de su entorno de OT proporcionando una solución completa para la detección y administración de amenazas, incluida la cobertura en redes paralelas. Defender para IoT admite organizaciones en los campos industriales, energéticos y de utilidad, y organizaciones de cumplimiento como NERC CIP o IEC62443.

Ciertos sectores, como las organizaciones gubernamentales, los servicios financieros, los operadores de energía nuclear y la fabricación industrial, mantienen redes aisladas. Las redes aisladas están separadas físicamente de otras redes no seguras, como las redes empresariales, las redes de invitados o internet. Defender para IoT ayuda a estas organizaciones a cumplir los estándares globales de detección y administración de amenazas, segmentación de red, etc.

Aunque la transformación digital ha ayudado a las empresas a optimizar sus operaciones y a mejorar sus beneficios, a menudo se enfrentan a la fricción con las redes aisladas. El aislamiento en las redes aisladas proporciona seguridad, pero también complica la transformación digital. Por ejemplo, los diseños arquitectónicos, como Confianza cero, que incluyen el uso de la autenticación multifactor, son difíciles de aplicar en redes aisladas.

Las redes aisladas se suelen usar para almacenar datos confidenciales o controlar los sistemas físicos cibernéticos que no están conectados a ninguna red externa, lo que hace que sean menos vulnerables a los ciberataques. Sin embargo, las redes aisladas no son completamente seguras y todavía se pueden infringir. Por lo tanto, es imperativo supervisar las redes aisladas para detectar y responder a las posibles amenazas.

En este artículo se describe la arquitectura de la implementación de soluciones de seguridad híbridas y aisladas, incluidos los desafíos y los procedimientos recomendados para proteger y supervisar redes híbridas y aisladas. En lugar de mantener toda la infraestructura de mantenimiento de Defender para IoT contenida en una arquitectura cerrada, se recomienda integrar los sensores de Defender para IoT en la infraestructura de TI existente, incluidos los recursos remotos o locales. Este enfoque garantiza que las operaciones de seguridad se ejecuten sin problemas, de forma eficaz y sean fáciles de mantener.

Recomendaciones de arquitectura

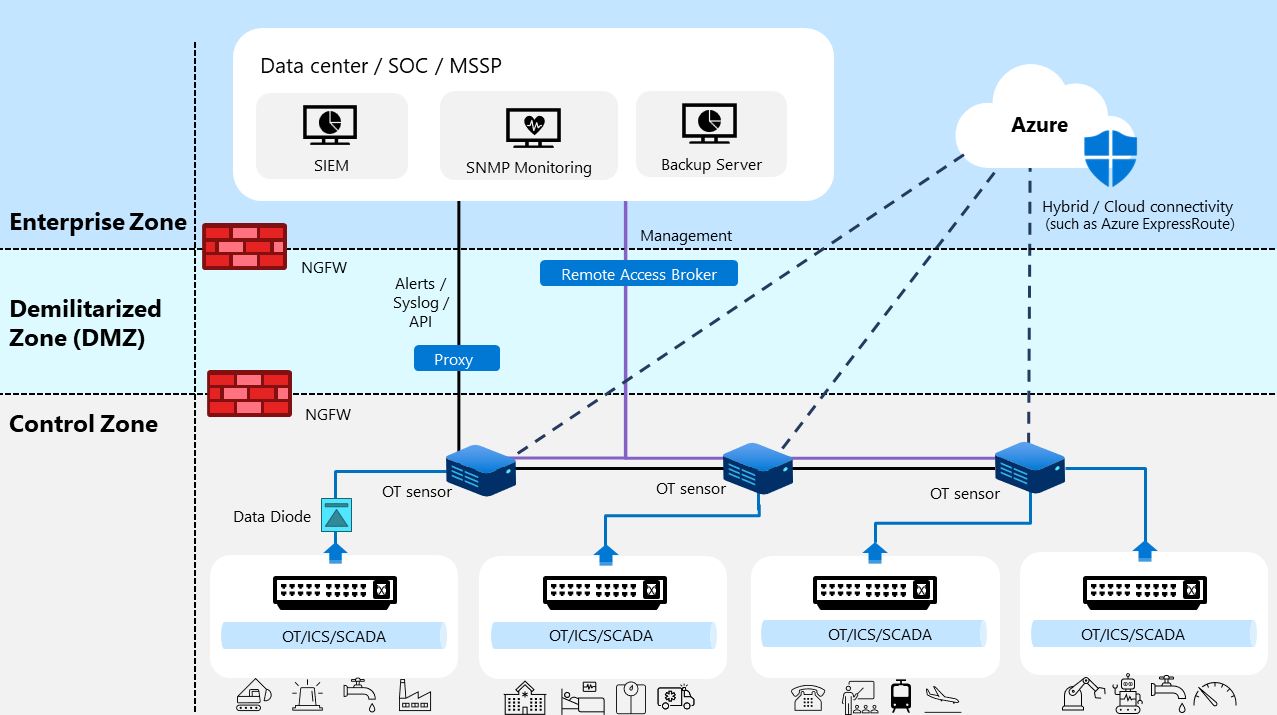

En la imagen siguiente se muestra una arquitectura de alto nivel de ejemplo de nuestras recomendaciones para supervisar y mantener sistemas Defender para IoT, donde cada sensor de OT se conecta a varios sistemas de administración de seguridad en la nube o en el entorno local.

En esta arquitectura de ejemplo, tres sensores se conectan a cuatro enrutadores en diferentes zonas lógicas de toda la organización. Los sensores se encuentran detrás de un firewall y se integran con la infraestructura de TI local, como servidores de copia de seguridad locales, conexiones de acceso remoto a través de SASE y reenvío de alertas a un sistema de administración de información y eventos de seguridad local (SIEM).

En esta imagen de ejemplo, la comunicación de alertas, los mensajes de syslog y las API se muestran en una línea negra continua. La comunicación de administración local se muestra en una línea continua morada y la comunicación de administración híbrida o en la nube se muestra en una línea de puntos negra.

La guía de arquitectura de Defender para IoT para redes híbridas y aisladas le ayuda a:

- Usar la infraestructura organizativa existente para supervisar y administrar los sensores de OT, lo que reduce la necesidad de hardware o software adicionales

- Uso de integraciones de pila de seguridad de la organización que son cada vez más confiables y sólidas, ya sea en la nube o en el entorno local

- Colaborar con los equipos de seguridad globales mediante la auditoría y el control del acceso a los recursos locales y en la nube, lo que garantiza una visibilidad y protección coherentes en los entornos de OT

- Aumente el sistema de seguridad de OT mediante la adición de recursos basados en la nube que mejoran y potencian las funcionalidades existentes, como la inteligencia sobre amenazas, el análisis y la automatización

Pasos de implementación

Siga estos pasos para implementar un sistema de Defender para IoT en un entorno híbrido o aislado:

Complete la implementación de cada sensor de red de OT según el plan, como se describe en Implementación de Defender para IoT para la supervisión de OT.

Siga estos pasos para cada sensor:

Integrar con servidores SIEM o syslog de asociado, incluida la configuración de notificaciones por correo electrónico. Por ejemplo:

Usar la API de Defender para IoT para crear paneles de administración. Para obtener más información, consulte Referencia de API de Defender para IoT.

Configurar un proxy o Proxies encadenados en el entorno de administración.

Configurar seguimiento de estado mediante un servidor MIB SNMP o a través de la CLI. Para más información, vea:

Configurar el acceso a la interfaz de administración del servidor, como a través de iDRAC o iLO.

Configurar un servidor de copia de seguridad, incluidas las configuraciones para guardar la copia de seguridad en un servidor externo. Para obtener más información, consulte Copia de seguridad y restauración de sensores de red de OT desde la consola del sensor.

Transición desde una consola de administración local heredada

Importante

La consola de administración local heredada no se admitirá ni estará disponible para su descarga después del 1 de enero de 2025. Se recomienda realizar la transición a la nueva arquitectura mediante el espectro completo de API locales y en la nube antes de esta fecha.

Nuestra guía de arquitectura actual está diseñada para ser más eficaz, segura y confiable que el uso de la consola de administración local heredada. La guía actualizada tiene menos componentes, lo que facilita el mantenimiento y la solución de problemas. La tecnología de sensor inteligente usada en la nueva arquitectura permite el procesamiento local, lo que reduce la necesidad de recursos en la nube y mejora el rendimiento. Las instrucciones actualizadas mantienen los datos dentro de su propia red, lo que proporciona una mejor seguridad que la informática en la nube.

Si es un cliente existente que usa actualmente una consola de administración local para administrar los sensores OT, recomendamos realizar la transición a la guía de arquitectura actualizada. En la imagen siguiente se muestra una representación gráfica de los pasos de transición a las nuevas recomendaciones:

- En la configuración heredada, todos los sensores que están conectados a la consola de administración local.

- Durante el período de transición, los sensores permanecen conectados a la consola de administración local mientras conecta los sensores posibles a la nube.

- Después de realizar la transición completa, quitará la conexión a la consola de administración local, manteniendo las conexiones en la nube siempre que sea posible. Se puede acceder directamente a los sensores que deben permanecer aislados desde la interfaz de usuario del sensor.

Siga estos pasos para realizar la transición de la arquitectura:

Para cada uno de los sensores de OT, identifique las integraciones heredadas en uso y los permisos configurados actualmente para los equipos de seguridad locales. Por ejemplo, ¿qué sistemas de copia de seguridad están en vigor? ¿Qué grupos de usuarios acceden a los datos del sensor?

Conecte los sensores al entorno local, Azure y a otros recursos en la nube, según sea necesario para cada sitio. Por ejemplo, conéctese a un SIEM local, servidores proxy, almacenamiento de copia de seguridad y otros sistemas de asociado. Es posible que tenga varios sitios y adopte un enfoque híbrido, donde solo se mantienen completamente aislados sitios específicos mediante diodos de datos.

Para obtener más información, consulte la información vinculada en el procedimiento de implementación aislado, así como los siguientes recursos en la nube:

Configure permisos y procedimientos de actualización para acceder a los sensores para que coincidan con la nueva arquitectura de implementación.

Revise y valide que todos los casos de uso y procedimientos de seguridad han pasado a la nueva arquitectura.

Una vez completada la transición, dé de baja la consola de administración local.

Escala de tiempo de retirada del Administrador central

La consola de administración local se retirará el 1 de enero de 2025 con las siguientes actualizaciones o cambios:

- Las versiones del sensor publicadas después del 1 de enero de 2025 no se administrarán mediante una consola de administración local.

- La compatibilidad con sensores aislados no se ve afectada por estos cambios en la compatibilidad con la consola de administración local. Seguimos admitiendo implementaciones aisladas y ayudamos con la transición a la nube. Los sensores conservan una interfaz de usuario completa para que se puedan usar en escenarios de "apagado de luces" y continúen analizando y protegiendo la red en caso de una interrupción.

- Los sensores aislados que no se pueden conectar a la nube se pueden administrar directamente a través de la consola del sensor GUI, la CLI o la API.

- Las versiones de software de sensor publicadas entre el 1 de enero de 2024 y el 1 de enero de 2025 todavía admiten la consola de administración local.

Para más información, vea Versiones del software de supervisión de OT.