¿Qué es Azure DNS Private Resolver?

Azure DNS Private Resolver es un nuevo servicio que permite consultar zonas privadas de Azure DNS desde un entorno local y viceversa sin implementar servidores DNS basados en máquinas virtuales.

¿Cómo funciona?

Azure DNS Private Resolver requiere una red virtual de Azure. Al crear una instancia de Azure DNS Private Resolver en una red virtual, se establecen uno o varios puntos de conexión de entrada que se pueden usar como destino para las consultas de DNS. El punto de conexión de salida de la instancia procesa las consultas de DNS en función del conjunto de reglas de reenvío de DNS que haya configurado. Las consultas de DNS que se inician en redes vinculadas a un conjunto de reglas se pueden enviar a otros servidores DNS.

No es necesario cambiar ninguna configuración de cliente DNS en las máquinas virtuales para usar Azure DNS Private Resolver.

El proceso de consulta de DNS al usar Azure DNS Private Resolver se resume a continuación:

- Un cliente de una red virtual emite una consulta de DNS.

- Si los servidores DNS de esta red virtual se especifican como personalizados, la consulta se reenvía a las direcciones IP especificadas.

- Si los servidores DNS predeterminados (proporcionados por Azure) están configurados en la red virtual y hay zonas de DNS privado vinculadas a la misma red virtual, se consultan estas zonas.

- Si la consulta no coincide con una zona de DNS privado vinculada a la red virtual, se consultan los vínculos de red virtual de los conjuntos de reglas de reenvío de DNS.

- Si no hay ningún vínculo del conjunto de reglas, se usa Azure DNS para resolver la consulta.

- Si hay vínculos del conjunto de reglas, se evalúan las reglas de reenvío de DNS.

- Si coincide un sufijo, la consulta se reenvía a la dirección especificada.

- Si hay varias coincidencias, se usa el sufijo más largo.

- Si no se encuentra ninguna coincidencia, no se produce el reenvío de DNS y se usa Azure DNS para resolver la consulta.

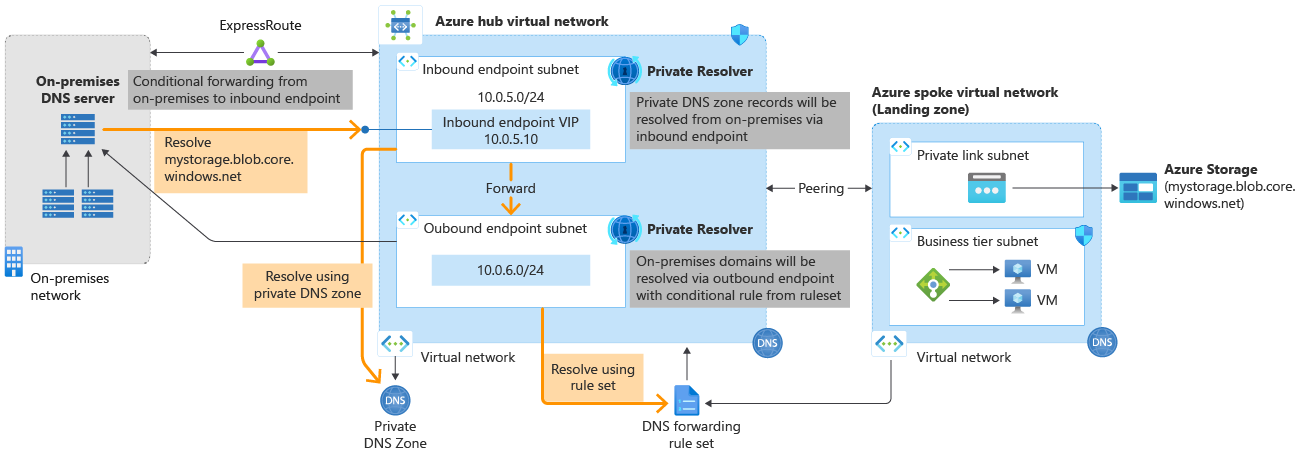

La arquitectura de Azure DNS Private Resolver se resume en la ilustración siguiente. La resolución de DNS entre redes virtuales de Azure y redes locales requiere Azure ExpressRoute o una VPN.

Figura 1: Arquitectura de Azure DNS Private Resolver

Para más información sobre cómo crear una instancia de Private DNS Resolver, consulte:

- Inicio rápido: Creación de una instancia de Azure DNS Private Resolver desde Azure Portal

- Inicio rápido: Creación de una instancia de Azure DNS Private Resolver mediante Azure PowerShell

Ventajas de Azure DNS Private Resolver

Azure DNS Private Resolver proporciona las ventajas siguientes:

- Totalmente administrado: alta disponibilidad integrada y redundancia de zona.

- Reducción de costos: reduzca los costos operativos y consiga una ejecución a precio parcial de las soluciones IaaS tradicionales.

- Acceso privado a las zonas de DNS privado: realice el reenvío condicional desde el entorno local y hacia este.

- Escalabilidad: alto rendimiento por punto de conexión.

- DevOps descriptivo: cree las canalizaciones con Terraform, ARM o Bicep.

Disponibilidad regional

Consulte Productos de Azure por región: Azure DNS.

Residencia de datos

Azure DNS Private Resolver no mueve ni almacena los datos del cliente fuera de la región donde se implementa el solucionador.

Conjuntos de reglas y puntos de conexión de resolución DNS

En este artículo se proporciona un resumen de los puntos de conexión y los conjuntos de reglas de resolución. Para obtener más información sobre los puntos de conexión y los conjuntos de reglas, consulte Puntos de conexión y conjuntos de reglas de Azure DNS Private Resolver.

Puntos de conexión de entrada

Un punto de conexión de entrada habilita la resolución de nombres desde el entorno local u otra ubicación privada a través de una dirección IP que forme parte del espacio de direcciones de la red virtual privada. Para resolver la zona DNS privada de Azure desde el entorno local, escriba la dirección IP del punto de conexión de entrada en el reenviador condicional DNS local. El reenviador condicional DNS local debe tener una conexión de red a la red virtual.

El punto de conexión de entrada requiere una subred en la red virtual donde se aprovisiona. La subred solo se puede delegar en Microsoft.Network/dnsResolvers y no se puede usar para otros servicios. Las consultas de DNS recibidas por el punto de conexión de entrada entran en Azure. Podrá resolver estos nombres en escenarios donde tenga zonas de DNS privado, incluidas las máquinas virtuales que usan el registro automático o los servicios habilitados para Private Link.

Nota:

La dirección IP asignada a un punto de conexión de entrada se puede especificar como estática o dinámica. Para obtener más información, consulte Direcciones IP de punto de conexión estáticas y dinámicas.

Puntos de conexión de salida

Un punto de conexión de salida habilita la resolución de nombres de reenvío condicional de Azure a un entorno local, a otros proveedores de nube o a servidores DNS externos. Este punto de conexión requiere una subred dedicada en la red virtual donde se aprovisiona, sin ningún otro servicio que se ejecute en ella, y solo se puede delegar en Microsoft.Network/dnsResolvers. Las consultas de DNS enviadas al punto de conexión de salida procederán de Azure.

Vínculos de red virtual

Los vínculos de red virtual habilitan la resolución de nombres para las redes virtuales vinculadas a un punto de conexión de salida con un conjunto de reglas de reenvío de DNS. Esta es una relación 1:1.

Conjuntos de reglas de reenvío de DNS

Un conjunto de reglas de reenvío de DNS es un grupo de estas reglas (hasta 1000) que se pueden aplicar a uno o varios puntos de conexión de salida o vincular a una o varias redes virtuales. Se trata de una relación 1:N. Los conjuntos de reglas están asociados a un punto de conexión de salida específico. Para obtener más información, consulte Conjuntos de reglas de reenvío de DNS.

Reglas de reenvío de DNS

Una regla de reenvío de DNS incluye uno o varios servidores DNS de destino para el reenvío condicional; se representa por lo siguiente:

- Un nombre de dominio;

- una dirección IP de destino;

- un puerto y un protocolo de destino (UDP o TCP).

Restricciones

Los límites siguientes se aplican actualmente a Azure DNS Private Resolver:

Solucionador de DNS privado1

| Resource | Límite |

|---|---|

| Soluciones de DNS privado por suscripción | 15 |

| Puntos de conexión de entrada por solución de DNS privado | 5 |

| Puntos de conexión de salida por solución de DNS privado | 5 |

| Reglas de reenvío por conjunto de reglas de reenvío de DNS | 1000 |

| Vínculos de red virtual por conjunto de reglas de reenvío de DNS | 500 |

| Puntos de conexión de salida por conjunto de reglas de reenvío de DNS | 2 |

| Conjuntos de reglas de reenvío de DNS por punto de conexión de salida | 2 |

| Servidores DNS de destino por regla de reenvío | 6 |

| QPS por punto de conexión | 10 000 |

1Azure Portal puede aplicar distintos límites hasta que se actualice el portal. Use PowerShell para aprovisionar elementos hasta los límites más actuales.

Restricciones de la red virtual

Las siguientes restricciones se mantienen con respecto a las redes virtuales:

- Las redes virtuales con cifrado habilitado no admiten Azure DNS Private Resolver.

- Un solucionador DNS solo puede hacer referencia a una red virtual en la misma región que la resolución DNS.

- No se puede compartir una red virtual entre varios solucionadores DNS. Solo se puede hacer referencia a una sola red virtual mediante una única resolución DNS.

Restricciones de la subred

Las subredes usadas para el solucionador DNS tienen las siguientes limitaciones:

- Debe ser un espacio de direcciones /28 como mínimo o /24 como máximo. Una subred /28 es suficiente para acomodar los límites actuales de terminales. Un tamaño de subred de /27 a /24 puede proporcionar flexibilidad si cambian estos límites.

- Una subred no se puede compartir entre varios puntos de conexión del solucionador DNS. Un único punto de conexión del solucionador DNS solo puede usar una subred.

- Todas las configuraciones de IP para un punto de conexión de entrada del solucionador DNS deben hacer referencia a la misma subred. No se permite la expansión de varias subredes en la configuración de IP para un solo punto de conexión de entrada del solucionador DNS.

- La subred usada para el punto de conexión de entrada del solucionador DNS debe estar en la red virtual a la que hace referencia el solucionador DNS primario.

- La subred solo se puede delegar en Microsoft.Network/dnsResolvers y no se puede usar para otros servicios.

Restricciones de los puntos de conexión de salida

Los puntos de conexión de salida tienen las siguientes limitaciones:

- No se puede eliminar un punto de conexión de salida a menos que se eliminen el conjunto de reglas de reenvío DNS y los vínculos de red virtual que contiene.

Restricciones del conjunto de reglas

- Los conjuntos de reglas pueden tener hasta 1000 reglas.

- No se admite la vinculación entre inquilinos de conjuntos de reglas.

Otras restricciones

- No se admiten subredes habilitadas para IPv6.

- La resolución privada DNS no admite Azure ExpressRoute FastPath.

- Azure DNS Private Resolver no es compatible con Azure Lighthouse.

- Para ver si Azure Lighthouse está en uso, busque Proveedores de servicios en Azure Portal y seleccione Ofertas del proveedor de servicios.

Pasos siguientes

- Aprenda a crear una instancia de Azure DNS Private Resolver mediante Azure PowerShell o Azure Portal.

- Obtenga información sobre la Resolución de Azure y dominios locales mediante Azure DNS Private Resolver.

- Obtenga información sobre Puntos de conexión y conjuntos de reglas Azure DNS Private Resolver.

- Obtenga información sobre Configuración de la conmutación por error de DNS mediante solucionadores privados

- Aprenda a configurar DNS híbrido mediante solucionadores privados.

- Obtenga información sobre las demás funcionalidades de red clave de Azure.

- Módulo de aprendizaje: Introducción a Azure DNS