Nota

O acceso a esta páxina require autorización. Pode tentar iniciar sesión ou modificar os directorios.

O acceso a esta páxina require autorización. Pode tentar modificar os directorios.

La administración de certificados es una característica opcional de Azure Device Registry (ADR) que permite emitir y administrar certificados X.509 para los dispositivos IoT. Configura una infraestructura de clave pública (PKI) dedicada basada en la nube para cada espacio de nombres de ADR, sin necesidad de servidores, conectores ni hardware locales. Administra los certificados de emisión y renovación de todos los dispositivos IoT que se han aprovisionado en ese namespace ADR. Estos certificados X.509 se pueden usar para que los dispositivos IoT se autentiquen con IoT Hub.

El uso de la administración de certificados requiere que también use IoT Hub, Azure Device Registry (ADR) y Device Provisioning Service (DPS). La administración de certificados se encuentra actualmente en versión preliminar pública.

Importante

Azure IoT Hub con integración de ADR y administración de certificados X.509 respaldado por Microsoft está en versión preliminar pública y no se recomienda para cargas de trabajo de producción. Para más información, consulte las preguntas más frecuentes: Novedades de IoT Hub.

Información general sobre las características

Las siguientes características son compatibles con la administración de certificados para dispositivos IoT Hub en versión preliminar:

| Característica | Description |

|---|---|

| Creación de varias entidades de certificación (CA) en un espacio de nombres de ADR | Cree una jerarquía PKI de dos niveles con la entidad de certificación raíz y la emisora en la nube. |

| Crea una entidad de certificación raíz (CA) única por cada espacio de nombres de ADR | Cree hasta 1 CA raíz, también conocida como credencial, en el espacio de nombres de ADR |

| Crear hasta una Autoridad de Certificación Emisora por política | Cree hasta 1 CA emisora, también conocida como política, en el espacio de nombres de ADR y personalice los períodos de validez de los certificados emitidos. |

| Algoritmos de firma y cifrado | La administración de certificados admite ECC (ECDSA) y la curva NIST P-384 |

| Algoritmos hash | La administración de certificados admite SHA-384 |

| Claves de HSM (firma y cifrado) | Las claves se aprovisionan mediante el módulo de seguridad de hardware administrado de Azure (HSM administrado de Azure). Las CA creadas en el espacio de nombres de ADR usan automáticamente claves de cifrado y firma de HSM. No se requiere ninguna suscripción de Azure para HSM de Azure. |

| Emisión y renovación de certificados de entidad final | Los certificados de entidad final, también conocidos como certificados hoja o certificados de dispositivo, están firmados por la entidad de certificación emisora y entregados al dispositivo. Los certificados finales también se pueden renovar mediante la entidad de certificación emisora. |

| Aprovisionamiento a escala de certificados intermedios | Las directivas definidas en el espacio de nombres de ADR están vinculadas directamente al registro del Servicio de Aprovisionamiento de Dispositivos que se utilizará durante el aprovisionamiento de certificados. |

| Sincronización de certificados de autoridad de certificación con IoT Hubs | Las directivas definidas en el espacio de nombres de ADR se sincronizarán con la instancia de IoT Hub adecuada. Esto permitirá que IoT Hub confíe en cualquier dispositivo autenticado con un certificado de entidad final. |

Configuración inicial y credenciales operativas

En la actualidad, la administración de certificados admite la emisión y renovación de certificados operativos de entidad final.

Credencial de incorporación: Para usar la administración de certificados, los dispositivos se deben aprovisionar a través de Device Provisioning Service (DPS). Para que un dispositivo se aprovisione con DPS, debe incorporarse y autenticarse mediante uno de los tipos admitidos de credenciales de incorporación, que incluye certificados X.509 (adquiridos desde una CA de terceros), claves simétricas y módulos de plataforma segura (TPM). Estas credenciales se instalan convencionalmente en el dispositivo antes de enviarlos.

Certificado operativo: Un certificado operativo de entidad final es un tipo de credencial operativa. Este certificado es emitido al dispositivo por una CA emisora una vez que el dispositivo ha sido aprovisionado por DPS. A diferencia de las credenciales de incorporación, estos certificados suelen ser de corta duración y se renuevan con frecuencia o según sea necesario durante la operación del dispositivo. El dispositivo puede usar su cadena de certificados operativa para autenticarse directamente con IoT Hub y realizar operaciones típicas. En la actualidad, la administración de certificados solo proporciona el certificado operativo.

Funcionamiento de la administración de certificados

La administración de certificados consta de varios componentes integrados que funcionan conjuntamente para simplificar la implementación de la infraestructura de clave pública (PKI) en dispositivos IoT. Para usar la administración de certificados, debe configurar:

- IoT Hub (versión preliminar)

- Espacio de nombres de Azure Device Registry (ADR)

- Instancia del Servicio de Aprovisionamiento de Dispositivos (DPS)

Integración de IoT Hub (versión preliminar)

IoT Hubs que están vinculados a un espacio de nombres de ADR pueden aprovechar las funcionalidades de administración de certificados. Puede sincronizar los certificados de CA desde el espacio de nombres de ADR a todos los IoT Hubs, de modo que cada IoT Hub pueda autenticar cualquier dispositivo de IoT que intente conectarse con la cadena de certificados emitida.

Integración de Azure Device Registry

La administración de certificados usa Azure Device Registry (ADR) para administrar certificados CA. Se integra con IoT Hub y Device Provisioning Service (DPS) para proporcionar una experiencia fluida al administrar identidades de dispositivo y certificados de autoridad certificadora.

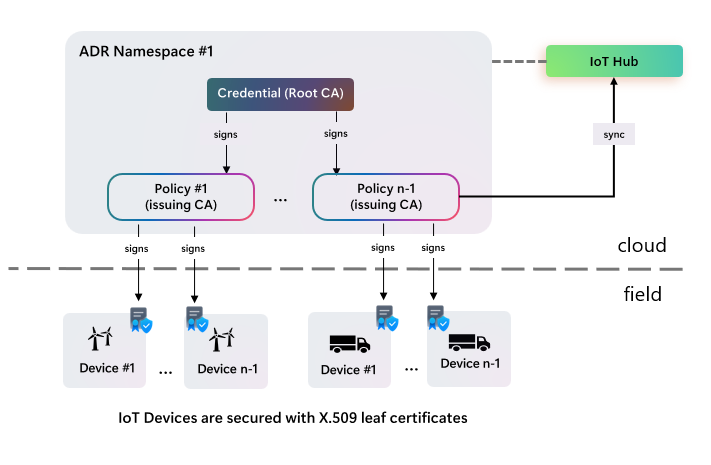

En la imagen siguiente se muestra la jerarquía de certificados X.509 que se usa para autenticar dispositivos IoT en Azure IoT Hub a través del espacio de nombres de ADR.

- Cada espacio de nombres de ADR que tenga habilitada la administración de certificados tendrá una credencial única (CA raíz) administrada por Microsoft. Esta credencial representa la entidad de certificación más alta de la cadena.

- Cada directiva dentro del espacio de nombres de ADR define una CA emisora (ICA) firmada por la entidad de certificación raíz. Cada directiva solo puede compartir su certificado de autoridad de certificación con Hubs vinculados al espacio de nombres. Además, cada directiva solo puede emitir certificados hoja a los dispositivos registrados en ese espacio de nombres. Puede configurar el período de validez de los certificados emitidos para cada directiva. El período de validez mínimo es de 1 día y el período de validez máximo es de 90 días.

- Una vez que haya creado sus credenciales y directivas, puede sincronizar directamente estos certificados de autoridad de certificación con IoT Hub. IoT Hub ahora podrá autenticar dispositivos que presentan esta cadena de certificados.

Integración del Servicio de Aprovisionamiento de Dispositivos

Para que los dispositivos reciban certificados de hojas, los dispositivos deben ser aprovisionados a través de Device Provisioning Service (DPS). Debe configurar una inscripción individual o de grupo, que incluye definir:

- Tipo específico de credencial de incorporación para esa inscripción. Los métodos admitidos son módulo de plataforma segura (TPM), claves simétricas o certificados X.509.

- La directiva específica que fue creada en el espacio de nombres de ADR. Esta directiva firma y emite certificados intermedios para los dispositivos que se aprovisionan mediante esta inscripción.

Device Provisioning Service ahora acepta la solicitud de firma de certificados (CSR) durante el aprovisionamiento. El CSR se envía a DPS y la PKI, que valida la solicitud y la reenvía a la CA emisora correspondiente (ICA) para que emita el certificado firmado X.509.

La administración de certificados admite actualmente los siguientes protocolos durante el aprovisionamiento: HTTP y MQTT. Para obtener más información sobre la solicitud de firma de certificados de DPS, consulte algunos de los ejemplos de SDK de dispositivos DPS.

Nota:

Aunque una PKI está configurada para cada uno de los espacios de nombres de ADR, no se expone como un recurso externo de Azure.

Aprovisionamiento de dispositivos de un extremo a otro con administración de certificados (experiencia en tiempo de ejecución)

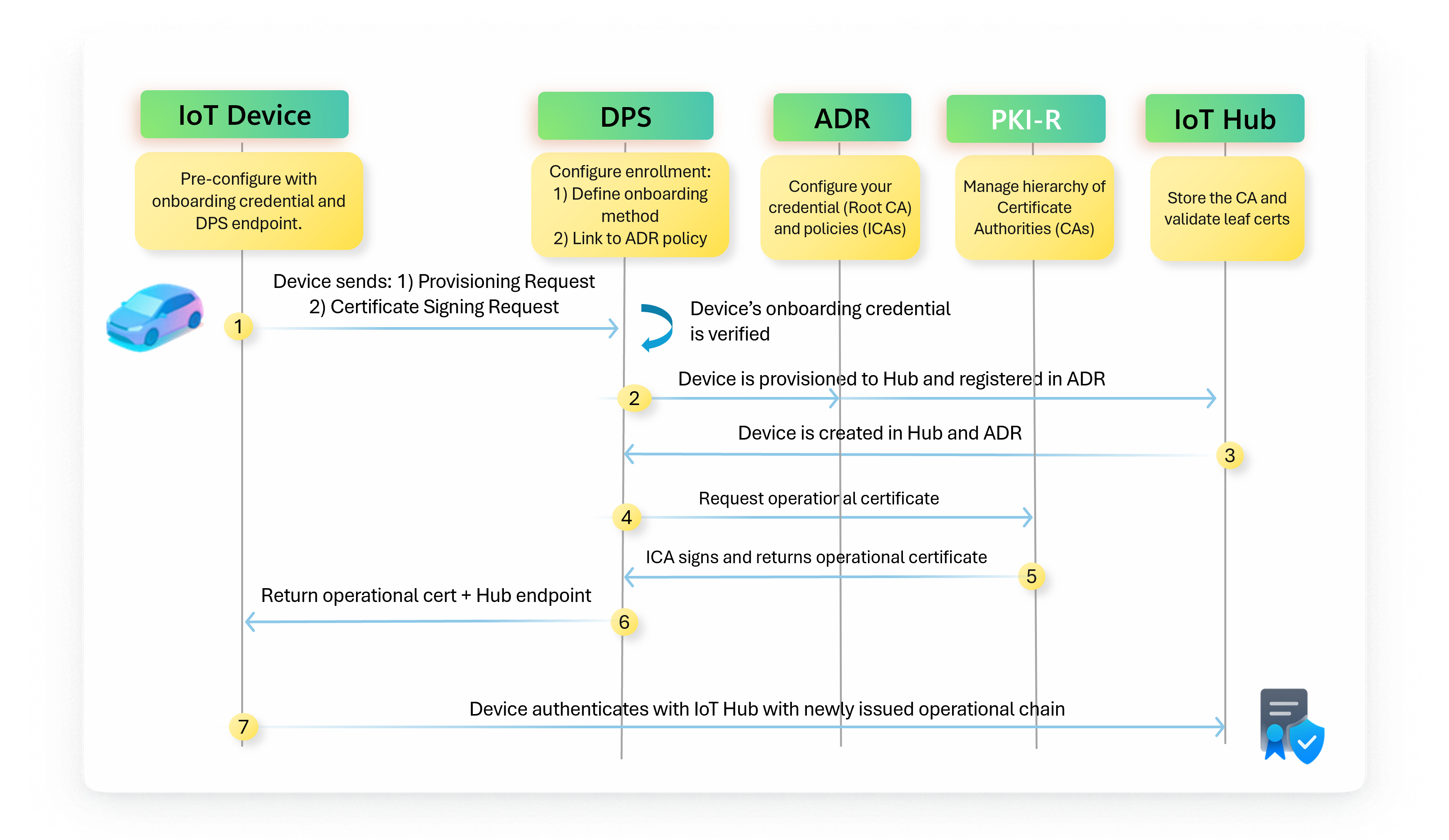

En el diagrama siguiente se muestra el proceso completo de aprovisionamiento de dispositivos con administración de certificados:

- El dispositivo IoT se conecta al punto de conexión de DPS y se autentica con el servicio mediante su credencial de incorporación preconfigurada. Como parte de esta llamada de registro, el dispositivo envía una solicitud de firma de certificado (CSR). La CSR contiene información sobre el dispositivo, como su clave pública y otros detalles de identificación.

- DPS asigna el dispositivo IoT a un IoT Hub basado en los Hubs vinculados en su inscripción de DPS.

- La identidad del dispositivo se crea en IoT Hub y se registra en el espacio de nombres de ADR adecuado.

- DPS usa el CSR para solicitar un certificado operativo de la PKI. La PKI valida la solicitud de firma de certificado (CSR) y la reenvía a la directiva (CA emisora) vinculada al registro en el DPS.

- La directiva de riesgos internos firma el certificado de operación y lo emite.

- DPS envía el certificado operativo y los detalles de conexión de IoT Hub al dispositivo.

- El dispositivo ahora puede autenticarse con IoT Hub enviando la cadena de certificados emisora completa a IoT Hub.

Renovación de certificados de hoja

Los certificados finales de entidad se pueden renovar mediante el mismo mecanismo que la emisión inicial de certificados. Cuando el dispositivo detecta la necesidad de renovar su certificado operativo, debe iniciar otra llamada de registro a DPS, enviando una nueva solicitud de firma de certificado (CSR). Una vez más, el CSR se envía a la entidad de certificación emisora adecuada (ICA) para solicitar un certificado de hoja renovado. Una vez aprobado, el certificado operativo renovado se devuelve al dispositivo que se usará para las comunicaciones seguras.

Cada dispositivo es responsable de supervisar la fecha de expiración de su certificado operativo e iniciar una renovación de certificados cuando sea necesario. Como procedimiento recomendado, se recomienda renovar un certificado antes de su fecha de expiración para garantizar comunicaciones ininterrumpidas. El certificado operativo incluye sus Valid from fechas y Valid until , que el dispositivo puede supervisar para determinar cuándo se necesita una renovación. Durante esta versión preliminar, se recomienda que los dispositivos usen sus propiedades notificadas de Device Twin para notificar las fechas de emisión y expiración del certificado. Estas propiedades se pueden utilizar para la observabilidad, por ejemplo, al crear paneles.

Deshabilitación de un dispositivo

La administración de certificados no admite la revocación de certificados durante la versión preliminar pública. Para quitar la conexión de un dispositivo que usa un certificado operativo X.509, puede deshabilitar el dispositivo en IoT Hub. Para deshabilitar un dispositivo, consulte Deshabilitar o eliminar un dispositivo.

Límites y cuotas

Consulte Límites de suscripción y servicio de Azure para obtener la información más reciente sobre los límites y las cuotas de administración de certificados con IoT Hub.