Cifrado de datos para un servidor único de Azure Database for PostgreSQL mediante Azure Portal

Se aplica a: Azure Database for PostgreSQL: servidor único

Azure Database for PostgreSQL: servidor único

Importante

El servicio de servidor único de Azure Database for PostgreSQL está en proceso de retirada. Se recomienda encarecidamente actualizar a Azure Database for PostgreSQL: Servidor flexible. Para obtener más información sobre la migración al servidor flexible de Azure Database for PostgreSQL, consulte ¿Qué sucederá con el servicio de servidor único de Azure Database for PostgreSQL?.

Aprenda a usar Azure Portal para configurar y administrar el cifrado de datos para el servidor único de Azure Database for PostgreSQL.

Requisitos previos de la CLI de Azure

Debe tener una suscripción de Azure y ser un administrador en esa suscripción.

En Azure Key Vault, cree un almacén de claves y una clave que se usará como clave administrada por el cliente.

Para ello, el almacén de claves debe tener las siguientes propiedades:

-

az resource update --id $(az keyvault show --name \ <key_vault_name> -test -o tsv | awk '{print $1}') --set \ properties.enableSoftDelete=true -

az keyvault update --name <key_vault_name> --resource-group <resource_group_name> --enable-purge-protection true

-

La clave debe tener los siguientes atributos para que se pueda usar como clave administrada por el cliente:

- Sin fecha de expiración

- No deshabilitado

- Capaz de realizar las operaciones get, wrap key y unwrap key

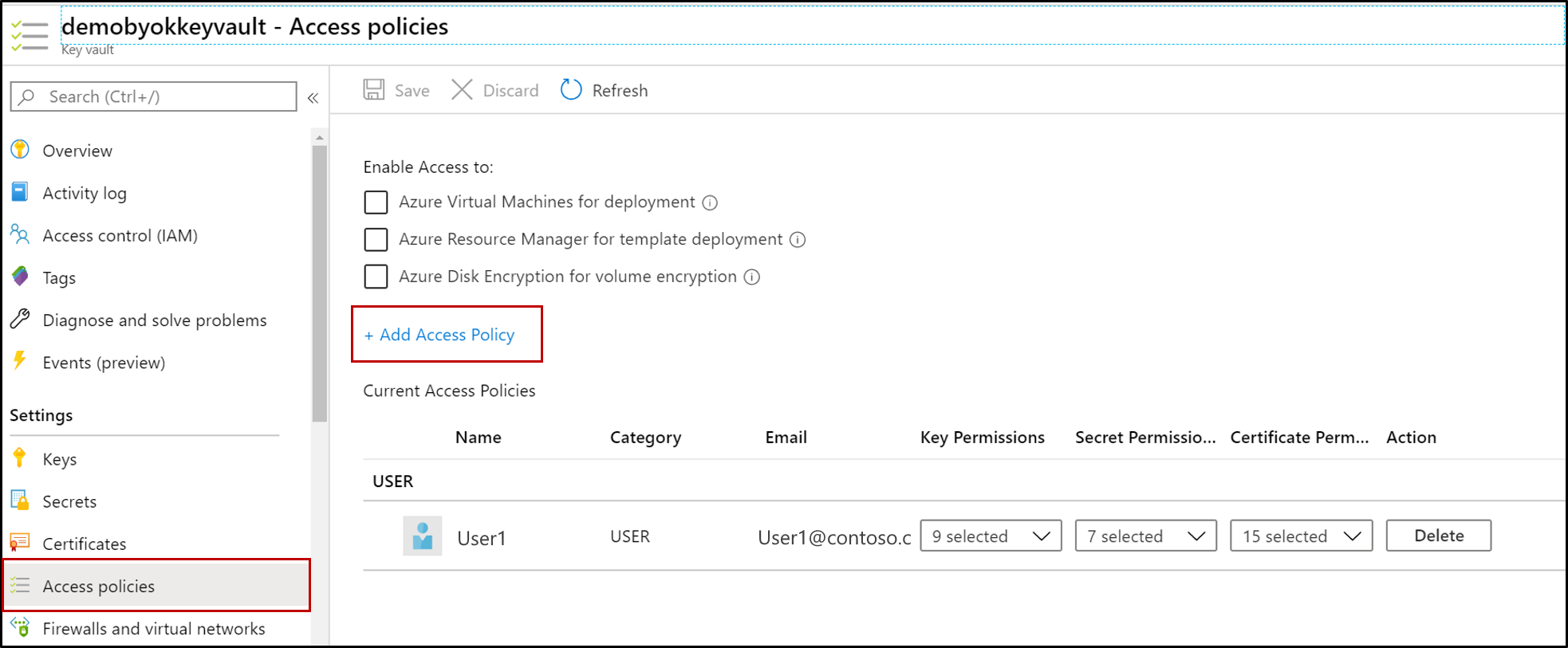

Establecer los permisos adecuados para las operaciones de clave

En Key Vault, seleccione Directivas de acceso>Agregar directiva de acceso.

En Permisos de clave, seleccione Get, Wrap, Unwrap y Principal, que es el nombre del servidor PostgreSQL. Si no se encuentra la entidad de seguridad del servidor en la lista de entidades de seguridad existentes, debe registrarla. Se le pedirá que registre la entidad de seguridad del servidor cuando intente configurar el cifrado de datos por primera vez y se produzca un error.

Seleccione Guardar.

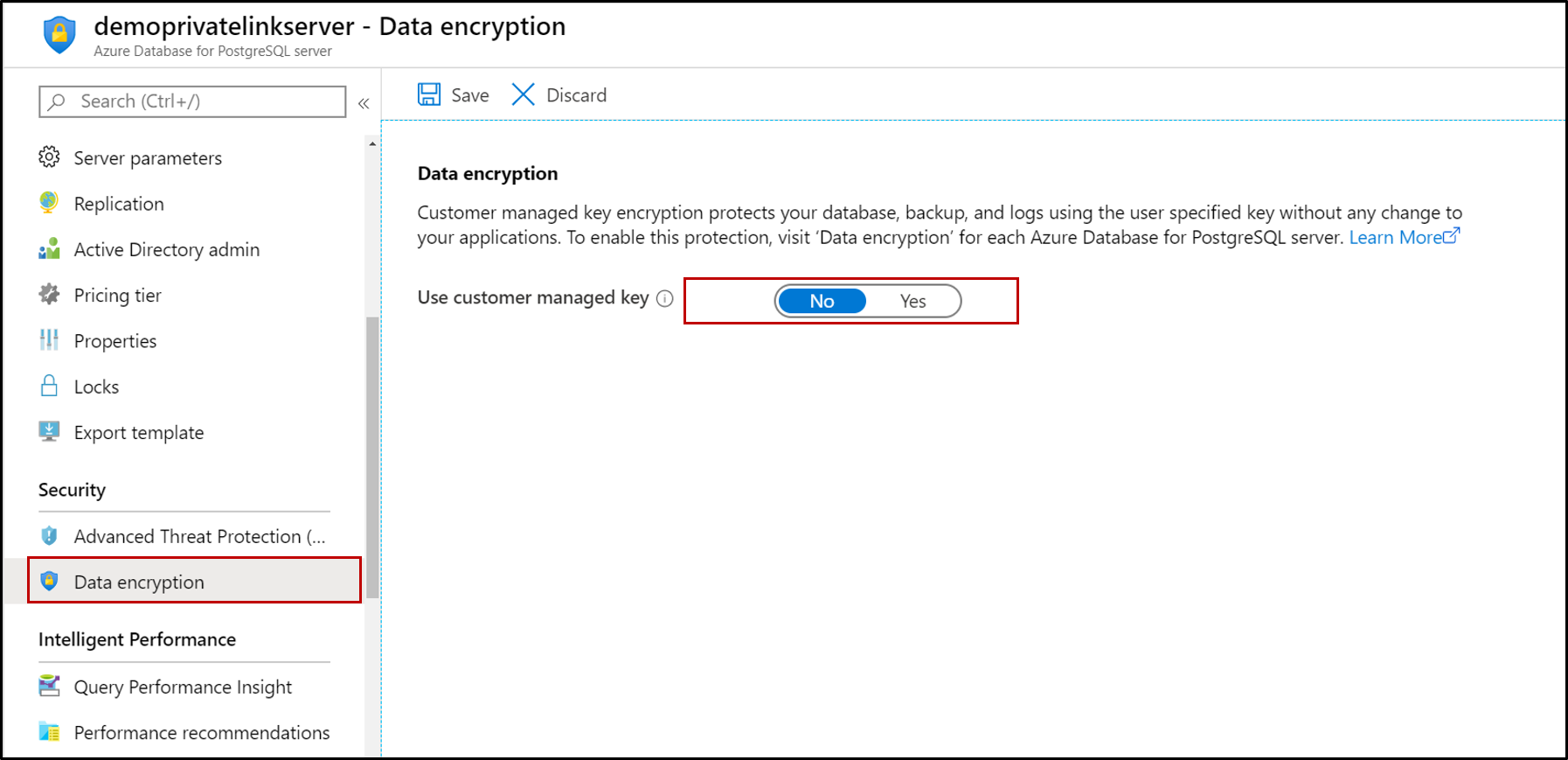

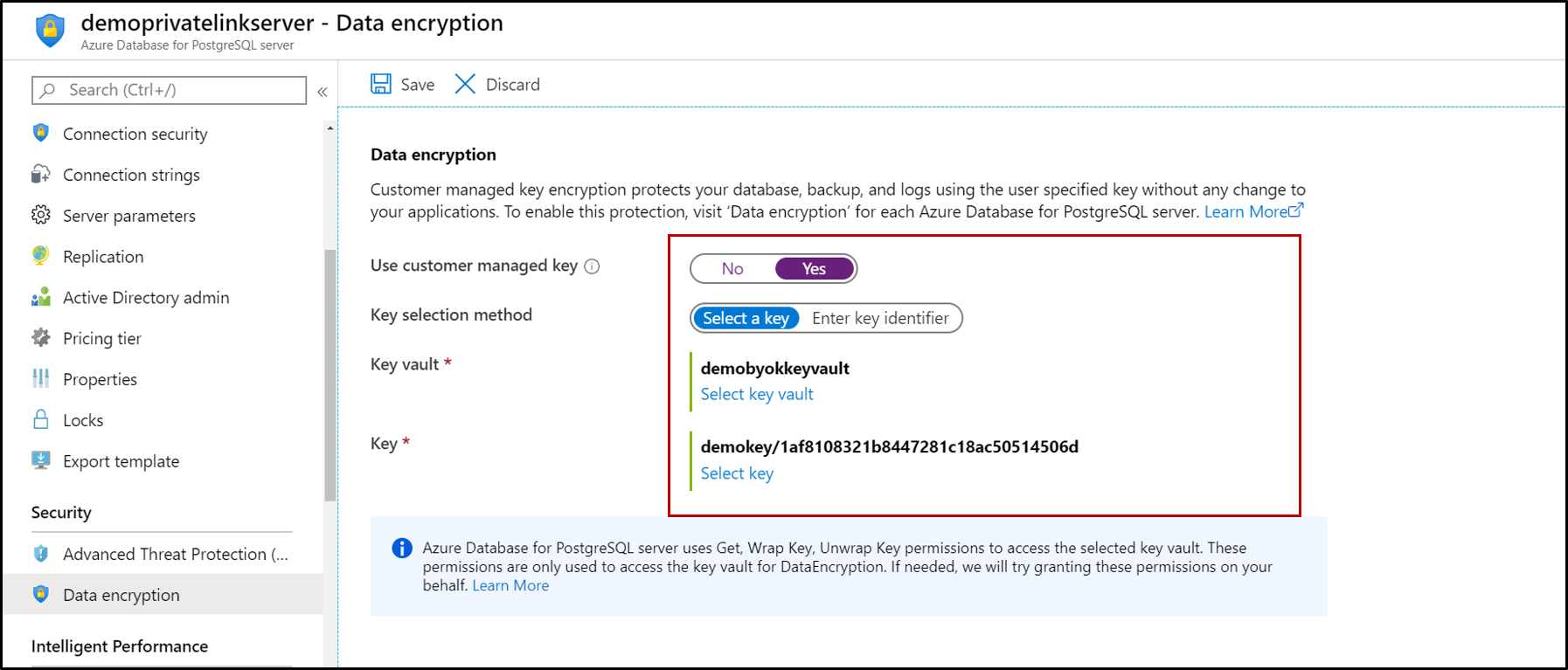

Configuración del cifrado de datos para un único servidor de Azure Database for PostgreSQL

En Azure Database for PostgreSQL, seleccione Cifrado de datos para configurar la clave administrada por el cliente.

Puede seleccionar un almacén de claves y un par de claves o escribir un identificador de clave.

Seleccione Guardar.

Para asegurarse de que todos los archivos (incluidos los archivos temporales) están totalmente cifrados, reinicie el servidor.

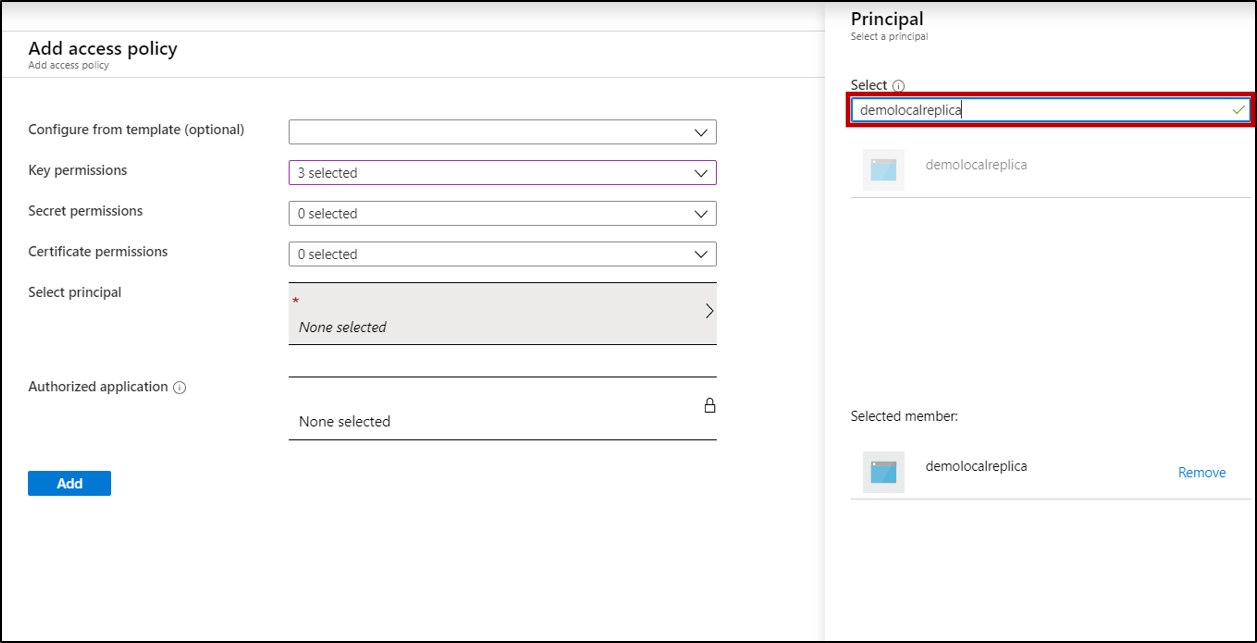

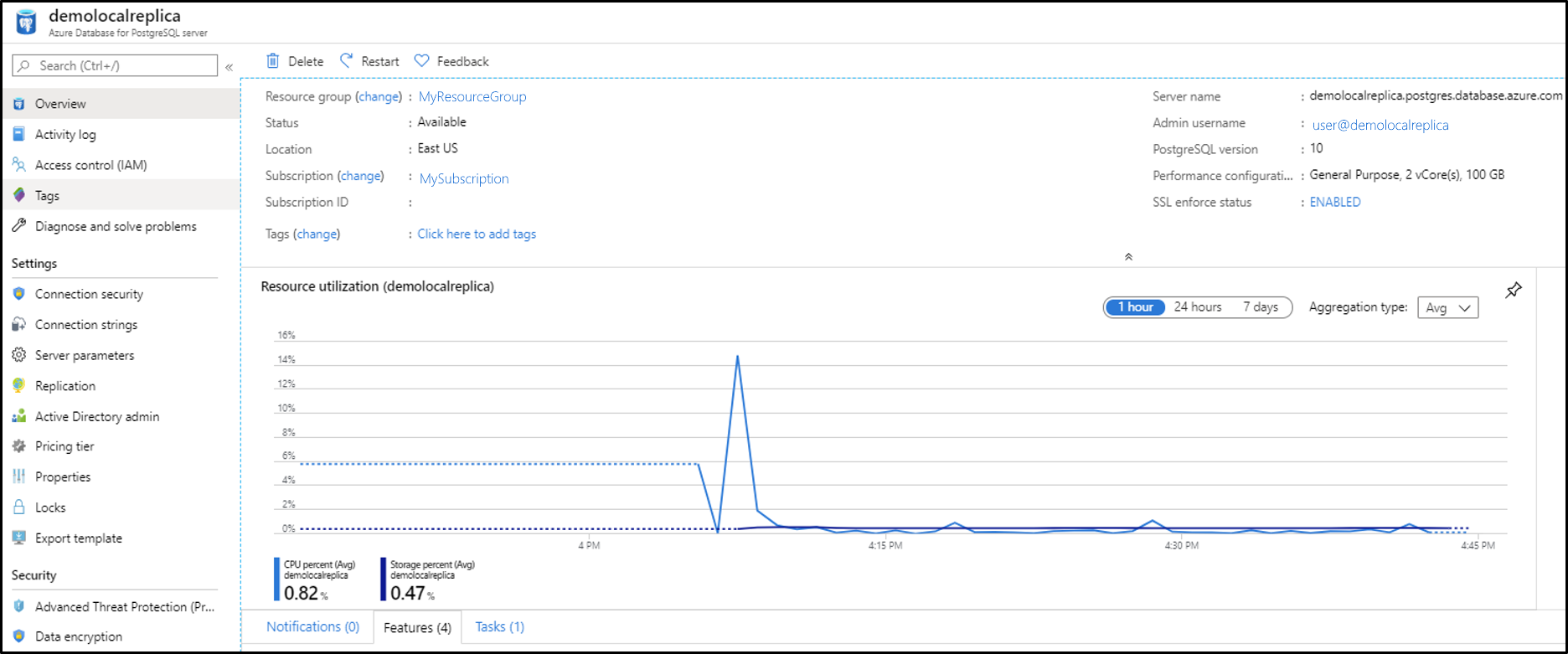

Uso del cifrado de datos con servidores de restauración o réplica

Después de cifrar un servidor único de Azure Database for PostgreSQL con la clave administrada de un cliente almacenada en Key Vault, también se cifra cualquier copia recién creada del servidor. Puede crear esta nueva copia mediante una operación de restauración local o geográfica, o por medio de una operación de réplica (local o entre regiones). De modo que, con un servidor PostgreSQL cifrado, puede usar los siguientes pasos para crear un servidor restaurado cifrado.

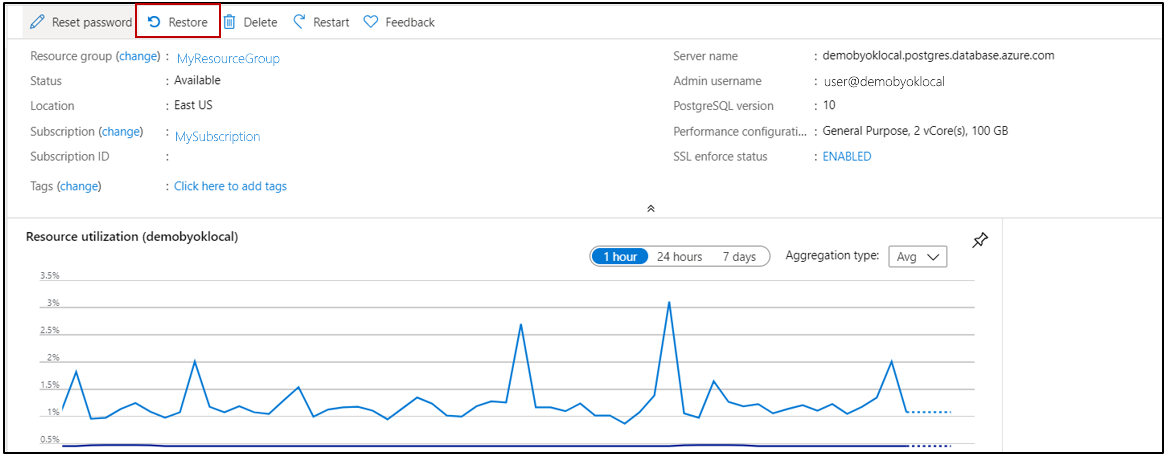

En el servidor, seleccione Información general>Restaurar.

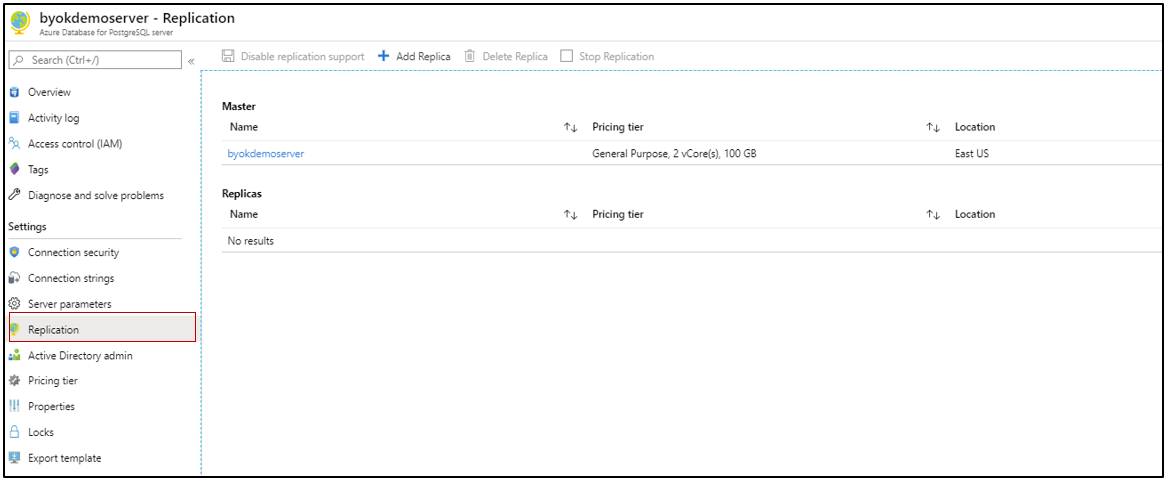

O bien, en el caso de un servidor habilitado para la replicación, en el encabezado Configuración, seleccione Replicación.

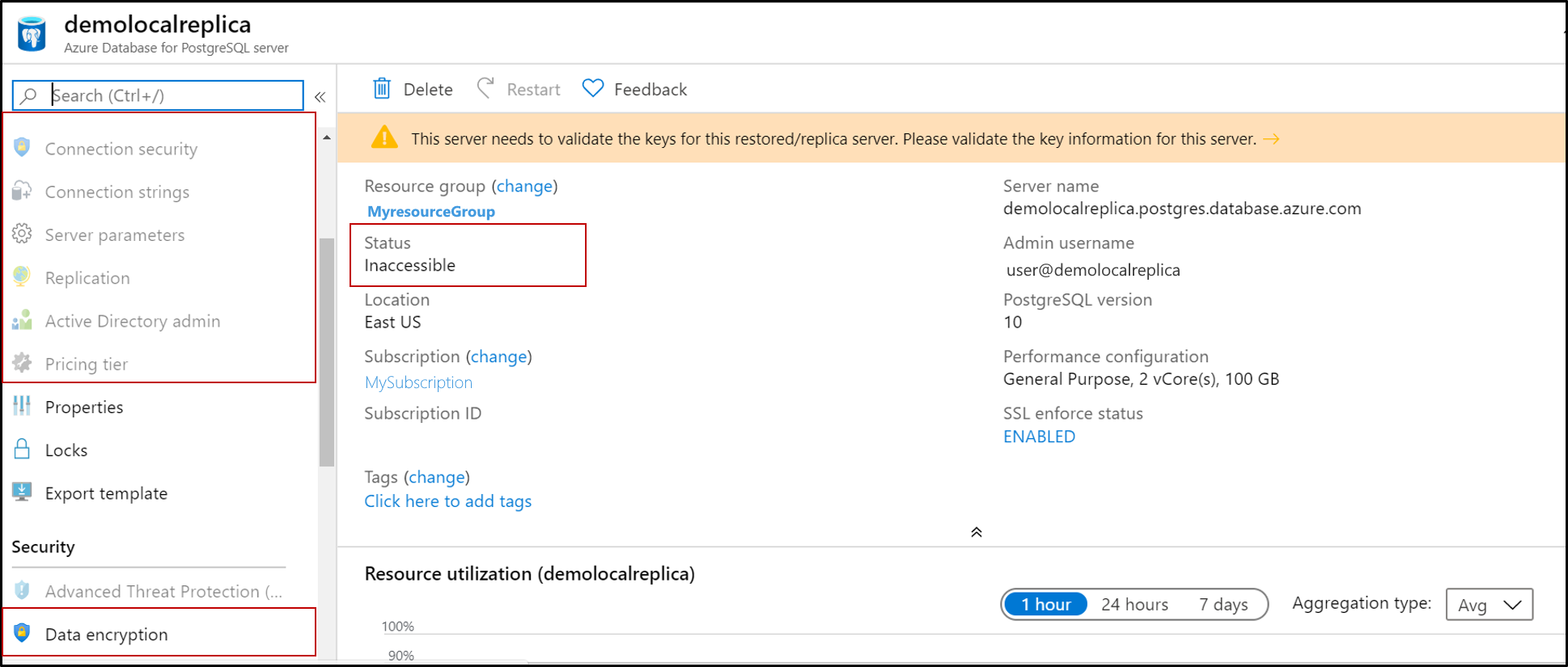

Una vez completada la operación de restauración, el nuevo servidor creado se cifra con la clave del servidor principal. Sin embargo, las características y opciones del servidor están deshabilitadas y el servidor está inaccesible. Esto evita la manipulación de los datos, ya que la identidad del nuevo servidor todavía no tiene permiso para acceder al almacén de claves.

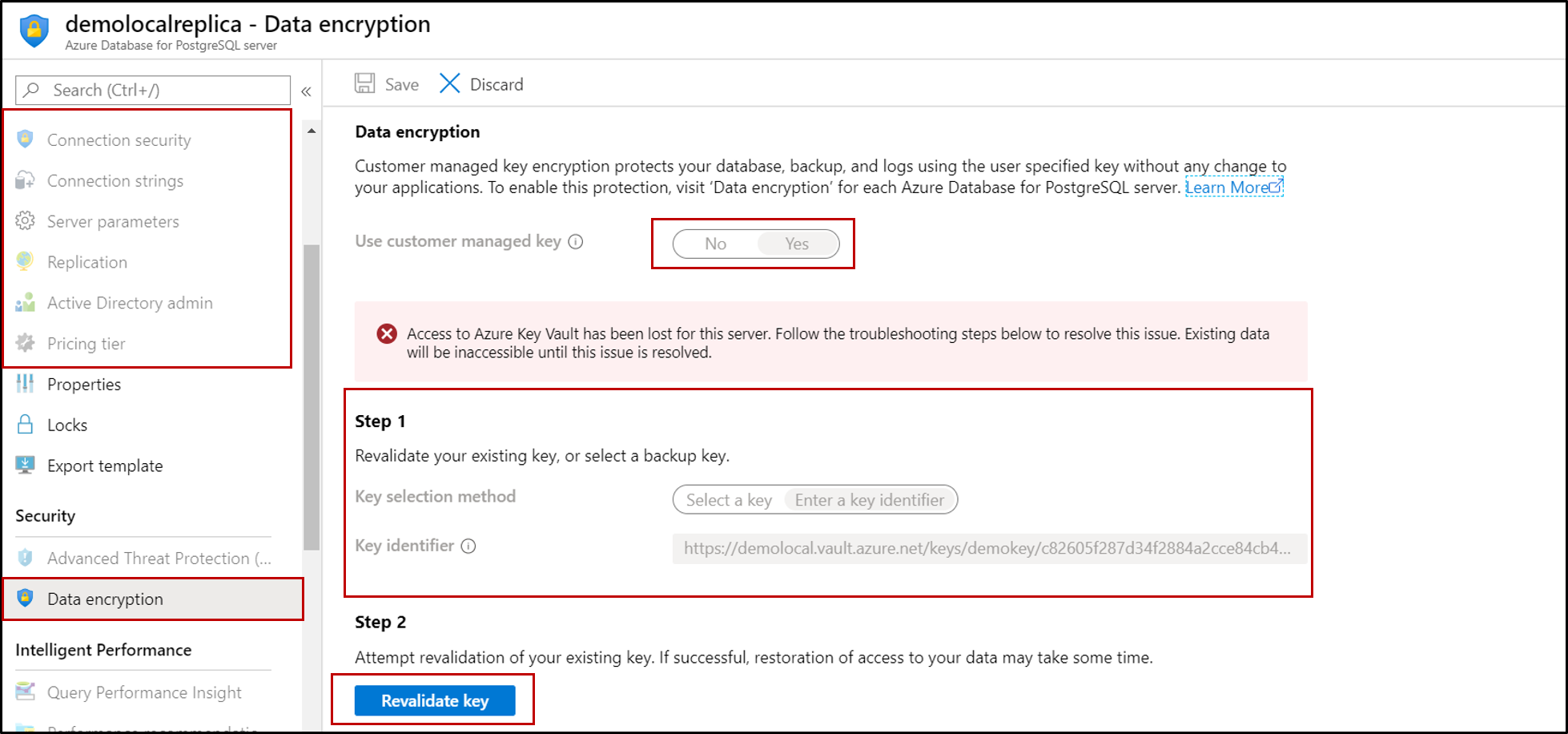

Para que el servidor sea accesible, vuelva a validar la clave en el servidor restaurado. Seleccione Cifrado de datos>Revalidate key (Volver a validar la clave).

Nota

Se producirá un error en el primer intento de volver a realizar la validación, ya que la entidad de servicio debe tener acceso al almacén de claves. Para generar la entidad de servicio, seleccione Revalidate key (Volver a validar la clave). Se muestra un error, pero se genera la entidad de servicio. A partir de ese momento, consulte estos pasos anteriormente en este artículo.

Tendrá que conceder al almacén de claves acceso al nuevo servidor. Para obtener más información, vea Habilitación de los permisos de Azure RBAC en Key Vault.

Después de registrar la entidad de servicio, vuelva a validar la clave otra vez; el servidor reanudará su funcionalidad normal.

Pasos siguientes

Para más información sobre el cifrado de datos, consulte Cifrado de datos de un solo servidor de Azure Database for PostgreSQL con la clave administrada por el cliente.

Comentarios

Proximamente: Ao longo de 2024, retiraremos gradualmente GitHub Issues como mecanismo de comentarios sobre o contido e substituirémolo por un novo sistema de comentarios. Para obter máis información, consulte: https://aka.ms/ContentUserFeedback.

Enviar e ver os comentarios