Requisitos de diseño de red móvil privada

Este artículo le ayuda a diseñar y preparar la implementación de una red 4G o 5G privada basada en Azure Private 5G Core (AP5GC). El objetivo es proporcionar una comprensión de cómo se construyen estas redes y las decisiones que tiene que tomar cuando planee la red.

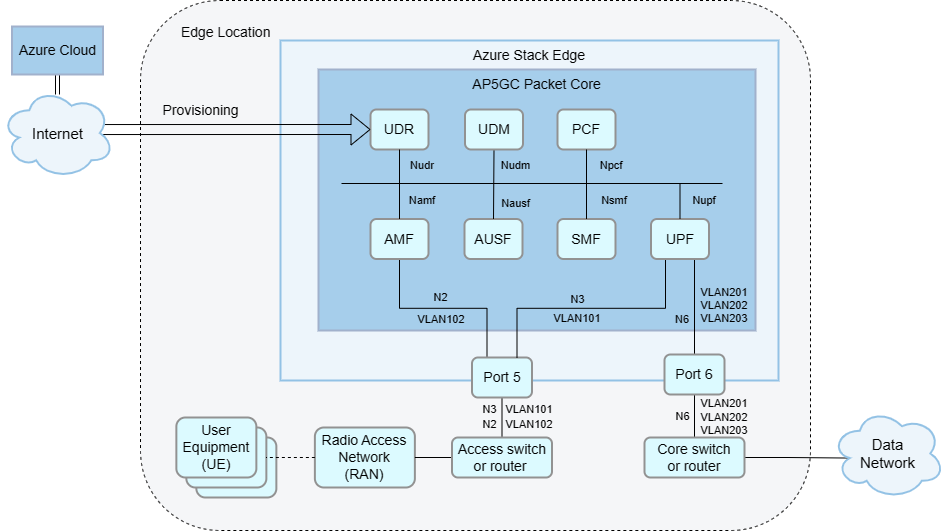

MEC privado de Azure y Azure Private 5G Core

El proceso perimetral multiacceso privado (MEC) de Azure es una solución que combina los servicios de proceso, redes y aplicaciones de Microsoft en una implementación en entorno local empresarial (el perímetro). Estas implementaciones perimetrales se administran de forma centralizada desde la nube. Azure Private 5G Core es un servicio de Azure dentro del proceso perimetral multiacceso privado (MEC) que proporciona funciones de red 4G y 5G core en el perímetro empresarial. En el sitio perimetral empresarial, los dispositivos se asocian a través de una red de acceso de radio (RAN) de telefonía móvil y se conectan a través del servicio Azure Private 5G Core a redes, aplicaciones y recursos ascendentes. Opcionalmente, los dispositivos pueden sacar provecho de la funcionalidad de proceso local proporcionada por el MEC privado de Azure para procesar flujos de datos con una latencia muy baja, todo ello bajo el control de la empresa.

Requisitos de una red móvil privada

Las siguientes funcionalidades deben estar presentes para permitir que los equipos de usuario (UE) se asocien a una red de telefonía móvil privada:

- El UE debe ser compatible con el protocolo y la banda de espectro inalámbrico usada por la red de acceso de radio (RAN).

- El UE debe contener un módulo de identidad de suscriptor (SIM). La SIM es un elemento criptográfico que almacena la identidad del dispositivo.

- Debe haber una RAN, que envía y recibe la señal de telefonía móvil, a todas las partes del sitio empresarial que contienen equipos de usuario que necesitan servicio.

- Debe haber una instancia de núcleo de paquete conectada al RAN y a una red ascendente. El núcleo de paquetes es responsable de autenticar los SIM del UE cuando se conectan a través de la RAN y solicitan servicio de la red. Aplica la directiva a los flujos de datos resultantes hacia y desde los equipos de usuario; por ejemplo, para establecer una calidad de servicio.

- La infraestructura de RAN, núcleo de paquetes y red ascendente debe estar conectada a través de Ethernet para que se puedan pasar el tráfico IP unos a otros.

- El sitio que hospeda el núcleo de paquetes debe tener una conexión continua y de alta velocidad a Internet (mínimo de 100 Mbps) para permitir la administración de servicios, telemetría, diagnósticos y actualizaciones.

Diseño de una red móvil privada

En las secciones siguientes se describen los elementos de la red que debe tener en cuenta y las decisiones de diseño que debe tomar como preparación para implementar la red.

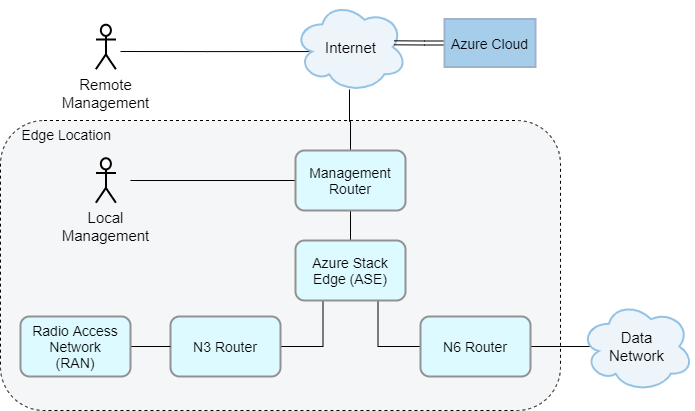

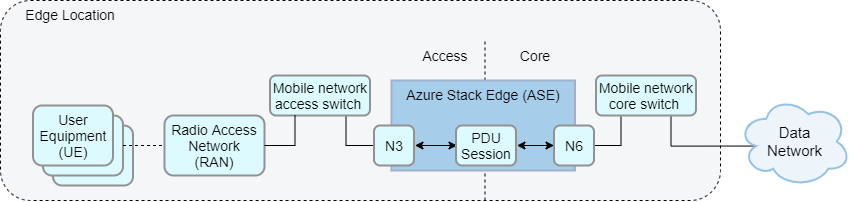

Topología

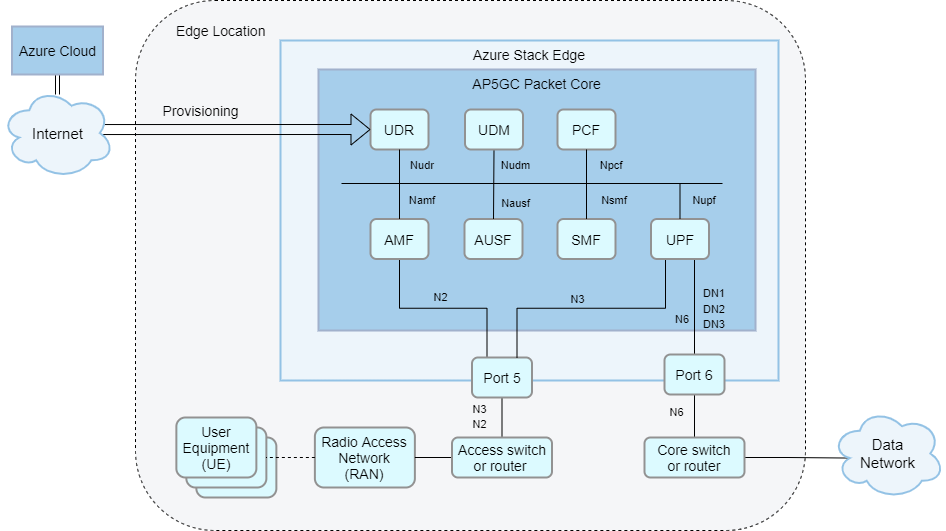

Diseñar e implementar la red local es una parte fundamental de la implementación de AP5GC. Debe tomar decisiones de diseño de red para admitir el núcleo de paquetes AP5GC y cualquier otra carga de trabajo perimetral. En esta sección se describen algunas decisiones que debe tener en cuenta al diseñar la red y se proporcionan algunas topologías de red de ejemplo. En el siguiente diagrama se muestra una topología de red básica.

Consideraciones de diseño

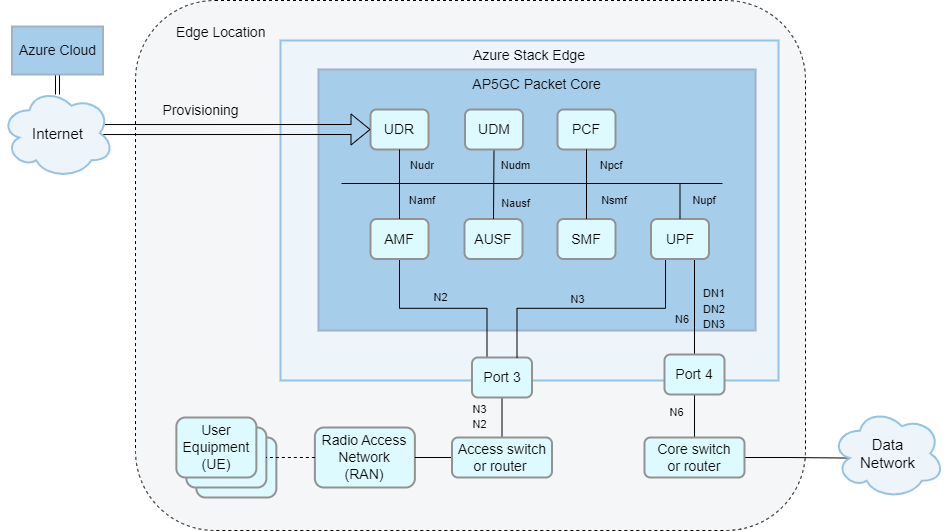

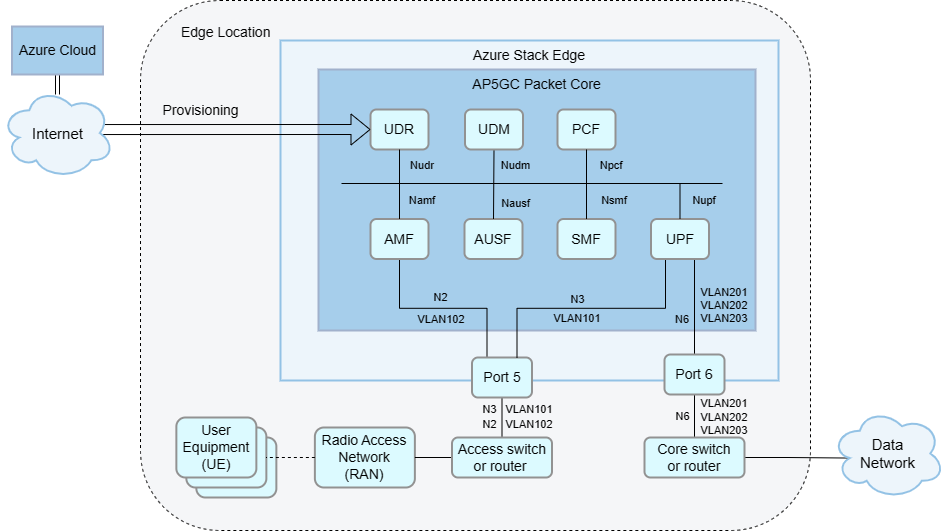

Cuando se implementa en Azure Stack Edge Pro GPU (ASE), AP5GC usa el puerto físico 5 para la señalización de acceso y los datos (5G N2 y N3 puntos de referencia/4G S1 y puntos de referencia S1-U) y el puerto 6 para los datos principales (puntos de referencia 5G N6/4G SGi).

Para las implementaciones de alta disponibilidad, debe usar el enlace troncal de VLAN, donde las redes de datos están separadas por VLAN. En esta configuración, todos los datos principales usan el puerto 6. Si no usa el enlace troncal de VLAN y se configuran más de seis redes de datos, el puerto 5 se usa para los datos principales de las redes de datos restantes.

AP5GC admite implementaciones con o sin enrutadores de capa 3 en los puertos 5 y 6. Esto es útil para evitar hardware adicional en sitios perimetrales más pequeños.

- Es posible conectar el puerto 5 de ASE a los nodos RAN directamente (back-to-back) o a través de un conmutador de capa 2. Al usar esta topología, debe configurar la dirección eNodeB/gNodeB como puerta de enlace predeterminada en la interfaz de red de ASE.

- Del mismo modo, es posible conectar el puerto 6 de ASE a la red principal a través de un conmutador de nivel 2. Al usar esta topología, debe configurar una aplicación o una dirección arbitraria en la subred como puerta de enlace en el lado de ASE.

- Como alternativa, puede combinar estos enfoques. Por ejemplo, podría usar un enrutador en el puerto 6 de ASE con una red de capa plana 2 en el puerto 5 de ASE. Si un enrutador de nivel 3 está presente en la red local, debe configurarlo para que coincida con la configuración del ASE.

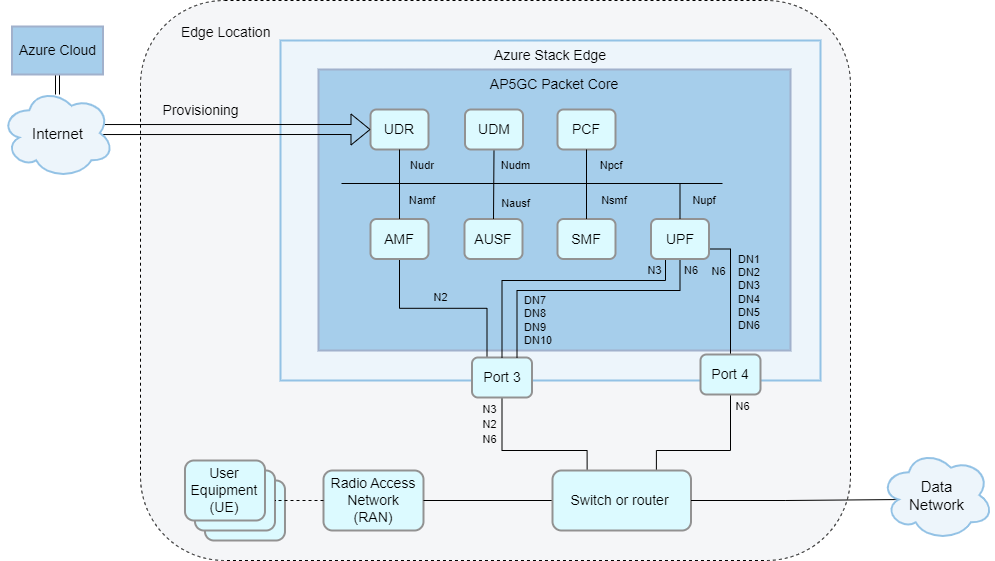

Cuando se implementa en Azure Stack Edge 2 (ASE 2), AP5GC usa el puerto físico 3 para la señalización de acceso y los datos (5G N2 y N3 puntos de referencia/4G S1 y puntos de referencia S1-U) y el puerto 4 para los datos principales (puntos de referencia 5G N6/4G SGi).

Para las implementaciones de alta disponibilidad, debe usar el enlace troncal de VLAN, donde las redes de datos están separadas por VLAN. En esta configuración, todos los datos principales usan el puerto 6. Si no usa el enlace troncal de VLAN y se configuran más de seis redes de datos, el puerto 3 se usa para los datos principales de las redes de datos restantes.

AP5GC admite implementaciones con o sin enrutadores de capa 3 en los puertos 3 y 4. Esto es útil para evitar hardware adicional en sitios perimetrales más pequeños.

- Es posible conectar el puerto 3 de ASE a los nodos RAN directamente (back-to-back) o a través de un conmutador de capa 2. Al usar esta topología, debe configurar la dirección eNodeB/gNodeB como puerta de enlace predeterminada en la interfaz de red de ASE.

- Del mismo modo, es posible conectar el puerto 4 de ASE a la red principal a través de un conmutador de nivel 2. Al usar esta topología, debe configurar una aplicación o una dirección arbitraria en la subred como puerta de enlace en el lado de ASE.

- Como alternativa, puede combinar estos enfoques. Por ejemplo, podría usar un enrutador en el puerto 4 de ASE con una red de capa plana 2 en el puerto 3 de ASE. Si un enrutador de nivel 3 está presente en la red local, debe configurarlo para que coincida con la configuración del ASE.

A menos que el núcleo de paquetes tenga habilitada la traducción de direcciones de red (NAT), un dispositivo de red de nivel 3 local debe configurarse con rutas estáticas a los grupos de direcciones IP de UE a través de la dirección IP N6 adecuada para la red de datos adjunta correspondiente.

Topologías de red de ejemplo

Hay varias maneras de configurar la red para su uso con AP5GC. La configuración exacta varía en función de sus necesidades y el hardware. En esta sección se proporcionan algunas topologías de red de ejemplo en hardware de GPU de ASE Pro.

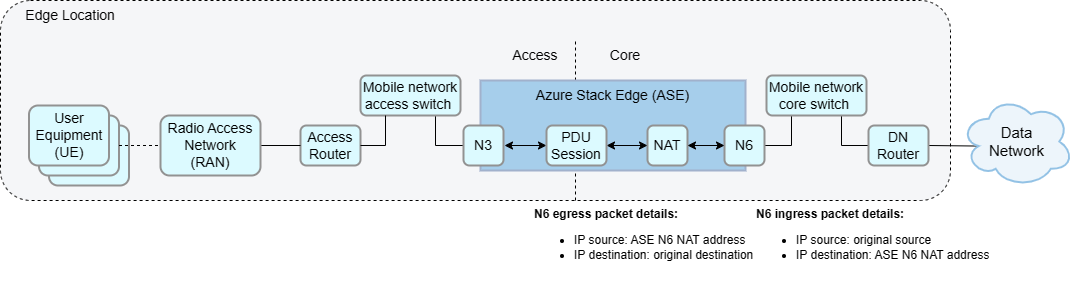

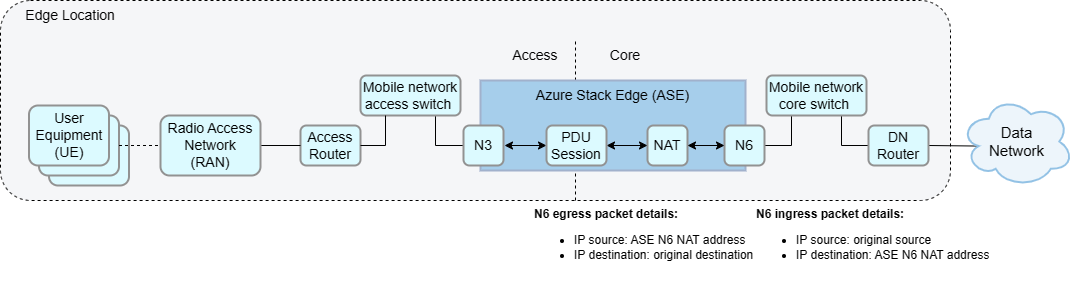

Red de nivel 3 con traducción de direcciones de red N6 (NAT)

Esta topología de red tiene el ASE conectado a un dispositivo de nivel 2 que proporciona conectividad con el núcleo de red móvil y las puertas de enlace de acceso (enrutadores que conectan el ASE a los datos y a las redes de acceso, respectivamente). Esta topología admite hasta seis redes de datos. Esta solución se usa normalmente porque simplifica el enrutamiento de nivel 3.

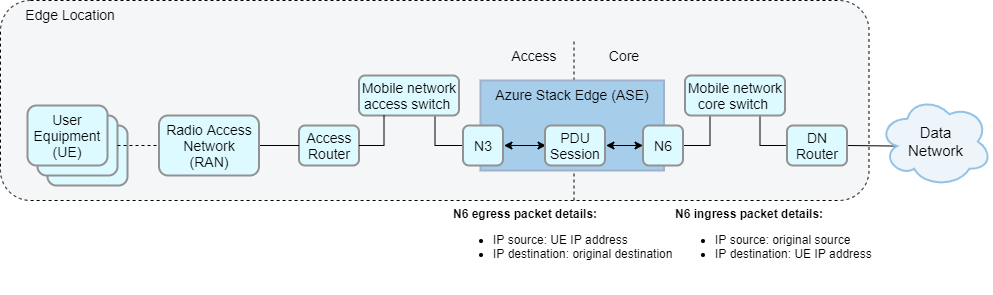

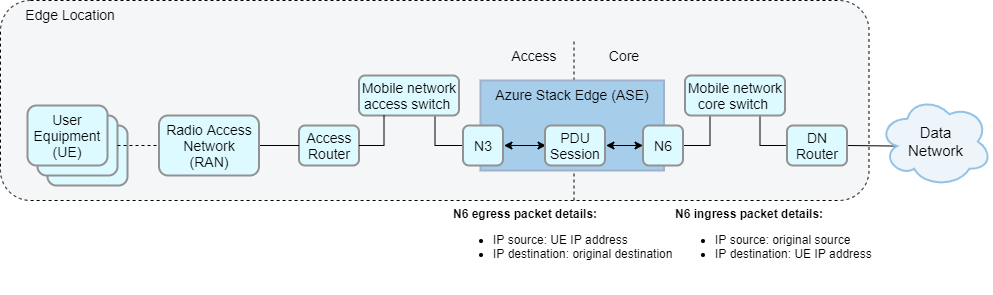

Red de nivel 3 sin traducción de direcciones de red (NAT)

Esta topología de red es una solución similar, pero los intervalos de direcciones IP de UE deben configurarse como rutas estáticas en el enrutador de red de datos con la dirección IP NAT N6 como la dirección del próximo salto. Al igual que con la solución anterior, esta topología admite hasta seis redes de datos.

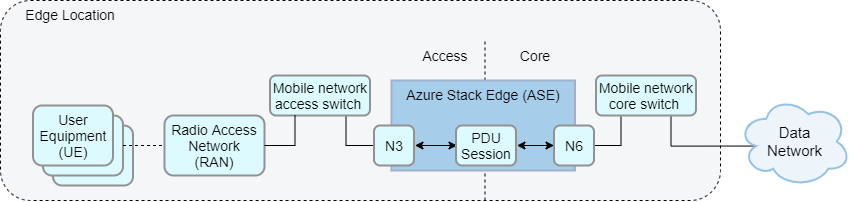

Red de capa plana 2

El núcleo del paquete no requiere enrutadores de capa 3 ni ninguna funcionalidad similar al enrutador. Una topología alternativa podría renunciar al uso de enrutadores de puerta de enlace de nivel 3 por completo y, en su lugar, construir una red de nivel 2 en la que el ASE se encuentra en la misma subred que los datos y las redes de acceso. Esta topología de red puede ser una alternativa más económica cuando no se requiere enrutamiento de nivel 3. Esto requiere que la traducción de puertos de dirección de red (NAPT) esté habilitada en el núcleo del paquete.

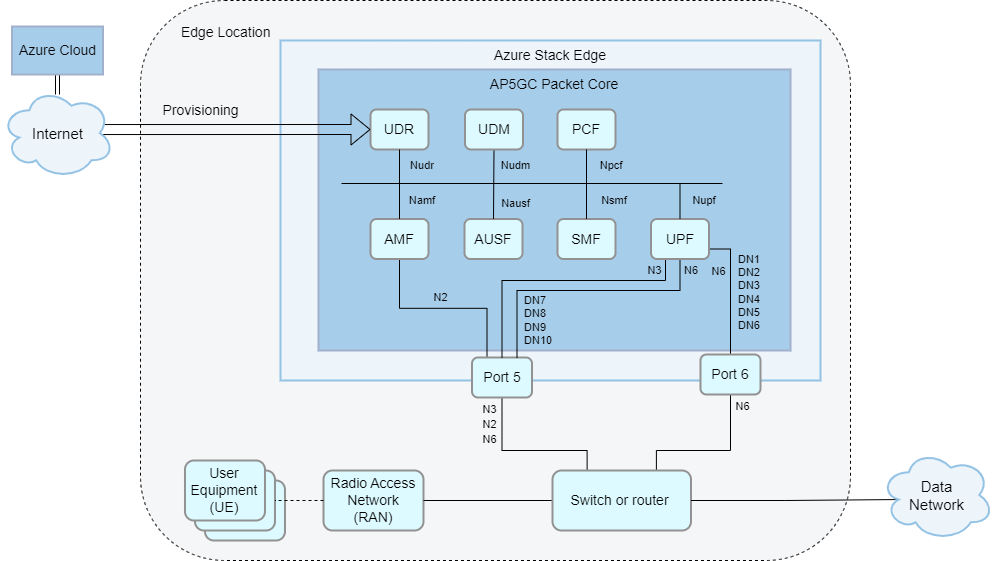

Red de capa 3 con varias redes de datos

- La configuración recomendada para implementaciones con varias redes de datos es usar el enlace troncal de VLAN. En esta configuración, AP5GC puede admitir hasta diez redes de datos conectadas, cada una con su propia configuración para el sistema de nombres de dominio (DNS), los grupos de direcciones IP de UE, la configuración de IP N6 y NAT. Puede aprovisionar UE como suscritos en una o varias redes de datos y aplicar una directiva específica de red de datos y una configuración de calidad de servicio (QoS). El enlace troncal de VLAN es necesario para las implementaciones de alta disponibilidad.

- En esta topología, hay una única red virtual N6 en el ASE sin información de IP. Toda la configuración de VLAN y IP se realiza al configurar cada red de datos conectada.

Red de capa 3 con varias redes de datos sin separación de VLAN.

- AP5GC puede admitir hasta diez redes de datos conectadas, cada una con su propia configuración para el sistema de nombres de dominio (DNS), los grupos de direcciones IP de UE, la configuración de IP N6 y NAT. Puede aprovisionar UE como suscritos en una o varias redes de datos y aplicar una directiva específica de red de datos y una configuración de calidad de servicio (QoS).

- Esta topología requiere que la interfaz N6 se divida en una subred para cada red de datos o una subred para todas las redes de datos. Por lo tanto, esta opción requiere una planificación y configuración cuidadosas para evitar la superposición de intervalos IP de red de datos o intervalos IP de UE.

Red de nivel 3 con VLAN y separación de núcleos y acceso físico (VLAN de acceso)

- También puede separar el tráfico de ASE en VLAN, tanto si decide agregar puertas de enlace de nivel 3 a la red como si no. Hay varias ventajas para segmentar el tráfico en VLAN independientes, incluida la administración de red más flexible y una mayor seguridad.

- Por ejemplo, puede configurar VLAN independientes para la administración, el acceso y el tráfico de datos, o una VLAN independiente para cada red de datos conectada.

- Las VLAN deben configurarse en el equipo de red de nivel 2 o nivel 3 local. Varias VLAN se transportarán en un único vínculo desde el puerto ASE 5 (red de acceso) o 6 (red principal), por lo que debe configurar cada uno de esos vínculos como un tronco VLAN.

Red de capa 3 con redes de datos de 7 a 10 sin enlace troncal de VLAN.

- Con el enlace troncal de VLAN, todos los DN se enrutan a través del puerto 6. El enlace troncal de VLAN es necesario para las implementaciones de alta disponibilidad.

- Sin el enlace troncal de VLAN, si desea implementar más de seis redes de datos separadas por VLAN, las redes de datos adicionales (hasta cuatro) deben implementarse en el puerto 5 de ASE. Esto requiere un conmutador compartido o un enrutador que lleve tanto el acceso como el tráfico principal. Las etiquetas VLAN se pueden asignar según sea necesario a N2, N3 y cada una de las redes de datos N6.

- No se pueden configurar más de seis redes de datos en el mismo puerto.

- Para obtener un rendimiento óptimo, las redes de datos con la carga esperada más alta deben configurarse en el puerto 6.

Hay varias maneras de configurar la red para su uso con AP5GC. La configuración exacta varía en función de sus necesidades y el hardware. En esta sección se proporcionan algunas topologías de red de ejemplo en hardware de ASE Pro 2.

Red de nivel 3 con traducción de direcciones de red N6 (NAT)

Esta topología de red tiene el ASE conectado a un dispositivo de nivel 2 que proporciona conectividad con el núcleo de red móvil y las puertas de enlace de acceso (enrutadores que conectan el ASE a los datos y a las redes de acceso, respectivamente). Esta topología admite hasta seis redes de datos. Esta solución se usa normalmente porque simplifica el enrutamiento de nivel 3.

Red de nivel 3 sin traducción de direcciones de red (NAT)

Esta topología de red es una solución similar, pero los intervalos de direcciones IP de UE deben configurarse como rutas estáticas en el enrutador de red de datos con la dirección IP NAT N6 como la dirección del próximo salto. Al igual que con la solución anterior, esta topología admite hasta seis redes de datos.

Red de capa plana 2

El núcleo del paquete no requiere enrutadores de capa 3 ni ninguna funcionalidad similar al enrutador. Una topología alternativa podría renunciar al uso de enrutadores de puerta de enlace de nivel 3 por completo y, en su lugar, construir una red de nivel 2 en la que el ASE se encuentra en la misma subred que los datos y las redes de acceso. Esta topología de red puede ser una alternativa más económica cuando no se requiere enrutamiento de nivel 3. Esto requiere que la traducción de puertos de dirección de red (NAPT) esté habilitada en el núcleo del paquete.

Red de capa 3 con varias redes de datos

- La configuración recomendada para implementaciones con varias redes de datos es usar el enlace troncal de VLAN. En esta configuración, AP5GC puede admitir hasta diez redes de datos conectadas, cada una con su propia configuración para el sistema de nombres de dominio (DNS), los grupos de direcciones IP de UE, la configuración de IP N6 y NAT. Puede aprovisionar UE como suscritos en una o varias redes de datos y aplicar una directiva específica de red de datos y una configuración de calidad de servicio (QoS). El enlace troncal de VLAN es necesario para las implementaciones de alta disponibilidad.

- En esta topología, hay una única red virtual N6 en el ASE sin información de IP. Toda la configuración de VLAN y IP se realiza al configurar cada red de datos conectada.

Red de capa 3 con varias redes de datos sin separación de VLAN.

- AP5GC puede admitir hasta diez redes de datos conectadas, cada una con su propia configuración para el sistema de nombres de dominio (DNS), los grupos de direcciones IP de UE, la configuración de IP N6 y NAT. Puede aprovisionar UE como suscritos en una o varias redes de datos y aplicar una directiva específica de red de datos y una configuración de calidad de servicio (QoS).

- Esta topología requiere que la interfaz N6 se divida en una subred para cada red de datos o una subred para todas las redes de datos. Por lo tanto, esta opción requiere una planificación y configuración cuidadosas para evitar la superposición de intervalos IP de red de datos o intervalos IP de UE.

Red de nivel 3 con VLAN y separación de núcleos y acceso físico (VLAN de acceso)

- También puede separar el tráfico de ASE en VLAN, tanto si decide agregar puertas de enlace de nivel 3 a la red como si no. Hay varias ventajas para segmentar el tráfico en VLAN independientes, incluida la administración de red más flexible y una mayor seguridad.

- Por ejemplo, puede configurar VLAN independientes para la administración, el acceso y el tráfico de datos, o una VLAN independiente para cada red de datos conectada.

- Las VLAN deben configurarse en el equipo de red de nivel 2 o nivel 3 local. Varias VLAN se transportarán en un único vínculo desde el puerto ASE 3 (red de acceso) o 4 (red principal), por lo que debe configurar cada uno de esos vínculos como un tronco VLAN.

Red de capa 3 con redes de datos de 7 a 10 sin enlace troncal de VLAN.

- Sin el enlace troncal de VLAN, si desea implementar más de seis redes de datos separadas por VLAN, las redes de datos adicionales (hasta cuatro) deben implementarse en el puerto 3 de ASE. Esto requiere un conmutador compartido o un enrutador que lleve tanto el acceso como el tráfico principal. Las etiquetas VLAN se pueden asignar según sea necesario a N2, N3 y cada una de las redes de datos N6. El enlace troncal de VLAN es necesario para las implementaciones de alta disponibilidad.

- No se pueden configurar más de seis redes de datos en el mismo puerto.

- Para obtener un rendimiento óptimo, las redes de datos con la carga esperada más alta deben configurarse en el puerto 4.

Subredes y direcciones IP

Es posible que tenga redes IP en el sitio empresarial con las que tendrá que integrarse la red de telefonía móvil privada. Esto podría significar, por ejemplo:

- Seleccionar subredes IP y direcciones IP para AP5GC que coincidan con las subredes existentes sin que las direcciones entren en conflicto.

- Separar la nueva red a través de enrutadores IP o usar el espacio de direcciones RFC 1918 privado para las subredes.

- Asignar un grupo de direcciones IP específicamente para su uso por los equipos de usuario cuando se asocian a la red.

- Usar la traducción de puertos de dirección de red (NAPT), ya sea en el propio núcleo de paquetes o en un dispositivo de red ascendente, como un enrutador de borde.

- Optimizar el rendimiento de la red mediante la selección de una unidad de transmisión máxima (MTU) que minimice la fragmentación.

Debe documentar las subredes IPv4 que se usarán para la implementación y aceptar las direcciones IP que se emplearán para cada elemento de la solución y las direcciones IP que se asignarán a los equipos de usuario cuando se asocien. Debe implementar enrutadores y firewalls (o configurar los existentes) en el sitio empresarial para permitir el tráfico. También debe acordar cómo y dónde se requieren los cambios de NAPT o MTU en la red y planear la configuración de enrutador o firewall asociada. Para más información, consulte Finalización de las tareas previas necesarias para implementar una red móvil privada.

Alta disponibilidad (HA)

Opcionalmente, puede implementar Azure Private 5G Core como un servicio de alta disponibilidad (HA) en un par de dispositivos de Azure Stack Edge (ASE). Esto requiere un enrutador de puerta de enlace (estrictamente, un dispositivo compatible con la capa 3 o un conmutador L3 (enrutador o conmutador híbrido) entre el clúster de ASE y:

- el equipo RAN en la red de acceso.

- las redes de datos.

Para más información, consulte Finalización de las tareas previas necesarias para implementar una red móvil privada.

Acceso de red

El diseño debe reflejar las reglas de la empresa sobre qué redes y recursos deben ser accesibles por la RAN y los equipos de usuario en la red 5G privada. Por ejemplo, se les podría permitir acceder al sistema de nombres de dominio (DNS) local, al protocolo de configuración dinámica de host (DHCP), a Internet o a Azure, pero no a una red de área local (LAN) de operaciones de fábrica. Es posible que tenga que organizar el acceso remoto a la red para que pueda solucionar problemas sin necesidad de visitar un sitio. También debe tener en cuenta cómo se conectará el sitio empresarial a redes ascendentes, como Azure, para la administración o para el acceso a otros recursos y aplicaciones fuera del sitio empresarial.

Tiene que acordar con el equipo de la empresa qué subredes y direcciones IP podrán comunicarse entre sí. A continuación, cree una configuración de plan de enrutamiento o lista de control de acceso (ACL) que implemente este contrato en la infraestructura IP local. También puede usar redes de área local virtuales (VLAN) para particionar elementos en la capa 2, y así configurar el tejido del conmutador para asignar los puertos conectados a VLAN específicas (por ejemplo, para colocar el puerto de Azure Stack Edge usado para el acceso RAN a la misma VLAN que las unidades RAN conectadas al conmutador Ethernet). También debe estar de acuerdo con la empresa para configurar un mecanismo de acceso, como una red privada virtual (VPN) que permita al personal de soporte técnico conectarse de forma remota a la interfaz de administración de cada elemento de la solución. También necesita un vínculo IP entre Azure Private 5G Core y Azure para la administración y la telemetría.

Cumplimiento de RAN

La RAN que use para retransmitir la señal en el sitio empresarial debe cumplir con las regulaciones locales. Por ejemplo, esto podría significar:

- Las unidades RAN han completado el proceso de homologación y han recibido la aprobación normativa para su uso en una banda de frecuencia determinada de un país o región.

- Ha recibido permiso para que la RAN retransmita utilizando el espectro de una determinada ubicación, por ejemplo, por la concesión de un operador de telecomunicaciones, una autoridad reguladora o a través de una solución tecnológica, como un sistema de acceso de espectro (SAS).

- Las unidades RAN de un sitio tienen acceso a orígenes de tiempo de alta precisión, como el protocolo de tiempo de precisión (PTP) y los servicios de ubicación GPS.

Debería preguntar a su asociado de RAN por los países y regiones y las bandas de frecuencia con aprobación de la RAN. Es posible que tenga que usar varios asociados de RAN para abarcar los países y regiones en los que proporcione la solución. Aunque la RAN, el UE y el núcleo de paquetes se comunican mediante protocolos estándar, se recomienda realizar pruebas de interoperabilidad con el protocolo 4G específico Long-Term Evolución (LTE) o 5G independiente (SA) entre Azure Private 5G Core, los equipos de usuario y la RAN antes de realizar alguna implementación en un cliente empresarial.

Su RAN transmitirá una identidad de red móvil pública terrestre (identificador de PLMN) a todos los equipos de usuario en la banda de frecuencia que esté configurada para su uso. Debe definir el identificador de PLMN y confirmar su acceso al espectro. En algunos países o regiones, el espectro debe obtenerse del regulador nacional, regional o del operador de telecomunicaciones correspondiente. Por ejemplo, si utiliza el espectro de Citizens Broadband Radio Service (CBRS) de la banda 48, es posible que tenga que trabajar con su asociado de RAN para implementar un proxy de dominio del sistema de acceso de espectro (SAS) en el sitio de la empresa para que la RAN pueda comprobar continuamente que tiene autorización para retransmitir.

Unidades de transmisión máxima (MTU)

La unidad de transmisión máxima (MTU) es una propiedad de un vínculo IP y se configura en las interfaces en cada extremo del vínculo. Los paquetes que superan la MTU configurada de una interfaz se dividen en paquetes más pequeños gracias a la fragmentación de IPv4 antes del envío y, luego, se vuelven a ensamblar en su destino. Sin embargo, si la MTU configurada de una interfaz es superior a la MTU admitida del vínculo, el paquete no se transmitirá correctamente.

Para evitar problemas de transmisión causados por la fragmentación de IPv4, un núcleo de paquetes 4G o 5G indica a los equipos de usuario qué MTU deben usar. Sin embargo, estos no siempre respetan la MTU señalizada por el núcleo de paquetes.

Los paquetes IP de los equipos de usuario se tunelizan a través de la RAN, lo que agrega sobrecarga de la encapsulación. Por lo tanto, el valor de MTU para el UE debe ser menor que el valor de MTU utilizado entre el RAN y el núcleo del paquete para evitar problemas de transmisión.

Normalmente, las RAN vienen preconfiguradas con una MTU de 1500. La MTU predeterminada del equipo de usuario del núcleo de paquetes es de 1440 bytes para permitir la sobrecarga de encapsulación. Estos valores maximizan la interoperabilidad de la RAN, pero se corre el riesgo de que ciertos equipos de usuario no respeten la MTU predeterminada y generen paquetes más grandes que requieran la fragmentación de IPv4 y que la red podría descartar. Si se ve afectado por este problema, se recomienda encarecidamente configurar la RAN para usar una MTU de 1560 o superior, que permite una sobrecarga suficiente para la encapsulación y evita la fragmentación con un equipo de usuario mediante una MTU estándar de 1500.

También puede cambiar la MTU de UE señalizado por el núcleo del paquete. Se recomienda establecer el MTU en un valor dentro del intervalo admitido por los UE y 60 bytes por debajo de la MTU señalizado por la RAN. Observe lo siguiente:

- La red de datos (N6) se actualiza automáticamente para que coincida con la MTU de UE.

- La red de acceso (N3) se actualiza automáticamente para que coincida con el MTU de UE más 60.

- Puede configurar un valor entre 1280 y 1930 bytes.

Para cambiar la MTU de UE señalizado por el núcleo del paquete, consulte Modificar una instancia de núcleo de paquete.

Cobertura de señal

Los equipos de usuario deben poderse comunicar con la RAN desde cualquier ubicación del sitio. Esto significa que las señales deben propagarse eficazmente en el entorno, teniendo en cuenta los obstáculos y los equipos, para que los equipos de usuario puedan moverse por el sitio (por ejemplo, entre zonas interiores y exteriores).

Para asegurarse de que la cobertura es la adecuada, debe realizar un estudio del sitio con su asociado de RAN y la empresa. Asegúrese de comprender las funcionalidades de las unidades RAN en distintos entornos, así como los límites (por ejemplo, en el número de equipos de usuario conectados que puede admitir una sola unidad). Si los equipos de usuario van a moverse por el sitio, también debe confirmar que la RAN admita la entrega X2 (4G) o Xn (5G), que permite que el equipo de usuario realice la transición fácilmente entre la cobertura proporcionada por dos unidades RAN. Si ran no admite X2 (4G) o Xn (5G), RAN debe admitir S1 (4G) y N2 (5G) para la movilidad de UE. Tenga en cuenta que los equipos de usuario no pueden usar estas técnicas de entrega para desplazarse entre una red empresarial privada y la red de telefonía móvil pública ofrecida por un operador de telecomunicaciones.

SIMs

Cada equipo de usuario debe presentar una identidad a la red, codificada en un módulo de identidad de suscriptor (SIM). Los SIM están disponibles en diferentes factores de forma físicos y en formato de solo software (eSIM). Los datos codificados en el SIM deben coincidir con la configuración de la RAN y de los datos de identidad aprovisionados en Azure Private 5G Core.

Obtenga los SIM en factores compatibles con los equipos de usuario y que estén programados con el identificador y las claves de PLMN que quiera usar para la implementación. Los SIM físicos están ampliamente disponibles en el mercado abierto a un costo relativamente bajo. Si prefiere usar eSIM, debe implementar la infraestructura de aprovisionamiento y configuración de eSIM necesaria para que los equipos de usuario puedan configurarse antes de que se conecten a la red de telefonía móvil. Puede usar los datos de aprovisionamiento que recibe del asociado de SIM para aprovisionar las entradas coincidentes en Azure Private 5G Core. Dado que los datos de SIM deben mantenerse seguros, las claves criptográficas que se usan para aprovisionar los SIM no se pueden leer una vez establecidas, por lo que debe tener en cuenta cómo almacenarlas en caso de que tenga que volver a aprovisionar los datos en Azure Private 5G Core.

Automatización e integración

La creación de redes empresariales mediante automatización y otras técnicas de programación ahorra tiempo, reduce los errores y genera mejores resultados. Estas técnicas también proporcionan una ruta de recuperación en caso de un error del sitio que requiera recompilar la red.

Se recomienda adoptar un enfoque de programación de infraestructura cómo código para sus implementaciones. Puede usar plantillas o la API REST de Azure para compilar la implementación usando parámetros como entradas con valores recopilados durante la fase de diseño del proyecto. Debe guardar la información de aprovisionamiento, como los datos de SIM, la configuración del conmutador o el enrutador y las directivas de red en formato legible por máquina para que, en caso de error, pueda volver a aplicar la configuración como lo hizo originalmente. Otro procedimiento recomendado para recuperarse de un error es implementar un servidor de Azure Stack Edge de reserva para minimizar el tiempo de recuperación si se produce un error en la primera unidad; A continuación, puede usar las plantillas y las entradas guardadas para volver a crear rápidamente la implementación. Para más información sobre cómo implementar una red mediante plantillas, consulte Inicio rápido: Implementación de una red móvil privada y un sitio: plantilla de ARM.

También debe tener en cuenta cómo integrar otros productos y servicios de Azure con la red empresarial privada. Estos productos incluyen Microsoft Entra ID y el control de acceso basado en rol (RBAC), donde debe tener en cuenta cómo se alinearán los inquilinos, las suscripciones y los permisos de recursos con el modelo de negocio que existe entre usted y la empresa, y su propio enfoque para la administración del sistema del cliente. Por ejemplo, puede usar Azure Blueprints para configurar el modelo de suscripciones y grupo de recursos que mejor funcione para su organización.

Pasos siguientes

Comentarios

Proximamente: Ao longo de 2024, retiraremos gradualmente GitHub Issues como mecanismo de comentarios sobre o contido e substituirémolo por un novo sistema de comentarios. Para obter máis información, consulte: https://aka.ms/ContentUserFeedback.

Enviar e ver os comentarios