Nota

O acceso a esta páxina require autorización. Pode tentar iniciar sesión ou modificar os directorios.

O acceso a esta páxina require autorización. Pode tentar modificar os directorios.

En este artículo, aprenderá a crear una red virtual y a usarla con una instancia de Azure Managed Redis con un punto de conexión privado. Azure Private Endpoint es una interfaz de red que le conecta de forma privada y segura a Azure Managed Redis con tecnología Azure Private Link.

El proceso se realiza en dos pasos:

En primer lugar, cree una red virtual para usarla con una memoria caché.

A continuación, en función de si ya tiene una memoria caché:

- Agregue la red virtual al crear una nueva memoria caché.

- Agregue la red virtual a la memoria caché existente.

Importante

El uso de un punto de conexión privado para conectarse a una red virtual es la solución recomendada para proteger el recurso de Redis administrado de Azure en la capa de red.

Prerrequisitos

- Una suscripción a Azure: cree una cuenta gratuita

Creación de una red virtual con una subred

En primer lugar, cree una red virtual mediante el portal. Use esta red virtual al crear una nueva memoria caché o con una caché existente.

Inicie sesión en Azure Portal y después seleccione Crear un recurso.

En el panel Nuevo , seleccione Redes y, a continuación, seleccione Red virtual.

Seleccione Agregar para crear una red virtual.

En Crear red virtual, escriba o seleccione esta información en el panel Aspectos básicos :

Configuración Valor sugerido Descripción Suscripción Desplácese hacia abajo y seleccione su suscripción. La suscripción en la que se crea esta red virtual. Grupo de recursos Desplácese hacia abajo y seleccione un grupo de recursos o Crear nuevo y escriba un nombre nuevo para el grupo de recursos. Nombre del grupo de recursos en el que se van a crear la memoria caché y otros recursos. Al colocar todos los recursos de la aplicación en un grupo de recursos, puede administrarlos o eliminarlos fácilmente. Nombre de la red virtual Escriba un nombre de red virtual. El nombre debe comenzar con una letra o un número, acabar con una letra, un número o un carácter de subrayado y contener solo letras, números, caracteres de subrayado, puntos o guiones. Región Desplácese hacia abajo y seleccione una región. Seleccione una región cerca de otros servicios que usan la red virtual. Seleccione el panel Direcciones IP o seleccione el botón Siguiente: Direcciones IP en la parte inferior del panel.

En el panel Direcciones IP , especifique el espacio de direcciones IPv4 o el espacio de direcciones IPv6. Para este procedimiento, use el espacio de direcciones IPv4.

Seleccione +Agregar una subred. En Nombre de subred, seleccione el valor predeterminado o agregue un nombre. También puede editar las propiedades de subred según sea necesario para la aplicación.

Selecciona Agregar.

Seleccione el panel Revisar y crear o seleccione el botón Revisar y crear .

Compruebe que toda la información es correcta y seleccione Crear para crear la red virtual.

Creación de una instancia de Azure Managed Redis con un punto de conexión privado conectado a una subred de red virtual

Para crear una instancia de Azure Managed Redis Cache y agregar un punto de conexión privado, siga estos pasos. En primer lugar, debe crear una red virtual para usarla con la memoria caché.

Vaya a la página principal de Azure Portal o abra el menú de la barra lateral y seleccione Crear un recurso.

En el cuadro de búsqueda, escriba Azure Managed Redis. Afina la búsqueda solo en los servicios de Azure y seleccione Azure Managed Redis.

En el panel New Azure Managed Redis (Nuevo redis administrado de Azure ), configure las opciones básicas de la nueva caché.

Seleccione la pestaña Redes o seleccione siguiente : Redes en la parte inferior del panel de trabajo.

En el panel Redes , seleccione Punto de conexión privado para el método de conectividad.

Seleccione agregar punto de conexión privado para agregar el punto de conexión privado.

En el panel Crear punto de conexión privado , configure las opciones del punto de conexión privado con la red virtual y la subred que creó en la última sección y seleccione Agregar.

Continúe con otras pestañas para rellenar los valores de configuración según sea necesario.

Selecciona Revisar + crear. Se le lleva al panel Revisar y crear donde Azure valida la configuración.

Tras aparecer el mensaje verde Validación superada, seleccione Crear.

La caché tarda un tiempo en crearse. Puede supervisar el progreso en el panel Información general de Azure Managed Redis. Cuando Estado se muestra como En ejecución, la memoria caché está lista para su uso.

Adición de un punto de conexión privado a una instancia de Azure Managed Redis existente

En esta sección, se agrega un punto de conexión privado a una instancia de Azure Managed Redis existente.

Cree una red virtual para usarla con la memoria caché existente.

Abra la memoria caché en el portal y agregue la subred que creó en el primer paso.

Después de crear un punto de conexión privado, siga estos pasos:

En Azure Portal, seleccione la instancia de caché a la que desea agregar un punto de conexión privado.

Seleccione Punto de conexión privado en el menú de recursos en Administración para crear el punto de conexión privado para la memoria caché.

En el panel Punto de conexión privado , seleccione + Punto de conexión privado para agregar la configuración del punto de conexión privado.

Configuración Valor sugerido Descripción Suscripción Desplácese hacia abajo y seleccione su suscripción. La suscripción en la que creó su red virtual. Grupo de recursos Desplácese hacia abajo y seleccione un grupo de recursos o Crear nuevo y escriba un nombre nuevo para el grupo de recursos. Nombre del grupo de recursos en el que se van a crear el punto de conexión privado y otros recursos. Al colocar todos los recursos de la aplicación en un grupo de recursos, puede administrarlos o eliminarlos fácilmente. Nombre Escriba un nombre de punto de conexión privado. El nombre debe comenzar con una letra o un número, acabar con una letra, un número o un carácter de subrayado, y puede contener solo letras, números, caracteres de subrayado, puntos o guiones. Nombre de la interfaz de red Generado automáticamente en función del nombre. El nombre debe comenzar con una letra o un número, acabar con una letra, un número o un carácter de subrayado, y puede contener solo letras, números, caracteres de subrayado, puntos o guiones. Región Desplácese hacia abajo y seleccione una región. Seleccione una región cerca de los otros servicios que usan el punto de conexión privado. Seleccione Siguiente: Recurso en la parte inferior del panel.

En el panel Recurso , seleccione la suscripción.

- Elija el tipo de recurso como

Microsoft.Cache/redisEnterprise. - Seleccione la memoria caché a la que desea conectar el punto de conexión privado para la propiedad Resource .

- Elija el tipo de recurso como

Seleccione el botón Siguiente: Red virtual en la parte inferior del panel.

En el panel Red virtual , seleccione la red virtual y la subred que creó en la sección anterior.

Seleccione el botón Siguiente: Etiquetas en la parte inferior del panel.

Opcionalmente, en el panel Etiquetas , escriba el nombre y el valor si desea clasificar el recurso.

Selecciona Revisar + crear. Se le lleva al panel Revisar y crear donde Azure valida la configuración.

Tras aparecer el mensaje verde Validación superada, seleccione Crear.

Habilitación del acceso a la red pública

Con la propiedad publicNetworkAccess, puede restringir el tráfico de IP pública independientemente de los vínculos privados a redes virtuales (VNets).

Anteriormente, Azure Managed Redis se diseñó con dos configuraciones de red exclusivas: habilitar el tráfico público requería deshabilitar los puntos de conexión privados; y habilitar puntos de conexión privados restringía automáticamente todo el acceso público. Esta configuración garantizaba límites de red claros, pero limitaba la flexibilidad para escenarios como las migraciones en las que se necesita acceso público y privado simultáneamente.

Con publicNetworkAccess, ahora se admiten las siguientes configuraciones de red:

- Tráfico público sin vínculos privados

- Tráfico público con vínculos privados

- Tráfico privado sin vínculos privados

- Tráfico privado con Private Links

Deshabilitar publicNetworkAccess y proteger la memoria caché mediante una red virtual junto con un punto de conexión privado y vínculos privados es la opción más segura. Una red virtual permite controles de red y agrega una capa adicional de seguridad. Los vínculos privados restringen el tráfico a la comunicación unidireccional desde la red virtual, lo que ofrece aislamiento de red mejorado. Esto significa que, incluso si el recurso redis administrado de Azure está en peligro, otros recursos de la red virtual permanecen seguros.

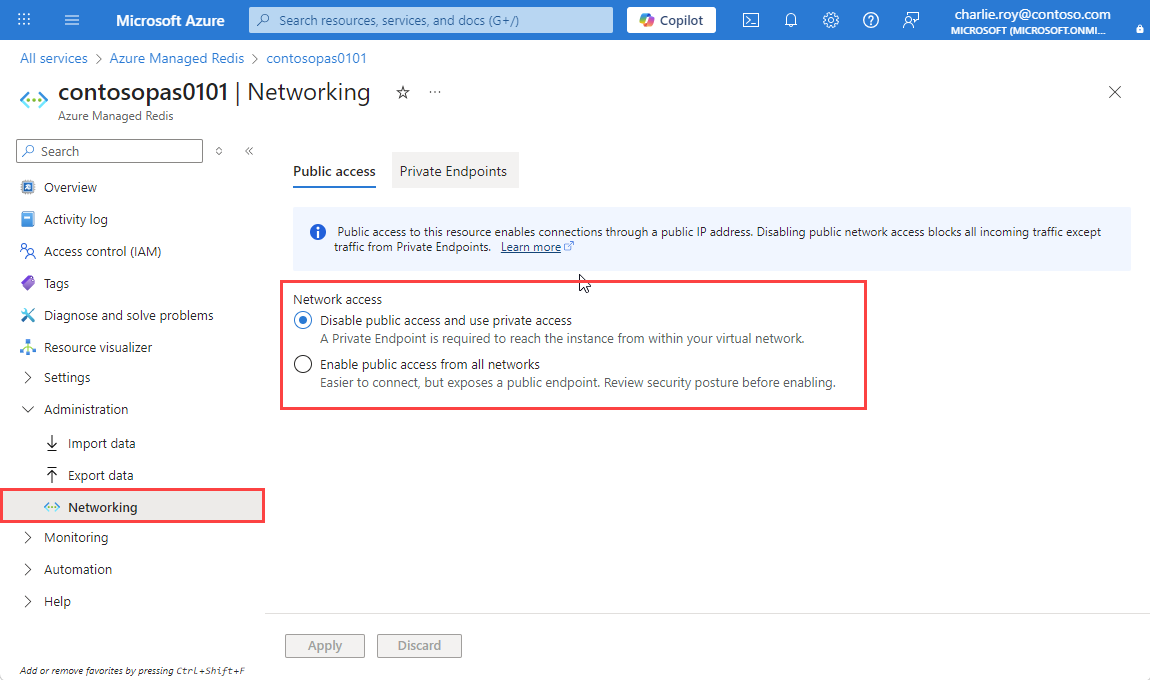

Actualizar una caché para usar publicNetworkAccess a través del portal

Use Azure Portal para seguir las instrucciones para agregar publicNetworkAccess a la memoria caché existente.

Vaya a Azure Portal.

Acceda a su recurso de Azure Managed Redis | Administración | Redes en el menú de recursos.

Seleccione Habilitar el acceso público desde todas las redes para habilitar el acceso público. Para deshabilitar el acceso público, seleccione Deshabilitar el acceso público y use el acceso privado.

Cambios de API

La publicNetworkAccess propiedad se presenta en Microsoft.Cache redisEnterprise 2025-07-01. Dado que este cambio es un cambio importante relacionado con la seguridad, las versiones de API anteriores a 2025-07-01 quedarán en desuso en octubre de 2026.

El valor de la propiedad publicNetworkAccess es efectivamente NULL en las memorias caché creadas antes de 2025-07-01. Una vez establecido el valor Enabled en o Disabled, no se puede restablecer a NULL.

Después de octubre de 2026:

- Solo puede establecer la propiedad

publicNetworkAccessmediante las versiones de API 2025-07-01 o posteriores. - Ya no puede enviar llamadas API con versiones anteriores a 2025-07-01.

- Las memorias caché anteriores aprovisionadas con las versiones anteriores de las API siguen funcionando, pero otras operaciones en ella requieren que se realicen llamadas con las versiones de API 2025-07-01 o posteriores.

Creación de una instancia de Azure Managed Redis Cache conectada a un punto de conexión privado mediante Azure PowerShell

Para crear un punto de conexión privado denominado MyPrivateEndpointpara una instancia de Azure Managed Redis existente, ejecute la siguiente secuencia de comandos de PowerShell. Reemplace los valores de las variables por los detalles de su entorno:

$SubscriptionId = "<your Azure subscription ID>"

# Resource group where the Azure Managed Redis instance and virtual network resources are located

$ResourceGroupName = "myResourceGroup"

# Name of the Azure Managed Redis instance

$redisCacheName = "mycacheInstance"

# Name of the existing virtual network

$VNetName = "myVnet"

# Name of the target subnet in the virtual network

$SubnetName = "mySubnet"

# Name of the private endpoint to create

$PrivateEndpointName = "MyPrivateEndpoint"

# Location where the private endpoint can be created. The private endpoint should be created in the same location where your subnet or the virtual network exists

$Location = "westcentralus"

$redisCacheResourceId = "/subscriptions/$($SubscriptionId)/resourceGroups/$($ResourceGroupName)/providers/Microsoft.Cache/redisEnterprise/$($redisCacheName)"

$privateEndpointConnection = New-AzPrivateLinkServiceConnection -Name "myConnectionPS" -PrivateLinkServiceId $redisCacheResourceId -GroupId "redisEnterprise"

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $ResourceGroupName -Name $VNetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets | Where-Object {$_.Name -eq $SubnetName}

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $ResourceGroupName -Name $PrivateEndpointName -Location "westcentralus" -Subnet $subnet -PrivateLinkServiceConnection $privateEndpointConnection

Recuperación de un punto de conexión privado mediante Azure PowerShell

Para obtener los detalles de un punto de conexión privado, use este comando de PowerShell:

Get-AzPrivateEndpoint -Name $PrivateEndpointName -ResourceGroupName $ResourceGroupName

Eliminación de un punto de conexión privado mediante Azure PowerShell

Para quitar un punto de conexión privado, use el siguiente comando de PowerShell:

Remove-AzPrivateEndpoint -Name $PrivateEndpointName -ResourceGroupName $ResourceGroupName

Creación de una instancia de Azure Managed Redis Cache conectada a un punto de conexión privado mediante la CLI de Azure

Para crear un punto de conexión privado denominado myPrivateEndpoint para una instancia de Azure Managed Redis existente, ejecute la siguiente secuencia de comandos de la CLI de Azure. Reemplace los valores de las variables por los detalles de su entorno:

# Resource group where the Azure Managed Redis and virtual network resources are located

ResourceGroupName="myResourceGroup"

# Subscription ID where the Azure Managed Redis and virtual network resources are located

SubscriptionId="<your Azure subscription ID>"

# Name of the existing Azure Managed Redis instance

redisCacheName="mycacheInstance"

# Name of the virtual network to create

VNetName="myVnet"

# Name of the subnet to create

SubnetName="mySubnet"

# Name of the private endpoint to create

PrivateEndpointName="myPrivateEndpoint"

# Name of the private endpoint connection to create

PrivateConnectionName="myConnection"

az network vnet create \

--name $VNetName \

--resource-group $ResourceGroupName \

--subnet-name $SubnetName

az network vnet subnet update \

--name $SubnetName \

--resource-group $ResourceGroupName \

--vnet-name $VNetName \

--disable-private-endpoint-network-policies true

az network private-endpoint create \

--name $PrivateEndpointName \

--resource-group $ResourceGroupName \

--vnet-name $VNetName \

--subnet $SubnetName \

--private-connection-resource-id "/subscriptions/$SubscriptionId/resourceGroups/$ResourceGroupName/providers/Microsoft.Cache/redisEnterprise/$redisCacheName" \

--group-ids "redisEnterprise" \

--connection-name $PrivateConnectionName

Recuperación de un punto de conexión privado mediante la CLI de Azure

Para obtener los detalles de un punto de conexión privado, use el siguiente comando de la CLI:

az network private-endpoint show --name MyPrivateEndpoint --resource-group MyResourceGroup

Eliminación de un punto de conexión privado mediante la CLI de Azure

Para quitar un punto de conexión privado, use el siguiente comando de la CLI:

az network private-endpoint delete --name MyPrivateEndpoint --resource-group MyResourceGroup

Valor de zona DNS privado de punto de conexión privado de Azure Managed Redis

La aplicación debe conectarse a <cachename>.<region>.redis.azure.net en el puerto 10000. Una zona DNS privada, denominada *.privatelink.redis.azure.net, se crea automáticamente en la suscripción. La zona DNS privada es fundamental para establecer la conexión TLS con el punto de conexión privado. Evite usar <cachename>.privatelink.redis.azure.net en la configuración para la conexión de cliente.

Para más información, consulte Configuración de DNS para puntos de conexión privados de Azure.

Preguntas más frecuentes

- ¿Por qué no puedo conectarme a un punto de conexión privado?

- ¿Qué características no son compatibles con los puntos de conexión privados?

- ¿Cómo compruebo si mi punto de conexión privado está configurado correctamente?

- ¿Cómo puedo cambiar el punto de conexión privado para que esté deshabilitado o habilitado el acceso desde la red pública?

- ¿Cómo puedo tener varios puntos de conexión en diferentes redes virtuales?

- ¿Qué ocurre si se eliminan todos los puntos de conexión privados de la caché?

- ¿Están habilitados los grupos de seguridad de red (NSG) para los puntos de conexión privados?

- Mi instancia de punto de conexión privado no está en mi red virtual, por tanto, ¿cómo se asocia a la red virtual?

¿Por qué no puedo conectarme a un punto de conexión privado?

No puede usar puntos de conexión privados con su instancia de caché si su caché ya está inyectada en una red virtual (VNet).

Las cachés de Azure Managed Redis están limitadas a 84 vínculos privados.

Si intenta conservar los datos en la cuenta de almacenamiento a la que se han aplicado las reglas de firewall, podría impedir que cree la instancia de Private Link.

Si la instancia de caché usa una característica no admitida, es posible que no pueda conectarse al punto de conexión privado.

¿Qué características no son compatibles con los puntos de conexión privados?

- No hay ninguna restricción para usar el punto de conexión privado con Azure Managed Redis.

¿Cómo compruebo si mi punto de conexión privado está configurado correctamente?

Vaya a Información general en el menú Recursos del portal. Verá el nombre de host de la memoria caché en el panel de trabajo. Para comprobar que el comando se resuelve en la dirección IP privada de la memoria caché, ejecute un comando como nslookup <hostname> desde la red virtual vinculada al punto de conexión privado.

¿Cómo puedo cambiar el punto de conexión privado para que esté deshabilitado o habilitado el acceso desde la red pública?

Para cambiar el valor en Azure Portal, haga lo siguiente:

En Azure portal, busque Azure Managed Redis. Después, presione Entrar o selecciónelo en las sugerencias de búsqueda.

Seleccione la instancia de caché en la que quiere cambiar el valor de acceso a la red pública.

En el lado izquierdo de la pantalla, seleccione Puntos de conexión privados.

Elimine el punto de conexión privado.

¿Cómo puedo tener varios puntos de conexión en diferentes redes virtuales?

Para tener varios puntos de conexión privados en diferentes redes virtuales, debe configurar manualmente la zona DNS privada en varias redes virtuales antes de crear el punto de conexión privado. Para más información, consulte Configuración de DNS del punto de conexión privado de Azure.

¿Qué ocurre si se eliminan todos los puntos de conexión privados de la caché?

Si elimina todos los puntos de conexión privados en la caché de Redis administrada de Azure, la red por defecto tendrá acceso a la red pública.

¿Están habilitados los grupos de seguridad de red (NSG) para los puntos de conexión privados?

Las directivas de red están deshabilitadas para los puntos de conexión privados. Para aplicar reglas de grupo de seguridad de red (NSG) y rutas definidas por el usuario (UDR) al tráfico de punto de conexión privado, debe habilitar directivas de red en la subred. Cuando las directivas de red están deshabilitadas (necesarias para implementar puntos de conexión privados), las reglas de NSG y UDR no se aplican al tráfico procesado por el punto de conexión privado. Para obtener más información, consulte Administración de directivas de red para puntos de conexión privados. Las reglas de NSG y UDR siguen aplicándose normalmente a otras cargas de trabajo de la misma subred.

El tráfico de subredes de cliente a puntos de conexión privados usa un prefijo /32. Para invalidar este comportamiento de enrutamiento predeterminado, cree una UDR correspondiente con una ruta /32.

Mi instancia de punto de conexión privado no está en mi red virtual, por tanto, ¿cómo se asocia a la red virtual?

El punto de conexión privado solo está vinculado a la red virtual. Dado que no está en la red virtual, no es necesario modificar las reglas de NSG para los puntos de conexión dependientes.

Contenido relacionado

- Para más información sobre Azure Private Link, consulte la documentación de Azure Private Link.

- Para ver una comparación de las distintas opciones de aislamiento de red de la memoria caché, consulte la documentación sobre las opciones de aislamiento de red de Azure Cache for Redis.