Delegar la administración de acceso de Azure a otros usuarios

En el Control de acceso basado en roles de Azure (RBAC de Azure), para conceder acceso a los recursos de Azure, se asignan roles de Azure. Por ejemplo, si un usuario necesita crear y administrar sitios web en una suscripción, se asigna el rol Colaborador del sitio web.

La asignación de roles de Azure para conceder acceso a los recursos de Azure es una tarea común. Como administrador, podría recibir varias solicitudes de concesión de acceso que querrá delegar a otra persona. Sin embargo, quiere asegurarse de que el delegado tenga solo los permisos necesarios para realizar su trabajo. En este artículo se describe una manera más segura de delegar la administración de asignación de roles a otros usuarios de la organización.

¿Por qué delegar la administración de asignación de roles?

Estos son algunos de los motivos por los que podría querer delegar la administración de asignación de roles a otros usuarios:

- Recibe varias solicitudes de asignación de roles en su organización.

- Los usuarios están bloqueados esperando la asignación de roles que necesitan.

- Los usuarios dentro de sus respectivos departamentos, equipos o proyectos tienen más conocimiento sobre quién necesita acceso.

- Los usuarios tienen permisos para crear recursos de Azure, pero necesitan una asignación de roles adicional para usar completamente ese recurso. Por ejemplo:

- Los usuarios con permiso para crear máquinas virtuales no pueden iniciar sesión inmediatamente en la máquina virtual sin el rol de Inicio de sesión de administrador de máquinas virtuales o Inicio de sesión de usuario de máquina virtual. En lugar de hacerle seguimiento al administrador para que asigne el rol de inicio de sesión, es más eficaz que el usuario pueda asignarse el rol de inicio de sesión a sí mismo.

- Un desarrollador tiene permisos para crear un clúster de Azure Kubernetes Service (AKS) y una instancia de Azure Container Registry (ACR), pero debe asignar el rol AcrPull a una identidad administrada para que pueda extraer imágenes de ACR. En lugar de hacerle seguimiento al administrador para que asigne el rol AcrPull, es más eficaz que el desarrollador pueda asignar el rol por sí mismo.

Cómo puede delegar actualmente la administración de asignación de roles

Los roles Propietario y Administrador de acceso de usuario son roles integrados que permiten a los usuarios crear asignaciones de roles. Los miembros de estos roles pueden decidir quién puede tener permisos de escritura, lectura y eliminación para cualquier recurso de una suscripción. Para delegar la administración de asignación de roles a otro usuario, puede asignar el rol Propietario o Administrador de acceso de usuario a un usuario.

En el diagrama siguiente se muestra cómo Alice puede delegar las responsabilidades de asignación de roles a Dara. Para conocer los pasos específicos, consulte Asignar un usuario como administrador de una suscripción de Azure.

- Alice asigna el rol Administrador de acceso de usuario a Dara.

- Dara ahora puede asignar cualquier rol a cualquier usuario, grupo o entidad de servicio en el mismo ámbito.

¿Cuáles son los problemas con el método de delegación actual?

Estos son los principales problemas con el método actual para delegar la administración de asignación de roles a otros usuarios de la organización.

- El delegado tiene acceso sin restricciones en el ámbito de asignación de roles. Esto infringe el principio de privilegios mínimos, lo que lo expone a una superficie de ataque más amplia.

- El delegado puede asignar cualquier rol a cualquier usuario dentro de su ámbito, incluidos ellos mismos.

- El delegado puede asignar los roles Propietario o Administrador de acceso de usuario a otro usuario, que luego puede asignar roles a otros usuarios.

En lugar de asignar los roles Propietario o Administrador de acceso de usuario, un método más seguro es restringir la capacidad del delegado para crear asignaciones de roles.

Un método más seguro consiste en delegar la administración de asignación de roles con condiciones

Delegar la administración de asignación de roles con condiciones es una manera de restringir las asignaciones de roles que un usuario puede crear. En el ejemplo anterior, Alice puede permitir que Dara cree algunas asignaciones de roles en su nombre, pero no todas las asignaciones de roles. Por ejemplo, Alice puede restringir los roles que Dara puede asignar y restringir las entidades de seguridad a las que Dara puede asignar roles. Esta delegación con condiciones se conoce a veces como delegación restringida y se implementa mediante las condiciones de control de acceso basado en atributos de Azure (Azure ABAC).

En este vídeo se proporciona información general sobre la delegación de la administración de asignaciones de roles con condiciones.

¿Por qué delegar la administración de asignación de roles con condiciones?

Estas son algunas de las razones por las que delegar la administración de asignación de roles a otras personas con condiciones es más seguro:

- Puede restringir las asignaciones de roles que el delegado puede crear.

- Puede impedir que un delegado permita a otro usuario asignar roles.

- Puede aplicar el cumplimiento de las directivas de su organización con privilegios mínimos.

- Puede automatizar la administración de recursos de Azure sin tener que conceder permisos completos a una cuenta de servicio.

Ejemplo de condiciones

Considere un ejemplo en el que Alice es una administradora con el rol de Administrador de acceso de usuario para una suscripción. Alice quiere conceder a Dara la capacidad de asignar roles específicos para grupos específicos. Alice no quiere que Dara tenga ningún otro permiso de asignación de roles. En el diagrama siguiente se muestra cómo Alice puede delegar las responsabilidades de la asignación de roles con condiciones a Dara.

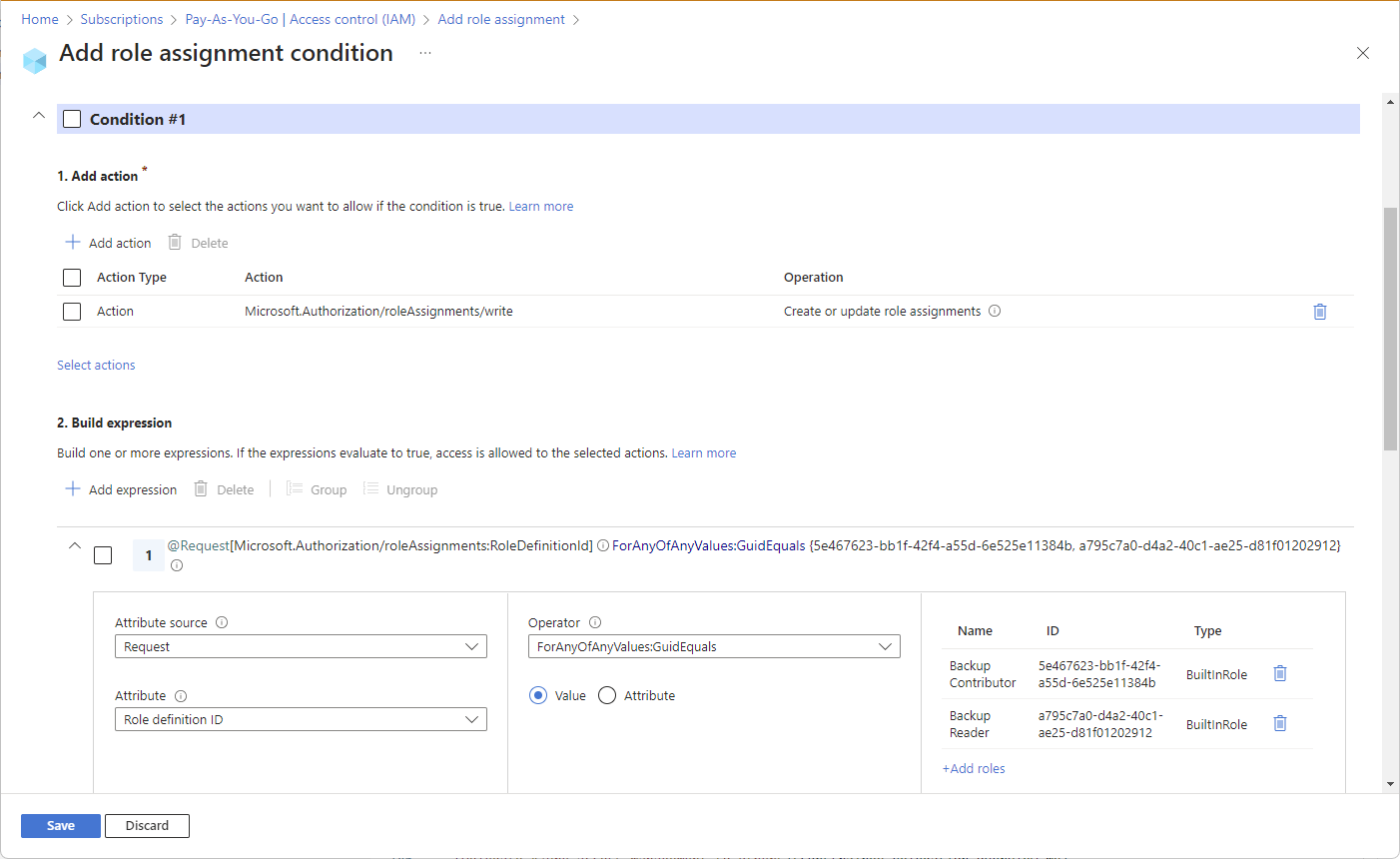

- Alice asigna el rol de Administrador de control de acceso basado en roles a Dara. Alice agrega condiciones para que Dara solo pueda asignar los roles de Colaborador de copia de seguridad o Lector de copia de seguridad a los grupos de marketing y ventas.

- Dara ahora puede asignar los roles Colaborador de copia de seguridad o Lector de copia de seguridad a los grupos de marketing y ventas.

- Si Dara intenta asignar otros roles o asignar cualquier rol a distintas entidades de seguridad (como un usuario o una identidad administrada), se produce un error en la asignación de roles.

Rol de Administrador del control de acceso basado en roles

El rol Administrador del control de acceso basado en roles es un rol integrado diseñado para delegar la administración de asignaciones de roles a otros usuarios. Tiene menos permisos que el Administrador de acceso de usuario, que sigue los procedimientos recomendados de privilegios mínimos. El rol Administrador de control de acceso basado en roles tiene los permisos siguientes:

- Crear una asignación de roles en el ámbito especificado

- Eliminar una asignación de roles en el ámbito especificado

- Leer recursos de todos los tipos, excepto secretos

- Creación y actualización de una incidencia de soporte técnico

Formas de restringir las asignaciones de roles

Estas son las formas en que las asignaciones de roles se pueden restringir con condiciones. También puede combinar estas condiciones para adaptarlas a su escenario.

Restringir los roles que se pueden asignar

Restringir los roles y los tipos de entidades de seguridad (usuarios, grupos o entidades de servicio) a las que se pueden asignar roles

Restringir los roles y las entidades de seguridad específicas a las que se pueden asignar roles

Especificar condiciones diferentes para las acciones de asignación de roles de agregar y quitar

Cómo delegar la administración de asignación de roles con condiciones

Para delegar la administración de asignación de roles con condiciones, asigne roles como lo hace actualmente, pero agregue también una condición a la asignación de roles.

Determinar los permisos que necesita el delegado

- ¿Qué roles puede asignar el delegado?

- ¿A qué tipos de entidades de seguridad puede asignar roles el delegado?

- ¿A qué entidades de seguridad puede asignar roles el delegado?

- ¿Puede un delegado eliminar asignaciones de roles?

Iniciar una nueva asignación de roles

Seleccione el rol Administrador de control de acceso basado en roles

Puede seleccionar cualquier rol que incluya la acción

Microsoft.Authorization/roleAssignments/write, aunque el Administrador de control de acceso basado en roles tiene menos permisos.Selección del delegado

Seleccione el usuario al que desea delegar la administración de asignación de roles.

Agregar una condición

Hay varias maneras de agregar una condición. Por ejemplo, puede usar una plantilla de condición en Azure Portal, el editor de condiciones avanzadas en Azure Portal, Azure PowerShell, la CLI de Azure, Bicep o la API de REST.

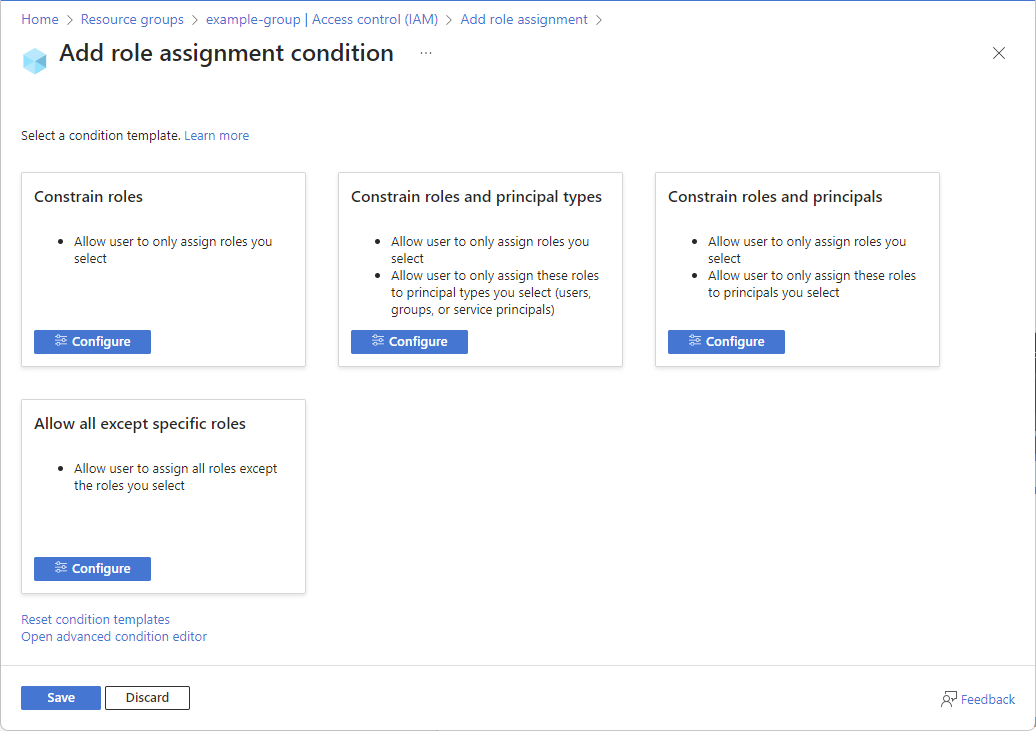

Elija entre una lista de plantillas de condición. Seleccione Configurar para especificar los roles, los tipos de entidad de seguridad o las entidades de seguridad.

Para más información, vea Delegación de la administración de asignaciones de roles de Azure a otros usuarios con condiciones.

Asignación de roles con condición para delegar

Una vez que haya especificado la condición, complete la asignación de roles.

Póngase en contacto con el delegado

Hágale saber al delegado que ahora puede asignar roles con condiciones.

Roles integrados con condiciones

Los roles Administrador de acceso a datos de Key Vault y Administrador de acceso a datos de máquina virtual (versión preliminar) ya tienen una condición integrada para restringir las asignaciones de roles.

El rol Administrador de acceso a datos de Key Vault permite administrar el acceso a secretos, certificados y claves de Key Vault. Se centra exclusivamente en el control de acceso sin la capacidad de asignar roles con privilegios, como los roles de Propietario o Administrador de acceso de usuario. Permite una mejor separación de tareas para escenarios como la administración del cifrado en reposo en los servicios de datos para cumplir aún más el principio de privilegios mínimos. La condición restringe las asignaciones de roles a los siguientes roles de Azure Key Vault:

- Administrador de Key Vault

- Agente de certificados de Key Vault

- Agente criptográfico de Key Vault

- Usuario de cifrado de servicio criptográfico de Key Vault

- Usuario criptográfico de Key Vault

- Lector de Key Vault

- Agente de secretos de Key Vault

- Usuario de secretos de Key Vault

Si desea restringir aún más la asignación de roles de administrador de acceso a datos de Key Vault, puede agregar su propia condición para restringir los tipos de entidades de seguridad (usuarios, grupos o entidades de servicio) o entidades de servicio específicas a las que se pueden asignar los roles de Key Vault.

Problemas conocidos

Estos son los problemas conocidos relacionados con la delegación de la administración de asignación de roles con condiciones:

- No se puede delegar la administración de asignación de roles para roles personalizados con condiciones mediante Privileged Identity Management.

- No puede tener una asignación de roles con una acción de datos de Microsoft.Storage y una condición de ABAC que use un operador de comparación GUID. Para más información, consulte Solución de problemas de RBAC de Azure.

Requisitos de licencia

El uso de esta característica es gratis y está incluido en su suscripción de Azure.