Nota

O acceso a esta páxina require autorización. Pode tentar iniciar sesión ou modificar os directorios.

O acceso a esta páxina require autorización. Pode tentar modificar os directorios.

Scope es el conjunto de recursos a los que se aplica el acceso. Al asignar un rol, es importante comprender el ámbito para que pueda conceder a una entidad de seguridad solo el acceso que realmente necesita. Al limitar el ámbito, se limitan los recursos en peligro si la entidad de seguridad llegara a verse comprometida.

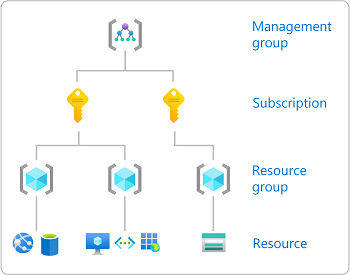

Niveles de ámbito

En Azure, puede especificar un ámbito en cuatro niveles: grupo de administración, suscripción, grupo de recursos y recurso. Los ámbitos están estructurados en una relación de padre-hijo. Cada nivel de jerarquía hace que el ámbito sea más específico. Puede asignar roles en cualquiera de estos niveles de ámbito. El nivel seleccionado determina la amplitud de aplicación del rol. Los niveles inferiores heredan los permisos de rol de los niveles superiores.

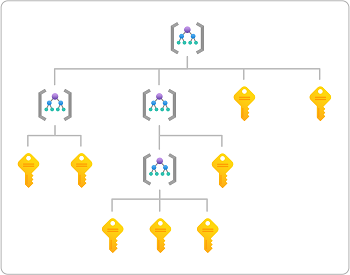

Los grupos de administración son un nivel de ámbito anterior a las suscripciones, pero los grupos de administración admiten jerarquías más complejas. En el diagrama siguiente se muestra un ejemplo de una jerarquía de grupos de administración y suscripciones que puede definir. Para más información sobre los grupos de administración, consulte ¿Qué son los grupos de administración de Azure?.

Formato de ámbito

Si asigna roles mediante la línea de comandos, deberá especificar el ámbito. En el caso de las herramientas de línea de comandos, el ámbito es una cadena potencialmente larga que identifica el ámbito exacto de la asignación de roles. En Azure Portal, este ámbito suele aparecer como identificador de recurso.

El ámbito consta de una serie de identificadores separados por la barra (/). Puede considerar esta cadena como expresión de la siguiente jerarquía, donde el texto sin marcadores de posición ({}) son identificadores fijos:

/subscriptions

/{subscriptionId}

/resourcegroups

/{resourceGroupName}

/providers

/{providerName}

/{resourceType}

/{resourceSubType1}

/{resourceSubType2}

/{resourceName}

-

{subscriptionId}es el identificador de la suscripción que se va a usar (un GUID). -

{resourceGroupName}es el nombre del grupo de recursos contenedor. -

{providerName}es el nombre del proveedor de recursos que controla el recurso y, a continuación{resourceType}, identifica{resourceSubType*}otros niveles dentro de ese proveedor de recursos. -

{resourceName}es la última parte de la cadena que identifica un recurso específico.

Los grupos de administración son un nivel superior a las suscripciones y tienen el ámbito más amplio (menos específico). Las asignaciones de roles en este nivel se aplican a las suscripciones dentro del grupo de administración. El ámbito de un grupo de administración tiene el siguiente formato:

/providers

/Microsoft.Management

/managementGroups

/{managementGroupName}

Ejemplos de ámbito

| Ámbito | Example |

|---|---|

| Grupo de administración | /providers/Microsoft.Management/managementGroups/marketing-group |

| Subscription | /subscriptions/00000000-0000-0000-0000-000000000000 |

| Grupo de recursos | /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/Example-Storage-rg |

/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/pharma-sales |

|

| Resource | /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/Example-Storage-rg/providers/Microsoft.Storage/storageAccounts/azurestorage12345/blobServices/default/containers/blob-container-01 |

/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/MyVirtualNetworkResourceGroup/providers/Microsoft.Network/virtualNetworks/MyVirtualNetwork12345 |

Cómo determinar el ámbito de un recurso

Es bastante sencillo determinar el ámbito de un grupo de administración, una suscripción o un grupo de recursos. Solo tiene que conocer el nombre y el identificador de suscripción. Sin embargo, determinar el alcance de un recurso requiere un poco más de esfuerzo. A continuación se muestran dos maneras de determinar el ámbito de un recurso.

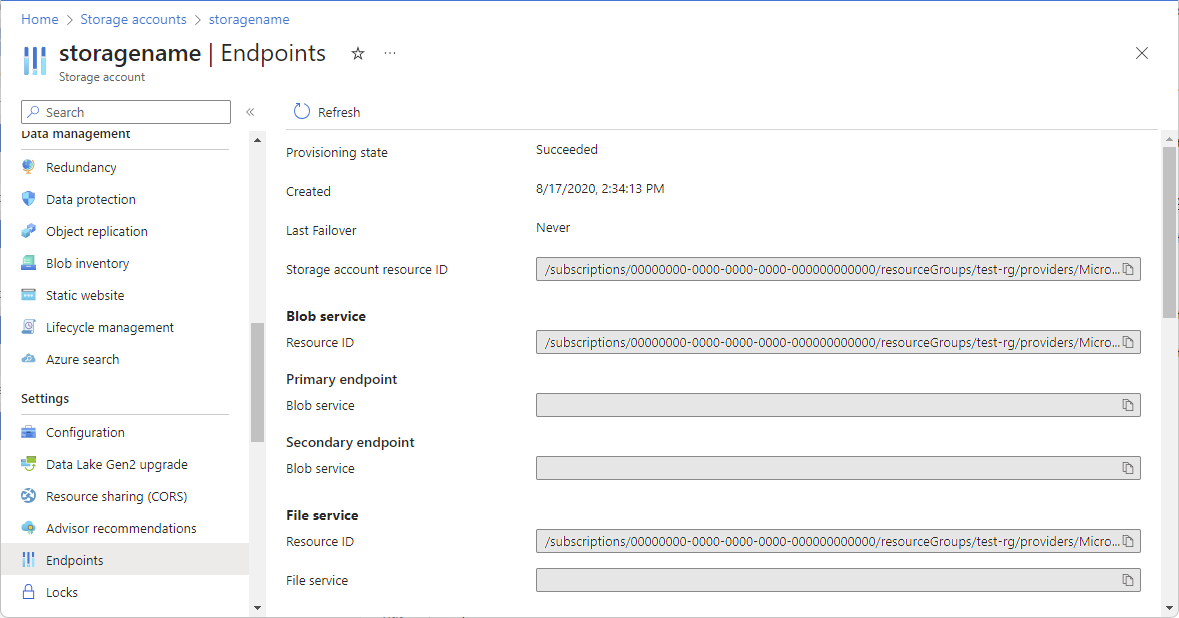

En Azure Portal, abra el recurso y, a continuación, examine las propiedades. El recurso debe enumerar el identificador de recurso donde puede determinar el ámbito. Por ejemplo, estos son los identificadores de recursos de una cuenta de almacenamiento.

Otra manera consiste en usar Azure Portal para asignar un rol temporalmente en el ámbito de recursos y, a continuación, usar Azure PowerShell o la CLI de Azure para enumerar la asignación de roles. En la salida, el ámbito se mostrará como una propiedad.

RoleAssignmentId : /subscriptions/<subscriptionId>/resourceGroups/test-rg/providers/Microsoft.Storage/storageAccounts/azurestorage12345/blobServices/default/containers/blob-container-01/pro viders/Microsoft.Authorization/roleAssignments/<roleAssignmentId> Scope : /subscriptions/<subscriptionId>/resourceGroups/test-rg/providers/Microsoft.Storage/storageAccounts/azurestorage12345/blobServices/default/containers/blob-container-01 DisplayName : User SignInName : user@contoso.com RoleDefinitionName : Storage Blob Data Reader RoleDefinitionId : 2a2b9908-6ea1-4ae2-8e65-a410df84e7d1 ObjectId : <principalId> ObjectType : User CanDelegate : False Description : ConditionVersion : Condition :{ "canDelegate": null, "condition": null, "conditionVersion": null, "description": null, "id": "/subscriptions/{subscriptionId}/resourceGroups/Example-Storage-rg/providers/Microsoft.Storage/storageAccounts/azurestorage12345/blobServices/default/containers/blob-container-01/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId}", "name": "{roleAssignmentId}", "principalId": "{principalId}", "principalName": "user@contoso.com", "principalType": "User", "resourceGroup": "test-rg", "roleDefinitionId": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/2a2b9908-6ea1-4ae2-8e65-a410df84e7d1", "roleDefinitionName": "Storage Blob Data Reader", "scope": "/subscriptions/{subscriptionId}/resourceGroups/Example-Storage-rg/providers/Microsoft.Storage/storageAccounts/azurestorage12345/blobServices/default/containers/blob-container-01", "type": "Microsoft.Authorization/roleAssignments" }

Ámbito y plantillas de ARM

Una asignación de roles es un tipo especial en Azure Resource Manager denominado recurso de extensión. Un recurso de extensión es un recurso que se agrega a las funcionalidades de otro recurso. Siempre existen como una extensión (como un hijo) de otro recurso. Por ejemplo, una asignación de un rol en el ámbito de la suscripción es un recurso de extensión de la suscripción. El nombre de una asignación de roles siempre es el nombre del recurso que se va a extender más /Microsoft.Authorization/roleAssignments/{roleAssignmentId}. Al asignar roles mediante la plantilla de Azure Resource Manager (plantilla de ARM), normalmente no es necesario proporcionar el ámbito. El motivo es que el campo de ámbito termina siendo siempre el identificador del recurso que va a extender. El ámbito se puede determinar a partir del identificador de la propia asignación de roles. En la tabla siguiente se muestran ejemplos de un identificador de asignación de roles y el ámbito correspondiente:

| ID de asignación de rol | Ámbito |

|---|---|

/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId} |

/subscriptions/{subscriptionId} |

/subscriptions/{subscriptionId}/resourceGroups/Example-Storage-rg/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId} |

/subscriptions/{subscriptionId}/resourceGroups/Example-Storage-rg |

Para más información sobre el ámbito y las plantillas de ARM, consulte Asignación de roles de Azure mediante plantillas de Azure Resource Manager. Para obtener una lista completa de los tipos de recursos de extensión, consulte Tipos de recursos que amplían las funcionalidades de otros recursos.