Cifrado en reposo de datos de Azure

Microsoft Azure incluye herramientas para proteger los datos de acuerdo con las necesidades de seguridad y cumplimiento de su empresa. Este documento se centra en:

- Cómo se protegen los datos en reposo en Microsoft Azure.

- Describir los distintos componentes que forman parte de la implementación de protección de datos.

- Revisar las ventajas y desventajas de los distintos enfoques clave de protección de la administración.

El cifrado en reposo es un requisito de seguridad habitual. En Azure, las organizaciones pueden cifrar datos en reposo sin el riesgo o el costo de una solución de administración de claves personalizada. Las organizaciones tienen la opción de permitir a Azure administrar completamente el cifrado en reposo. Además, las organizaciones tienen varias opciones para administrar con detenimiento el cifrado y las claves de cifrado.

¿Qué es el cifrado en reposo?

El cifrado es la codificación segura de los datos usados para proteger la confidencialidad de la información. Los diseños del cifrado en reposo de Azure utilizan cifrado asimétrico para cifrar o descifrar rápidamente grandes cantidades de datos según un modelo conceptual sencillo:

- Se usa una clave de cifrado simétrico para cifrar datos mientras se escriben en el almacenamiento.

- La misma clave de cifrado se utiliza para descifrar los datos tal y como se prepararon para su uso en la memoria.

- Se pueden particionar datos y se pueden usar claves diferentes para cada partición.

- Las claves deben almacenarse en una ubicación segura con el control de acceso basado en identidades y directivas de auditoría. Las claves de cifrado de datos que se almacenan fuera de ubicaciones seguras se cifran con una clave de cifrado de claves que se conserva en una ubicación segura.

En la práctica, los escenarios de control y administración de la clave, así como las convicciones de escala y disponibilidad, requieren construcciones adicionales. A continuación se describen los componentes y conceptos del cifrado en reposo de Microsoft Azure.

Propósito del cifrado en reposo

El cifrado en reposo proporciona protección de datos para los datos almacenados (en reposo). Los ataques contra los datos en reposo incluyen intentos de obtener acceso físico al hardware en el que se almacenan los datos y, a continuación, poner en peligro los datos contenidos. En este tipo de ataque, la unidad del disco duro de un servidor puede utilizarse de forma incorrecta durante el mantenimiento permitiendo a un atacante eliminar la unidad de disco duro. Más adelante el atacante tendría que poner el disco duro en un equipo bajo su control para intentar obtener acceso a los datos.

El cifrado en reposo está diseñado para evitar que el atacante obtenga acceso a los datos sin cifrar asegurándose de que los datos se cifran en el disco. Si un atacante obtiene una unidad de disco duro con datos cifrados pero no las claves de cifrado, el atacante debe anular el cifrado para leer los datos. Este ataque es mucho más complejo y consume más recursos que el acceso a datos no cifrados en una unidad de disco duro. Por este motivo, el cifrado en reposo es muy recomendable y es un requisito de alta prioridad para muchas organizaciones.

También se requiere el cifrado en reposo por necesidad de la organización de los esfuerzos de cumplimiento y gobierno de datos. Las normas gubernamentales y del sector, como HIPAA, PCI y FedRAMP, diseñan las medidas de seguridad específicas a través de los requisitos de cifrado y la protección de datos. El cifrado en reposo es una medida obligatoria necesaria para el cumplimiento de algunas de esas regulaciones. Para más información sobre el enfoque de Microsoft en relación con la validación de FIPS 140-2, consulte Publicación del estándar federal de procesamiento de información (FIPS) 140-2.

Además de satisfacer los requisitos de cumplimiento y regulatorios, el cifrado en reposo proporciona protección de defensa en profundidad. Microsoft Azure proporciona una plataforma compatible para servicios, aplicaciones y datos. También proporciona servicios completos y seguridad física, control de acceso a los datos y auditoría. Sin embargo, es importante proporcionar medidas de seguridad "superpuestas" adicionales en caso de que se produzca un error en una de las otras medidas de seguridad y el cifrado en reposo proporciona dicha medida de seguridad.

Microsoft se compromete con el cifrado en las opciones de reposo a través de servicios en la nube y proporcionando a los clientes el control de las claves de cifrado y los registros de uso de claves. Además, Microsoft está trabajando para conseguir cifrar todos los datos en reposo de los clientes de forma predeterminada.

Componentes del cifrado en reposo de Azure

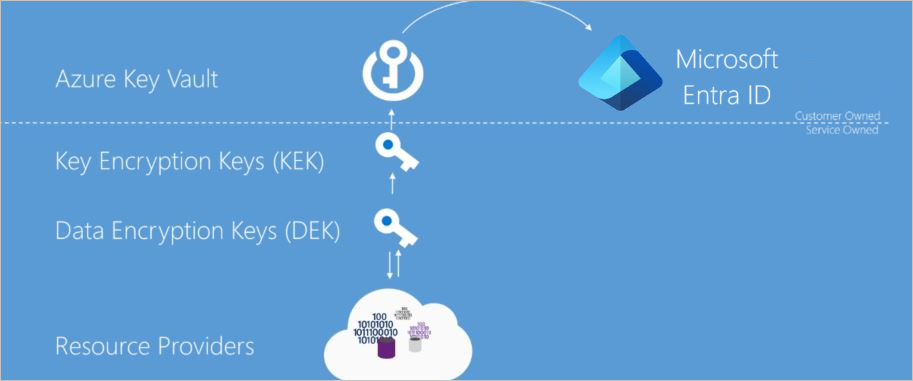

Como se describe anteriormente, el objetivo del cifrado en reposo es que los datos que se guardan en el disco se cifren con una clave de cifrado secreta. Para lograr la creación de una clave segura para el objetivo, se debe proporcionar almacenamiento, control del acceso y administración de las claves del cifrado. Aunque los detalles pueden variar, las implementaciones del cifrado en reposo de los servicios de Azure se pueden describir en los términos en los que se ilustran en el diagrama siguiente.

Azure Key Vault

La ubicación del almacenamiento de las claves de cifrado y el control de acceso a esas claves es fundamental para un modelo de cifrado en reposo. Las claves deben ser muy seguras pero fáciles de administrar por parte de los usuarios especificados y deben estar disponibles para servicios concretos. Para los servicios de Azure, Azure Key Vault es la solución de almacenamiento de claves recomendada y proporciona una experiencia de administración habitual en los servicios. Las claves se almacenan y administran en los almacenes de claves, y se puede proporcionar acceso a Key Vault a los usuarios o servicios. Azure Key Vault admite la creación del cliente de claves o importación de claves de cliente para su uso en escenarios de clave de cifrado administrada por el cliente.

Microsoft Entra ID

Los permisos para usar las claves almacenadas en Azure Key Vault, además de para administrar o tener acceso a ellas para el cifrado en reposo y el descifrado, se pueden dar a las cuentas de Microsoft Entra.

Cifrado de sobres con una jerarquía de claves

Se usa más de una clave de cifrado en una implementación de cifrado en reposo. Almacenar una clave de cifrado en Azure Key Vault garantiza el acceso de clave segura y la administración central de claves. Sin embargo, el acceso local del servicio a las claves de cifrado es más eficaz para el cifrado y descifrado masivo que la interacción con Key Vault para cada operación de datos, lo que permite un cifrado más seguro y un mejor rendimiento. Si se limita el uso de una clave de cifrado única, se reduce el riesgo de que la clave se encuentre en peligro y el costo de volver a cifrar cuando se debe reemplazar una clave. Los modelos de cifrado en reposo de Azure usan el cifrado de sobres, donde una clave de cifrado de claves cifra una clave de cifrado de datos. Este modelo forma una jerarquía de claves que puede abordar mejor los requisitos de rendimiento y seguridad:

- Clave de cifrado de datos (DEK) : una clave AES256 simétrica que se usa para cifrar una partición o bloque de datos, a veces también se denomina simplemente Clave de datos. Un único recurso puede tener muchas particiones y muchas claves de cifrado de datos. Cifrar cada bloque de datos con una clave diferente dificulta los ataques de análisis criptográficos. Y mantener las DEK en el entorno local del servicio de cifrado y descifrado de datos maximiza el rendimiento.

- Clave de cifrado de claves (KEK) : una clave de cifrado que se usa para cifrar las claves de cifrado de datos mediante el cifrado de sobres, también conocida como ajuste. El uso de una clave de cifrado de claves que siempre permanece en Key Vault permite a las propias claves de cifrado de datos cifrarse y controlarse. La entidad que tiene acceso a la KEK puede ser diferente de la entidad que requiere la DEK. Una entidad puede adaptar el acceso a la DEK para limitar el acceso de cada DEK a una partición específica. Como la KEK es necesaria para descifrar las DEK, los clientes pueden borrar criptográficamente las DEK y los datos si deshabilitan la KEK.

Los proveedores de recursos y las instancias de aplicación almacenan las claves de cifrado de datos cifradas como metadatos. Solo una entidad con acceso a la clave de cifrado de claves puede descifrar estas claves de cifrado de datos. Se admiten diferentes modelos de almacenamiento de claves. Para más información, vea los modelos de cifrado de datos.

Cifrado en reposo en servicios en la nube de Microsoft

Los Servicios en la nube de Microsoft se utilizan en los tres modelos de la nube: IaaS, PaaS, SaaS. A continuación encontrará ejemplos de cómo encajan en cada modelo:

- Servicios de software, que se conocen como software como servicio o SaaS, que tienen las aplicaciones proporcionadas por la nube, como Microsoft 365.

- Servicios de plataforma en los que los clientes usan la nube en sus aplicaciones para tareas como las de almacenamiento, análisis y funcionalidad de bus de servicio.

- Servicios de infraestructura o infraestructura como servicio (IaaS) en los que el cliente implementa sistemas operativos y aplicaciones que se hospedan en la nube y, posiblemente, saca provecho de otros servicios en la nube.

Cifrado en reposo para clientes de SaaS

Los clientes del software como servicio (SaaS) suelen tener el cifrado en reposo habilitado o disponible en cada servicio. Microsoft 365 dispone de varias opciones para que los clientes comprueben o habiliten el cifrado en reposo. Para información sobre los servicios de Microsoft 365, consulte Cifrado en Microsoft 365.

Cifrado en reposo para clientes PaaS

Los datos del cliente de la plataforma como servicio (PaaS) residen normalmente en un servicio de almacenamiento como Blob Storage, pero también pueden estar guardados en caché o almacenados en el entorno de ejecución de la aplicación, como una máquina virtual. Para ver las opciones de cifrado en reposo de que dispone, examine los Modelos de cifrado de datos para las plataformas de almacenamiento y aplicaciones que utiliza.

Cifrado en reposo para clientes de IaaS

Los clientes de la infraestructura como servicio (IaaS) pueden tener una variedad de servicios y aplicaciones en uso. Los servicios de IaaS pueden habilitar el cifrado en reposo en sus discos duros virtuales y máquinas virtuales que se hospedan en Azure mediante Azure Disk Encryption.

Almacenamiento cifrado

Al igual que PaaS, las soluciones IaaS pueden sacar provecho de otros servicios de Azure que almacenan los datos que se cifran en reposo. En estos casos, puede habilitar el cifrado en el soporte del cifrado en reposo como proporciona cada servicio consumido de Azure. Los Modelos de cifrado de datos enumeran las principales plataformas de almacenamiento, servicios y aplicaciones, así como el modelo de cifrado en reposo admitido.

Proceso cifrado

Todos los discos, instantáneas e imágenes administrados están cifrados mediante Storage Service Encryption con una clave administrada por servicio. Una solución de cifrado en reposo más completa requiere que los datos no se conserven nunca en un formato no cifrado. Al procesar los datos en una máquina virtual, los datos se pueden conservar en el archivo de paginación de Windows o el archivo de intercambio de Linux, un archivo de volcado o en un registro de aplicaciones. Para asegurarse de que estos datos se cifran en reposo, las aplicaciones IaaS pueden usar Azure Disk Encryption en una máquina virtual de IaaS de Azure (Windows o Linux) y un disco virtual.

Cifrado de datos en reposo personalizado

Se recomienda que siempre que sea posible, las aplicaciones IaaS saquen provecho de las opciones de cifrado en reposo y Azure Disk Encryption proporcionadas por los servicios de Azure consumidos. En algunos casos, como requisitos de cifrado irregulares o almacenamiento que no se basa en Azure, un desarrollador de una aplicación de IaaS podría necesitar implementar el cifrado en reposo. Las soluciones de los desarrolladores de IaaS podrían integrarse mejor con las expectativas de administración y del cliente de Azure mediante el aprovechamiento de ciertos componentes de Azure. En concreto, los desarrolladores deben usar el servicio Azure Key Vault para proporcionar almacenamiento seguro de claves, así como proporcionar a sus clientes opciones de administración de claves coherentes con la mayoría de los servicios de la plataforma de Azure. Además, las soluciones personalizadas deben usar identidades de servicio administradas por Azure para permitir que las cuentas de servicio accedan a las claves de cifrado. Para encontrar información para desarrolladores sobre Azure Key Vault y las identidades de servicio administradas, consulte sus respectivos SDK.

Compatibilidad con modelo de cifrado de proveedores de recursos de Azure

Los servicios de Microsoft Azure admitir uno o más modelos de cifrado en reposo. Para algunos servicios, sin embargo, podrían no ser aplicables uno o varios de los modelos de cifrado. Para los servicios que admiten escenarios clave administrados por el cliente, puede que estos solo admitan un subconjunto de los tipos de clave que admite Azure Key Vault para las claves de cifrado de claves. Además, los servicios pueden liberar compatibilidad para estos escenarios y tipos de claves en distintas programaciones. Esta sección describe el soporte del cifrado en reposo en el momento de redactar este artículo para cada uno de los servicios de almacenamiento de datos principales de Azure.

Azure Disk Encryption

Cualquier cliente mediante las características de la infraestructura de Azure como servicio (IaaS) puede lograr el cifrado en reposo para sus discos y máquinas virtuales de IaaS y discos mediante Azure Disk Encryption. Para obtener más información sobre Azure Disk Encryption, vea Azure Disk Encryption para VM Linux o Azure Disk Encryption para máquinas virtuales Windows.

Almacenamiento de Azure

Todos los servicios de Azure Storage (Blob Storage, Queue Storage, Table Storage y Azure Files) admiten el cifrado en reposo en el lado servidor; algunos servicios admiten además el cifrado de las claves administradas por el cliente y el cifrado del lado cliente.

- Lado servidor: de forma predeterminada, todos los servicios de Azure Storage admiten el cifrado en el lado servidor mediante claves administradas por el servicio, lo que es transparente para la aplicación. Para más información, consulte Cifrado del servicio Azure Storage para datos en reposo. Azure Blob Storage y Azure Files también admiten las claves RSA de 2048 bits administradas por el cliente en Azure Key Vault. Para más información, consulte Cifrado del servicio Storage mediante claves administradas por el cliente en Azure Key Vault.

- Lado cliente: Azure Blobs, Tables y Queues admiten el cifrado en el lado cliente. Cuando se usa el cifrado del lado cliente, los clientes cifran los datos y los cargan como un blob cifrado. El cliente se encarga de la administración de claves. Consulte Cifrado del lado de cliente y Azure Key Vault para Microsoft Azure Storage para más información.

Azure SQL Database

Azure SQL Database admite actualmente el cifrado en reposo para escenarios de cifrado en el lado cliente y en el lado servicio administrados por Microsoft.

Actualmente, la compatibilidad con el cifrado del servidor se proporciona a través de una característica de SQL denominada Cifrado de datos transparente. Una vez que un cliente de Azure SQL Database habilita TDE, las claves se crean y administran automáticamente para él. El cifrado en reposo puede habilitarse en los niveles de base de datos y servidor. Desde junio de 2017, el cifrado de datos transparente (TDE) se habilita de forma predeterminada en las bases de datos recién creadas. Azure SQL Database admite claves RSA de 2048 bits administradas por el cliente en Azure Key Vault. Para más información, consulte Cifrado de datos transparente con BYOK (Bring Your Own Key) para Azure SQL Database y Azure SQL Data Warehouse.

Se admite el cifrado del lado cliente de los datos de Azure SQL Database a través de la característica Always Encrypted. Always Encrypted utiliza una clave que el cliente crea y almacena. Los clientes pueden almacenar la clave maestra en el almacén de certificados de Windows, Azure Key Vault, o un módulo de seguridad de hardware. Al usar SQL Server Management Studio, los usuarios de SQL eligen qué clave les gustaría usar para cifrar cada columna.

Conclusión

La protección de datos del cliente almacenados dentro de los servicios de Azure es de gran importancia para Microsoft. Todos los servicios hospedados en Azure se comprometen a proporcionar opciones de cifrado en reposo. Los servicios de Azure admiten claves administradas por el servicio, claves administradas por el cliente o cifrado del lado cliente. Los servicios de Azure están mejorando ampliamente la disponibilidad del cifrado en reposo y se planean nuevas opciones para la versión preliminar y la versión de disponibilidad general en los próximos meses.

Pasos siguientes

- Consulte los modelos de cifrado de datos para obtener más información sobre las claves administradas por el servicio y las claves administradas por el cliente.

- Obtenga información sobre cómo usa Azure el cifrado doble para mitigar las amenazas que incluye el cifrado de datos.

- Conozca lo que hace Microsoft para garantizar la integridad y seguridad de la plataforma de los hosts que atraviesan las canalizaciones de compilación, integración, operacionalización y reparación de hardware y firmware.