Exploración e investigación de incidentes en Microsoft Sentinel

Microsoft Sentinel proporciona una plataforma completa de administración de casos para investigar incidentes de seguridad. La página de detalles del incidente es la ubicación central desde la que se ejecuta la investigación, ya que recopila toda la información pertinente y todas las herramientas y tareas aplicables en una sola pantalla.

Este artículo le guía a través de todos los paneles y opciones disponibles en la página de detalles del incidente, lo que le ayuda a explorar e investigar los incidentes de forma más rápida, eficaz y eficiente, así como a reducir el tiempo medio de resolución.

Consulte las instrucciones de la versión anterior de la investigación de incidentes.

Los incidentes son archivos de su caso que contienen una agregación de todas las pruebas pertinentes para investigaciones específicas. Cada incidente se crea (o se agrega) en función de las pruebas (alertas) generadas por reglas de análisis o importadas de productos de seguridad de terceros que generan sus propias alertas. Los incidentes heredan las entidades que contienen las alertas, junto con las propiedades de las alertas, como la gravedad, el estado y las tácticas y técnicas de MITRE ATT&CK.

Requisitos previos

La asignación del rol Respondedor de Microsoft Sentinel es necesaria para poder investigar incidentes.

Obtenga más información sobre los roles en Microsoft Sentinel.

Si tiene un usuario invitado que necesita asignar incidentes, al usuario se le debe asignar el rol Lector de directorio en el inquilino de Microsoft Entra. Los usuarios normales (no invitados) tienen asignado este rol de forma predeterminada.

Exploración y evaluación de incidentes

Página Incidentes

En el menú de navegación de Microsoft Sentinel, en Administración de amenazas, seleccione Incidentes.

La página Incidentes proporciona información básica sobre todos los incidentes abiertos.

En la parte superior de la pantalla encontrará el número de incidentes abiertos, ya sean nuevos o activos, y el número de incidentes abiertos por gravedad. También encontrará el banner con acciones que puede realizar fuera de un incidente específico, por ejemplo, en toda la cuadrícula o en varios incidentes seleccionados.

En el panel central, está la cuadrícula de incidentes, que es una lista de incidentes filtrada por los controles de filtrado situados en la parte superior de la lista, donde también hay una barra de búsqueda para buscar incidentes específicos.

En el lado derecho, hay un panel de detalles que muestra información importante del incidente resaltado en la lista central, junto con botones para realizar determinadas acciones con respecto a ese incidente.

Es posible que el equipo de operaciones de seguridad haya implementado reglas de automatización para realizar una evaluación básica de los incidentes nuevos y asignarlos al personal adecuado.

En ese caso, filtre la lista de incidentes por Propietario para limitar la lista a los incidentes asignados a usted o a su equipo. Este conjunto filtrado representa su carga de trabajo personal.

De forma alternativa, puede realizar la evaluación básica usted mismo. Puede empezar filtrando la lista de incidentes por los criterios de filtrado disponibles, como el estado, la gravedad o el nombre del producto. Para obtener más información, consulte Búsqueda de incidentes.

Puede evaluar un incidente específico y realizar algunas acciones inmediatamente, directamente desde el panel de detalles de la página Incidentes, sin tener que acceder a la página de detalles completos del incidente.

Investigue incidentes de Microsoft XDR Defender en Microsoft Defender XDR: vaya a Investigar en Microsoft Defender XDR para ver el incidente paralelo en el portal de Defender. Los cambios realizados en el incidente en Microsoft Defender XDR se sincronizarán con el mismo incidente en Microsoft Sentinel.

Abra la lista de tareas asignadas: los incidentes para los que se han asignado tareas incluirán un recuento de las tareas completadas y las totales, así como un vínculo Ver detalles completos. Siga el vínculo para abrir el panel Incident tasks (Tareas del incidente) y ver la lista de tareas para ese incidente.

Asigne la propiedad del incidente a un usuario o un grupo seleccionándolo en la lista desplegable Propietario.

Los usuarios y grupos seleccionados recientemente aparecerán en la parte superior de la lista desplegable que se muestra.

Actualice el estado del incidente (por ejemplo, de Nuevo a Activo o Cerrado) seleccionando una opción en la lista desplegable Estado. Al cerrar un incidente, se le pedirá que especifique un motivo. Consulte las instrucciones más adelante.

Cambie la gravedad del incidente seleccionando una opción en la lista desplegable Gravedad.

Agregue etiquetas para clasificar los incidentes. Es posible que tenga que desplazarse hasta la parte inferior del panel de detalles para ver dónde se pueden agregar etiquetas.

Agregue comentarios para registrar sus acciones, ideas, preguntas, etc. Es posible que tenga que desplazarse hasta la parte inferior del panel de detalles para ver dónde puede agregar comentarios.

Si la información del panel de detalles es suficiente para solicitar más acciones de corrección o mitigación, haga clic en el botón Acciones en la parte inferior del panel de detalles para realizar una de las siguientes acciones:

Investigar: use la herramienta de investigación gráfica para descubrir relaciones entre alertas, entidades y actividades, tanto dentro de este incidente como en otros incidentes.

Ejecutar cuaderno de estrategias (versión preliminar): ejecute un cuaderno de estrategias en este incidente para realizar acciones de enriquecimiento, colaboración o respuesta específicas que los ingenieros de SOC pueden haber proporcionado.

Crear regla de automatización: cree una regla de automatización que solo se ejecutará en futuros incidentes como este (generados por la misma regla de análisis), con el fin de reducir la carga de trabajo futura o para tener en cuenta un cambio temporal en los requisitos (por ejemplo, para una prueba de penetración).

Crear equipo (versión preliminar): cree un equipo en Microsoft Teams para colaborar con otras personas o equipos de diferentes departamentos para resolver el incidente.

Si se necesita más información sobre el incidente, seleccione Ver detalles completos en el panel de detalles para abrir y ver todos los detalles del incidente, incluidas las alertas y las entidades del incidente, una lista de incidentes similares y algunas conclusiones principales.

Consulte las siguientes secciones de este artículo para seguir una ruta de investigación típica, aprender sobre toda la información que verá en el proceso y conocer todas las acciones que puede realizar.

Investigación de incidentes en profundidad

Microsoft Sentinel ofrece una experiencia completa de investigación de incidentes y administración de casos para que pueda investigar, corregir y resolver incidentes de forma más rápida y eficaz. Esta es la nueva página de detalles del incidente:

Preparación correcta

A medida que se prepara para investigar un incidente, reúna las cosas que necesitará para su flujo de trabajo. Encontrará las siguientes herramientas en una barra de botones en la parte superior de la página del incidente, justo debajo del título.

Seleccione Tareas para ver las tareas asignadas para este incidente o para agregar sus propias tareas.

Obtenga más información sobre el uso de tareas de incidentes para mejorar la normalización de procesos en su centro de operaciones de seguridad (SOC).

Seleccione Registro de actividad para ver si ya se han realizado acciones en el incidente (por ejemplo, mediante reglas de automatización) y si se han agregado comentarios. También puede agregar sus propios comentarios. Obtenga más información sobre el registro de actividad más adelante.

Seleccione Registros en cualquier momento para abrir una ventana de consulta de Log Analytics completa y en blanco dentro de la página del incidente. Redacte y ejecute una consulta, relacionada o no, sin salir del incidente. De este modo, si le surge una idea repentina, no tendrá que preocuparse por interrumpir su flujo. Tiene los registros a su disposición.

Más adelante encontrará más información sobre los registros.

También verá el botón Acciones del incidente en el lado opuesto a las pestañas Información general y Entidades. Aquí dispone de las mismas acciones, descritas anteriormente, que en el botón Acciones del panel de detalles en la página Incidentes. La única acción que falta es Investigar, la cual está disponible en el panel de detalles de la izquierda.

En resumen, las acciones disponibles en el botón Acciones del incidente son las siguientes:

Ejecutar cuaderno de estrategias: ejecute un cuaderno de estrategias en este incidente para realizar acciones de enriquecimiento, colaboración o respuesta específicas que los ingenieros de SOC pueden haber proporcionado.

Crear regla de automatización: cree una regla de automatización que solo se ejecutará en futuros incidentes como este (generados por la misma regla de análisis), con el fin de reducir la carga de trabajo futura o para tener en cuenta un cambio temporal en los requisitos (por ejemplo, para una prueba de penetración).

Crear equipo (versión preliminar): cree un equipo en Microsoft Teams para colaborar con otras personas o equipos de diferentes departamentos para resolver el incidente. Si ya se ha creado un equipo para este incidente, este elemento de menú se mostrará como Abrir Teams.

Visión general de la página de detalles del incidente

El panel izquierdo de la página de detalles del incidente contiene la misma información detallada del incidente que la página Incidentes a la derecha de la cuadrícula, y es prácticamente igual que en la versión anterior. Este panel siempre está activo, independientemente de qué pestaña se muestre en el resto de la página. En él puede ver la información básica del incidente y explorar en profundidad de las siguientes maneras:

Seleccione Eventos, Alertas o Marcadores para abrir el panel Registros en la página del incidente. El panel Registros mostrará la consulta para el elemento que haya elegido de las tres opciones, y puede profundizar en los resultados de la consulta sin salir del incidente. Obtenga más información sobre los registros.

Seleccione cualquiera de las entradas en Entidades para mostrarla en la pestaña Entidades. (Solo se muestran las cuatro primeras entidades del incidente. Para ver el resto de entidades, seleccione Ver todo, o bien use el widget Entidades de la pestaña Información general o vaya a la pestaña Entidades). Vea qué puede hacer en la pestaña Entidades.

También puede seleccionar Investigar para abrir el incidente en la herramienta de investigación gráfica que genera un diagrama de las relaciones entre todos los elementos del incidente.

También puede contraer este panel en el margen izquierdo de la pantalla seleccionando la pequeña flecha izquierda doble junto a la lista desplegable Propietario. Incluso en este estado minimizado, todavía podrá cambiar el propietario, el estado y la gravedad.

El resto de la página de detalles del incidente se divide en dos pestañas: Información general y Entidades.

La pestaña Información general contiene los siguientes widgets, cada uno de los cuales representa un objetivo clave de la investigación.

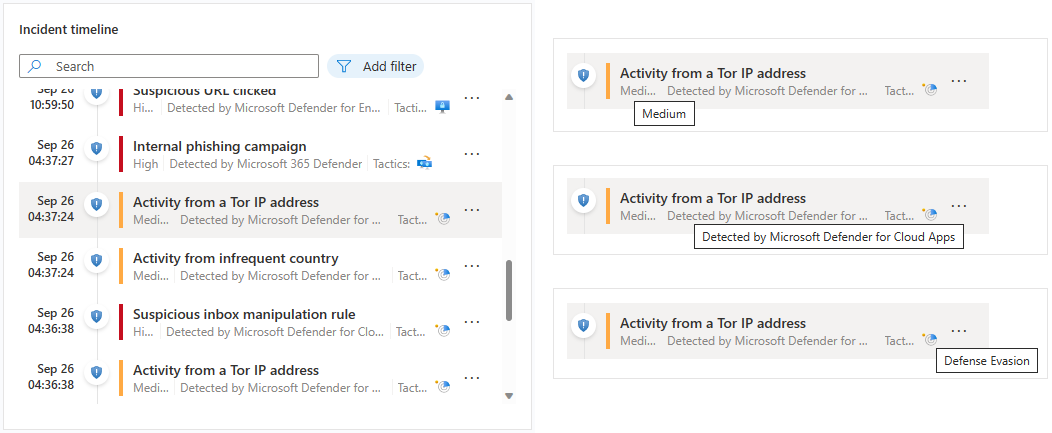

El widget Escala de tiempo del incidente muestra la escala de tiempo de las alertas y los marcadores del incidente, para poder reconstruir la escala de tiempo de la actividad del atacante. Seleccione un elemento individual para ver todos sus detalles, lo que le permite profundizar aún más.

Más adelante encontrará más información sobre el widget Escala de tiempo del incidente.

En el widget Incidentes similares, verá una colección de hasta otros 20 incidentes que se parecen más al incidente actual. Esto le permite ver el incidente en un contexto más grande y ayuda a dirigir la investigación.

Más adelante encontrará más información sobre el widget Incidentes similares.

El widget Entidades muestra todas las entidades que se han identificado en las alertas. Estos son los objetos que desempeñan un papel en el incidente, ya sean usuarios, dispositivos, direcciones, archivos o cualquier otro tipo. Seleccione una entidad para ver sus detalles completos (que se mostrarán en la pestaña Entidades). Más información a continuación.

Más adelante encontrará más información sobre el widget Entidades.

Por último, en el widget Conclusiones principales, verá una colección de resultados de consultas definidas por investigadores de seguridad de Microsoft, las cuales proporcionan información de seguridad valiosa y contextual sobre todas las entidades del incidente y se basan en los datos de una colección de orígenes.

Más adelante encontrará más información sobre el widget Conclusiones principales.

En la pestaña Entidades se muestra la lista completa de entidades del incidente (las mismas que en el widget Entidades). Al seleccionar una entidad en el widget, se le dirigirá aquí para ver los detalles completos de la entidad: su información de identificación, una escala de tiempo de su actividad (tanto dentro como fuera del incidente) y el conjunto íntegro de conclusiones sobre la entidad, las mismas que vería en la página de la entidad (pero limitado al período de tiempo correspondiente del incidente).

Escala de tiempo del incidente

El widget Escala de tiempo del incidente muestra la escala de tiempo de las alertas y los marcadores del incidente, para poder reconstruir la escala de tiempo de la actividad del atacante.

Puede buscar en la lista de alertas y marcadores, o bien filtrar la lista por gravedad, tácticas o tipo de contenido (alerta o marcador) para encontrar el elemento que busca.

La presentación inicial de la escala de tiempo le indica inmediatamente varias cosas importantes sobre cada elemento, ya sea una alerta o un marcador:

- La fecha y hora de creación de la alerta o el marcador.

- El tipo de elemento (alerta o marcador), indicado por un icono y una información sobre herramientas al mantener el puntero sobre el icono.

- El nombre de la alerta o del marcador, indicado en negrita en la primera línea del elemento.

- La gravedad de la alerta, indicada por una banda de color a lo largo del borde izquierdo, y con una palabra al principio del "subtítulo" de tres partes de la alerta.

- El proveedor de la alerta, en la segunda parte del subtítulo. En el caso de los marcadores, el creador del marcador.

- Las tácticas de MITRE ATT&CK asociadas a la alerta, indicadas mediante iconos e información sobre herramientas en la tercera parte del subtítulo.

Mantenga el puntero sobre cualquier icono o elemento de texto incompleto para ver la información sobre herramientas con el texto completo de ese icono o ese elemento de texto. Estas informaciones sobre herramientas son útiles cuando el texto mostrado se trunca debido al ancho limitado del widget. Vea esta captura de pantalla de ejemplo:

Seleccione una alerta o un marcador individual para ver sus todos sus detalles.

Los detalles de la alerta incluyen su gravedad y su estado, las reglas de análisis que la generaron, el producto que proporcionó la alerta, las entidades mencionadas en la alerta, las tácticas y técnicas de MITRE ATT&CK asociadas y el id. de alerta del sistema interno.

Seleccione el vínculo Id. de alerta del sistema para profundizar aún más en la alerta. Esto abre el panel Registros y muestra la consulta que generó los resultados y los eventos que desencadenaron la alerta.

Los detalles del marcador no son exactamente los mismos que los detalles de la alerta; aparte de incluir entidades, tácticas y técnicas de MITRE ATT&CK, y el identificador del marcador, también incluyen el resultado sin procesar y la información del creador del marcador.

Seleccione el vínculo Ver registros del marcador para abrir el panel Registros y mostrar la consulta que generó los resultados que se guardaron como marcador.

Desde el widget Escala de tiempo del incidente, también puede realizar las siguientes acciones en alertas y marcadores:

Ejecutar un cuaderno de estrategias en la alerta para tomar medidas inmediatas para mitigar una amenaza. A veces, necesita bloquear o aislar una amenaza antes de continuar investigando. Obtenga más información sobre la ejecución de cuadernos de estrategias en alertas.

Quitar una alerta de un incidente. Puede quitar las alertas que se agregaron a incidentes después de su creación si considera que no son pertinentes. Obtenga más información sobre cómo quitar alertas de incidentes.

Quitar un marcador de un incidente o editar los campos editables del marcador (no se muestran).

Incidentes similares

Como analista de operaciones de seguridad, al investigar un incidente querrá prestar atención a su contexto más amplio. Por ejemplo, querrá ver si otros incidentes como este han ocurrido antes o están ocurriendo ahora.

Es posible que quiera identificar incidentes simultáneos que pueden formar parte de la misma estrategia de ataque más grande.

Es posible que quiera identificar incidentes similares en el pasado para usarlos como puntos de referencia para la investigación actual.

Es posible que quiera identificar a los propietarios de incidentes similares anteriores para encontrar a las personas de su SOC que pueden proporcionar más contexto o a quienes puede escalar la investigación.

El widget Incidentes similares de la página de detalles del incidente presenta hasta 20 otros incidentes que son los más similares al actual. La similitud se calcula mediante algoritmos internos de Microsoft Sentinel y los incidentes se ordenan y muestran en orden descendente de similitud.

Igual que con el widget Escala de tiempo del incidente, puede mantener el puntero sobre cualquier texto que se muestre de forma incompleta debido a las limitaciones del ancho de columna para mostrar el texto completo.

Hay tres criterios por los que se determina la similitud:

Entidades similares: un incidente se considera similar a otro incidente si ambos incluyen las mismas entidades. Cuantas más entidades tengan dos incidentes en común, más similares se consideran.

Regla similar: un incidente se considera similar a otro incidente si ambos se crearon por la misma regla de análisis.

Detalles de alerta similares: un incidente se considera similar a otro incidente si comparten el mismo título, nombre de producto o detalles personalizados.

Los motivos por los que aparece un incidente en la lista de incidentes similares se muestran en la columna Motivo de similitud. Mantenga el puntero sobre el icono de información para mostrar los elementos comunes (entidades, nombre de regla o detalles).

La similitud de incidentes se calcula en función de los datos de los 14 días anteriores a la última actividad del incidente, que es la hora de finalización de la alerta más reciente del incidente.

La similitud de los incidentes se recalcula cada vez que se entra en la página de detalles del incidente, por lo que los resultados pueden variar entre sesiones si se han creado o actualizado nuevos incidentes.

Obtención de conclusiones principales del incidente

Los expertos en seguridad de Microsoft Sentinel han creado consultas que formulan automáticamente las preguntas más importantes sobre las entidades del incidente. Puede ver las respuestas destacadas en el widget Conclusiones principales, visible en el lado derecho de la página de detalles del incidente. Este widget muestra una colección de conclusiones basadas tanto en análisis de aprendizaje automático como en una selección de los principales equipos de expertos en seguridad.

Algunas son las mismas conclusiones que aparecen en las páginas de entidad, seleccionadas especialmente para ayudarle a evaluar de forma rápida y a comprender el ámbito de la amenaza. Por esta misma razón, las conclusiones de todas las entidades del incidente se presentan de forma conjunta, para proporcionarle una imagen más completa de lo que sucede.

Estas son las conclusiones principales seleccionadas actualmente (la lista está sujeta a cambios):

- Actions by account (Acciones por cuenta).

- Actions on account (Acciones en la cuenta).

- UEBA Insights (Información de UEBA).

- Threat Indicators Related to The User (Indicadores de amenaza relacionados con el usuario).

- Watchlist insights (Preview) (Información de la lista de reproducción [versión preliminar]).

- Anomalously high number of a security event (Número anormalmente elevado de un evento de seguridad).

- Windows sign-in activity (Actividad de inicio de sesión de Windows).

- IP address remote connections (Conexiones remotas de direcciones IP).

- IP address remote connections with TI match (Conexiones remotas de direcciones IP con coincidencia de inteligencia sobre amenazas).

Cada una de estas conclusiones (excepto las relacionadas con las listas de reproducción, por ahora) tiene un vínculo que puede seleccionar para abrir la consulta subyacente en el panel Registros en la página del incidente. A continuación, puede explorar en profundidad los resultados de la consulta.

El período de tiempo del widget Conclusiones principales va desde 24 horas antes de la primera alerta del incidente hasta la hora de la última alerta.

Exploración de las entidades del incidente

El widget Entidades muestra todas las entidades que se han identificado en las alertas del incidente. Estos son los objetos que desempeñan un papel en el incidente, ya sean usuarios, dispositivos, direcciones, archivos o cualquier otro tipo.

Puede buscar en la lista de entidades del widget Entidades, o bien filtrar la lista por tipo de entidad, para encontrar una entidad.

Si ya sabe que una entidad determinada es un indicador de riesgo conocido, seleccione los tres puntos de la fila de la entidad y elija Agregar a Inteligencia sobre amenazas para agregar la entidad a la inteligencia sobre amenazas. (Esta opción está disponible para los tipos de entidad admitidos).

Si quiere desencadenar una secuencia de respuestas automáticas para una entidad determinada, seleccione los tres puntos y elija Ejecutar cuaderno de estrategias (versión preliminar). (Esta opción está disponible para los tipos de entidad admitidos).

Seleccione una entidad para ver sus detalles completos. Al seleccionar una entidad, pasará de la pestaña Información general a la pestaña Entidades, otra parte de la página de detalles del incidente.

Pestaña Entidades

La pestaña Entidades muestra una lista de todas las entidades en el incidente.

Igual que el widget Entidades, también se pueden realizar búsquedas en esta lista y se puede filtrar por tipo de entidad. Las búsquedas y los filtros aplicados en una lista no se aplicarán en la otra.

Seleccione una fila de la lista para mostrar la información de esa entidad en un panel lateral a la derecha.

Si el nombre de la entidad aparece como un vínculo, al seleccionarlo se le redirigirá a la página de la entidad, fuera de la página de investigación de incidentes. Para mostrar solo el panel lateral sin salir del incidente, en lugar de seleccionar el nombre de la entidad, seleccione la fila de la lista donde aparece la entidad.

Aquí puede realizar las mismas acciones que desde el widget en la página de información general. Seleccione los tres puntos de la fila de la entidad para ejecutar un cuaderno de estrategias o agregar la entidad a la inteligencia sobre amenazas.

También puede realizar estas acciones seleccionando el botón situado junto a Ver detalles completos en la parte inferior del panel lateral. El botón indicará Agregar a Inteligencia sobre amenazas, Ejecutar cuaderno de estrategias (versión preliminar) o Acciones de entidad, en cuyo caso aparecerá un menú con las otras dos opciones.

El botón Ver detalles completos le redirigirá a la página completa de la entidad.

El panel lateral incluye tres tarjetas:

Info contiene información de identificación de la entidad. Por ejemplo, para una entidad de cuenta de usuario, podría ser el nombre de usuario, el nombre de dominio, el identificador de seguridad (SID), la información de la organización, la información de seguridad, etc.; y para una dirección IP incluiría, por ejemplo, la geolocalización.

Escala de tiempo contiene una lista de las alertas, los marcadores y las anomalías que presenta esta entidad y las actividades que la entidad ha realizado, tal como se han recopilado de los registros en los que aparece la entidad. Todas las alertas que presentan esta entidad estarán en esta lista, independientemente de si pertenecen a este incidente.

Las alertas que no forman parte del incidente se mostrarán de forma diferente: el icono de escudo estará atenuado, la banda de color de la gravedad será una línea de puntos en lugar de una línea sólida y habrá un botón con un signo más en el lado derecho de la fila de la alerta.

Seleccione el signo más para agregar la alerta a este incidente. Cuando se agrega la alerta al incidente, también se agregan todas las demás entidades de la alerta (que aún no formaban parte del incidente). Ahora puede ampliar aún más su investigación examinando las escalas de tiempo de esas entidades para ver las alertas relacionadas.

Esta escala de tiempo se limita a las alertas y actividades de los siete días anteriores. Para ver información anterior, cambie a la escala de tiempo de la página de la entidad, cuyo período de tiempo se puede personalizar.

Conclusiones contiene los resultados de las consultas definidas por los investigadores de seguridad de Microsoft, las cuales proporcionan información de seguridad valiosa y contextual sobre las entidades y se basan en los datos de una colección de orígenes. Estas conclusiones incluyen las del widget Conclusiones principales y muchas más; son las mismas que aparecen en la página de la entidad, pero para un período de tiempo limitado: desde las 24 horas anteriores a la primera alerta del incidente hasta la hora de la última alerta.

La mayoría de las conclusiones contienen vínculos que, cuando se seleccionan, abren el panel Registros, el cual muestra la consulta que generó la conclusión junto con sus resultados.

Centrado de la investigación

Obtenga información sobre cómo puede ampliar o restringir el ámbito de la investigación mediante la adición de alertas a los incidentes o la eliminación de alertas de incidentes.

Exploración en profundidad de los datos en el panel Registros

Desde casi cualquier lugar de la experiencia de investigación, podrá seleccionar un vínculo que abrirá una consulta subyacente en el panel Registros, en el contexto de la investigación. Si ha llegado al panel Registros desde uno de estos vínculos, la consulta correspondiente aparecerá en la ventana de consulta, se ejecutará automáticamente y generará los resultados adecuados para su exploración.

También puede llamar a un panel Registros vacío en cualquier momento desde la página de detalles del incidente si quiere probar una consulta durante su investigación, mientras permanece en contexto. Para hacer esto, seleccione Registros en la parte superior de la página.

Independientemente como llegue al panel Registros, si ha ejecutado una consulta cuyos resultados quiere guardar:

Marque la casilla situada junto a la fila de resultados que quiere guardar. Para guardar todos los resultados, marque la casilla situada en la parte superior de la columna.

Guarde los resultados marcados como un marcador. Para ello, tienes dos opciones:

Seleccione Add bookmark to the current incident (Agregar marcador al incidente actual) para crear un marcador y agregarlo al incidente abierto. Siga las instrucciones de adición de marcadores para completar el proceso. Una vez completado, el marcador aparecerá en la escala de tiempo del incidente.

Seleccione Agregar marcador para crear un marcador sin agregarlo a ningún incidente. Siga las instrucciones de adición de marcadores para completar el proceso. Podrá encontrar este marcador y cualquier otro que haya creado en la página Búsqueda, en la pestaña Marcadores. Desde allí puede agregarlo a este incidente o a cualquier otro.

Después de crear el marcador (o si decide no hacerlo), seleccione Listo para cerrar el panel Registros.

Auditoría y comentarios de incidentes

Al investigar un incidente, querrá documentar exhaustivamente los pasos que se llevan a cabo, tanto para garantizar la creación de informes precisos para la administración como para permitir una cooperación y colaboración sin problemas entre compañeros de trabajo. También querrá ver claramente los registros de las acciones realizadas en el incidente por otros usuarios y pos procesos automatizados. Microsoft Sentinel le proporciona el Registro de actividad, un entorno avanzado de auditoría y adición de comentarios, para ayudarle a lograr este objetivo.

También puede enriquecer los incidentes automáticamente con comentarios. Por ejemplo, si ejecuta un cuaderno de estrategias en un incidente que contiene información significativa de orígenes externos (por ejemplo, al comprobar un archivo de malware en VirusTotal), puede hacer que el cuaderno de estrategias coloque la respuesta del origen externo (junto con cualquier otra información que defina) en los comentarios del incidente.

El registro de actividad se actualiza automáticamente, incluso mientras está abierto, para que siempre pueda ver los cambios en tiempo real. También recibirá una notificación de los cambios realizados en el registro de actividad mientras lo tiene abierto.

Para ver el registro de actividades y comentarios, o para agregar sus propios comentarios:

- Seleccione Registro de actividad en la parte superior de la página de detalles del incidente.

- Para filtrar el registro y mostrar solo actividades o solo comentarios, seleccione el control de filtro en la parte superior del registro.

- Si quiere agregar un comentario, escríbalo en el editor de texto enriquecido en la parte inferior del panel Registro de actividad de incidentes.

- Seleccione Comentar para enviar el comentario. Ahora verá su comentario en la parte superior del registro.

Consideraciones sobre los comentarios

Las siguientes consideraciones se deben tener en cuenta al usar comentarios de incidentes.

Entrada admitida:

Texto: los comentarios de Microsoft Sentinel admiten entradas de texto en texto sin formato, HTML básico y Markdown. También puede pegar texto copiado, HTML y Markdown en la ventana de comentarios.

Vínculos: los vínculos deben introducirse con formato de etiquetas delimitadoras de HTML y deben tener el parámetro

target="_blank". Ejemplo:<a href="https://www.url.com" target="_blank">link text</a>Nota

Si tiene cuadernos de estrategias que crean comentarios en incidentes, los vínculos de esos comentarios también deben ajustarse a esta plantilla, debido a un cambio en el formato de los comentarios.

Imágenes: puede insertar vínculos a imágenes en comentarios y las imágenes se mostrarán alineadas, pero estas ya deben estar hospedadas en una ubicación de acceso público, como Dropbox, OneDrive, Google Drive, etc. Las imágenes no se pueden cargar directamente en los comentarios.

Límite de tamaño:

Por comentario: un solo comentario puede contener hasta 30 000 caracteres.

Por incidente: un solo incidente puede contener hasta 100 comentarios.

Nota:

El límite de tamaño de un solo registro de incidentes de la tabla SecurityIncident de Log Analytics es de 64 KB. Si se supera este límite, se truncarán los comentarios (empezando por el más antiguo), lo que puede afectar a los comentarios que aparecerán en los resultados de la búsqueda avanzada.

Los registros de incidentes reales de la base de datos de incidentes no se verán afectados.

Quién puede editar o eliminar comentarios:

Editar: solo el autor de un comentario tiene permiso para editarlo.

Eliminar: solo los usuarios con el rol Colaborador de Microsoft Sentinel tienen permiso para eliminar comentarios. Incluso el autor del comentario debe tener este rol para eliminarlo.

Investigación de incidentes de forma visual mediante el grafo de investigación

Si prefiere trabajar con una representación visual gráfica de las alertas, las entidades y las conexiones entre ellas en su investigación, también puede realizar muchas de las acciones descritas anteriormente con el grafo de investigación clásico. El inconveniente del grafo es que tendrá que cambiar de contexto mucho más.

El gráfico de investigación le proporciona:

Contexto visual de datos sin procesar: El gráfico visual y dinámico, muestra las relaciones de entidad extraídas automáticamente de los datos sin procesar. Esto le permite ver fácilmente las conexiones entre distintos orígenes de datos.

Detección del ámbito completo de la investigación: Amplíe el ámbito de la investigación mediante consultas de exploración integradas para exponer el ámbito completo de una infracción de seguridad.

Pasos de investigación integrados: Use opciones de exploración predefinidas para asegurarse de que está formulando las preguntas adecuadas en caso de una amenaza.

Para usar el gráfico de investigación:

Seleccione un incidente y, a continuación, seleccione Investigar. Esto le llevará al gráfico de investigación. El gráfico proporciona un mapa ilustrativo de las entidades conectadas directamente a la alerta y de cada recurso conectado más allá.

Importante

Solo podrá investigar el incidente si la regla de análisis o el marcador que lo generó contiene asignaciones de entidades. El gráfico de investigación requiere que el incidente original incluya entidades.

Actualmente, el grafo de investigación admite la investigación de incidentes cuya antigüedad no supere los 30 días.

Seleccione una entidad para abrir el panelEntidades para que pueda revisar la información de esa entidad.

Amplíe su investigación manteniendo el puntero sobre cada entidad para mostrar una lista de preguntas diseñadas por nuestros expertos y analistas en seguridad clasificadas por tipo de entidad para profundizar en la investigación. Llamamos a estas opciones consultas de exploración.

Por ejemplo, en un equipo puede solicitar alertas relacionadas. Si selecciona una consulta de exploración, los derechos resultantes se agregan de nuevo al gráfico. En este ejemplo, al seleccionar Related Alerts (Alertas relacionadas) se devolvieron las siguientes alertas en el gráfico:

Vea que las alertas relacionadas aparecen conectadas a la entidad por líneas de puntos.

Para cada consulta de exploración, puede seleccionar la opción para abrir los resultados de eventos sin procesar y la consulta usada en Log Analytics, seleccionando Eventos> .

Para comprender el incidente, el gráfico le proporciona una escala de tiempo paralela.

Mantenga el puntero sobre la escala de tiempo para ver qué elementos del gráfico se produjeron en qué momento.

Cierre de un incidente

Una vez que haya resuelto un incidente en particular (por ejemplo, cuando la investigación haya alcanzado su conclusión), debe establecer el estado del incidente en Cerrado. Al hacerlo, a los efectos de clasificar el incidente, se le pedirá que indique el motivo por el que lo cierra. Este paso es obligatorio. Haga clic en Seleccionar clasificación y elija una de las siguientes opciones de la lista desplegable:

- Verdadero positivo: actividad sospechosa

- Positivo inofensivo: sospechoso, pero esperado

- Falso positivo: lógica de alerta incorrecta

- Falso positivo: datos incorrectos

- Indeterminada

Para más información sobre los falsos positivos y los positivos inofensivos, consulte Control de falsos positivos en Microsoft Sentinel.

Después de elegir la clasificación adecuada, agregue texto descriptivo en el campo Comentario. Esto será útil en el caso de que tenga que volver a consultar este incidente. Haga clic en Aplicar cuando haya terminado, y el incidente se cerrará.

Búsqueda de incidentes

Para buscar rápidamente un incidente concreto, escriba una cadena de búsqueda en el cuadro de búsqueda situado encima de la cuadrícula de incidentes y presione Entrar para modificar la lista de incidentes que se muestra en consecuencia. Si el incidente no se incluye en los resultados, es posible que desee restringir la búsqueda mediante las opciones de Búsqueda avanzada.

Para modificar los parámetros de búsqueda, seleccione el botón Buscar y, después, seleccione los parámetros donde desea ejecutar la búsqueda.

Por ejemplo:

De forma predeterminada, las búsquedas de incidentes se ejecutan solo en los valores de Identificador de incidente, Título, Etiquetas, Propietario y Nombre de producto. En el panel de búsqueda, desplácese hacia abajo en la lista para seleccionar uno o varios otros parámetros para buscar y seleccione Aplicar para actualizar los parámetros de búsqueda. Seleccione Establecer como predeterminado para restablecer los parámetros seleccionados a la opción predeterminada.

Nota

Las búsquedas en el campo Propietario admiten nombres y direcciones de correo electrónico.

El uso de opciones de búsqueda avanzada cambia el comportamiento de búsqueda como se indica a continuación:

| Comportamiento de búsqueda | Descripción |

|---|---|

| Color del botón Buscar | El color del botón de búsqueda cambia en función de los tipos de parámetros que se usen en la búsqueda.

|

| Actualización automática | El uso de parámetros de búsqueda avanzada impide seleccionar que los resultados se actualicen automáticamente. |

| Parámetros de la entidad | Todos los parámetros de la entidad se admiten para búsquedas avanzadas. Al buscar en cualquier parámetro de la entidad, la búsqueda se ejecuta en todos los parámetros de la entidad. |

| Búsqueda en las cadenas | La búsqueda de una cadena de palabras incluye todas las palabras de la consulta de búsqueda. Las cadenas de búsqueda distinguen mayúsculas de minúsculas. |

| Compatibilidad entre áreas de trabajo | Las búsquedas avanzadas no son compatibles con las vistas entre áreas de trabajo. |

| Número de resultados de búsqueda que se muestran | Cuando se usan parámetros de búsqueda avanzados, no se muestran más de 50 resultados a la vez. |

Sugerencia

Si no puede encontrar el incidente que busca, quite los parámetros de búsqueda para expandir la búsqueda. Si la búsqueda genera demasiados elementos, agregue más filtros para restringir los resultados.

Pasos siguientes

En este artículo ha aprendido cómo empezar a investigar incidentes mediante Microsoft Sentinel. Para más información, consulte: