Tutorial: Detección de amenazas mediante reglas de análisis en Microsoft Sentinel

Como servicio de Administración de eventos e información de seguridad (SIEM), Microsoft Sentinel es responsable de detectar amenazas de seguridad para la organización. Para ello, analiza los volúmenes masivos de datos generados por todos los registros de los sistemas.

En este tutorial aprenderá a configurar una regla de análisis de Microsoft Sentinel desde una plantilla para buscar vulnerabilidades de seguridad de la vulnerabilidad de Apache Log4j en todo el entorno. La regla enmarcará las cuentas de usuario y las direcciones IP que se encuentran en los registros como entidades rastreables, expondrá información notable en las alertas generadas por las reglas y empaquetará las alertas como incidentes que se van a investigar.

Después de completar este tutorial, sabrá cómo realizar las siguientes tareas:

- Crear una regla de análisis a partir de una plantilla

- Personalizar la consulta y la configuración de una regla

- Configurar los tres tipos de enriquecimiento de alertas

- Elección de respuestas a amenazas automatizadas para las reglas

Requisitos previos

Para completar este tutorial, asegúrese de disponer de los siguientes elementos:

Suscripción a Azure. Cree una cuenta gratuita si aún no tiene una.

Un área de trabajo de Log Analytics con la solución de Microsoft Sentinel implementada en ella y en la que se ingieren los datos.

Un usuario de Azure con el rol Colaborador de Microsoft Sentinel asignado en el área de trabajo de Log Analytics donde se implementa Microsoft Sentinel.

En esta regla se hace referencia a los siguientes orígenes de datos. Cuantos más conectores haya implementado, más eficaz será la regla. Debe tener al menos uno.

Origen de datos Tablas de Log Analytics a las que se hace referencia Office 365 OfficeActivity (SharePoint)

OfficeActivity (Exchange)

OfficeActivity (Teams)DNS DnsEvents Azure Monitor (VM Insights) VMConnection Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (Firewall) CommonSecurityLog (PaloAlto) Eventos de seguridad SecurityEvents Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsAzure Monitor (WireData) WireData Azure Monitor (IIS) W3CIISLog Azure Activity (Actividad de Azure) AzureActivity Amazon Web Services AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Azure Firewall AzureDiagnostics (Azure Firewall)

Inicio de sesión en Azure Portal y Microsoft Sentinel

Inicie sesión en Azure Portal.

En la barra de búsqueda, busque y seleccione Microsoft Sentinel.

Busque y seleccione el área de trabajo en la lista de áreas de trabajo de Microsoft Sentinel disponibles.

Instalar una solución desde el centro de contenido

En Microsoft Sentinel, en el menú lateral izquierdo, en Administración de contenidos, seleccione Centro de contenidos.

Busque y seleccione la solución Detección de vulnerabilidades Log4j.

En la barra de herramientas de la parte superior de la página, seleccione

Instalar/Actualizar.

Instalar/Actualizar.

Crear una regla de análisis programada a partir de una plantilla

En Microsoft Sentinel, en el menú de la izquierda, en Configuración, seleccione Analítica.

En la página Análisis, seleccione la pestaña Plantillas de regla.

En el campo de búsqueda de la parte superior de la lista de plantillas de regla, escriba log4j.

En la lista filtrada de plantillas, seleccione Vulnerabilidad de seguridad de Log4j también conocida como IOC de IP de Log4Shell. En el panel de detalles, seleccione Crear regla.

Se abrirá el Asistente para reglas de Analytics.

En la pestaña General, en el campo Nombre, escriba Vulnerabilidad de seguridad log4j también conocida como IOC de IP de Log4Shell - Tutorial-1.

Deje el resto de los campos de esta página tal y como están. Estos son los valores predeterminados, pero agregaremos personalización al nombre de la alerta en una fase posterior.

Si no desea ejecutar la regla de inmediato, seleccione Deshabilitada para agregar la regla a la pestaña Reglas activas, desde donde podrá habilitarla cuando sea necesario.

Seleccione Siguiente: Establecer la lógica de la regla.

Revisar la lógica de consulta de reglas y la configuración de los valores

En la pestaña Establecer lógica de regla, revise la consulta tal como aparece en el encabezado Consulta de regla.

Para ver más texto de consulta a la vez, seleccione el icono de flecha doble diagonal en la esquina superior derecha de la ventana de consulta para expandir el tamaño de la ventana.

Enriquecer alertas con entidades y otros detalles

En Enriquecimiento de alertas, mantenga la configuración de Asignación de entidades tal como está. Anote las tres entidades asignadas.

En la sección Detalles personalizados, vamos a agregar la marca de tiempo de cada repetición a la alerta, para que pueda verlo bien en los detalles de la alerta, sin tener que explorar en profundidad.

- Escriba marca de tiempo en el campo Clave. Este será el nombre de la propiedad en la alerta.

- Seleccione marca de tiempo en la lista desplegable Valor.

En la sección Detalles de alerta, vamos a personalizar el nombre de la alerta para que la marca de tiempo de cada repetición aparezca en el título de la alerta.

En el campo Formato de nombre de alerta, escriba Vulnerabilidad de seguridad Log4j también conocida como IOC de IP de Log4Shell en {{timestamp}}.

Revisar la configuración restante

Revise la configuración restante en la pestaña Establecer lógica de regla. No es necesario cambiar nada, aunque si lo desea puede cambiar el intervalo, por ejemplo. Solo tiene que asegurarse de que el período de búsqueda coincide con el intervalo para mantener una cobertura continua.

Programación de consultas:

- Ejecutar la consulta cada 1 hora.

- Datos de búsqueda de la última 1 hora.

Umbral de alerta:

- Generar una alerta cuando el número de resultados de la consulta sea mayor que 0.

Agrupación de eventos:

- Configurar cómo se agrupan los resultados de la consulta de reglas en alertas: Agrupar todos los eventos en una sola alerta.

Supresión:

- Detener la ejecución de la consulta una vez generada la alerta: Desactivado.

Seleccione Siguiente: Configuración de incidentes.

Revisar los valores de creación de incidentes

Revise los valores en la pestaña Configuración de incidentes. No es necesario cambiar nada, a menos que, por ejemplo, tenga un sistema diferente para la creación y administración de incidentes, en cuyo caso puede que quiera deshabilitar la creación de incidentes.

Configuración de los incidentes:

- Crear incidentes a partir de las alertas desencadenadas por esta regla de análisis: Habilitado.

Agrupación de alertas:

- Agrupar las alertas relacionadas desencadenadas por esta regla de análisis en incidentes: Deshabilitado.

Seleccione Siguiente: Respuesta automatizada.

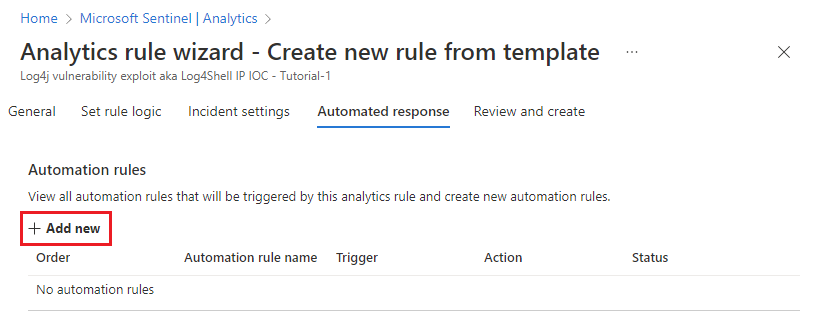

Establecimiento de respuestas automatizadas y creación de la regla

En la pestaña Respuesta automatizada:

Seleccione + Agregar nuevo para crear una nueva regla de automatización para esta regla de análisis. Se abrirá el asistente para Crear nuevas reglas de automatización.

En el campo Nombre de la regla de automatización, escriba Detección de vulnerabilidad de seguridad de Log4J: - Tutorial-1.

Deje las secciones Desencadenador y Condiciones tal como están.

En Acciones, seleccione Agregar etiquetas en la lista desplegable.

- Seleccione + Agregar etiqueta.

- Escriba Vulnerabilidad de Log4J en el cuadro de texto y seleccione Aceptar.

Deje las secciones Expiración de reglas y Orden tal como están.

Seleccione Aplicar. Pronto verá la nueva regla de automatización en la lista en la pestaña Respuesta automatizada.

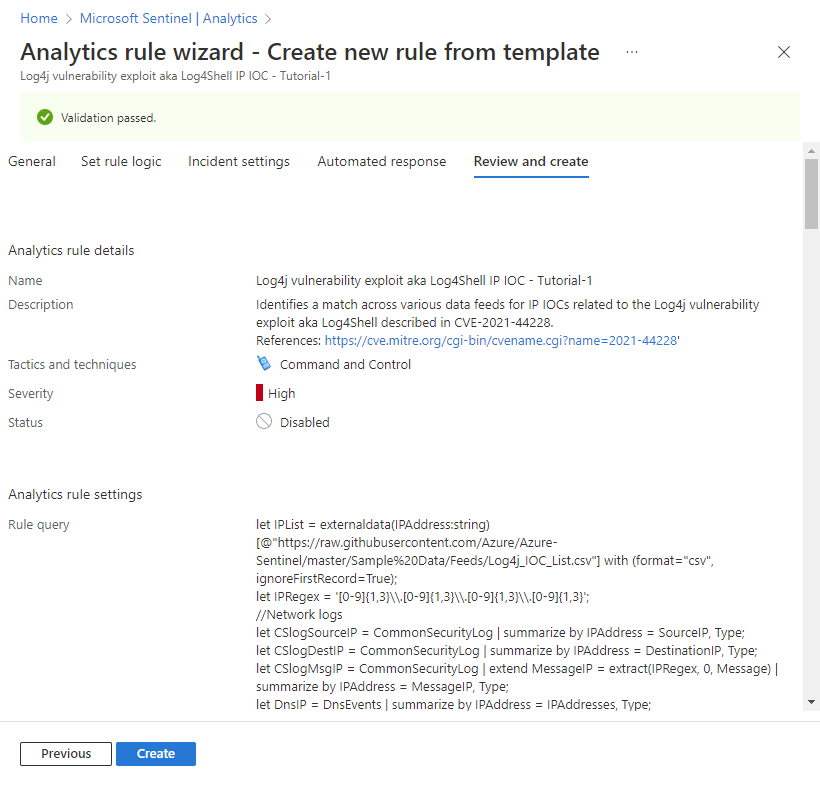

Seleccione Siguiente: Revisar para revisar toda la configuración de la nueva regla de análisis. Cuando aparezca el mensaje «Validación superada», seleccione Crear. A menos que establezca la regla como Deshabilitada en la pestaña General anterior, la regla se ejecutará inmediatamente.

Seleccione la imagen siguiente para ver una presentación de la revisión completa (la mayoría del texto de la consulta se ha recortado por visibilidad).

Comprobar el éxito de la regla

Para ver los resultados de las reglas de alerta que ha creado vaya a la página Incidentes.

Para filtrar la lista de incidentes a los generados por la regla de análisis, escriba en la barra de búsqueda el nombre (o parte del nombre) de la regla de análisis que creó.

Abra un incidente cuyo título coincida con el nombre de la regla de análisis. Vea que la marca que definió en la regla de automatización se aplicó al incidente.

Limpieza de recursos

Si no va a seguir usando esta regla de análisis, elimine (o al menos deshabilite) las reglas de análisis y automatización que creó con los pasos siguientes:

En la hoja Análisis, seleccione la pestaña Reglas activas.

Escriba el nombre (o parte del nombre) de la regla de análisis que creó en la barra Buscar.

(Si no aparece, asegúrese de que los filtros estén establecidos en Seleccionar todo).Marque la casilla situada junto a la regla en la lista y seleccione Eliminar en el banner superior.

(Si no desea eliminarlo, puede seleccionar Deshabilitar en su lugar).En la página Automatización, seleccione la pestaña Reglas de automatización.

Escriba el nombre (o parte del nombre) de la regla de automatización que creó en la barra Buscar.

(Si no aparece, asegúrese de que los filtros estén establecidos en Seleccionar todo).Marque la casilla situada junto a la regla de automatización en la lista y seleccione Eliminar en el banner superior.

(Si no desea eliminarlo, puede seleccionar Deshabilitar en su lugar).

Pasos siguientes

Ahora que ha aprendido a buscar vulnerabilidades de seguridad de una vulnerabilidad común mediante reglas de análisis, obtenga más información sobre lo que puede hacer con el análisis en Microsoft Sentinel:

Obtenga información sobre la gama completa de valores y configuraciones en las reglas de análisis programadas.

En concreto, obtenga más información sobre los diferentes tipos de enriquecimiento de alertas que ha visto aquí:

Obtenga información sobre otros tipos de reglas de análisis en Microsoft Sentinel y su función.

Obtenga más información sobre cómo escribir consultas en Lenguaje de consulta Kusto (KQL). Obtenga más información sobre los conceptos y las consultas de KQL, y vea esta práctica guía de referencia rápida.