Configuración de claves administradas por el cliente en el mismo inquilino para una cuenta de almacenamiento existente

Azure Storage cifra todos los datos de las cuentas de almacenamiento en reposo. De manera predeterminada, los datos se cifran con claves administradas por Microsoft. Para tener un mayor control sobre las claves de cifrado, puede administrar sus propias claves. Las claves administradas por el cliente deben estar almacenadas en Azure Key Vault o en el modelo de seguridad de hardware (HSM) administrado de Azure Key Vault.

En este artículo se muestra cómo configurar el cifrado con claves administradas por el cliente para una cuenta de almacenamiento existente cuando la cuenta de almacenamiento y el almacén de claves están en el mismo inquilino. Las claves administradas por el cliente se almacenan en un almacén de claves.

Para aprender a configurar claves administradas por el cliente para una nueva cuenta de almacenamiento, consulte Configuración de claves administradas por el cliente en un almacén de claves de Azure para una cuenta de almacenamiento nueva.

Para obtener información sobre cómo configurar el cifrado con las claves administradas por el cliente almacenadas en un HSM administrado, consulte Configuración del cifrado con claves administradas por el cliente almacenadas en HSM administrado de Azure Key Vault.

Nota:

Azure Key Vault y HSM administrado por Azure Key Vault admiten las mismas API e interfaces de administración para la configuración de claves administradas por el cliente. Cualquier acción que se admita para Azure Key Vault también se admite para HSM administrado por Azure Key Vault.

Configuración del almacén de claves

Puede usar un almacén de claves nuevo o existente para almacenar las claves administradas por el cliente. La cuenta de almacenamiento y el almacén de claves pueden estar en distintas regiones o suscripciones del mismo inquilino. Para más información sobre Azure Key Vault, consulte Introducción a Azure Key Vault y ¿Qué es Azure Key Vault?

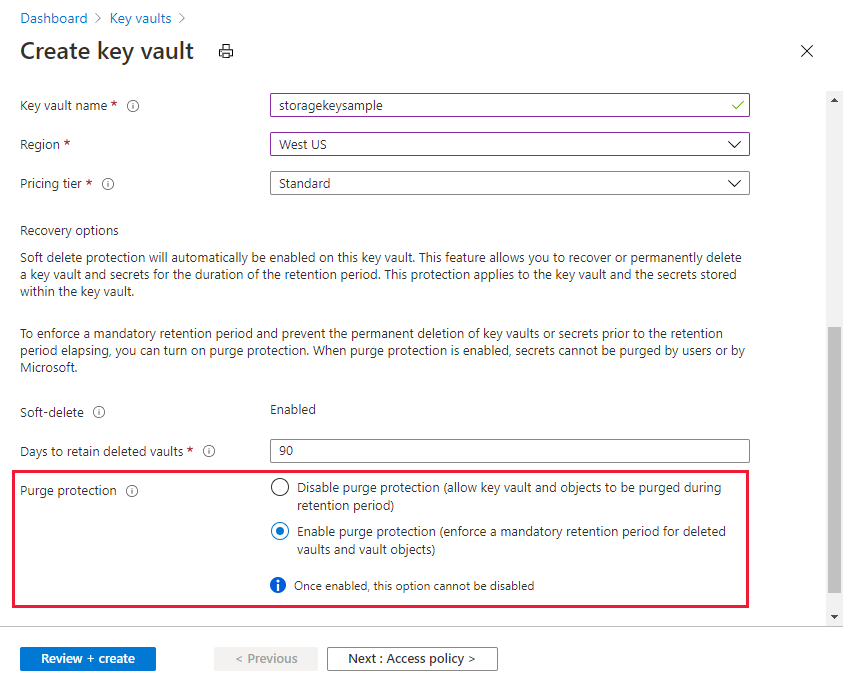

El uso de claves administradas del cliente con el cifrado de Azure Storage requiere la eliminación temporal y la protección de purga estén habilitadas en el almacén de claves. La eliminación temporal está habilitada de manera predeterminada al crear un almacén de claves y no se puede deshabilitar. Puede habilitar la protección de purga cuando cree el almacén de claves o después de crearlo.

Azure Key Vault admite la autorización con Azure RBAC mediante un modelo de permisos de Azure RBAC. Microsoft recomienda usar el modelo de permisos de RBAC de Azure sobre las directivas de acceso del almacén de claves. Para más información, consulte Concesión de permisos a las aplicaciones para que accedan a una instancia de Azure Key Vault mediante Azure RBAC.

Para obtener información sobre cómo crear un almacén de claves con Azure Portal, consulte Inicio rápido: Creación de un almacén de claves mediante Azure Portal. Al crear el almacén de claves, seleccione Habilitar protección de purga, como se muestra en la siguiente imagen.

Para habilitar la protección de purga en un almacén de claves existente, siga estos pasos:

- Vaya al almacén de claves en Azure Portal.

- En Configuración, elija Propiedades.

- En la sección Protección de purga, elija Habilitar protección de purga.

Adición de una clave

A continuación, agregue una clave al almacén de claves. Antes de agregar la clave, asegúrese de que se le ha asignado el rol Key Vault Crypto Officer.

El cifrado de Azure Storage admite claves RSA y RSA-HSM de los tamaños 2048, 3072 y 4096. Para más información sobre los tipos de clave admitidos, consulte Acerca de las claves.

Para obtener información sobre cómo agregar una clave con Azure Portal, consulte Inicio rápido: Establecimiento y recuperación de una clave de Azure Key Vault mediante Azure Portal.

Elección de una identidad administrada para autorizar el acceso al almacén de claves

Al habilitar las claves administradas por el cliente para una cuenta de almacenamiento existente, debe especificar una identidad administrada que se usará para autorizar el acceso al almacén de claves que contiene la clave. La identidad administrada debe tener permisos para acceder a la clave del almacén de claves.

La identidad administrada que autoriza el acceso al almacén de claves puede ser una identidad administrada asignada por el usuario o por el sistema. Para más información sobre los tipos de identidad administrada asignada por el sistema y asignada por el usuario, consulte Tipos de identidad administrada.

Uso de una identidad administrada asignada por el usuario para autorizar el acceso

Si habilita claves administradas por el cliente para una nueva cuenta de almacenamiento, debe especificar una identidad administrada asignada por el usuario. Si configura claves administradas por el cliente en una cuenta de almacenamiento existente, puede usar una identidad administrada asignada por el usuario o asignada por el sistema.

Al configurar claves administradas por el cliente con una identidad administrada asignada por el usuario, la identidad administrada asignada por el usuario se usa para autorizar el acceso al almacén de claves que contiene la clave. Debe crear la identidad asignada por el usuario antes de configurar las claves administradas por el cliente.

Se crea una identidad administrada asignada por el usuario como recurso de Azure independiente. Para más información sobre las identidades administradas asignadas por el usuario, consulte Tipos de identidad administrada. Para más información sobre cómo crear y administrar una identidad administrada asignada por el usuario, consulte Administración de identidades administradas asignadas por el usuario.

La identidad administrada asignada por el usuario debe tener los permisos para acceder a la clave en el almacén. Asigne el rol Usuario de cifrado del servicio criptográfico de Key Vault a la identidad administrada asignada por el usuario con el ámbito del almacén de claves para conceder estos permisos.

Para poder configurar claves administradas por el cliente con una identidad administrada asignada por el usuario, debe asignar el rol de usuario de cifrado de servicios criptográficos Key Vault a la identidad administrada asignada por el usuario, con ámbito en el almacén de claves. Este rol concede los permisos de identidad administrada asignada por el usuario para acceder a la clave del almacén de claves. Para más información sobre cómo asignar roles de Azure RBAC con Azure Portal, consulte Asignación de roles de Azure mediante Azure Portal.

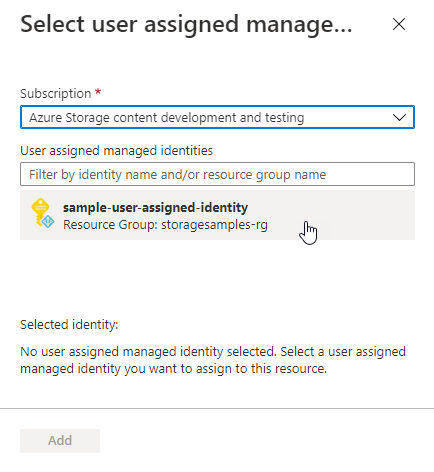

Al configurar las claves administradas por el cliente con Azure Portal, puede seleccionar una identidad asignada por el usuario existente mediante la interfaz de usuario del portal.

Uso de una identidad administrada asignada por el sistema para autorizar el acceso

Una identidad administrada asignada por el sistema está asociada a una instancia de un servicio de Azure, en este caso una cuenta de Azure Storage. Debe asignar explícitamente una identidad administrada asignada por el sistema a una cuenta de almacenamiento para poder usar la identidad administrada asignada por el sistema para autorizar el acceso al almacén de claves que contiene la clave administrada por el cliente.

Solo las cuentas de almacenamiento existentes pueden usar una identidad asignada por el sistema para autorizar el acceso al almacén de claves. Las nuevas cuentas de almacenamiento deben usar una identidad asignada por el usuario si las claves administradas por el cliente se configuran durante la creación de las cuentas.

La identidad administrada asignada por el usuario debe tener los permisos para acceder a la clave del almacén de claves. Asigne el rol Usuario de cifrado de servicios criptográficos de Key Vault a la identidad administrada asignada por el sistema con el ámbito del almacén de claves para conceder estos permisos.

Para poder configurar las claves administradas por el cliente con una identidad administrada asignada por el sistema, debe asignar el rol Usuario de cifrado de servicios criptográficos de Key Vault a la identidad administrada asignada por el sistema, con ámbito en el almacén de claves. Este rol concede los permisos de identidad administrada asignada por el sistema para acceder a la clave del almacén de claves. Para más información sobre cómo asignar roles de Azure RBAC con Azure Portal, consulte Asignación de roles de Azure mediante Azure Portal.

Cuando configura claves administradas por el cliente con Azure Portal con una identidad administrada asignada por el sistema, esta se asigna en segundo plano a la cuenta de almacenamiento.

Configuración de claves administradas por el cliente para una cuenta existente

Al configurar el cifrado con claves administradas por el cliente para una cuenta de almacenamiento existente, puede optar por actualizar automáticamente la versión de la clave que se usa para el cifrado de Azure Storage siempre que haya disponible una versión nueva en el almacén de claves asociado. Como alternativa, puede especificar explícitamente la versión de la clave que se usará para el cifrado hasta que la versión de la clave se actualice manualmente.

Cuando se cambia la versión de la clave, ya sea automáticamente o manualmente, cambia la protección de la clave de cifrado raíz, pero los datos de la cuenta de Azure Storage permanecen cifrados en todo momento. No se requiere ninguna acción adicional por su parte para asegurarse de que los datos están protegidos. Rotar la versión clave no afecta el rendimiento. No hay tiempo de inactividad asociado a la rotación de la versión de la clave.

Puede usar una identidad administrada asignada por el sistema o por el usuario para autorizar el acceso al almacén de claves al configurar las claves administradas por el cliente para una cuenta de almacenamiento existente.

Nota:

Para rotar una clave, cree una nueva versión de la misma en Azure Key Vault. Azure Storage no controla la rotación de claves, por lo que deberá administrar la rotación de la clave en el almacén de claves. Puede configurar la rotación automática de claves en Azure Key Vault o rotar la clave de forma manual.

Configuración del cifrado para la actualización automática de las versiones de clave

Azure Storage puede actualizar automáticamente la clave administrada por el cliente que se usa para el cifrado, de modo que se use la versión más reciente de esta del almacén de claves. Azure Storage comprueba el almacén de claves diariamente para obtener una nueva versión de la clave. Cuando hay disponible una versión nueva, Azure Storage empieza automáticamente a usar la versión más reciente de la clave para el cifrado.

Importante

Azure Storage comprueba solo una vez al día el almacén de claves para obtener una nueva versión de la clave. Al girar una clave, asegúrese de esperar 24 horas antes de deshabilitar la versión anterior.

Para configurar las claves administradas por el cliente para una cuenta existente con la actualización automática de la versión de clave en Azure Portal, siga estos pasos:

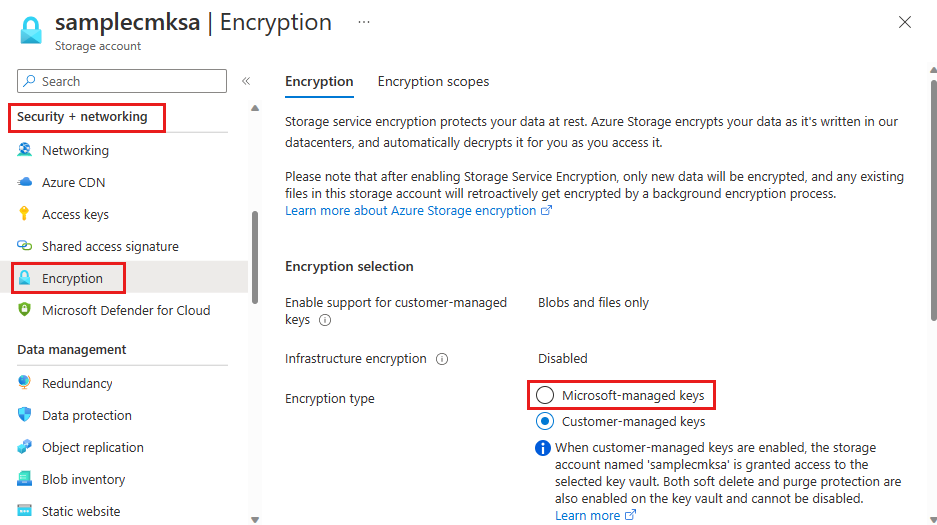

Vaya a la cuenta de almacenamiento.

En Seguridad y redes, selecciona Cifrado. De forma predeterminada, la administración de claves está establecida en Claves administradas por Microsoft, como se muestra en la siguiente imagen:

Seleccione la opción Claves administradas por el cliente. Si la cuenta se configuró anteriormente para Claves administradas por el cliente con la actualización manual de la versión de la clave, seleccione Cambiar clave cerca de la parte inferior de la página.

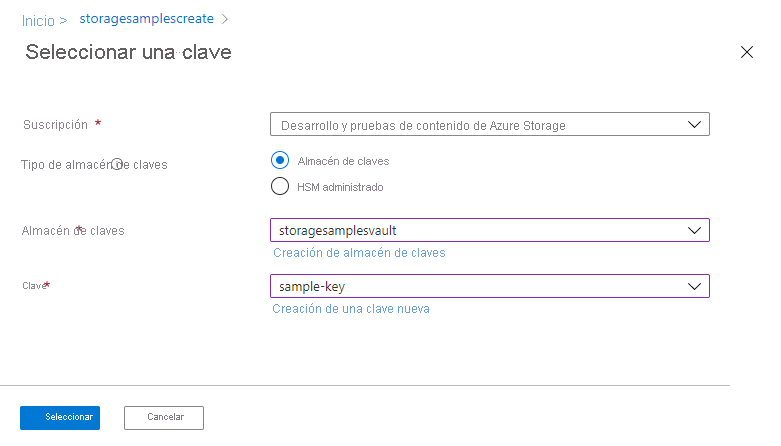

Elija la opción Select from Key Vault (Seleccionar desde almacén de claves).

Elija Seleccione un almacén de claves y una clave.

Seleccione el almacén de claves que contiene la clave que desea usar. También puede crear un almacén de claves.

Seleccione la clave en el almacén de claves. También puede crear una clave.

Seleccione el tipo de identidad que desea usar para autenticar el acceso al almacén de claves. Las opciones incluyen Asignada por el sistema (el valor predeterminado) o Asignada por el usuario. Para más información sobre cada tipo de identidad administrada, consulte Tipos de identidad administrada.

- Si selecciona Asignada por el sistema, la identidad administrada asignada por el sistema para la cuenta de almacenamiento se crea en segundo plano, en caso de que no exista.

- Si selecciona Asignada por el usuario, debe seleccionar una identidad existente asignada por el usuario que tenga permisos para acceder al almacén de claves. Para aprender a crear una identidad asignada por el usuario, consulte Administración de identidades administradas asignadas por el usuario.

Guarde los cambios.

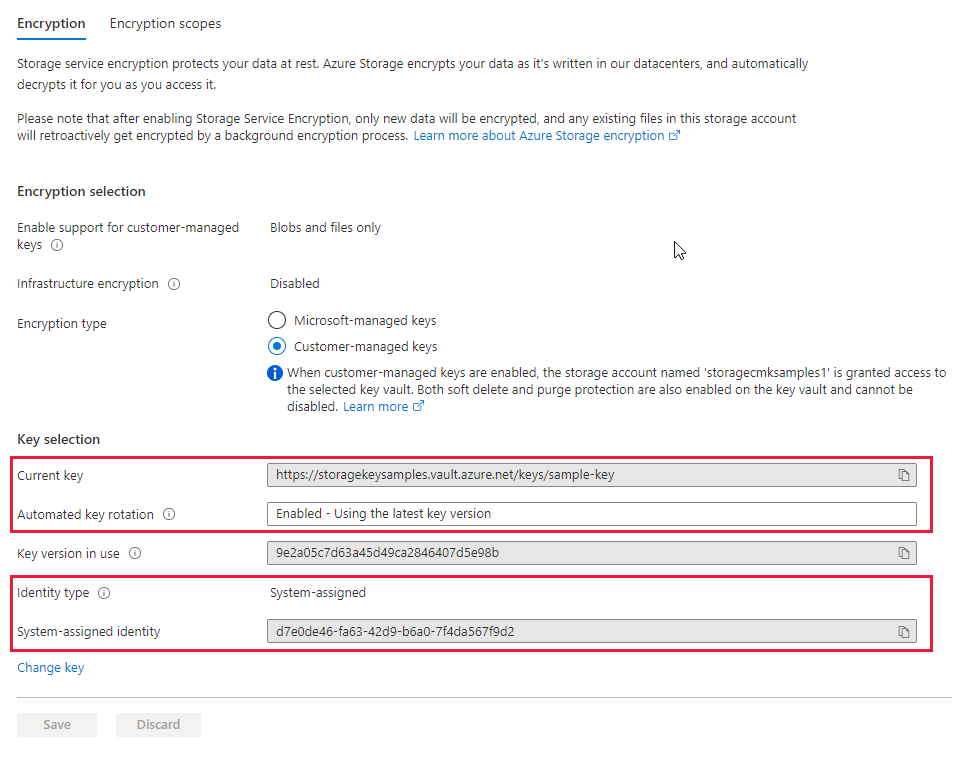

Después de especificar la clave, Azure Portal indica que está habilitada la actualización automática de la versión de la clave y muestra la versión de la clave actualmente en uso para el cifrado. El portal también muestra el tipo de identidad administrada que se usa para autorizar el acceso al almacén de claves y el identificador de entidad de seguridad de la identidad administrada.

Configuración del cifrado para la actualización manual de las versiones de la clave

Si prefiere actualizar manualmente la versión de la clave, especifique de manera explícita la versión en el momento en que configure el cifrado con las claves administradas por el cliente. En este caso, Azure Storage no actualizará automáticamente las versiones de la clave cuando se cree una nueva versión en el almacén de claves. Para usar una nueva versión de clave, debe actualizar manualmente la versión usada para el cifrado de Azure Storage.

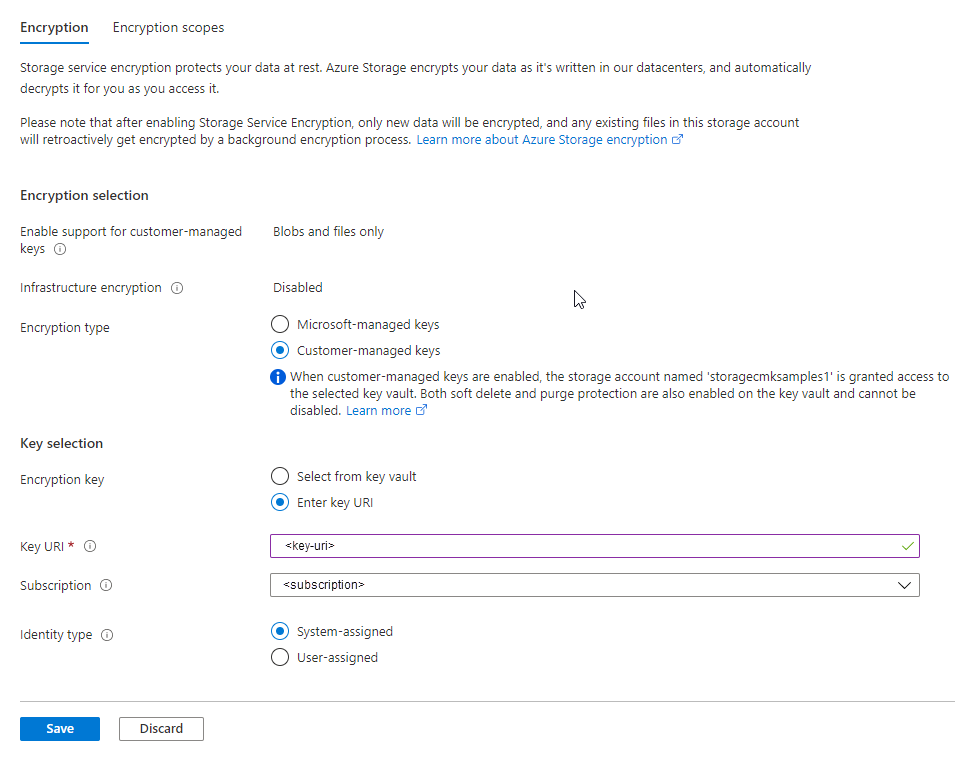

Para configurar las claves administradas por el cliente con la actualización manual de la versión de clave en Azure Portal, especifique el URI de la clave, incluida la versión. Para especificar una clave como URI, siga estos pasos:

Para buscar el URI de la clave en Azure Portal, vaya al almacén de claves y seleccione la opción de configuración Claves. Seleccione la clave cuyas versiones desee ver. Seleccione cualquiera de las versiones de clave para ver su configuración.

Copie el valor del campo Identificador de clave, que proporciona el URI.

En las opciones de Clave de cifrado de la cuenta de almacenamiento, elija la opción Escribir el URI de la clave.

Pegue el identificador URI que ha copiado en el campo URI de clave. Omita la versión de la clave en el URI para habilitar las actualizaciones automáticas de la versión de la clave.

Especifique el identificador de la suscripción que contiene el almacén de claves.

Especifique una identidad administrada asignada por el sistema o el usuario.

Guarde los cambios.

Cambio de la clave

Puede cambiar la clave que usa para el cifrado de Azure Storage en cualquier momento.

Nota:

Al cambiar la clave o la versión de la clave, la protección de la clave de cifrado raíz cambiará, pero los datos de la cuenta de Azure Storage seguirán cifrados en todo momento. No se requiere ninguna acción adicional por su parte para asegurarse de que los datos están protegidos. Cambiar la clave o rotar la versión de la clave no afectará al rendimiento. No hay tiempo de inactividad asociado al cambio de clave o a la rotación de la versión de la clave.

Para cambiar la clave con Azure Portal, haga lo siguiente:

- Vaya a la cuenta de almacenamiento y muestre las opciones de configuración de cifrado.

- Seleccione el almacén de claves y elija una clave nueva.

- Guarde los cambios.

Si la nueva clave está en otro almacén de claves, debe conceder a la identidad administrada acceso a la clave en el nuevo almacén. Si elige la actualización manual de la versión de la clave, también deberá actualizar el URI del almacén de claves.

Revocar el acceso a una cuenta de almacenamiento que usa claves administradas por el cliente

Para revocar temporalmente el acceso a una cuenta de almacenamiento que usa claves administradas por el cliente, deshabilite la clave que se usa actualmente en el almacén de claves. No hay ningún impacto en el rendimiento ni en el tiempo de inactividad asociados con deshabilitar y volver a habilitar la clave.

Después de deshabilitar la clave, los clientes no pueden llamar a las operaciones que leen o escriben en un blob o en sus metadatos. Para obtener información sobre qué operaciones producirán errores, consulte Revocación del acceso a una cuenta de almacenamiento que usa claves administradas por el cliente.

Precaución

Al deshabilitar la clave en el almacén de claves, los datos de la cuenta de Azure Storage permanecerán cifrados, pero se volverán inaccesibles hasta que se pueda volver a habilitar la clave.

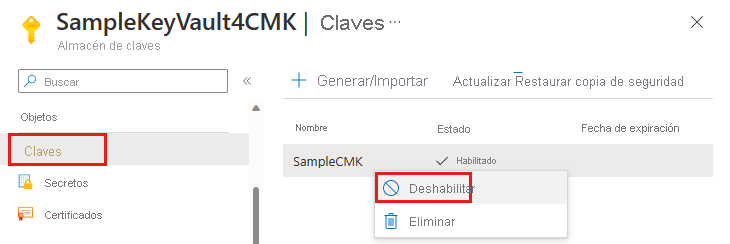

Para deshabilitar una clave administrada por el cliente con Azure Portal, siga estos pasos:

Vaya al almacén de claves que contiene la clave.

En Objetos, seleccione Claves.

Haga clic con el botón derecho en la clave y seleccione Deshabilitar.

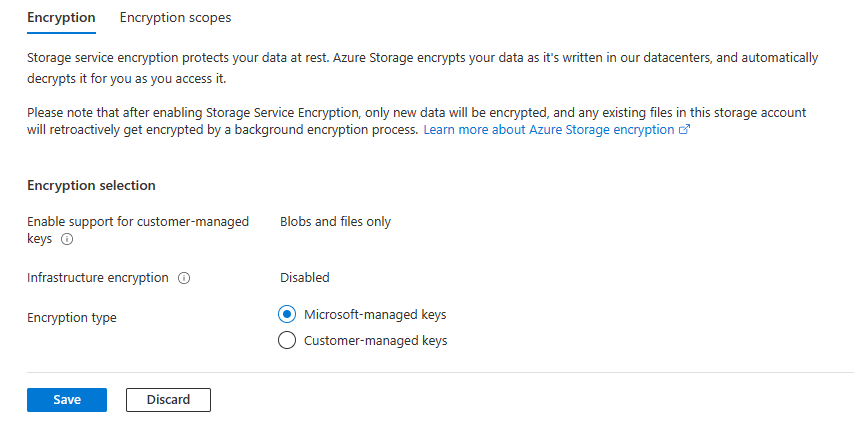

Volver a las claves administradas por Microsoft

Puede cambiar de claves administradas por el cliente a claves administradas por Microsoft en cualquier momento, mediante Azure Portal, PowerShell o la CLI de Azure.

Para cambiar de claves administradas por el cliente a claves administradas por Microsoft en Azure Portal, siga estos pasos:

Vaya a la cuenta de almacenamiento.

En Seguridad y redes, selecciona Cifrado.

Cambie el Tipo de cifrado a Claves administradas por Microsoft.