Configuración de un cliente de OpenVPN para Azure virtual WAN

En este artículo se ofrece ayuda para configurar los clientes del protocolo OpenVPN®. También puede usar el cliente VPN de Azure para Windows 10 y conectarse mediante el protocolo OpenVPN. Para más información, consulte Configuración de un cliente VPN para conexiones P2S OpenVPN.

Antes de empezar

Cree una configuración de VPN de usuario (de punto a sitio). Asegúrese de seleccionar "OpenVPN" como el tipo de túnel. Para conocer los pasos, consulte Creación de una configuración de P2S para Azure Virtual WAN.

Clientes Windows

Descargue e instale el cliente OpenVPN (versión 2.4 o superior) desde el sitio web de OpenVPN oficial.

Localice el paquete de configuración del perfil del cliente VPN que ha generado y descargado en el equipo. Extraiga el paquete. Vaya a la carpeta OpenVPN y abra el archivo de configuración vpnconfig.ovpn con el Bloc de notas.

Después, busque el certificado secundario que ha creado. Si no tiene el certificado, use uno de los vínculos siguientes para obtener los pasos necesarios a fin de exportar el certificado. Usará la información del certificado en el paso siguiente.

- Instrucciones de VPN Gateway

- Instrucciones de Virtual WAN

En el certificado secundario, extraiga la clave privada y la huella digital de base64 de .pfx. Hay varias formas de hacerlo. Una de ellas es usar OpenSSL en su equipo. El archivo profileinfo.txt contiene la clave privada y la huella digital de la entidad de certificación y el certificado de cliente. Asegúrese de usar la huella digital del certificado de cliente.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Cambie al archivo vpnconfig.ovpn que ha abierto en el Bloc de notas. Rellene la sección entre

<cert>y</cert>, obteniendo los valores de$CLIENT_CERTIFICATE,$INTERMEDIATE_CERTIFICATEy$ROOT_CERTIFICATEcomo se muestra en el ejemplo siguiente.# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENT_CERTIFICATE $INTERMEDIATE_CERTIFICATE (optional) $ROOT_CERTIFICATE </cert>- Abra profileinfo.txt del paso anterior en el Bloc de notas. Puede identificar cada uno de los certificados si examina la línea

subject=. Por ejemplo, si el certificado secundario se denomina P2SChildCert, el certificado de cliente estará después del atributosubject=CN = P2SChildCert. - Para cada certificado de la cadena, copie el texto (incluido y entre) "-----BEGIN CERTIFICATE-----" y "-----END CERTIFICATE-----".

- Incluya solo un valor

$INTERMEDIATE_CERTIFICATEsi tiene un certificado intermedio en el archivo profileinfo.txt.

- Abra profileinfo.txt del paso anterior en el Bloc de notas. Puede identificar cada uno de los certificados si examina la línea

Abra el archivo profileinfo.txt en el Bloc de notas. Para obtener la clave privada, seleccione el texto (incluido y entre) "-----BEGIN PRIVATE KEY-----" y "-----END PRIVATE KEY-----" y cópielo.

Vuelva al archivo vpnconfig.ovpn en el Bloc de notas y busque esta sección. Pegue la clave privada y reemplace todo lo que hay entre

<key>y</key>.# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Si usa la versión 2.6 del cliente OpenVPN, agregue la opción "disable-dco" al perfil. Esta opción no parece ser compatible con versiones anteriores, por lo que solo se debe agregar a la versión 2.6 del cliente OpenVPN.

No cambie los demás campos. Use los datos de la configuración de entrada del cliente para conectarse a la VPN.

Copie el archivo vpnconfig.ovpn en la carpeta C:\Program Files\OpenVPN\config.

Haga clic con el botón derecho en el icono de OpenVPN en la bandeja del sistema y después haga clic en Conectar.

Clientes macOS

Importante

Solo MacOS 10.13 y las versiones posteriores son compatibles con el protocolo OpenVPN.

Nota

La versión 2.6 del cliente OpenVPN aún no se admite.

Descargue e instale un cliente OpenVPN, como TunnelBlick.

Si aún no lo ha hecho, descargue el paquete de perfil de cliente VPN de Azure Portal.

Descomprima el perfil. Abra el archivo de configuración vpnconfig.ovpn desde la carpeta OpenVPN en un editor de texto.

Rellene la sección de certificado cliente de P2S con la clave pública del certificado cliente de P2S en Base64. En los certificados con formato PEM, puede abrir el archivo .cer y copiar la clave de base64 entre los encabezados de certificados.

Rellene la sección de la clave privada con la clave privada del certificado cliente de P2S en Base64. Consulte Exportación de la clave privada en el sitio de OpenVPN para obtener información sobre cómo extraer una clave privada.

No cambie los demás campos. Use los datos de la configuración de entrada del cliente para conectarse a la VPN.

Haga doble clic en el archivo de perfil para crear el perfil en Tunnelblick.

Inicie Tunnelblick desde la carpeta de aplicaciones.

Haga clic en el icono de Tunneblick en la bandeja del sistema y seleccione Conectar.

Clientes iOS

Importante

Solo iOS 11.0 y las versiones posteriores son compatibles con el protocolo OpenVPN.

Nota:

La versión 2.6 del cliente OpenVPN aún no se admite.

Instale el cliente de OpenVPN (versión 2,4 o posterior) desde App Store. La versión 2.6 aún no se admite.

Si aún no lo ha hecho, descargue el paquete de perfil de cliente VPN de Azure Portal.

Descomprima el perfil. Abra el archivo de configuración vpnconfig.ovpn desde la carpeta OpenVPN en un editor de texto.

Rellene la sección de certificado cliente de P2S con la clave pública del certificado cliente de P2S en Base64. En los certificados con formato PEM, puede abrir el archivo .cer y copiar la clave de base64 entre los encabezados de certificados.

Rellene la sección de la clave privada con la clave privada del certificado cliente de P2S en Base64. Consulte Exportación de la clave privada en el sitio de OpenVPN para obtener información sobre cómo extraer una clave privada.

No cambie los demás campos.

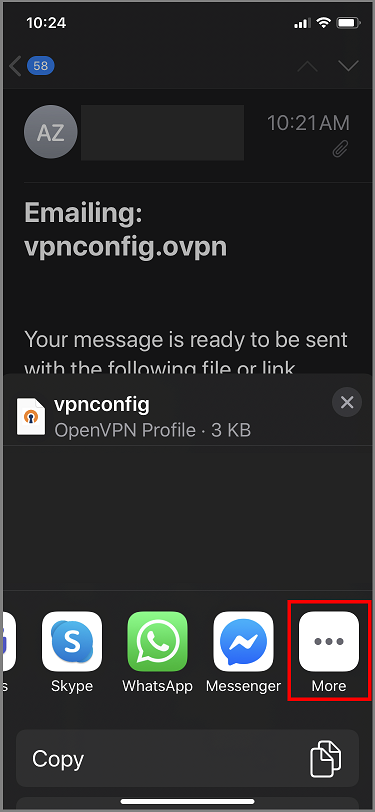

Envíe por correo electrónico el archivo de perfil (.ovpn) a su cuenta de correo electrónico configurada en la aplicación de correo en su iPhone.

Abra el correo electrónico en la aplicación de correo del iPhone y pulse en el archivo adjunto.

Pulse More (Más) si no ve la opción Copy to OpenVPN (Copiar a OpenVPN).

Pulse Copy to OpenVPN (Copiar a OpenVPN).

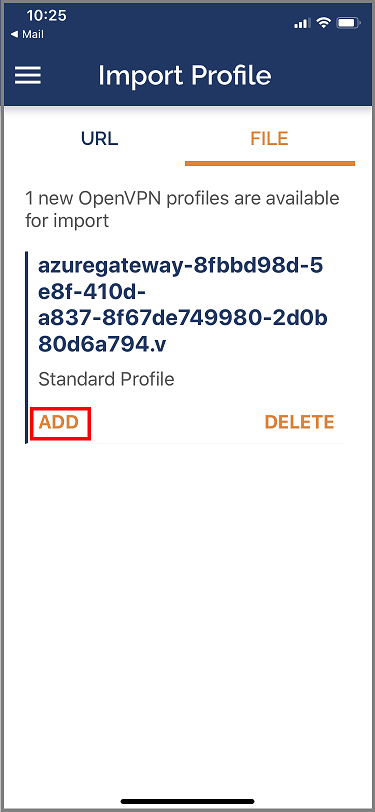

Pulse en ADD en la página Import Profile (Importar perfil).

Pulse en ADD en la página Imported Profile (Perfil importado).

Inicie la aplicación OpenVPN y deslice el conmutador de la página Profiles (Perfiles) a la derecha para conectar.

Clientes Linux

Nota:

La versión 2.6 del cliente OpenVPN aún no se admite.

Abra una nueva sesión de terminal. Para abrir una nueva sesión, presione "CTRL + ALT + T" al mismo tiempo.

Escriba el siguiente comando para instalar los componentes necesarios:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartDescargue el perfil de VPN para la puerta de enlace. Esto se puede hacer desde la pestaña de configuración de punto a sitio en Azure Portal.

Exporte el certificado de cliente P2P que ha creado y cargado en la configuración de P2S en la puerta de enlace. Consulte Punto a sitio de Virtual WAN para obtener instrucciones.

Extraiga la clave privada y la huella digital de base64 del archivo .pfx. Hay varias formas de hacerlo. Una de ellas es usar OpenSSL en su equipo.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"El archivo profileinfo.txt contendrá la clave privada y la huella digital de la entidad de certificación y el certificado de cliente. Asegúrese de usar la huella digital del certificado de cliente.

Abra profileinfo.txt en un editor de texto. Para obtener la huella digital del certificado (secundario) de cliente, seleccione el texto (incluido y entre) "---BEGIN CERTIFICATE---" y "---END CERTIFICATE---" para el certificado secundario y cópielo. Puede identificar el certificado secundario si examina la línea subject=/.

Abra el archivo vpnconfig.ovpn y busque la sección que se muestra a continuación. Reemplace todo lo que aparece entre "cert" y "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Abra el archivo profileinfo.txt en un editor de texto. Para obtener la clave privada, seleccione el texto incluido y entre "-----BEGIN PRIVATE KEY-----" y "-----END PRIVATE KEY-----" y cópielo.

Abra el archivo vpnconfig.ovpn en un editor de texto y busque esta sección. Pegue la clave privada y reemplace todo lo que hay entre "key" y "/key".

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>No cambie los demás campos. Use los datos de la configuración de entrada del cliente para conectarse a la VPN.

Para conectarse mediante la línea de comandos, escriba el siguiente comando:

sudo openvpn --config <name and path of your VPN profile file>&Para conectarse mediante la GUI, vaya a la configuración del sistema.

Haga clic en + para agregar una nueva conexión VPN.

En Agregar VPN, seleccione Importar desde archivo....

Vaya al archivo de perfil y haga doble clic o seleccione Abrir.

Haga clic en Agregar en la ventana Agregar VPN.

Puede conectarse mediante la activación de VPN en la página Configuración de red o en el icono de red de la bandeja del sistema.

Pasos siguientes

Para más información sobre VPN de usuario (de punto a sitio), consulte Creación de conexiones VPN de usuario.

"OpenVPN" es una marca comercial de OpenVPN Inc.