Firewall de aplicaciones web en Azure en Azure Front Door

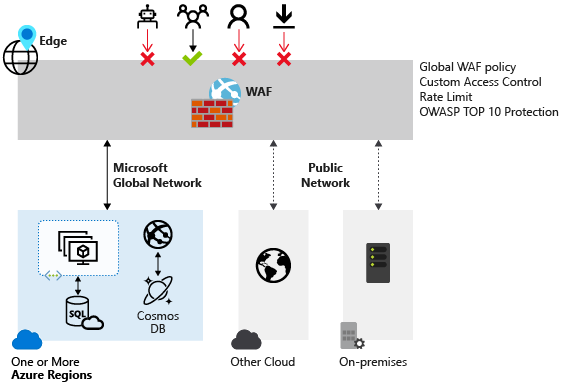

Azure Web Application Firewall en Azure Front Door proporciona protección centralizada para las aplicaciones web. Un firewall de aplicaciones web (WAF) defiende los servicios web frente a vulnerabilidades comunes. Mantiene su servicio de alta disponibilidad para los usuarios y le ayuda a cumplir los requisitos de cumplimiento.

Azure Web Application Firewall en Azure Front Door es una solución global y centralizada. Está implementado en ubicaciones de perímetro de red de Azure de todo el mundo. Las aplicaciones web habilitadas para WAF inspeccionan todas las solicitudes entrantes entregadas por Azure Front Door en el perímetro de red.

Un WAF evita los ataques malintencionados cerca de los orígenes de ataques antes de que entren en la red virtual. El usuario obtiene protección a gran escala sin sacrificar el rendimiento. Una directiva de WAF se vincula fácilmente a cualquier perfil de Azure Front Door de la suscripción. Las nuevas reglas se implementan en cuestión de minutos, por lo que puede responder rápidamente a los cambios en los patrones de amenazas.

Nota:

En el caso de las cargas de trabajo web, se recomienda encarecidamente usar la protección contra DDoS de Azure y un firewall de aplicaciones web para protegerse frente a posibles ataques DDoS. Otra opción es emplear Azure Front Door junto con un firewall de aplicaciones web. Azure Front Door ofrece protección de nivel de plataforma frente a ataques DDoS de nivel de red. Para más información, consulte línea base de seguridad para los servicios de Azure.

Azure Front Door tiene dos niveles:

- Estándar

- Premium

Azure Web Application Firewall se integra de forma nativa con Azure Front Door Premium con funcionalidades completas. En el caso de Azure Front Door Estándar, solo se admiten reglas personalizadas.

Protección

Azure Web Application Firewall protege lo siguiente:

- Las aplicaciones web contra las vulnerabilidades y los ataques web sin modificación del código de back-end.

- Las aplicaciones web de bots malintencionados con el conjunto de reglas de reputación de IP.

- Aplicaciones contra ataques DDoS. Para más información, consulte Protección contra DDoS para aplicaciones.

Reglas y directiva de WAF

Puede configurar una directiva de WAF y asociarla a uno o varios dominios de Azure Front Door para protegerlos. Una directiva de WAF consta de dos tipos de reglas de seguridad:

- Reglas personalizadas que creó el cliente.

- Conjuntos de reglas administrados que son una colección de conjuntos de reglas configurados previamente y administrados por Azure.

Cuando ambos están presentes, las reglas personalizadas se procesan antes de procesar las reglas de un conjunto de reglas administrado. Una regla está formada por una condición de coincidencia, una prioridad y una acción. Los tipos de acción que se admiten son ALLOW, BLOCK, LOG y REDIRECT. Puede crear una directiva totalmente personalizada que cumpla sus requisitos específicos de protección de aplicaciones al combinar reglas personalizadas y administradas.

Las reglas de una directiva se procesan en un orden de prioridad. La prioridad es un entero único que describe el orden de las reglas que se van a procesar. Un valor entero más pequeño indica una prioridad más alta y estas reglas se evalúan antes que las reglas con un valor entero más alto. Una vez que una regla coincide, la acción correspondiente que se ha definido en la regla se aplica a la solicitud. Cuando se procesa esa coincidencia, ya no se procesan más reglas con prioridades inferiores.

Una aplicación web entregada por Azure Front Door solo puede tener una directiva de WAF asociada a la vez. En cambio, puede tener una configuración de Azure Front Door sin ninguna directiva de WAF asociada a ella. Si una directiva de WAF está presente, se replica a todas nuestras ubicaciones perimetrales para garantizar que haya coherencia en las directivas de seguridad en todo el mundo.

Modos de WAF

Puede configurar una directiva de WAF para que se ejecute en dos modos:

- Detección: cuando un WAF se ejecuta en modo de detección, solo supervisa y registra la solicitud y su regla de WAF coincidente con los registros de WAF. No realiza ninguna otra acción. Puede activar los diagnósticos de registro para Azure Front Door. Vaya a la sección Diagnostics del portal.

- Prevención: en el modo de prevención, un WAF realiza la acción especificada si una solicitud coincide con una regla. Si se encuentra una coincidencia, no se evalúa ninguna otra regla con prioridad más baja. Todas las solicitudes coincidentes también se registran en los registros de WAF.

Acciones de WAF

Los clientes de WAF pueden optar por ejecutar desde una de las acciones cuando una solicitud coincide con las condiciones de una regla:

- Permitir: la solicitud pasa por la WAF y se reenvía al origen. Ninguna otra regla de prioridad más baja puede bloquear esta solicitud.

- Bloquear: la solicitud se bloquea y la WAF envía una respuesta al cliente sin reenviar la solicitud al origen.

- Registrar: la solicitud se registra en los registros de WAF y la WAF sigue evaluando las reglas de prioridad más baja.

- Redirigir: la WAF redirige la solicitud al URI especificado. El URI especificado es una configuración de nivel de directiva. Una vez configurado, todas las solicitudes que coinciden con la acción Redirigir se envían a ese URI.

- Puntuación de anomalías: la puntuación total de anomalías aumenta gradualmente cuando se encuentra una coincidencia con una regla que tiene esta acción. Esta acción predeterminada se aplica al conjunto de reglas predeterminado 2.0 o posterior. No es aplicable al conjunto de reglas de Bot Manager.

Reglas de WAF

Una directiva de WAF puede consistir de dos tipos de reglas de seguridad:

- Reglas personalizadas, creadas por el cliente y conjuntos de reglas administradas

- Conjuntos de reglas preconfigurados y administrados por Azure

Reglas creadas personalizadas

Para configurar reglas personalizadas para un WAF, use los siguientes controles:

- Listas de direcciones IP permitidas y denegadas: puede controlar el acceso a las aplicaciones web en función de una lista de direcciones IP de cliente o intervalos de direcciones IP. Se admiten los tipos de direcciones IPv4 e IPv6. Esta lista puede configurarse para bloquear o permitir esas solicitudes en las que la IP de origen coincide con una IP de la lista.

- Control de acceso basado en la ubicación geográfica: puede controlar el acceso a las aplicaciones web en función del código de país asociado con la dirección IP de un cliente.

- Control de acceso basado en los parámetros HTTP: puede basar las reglas en coincidencias de cadenas en los parámetros de solicitud HTTP/HTTPS. Los ejemplos incluyen las cadenas de consulta, los argumentos POST, el URI de solicitud, el encabezado de solicitud y el cuerpo de la solicitud.

- Control de acceso basado en el método de solicitud: puede basar las reglas en el método de solicitud HTTP de la solicitud. Algunos ejemplos son GET, PUT o HEAD.

- Restricción del tamaño: puede basar las reglas en las longitudes de determinadas partes de una solicitud, como la cadena de consulta, el URI o el cuerpo de la solicitud.

- Reglas de límite de frecuencia: una regla de límite de frecuencia limita el tráfico anormalmente alto procedente de cualquier dirección IP del cliente. Puede configurar un umbral en función del número de solicitudes web que se permiten de una dirección IP de un cliente durante un minuto. Esta regla es distinta de una regla personalizada de permiso o bloqueo basada en la lista de IP que permite o bloquea todas las solicitudes de una IP de cliente. Los límites de frecuencia pueden combinarse con otras condiciones de coincidencia, como la coincidencia de parámetros HTTP(S) para un control pormenorizado de la frecuencia.

Conjuntos de reglas administrados por Azure

Los conjuntos de reglas administrados por Azure proporcionan una forma fácil de implementar la protección frente a un conjunto común de amenazas de seguridad. Dado que Azure administra los conjuntos de reglas, las reglas se actualizan según sea necesario para proteger frente a firmas de ataque nuevas. El conjunto de reglas predeterminado administrado por Azure incluye reglas frente a las siguientes categorías de amenaza:

- Scripting entre sitios

- Ataques de Java

- Inclusión de archivos locales

- Ataques por inyección de PHP

- Ejecución de comandos remotos

- Inclusión de archivos remotos

- Fijación de sesión

- Protección contra la inyección de código SQL

- Atacantes de protocolo

Las reglas personalizadas se aplican siempre antes de que se evalúen las reglas del conjunto de reglas predeterminado. Si una solicitud coincide con una regla personalizada, se aplica la acción de la regla correspondiente. La solicitud se bloquea o se pasa por el back-end. No se procesa ninguna otra regla personalizada ni las reglas del conjunto de reglas predeterminado. También puede quitar el conjunto de reglas predeterminado de las directivas de WAF.

Para obtener más información, consulte Reglas y grupos de reglas del conjunto de reglas predeterminado de Web Application Firewall.

Conjunto de reglas de protección contra bots

Puede habilitar un conjunto administrado de reglas de protección contra bots para realizar acciones personalizadas ante solicitudes de todas las categorías de bots.

Se admiten tres categorías de bots: Defectuoso, Correcto, y Desconocido. La plataforma WAF administra y actualiza dinámicamente las firmas de bots.

- Defectuoso: Los bots defectuosos son bots con direcciones IP maliciosas y bots que han falsificado su identidad. Los bots defectuosos incluyen direcciones IP maliciosas que proceden de los indicadores de IP de alta confianza de la fuente de inteligencia sobre amenazas de Microsoft y de la reputación de IP. Los bots defectuosos también incluyen bots que se identifican a sí mismos como bots buenos pero sus direcciones IP no pertenecen a editores de bots legítimos.

- Correcto: Los bots correctos son agentes de usuario de confianza. Las reglas de bot correctos se clasifican en varias categorías para proporcionar un control pormenorizado sobre la configuración de directivas de WAF. Estas categorías incluyen bots comprobados del motor de búsqueda (como Googlebot y Bingbot), bots de comprobador de vínculos validados, bots de redes sociales comprobados (como Facebookbot y LinkedInBot), bots de publicidad comprobados, bots comprobados del comprobador de contenido y bots varios validados.

- Desconocido: los bots desconocidos son agentes de usuario sin validación adicional. Los bots desconocidos también incluyen direcciones IP malintencionadas que proceden de los indicadores de IP de confianza media de la fuente de inteligencia sobre amenazas de Microsoft.

La plataforma de WAF administra y actualiza dinámicamente las firmas del bot. Puede establecer acciones personalizadas para bloquear, permitir, registrar o redirigir los distintos tipos de bots.

Si la protección contra bots está habilitada, las solicitudes entrantes que coinciden con las reglas de bots se bloquean, permiten o registran en función de la acción configurada. Los bots defectuosos están bloqueados, se permiten los bots correctos y los bots desconocidos se registran de forma predeterminada. Puede establecer acciones personalizadas para bloquear, permitir, registrar o desafiar a JS para diferentes tipos de bots. Puede acceder a los registros de WAF desde una cuenta de almacenamiento, un centro de eventos o Log Analytics, o bien enviar los registros a una solución de un asociado.

El conjunto de reglas de Bot Manager 1.1 está disponible en la versión prémium de Azure Front Door.

Para más información, consulte Bot Manager 1.1 y Desafío de JavaScript de Azure WAF’: navegación por el terreno de amenazas del Bot.

Configuración

Puede configurar e implementar todas las directivas de WAF mediante Azure Portal, API de REST, plantillas de Azure Resource Manager y Azure PowerShell. También puede configurar y administrar directivas de WAF de Azure a gran escala mediante la integración de Firewall Manager. Para obtener más información, consulte Uso de Azure Firewall Manager para administrar directivas de Azure Web Application Firewall.

Supervisión

La supervisión de un WAF en Azure Front Door se integra con Azure Monitor para realizar un seguimiento de las alertas y supervisar con facilidad las tendencias del tráfico. Para obtener más información, consulte el artículo Supervisión y registro de Azure Web Application Firewall.

Pasos siguientes

- Obtenga información sobre Azure Web Application Firewall en Azure Application Gateway.

- Obtenga más información sobre la seguridad de red de Azure.