Asignación de roles de Microsoft Entra en Privileged Identity Management

Con Microsoft Entra ID, un Administrador global puede hacer asignaciones permanentes de roles de administrador de Microsoft Entra. Estas asignaciones de funciones pueden crearse utilizando el Centro de administración de Microsoft Entra o mediante comandos PowerShell.

El servicio Microsoft Entra Privileged Identity Management (PIM) también permite a los administradores de roles con privilegios realizar asignaciones de roles de administrador permanentes. Además, los administradores de rol con privilegios pueden hacer que los usuarios sean aptos administrar roles de Microsoft Entra. Un administrador apto puede activar el rol cuando lo necesite y, cuando termina, sus permisos caducan.

Privileged Identity Management admite tanto roles integradas y personalizadas de Microsoft Entra. Para obtener más información sobre Microsoft Entra roles personalizados, consulte Control de acceso basado en roles en Microsoft Entra ID.

Nota:

Cuando se asigna un rol, la asignación:

- No se puede asignar durante menos de cinco minutos.

- No se puede quitar dentro de los cinco minutos tras haberse asignado.

Asignar un rol

Siga estos pasos para hacer que un usuario sea elegible para un rol de administrador de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

Vaya a Gobernanza de identidades>Privileged Identity Management>roles de Microsoft Entra.

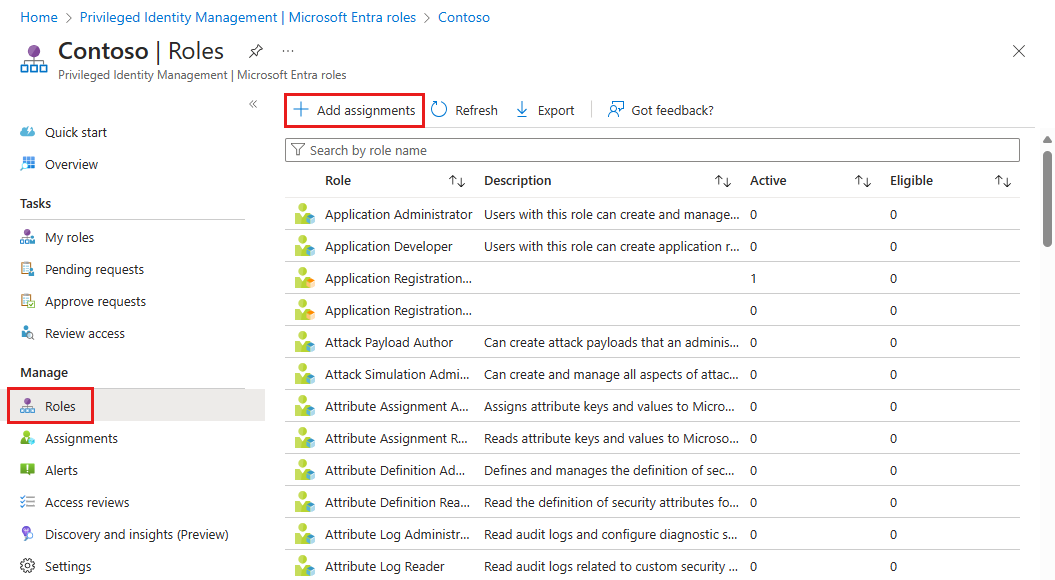

Seleccione Roles para ver la lista de roles de los permisos de Microsoft Entra.

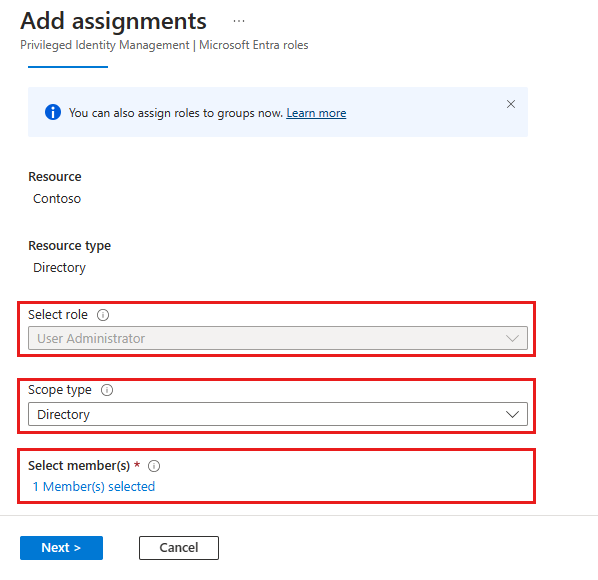

Seleccione Agregar asignaciones para abrir la página Agregar asignaciones.

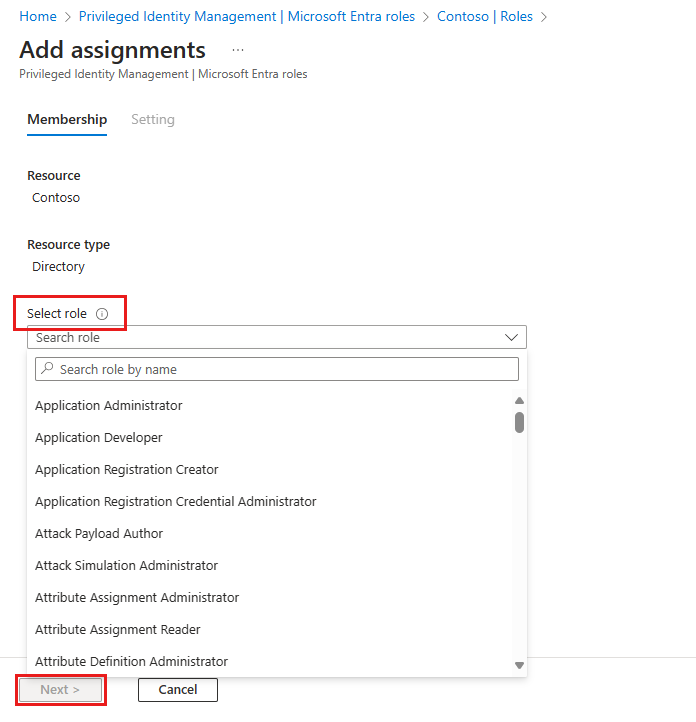

Elija Seleccionar un rol para abrir la página Seleccionar un rol.

Seleccione el rol que desea asignar, seleccione un miembro al que desee asignar el rol y luego, seleccione Siguiente.

Nota:

Si asigna un rol integrado de Microsoft Entra a un usuario invitado, el usuario invitado tendrá los mismos permisos que un usuario miembro. Para obtener más información sobre los permisos predeterminados de los usuarios miembros e invitados, consulte ¿Cuales son los permisos de usuario predeterminados en Microsoft Entra ID?

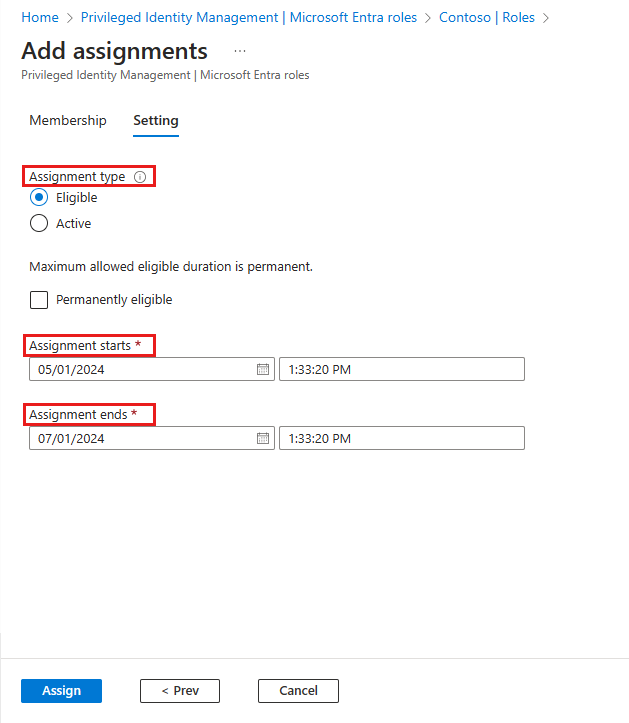

En la lista Tipo de asignación en el panel Configuración de pertenencia, seleccione Apto o Activo.

Las asignaciones tipo Apto requieren que el miembro del rol realice una acción para usar el rol. Entre las acciones se puede incluir realizar una comprobación de autenticación multifactor (MFA), proporcionar una justificación de negocios o solicitar la aprobación de los aprobadores designados.

Las asignaciones tipo Activo no requieren que el miembro realice ninguna acción para usar el rol. Los miembros asignados como activos tienen siempre los privilegios asignados al rol.

Para especificar una duración de asignación específica, agregue un cuadro de fecha y hora de inicio y de finalización. Cuando termine, seleccione Asignar para crear la nueva asignación de roles.

Las asignaciones permanentes no tienen fecha de expiración. Use esta opción para los trabajadores permanentes que necesitan con frecuencia los permisos de rol.

Las asignaciones con límite de tiempo expirarán al final de un período especificado. Use esta opción con trabajadores temporales o fijos, por ejemplo, si se conocen la fecha y hora de finalización del proyecto.

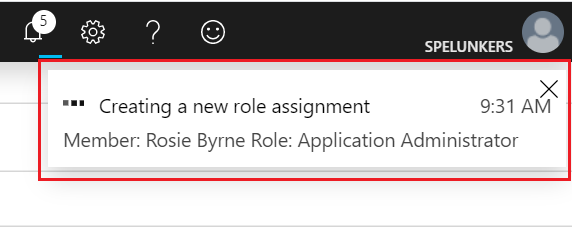

Después de asignar el rol, se muestra una notificación de estado de la asignación.

Asignación de un rol con ámbito restringido

Para determinados roles, el ámbito de los permisos concedidos se puede restringir a una sola unidad de administración, entidad de servicio o aplicación. Este procedimiento es un ejemplo si se asigna un rol con el ámbito de una unidad administrativa. Para obtener una lista de los roles que admiten la determinación del ámbito mediante una unidad administrativa, consulte Asignación de roles con ámbito a una unidad administrativa. Esta función se está implementando actualmente en las organizaciones de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

Vaya a Identidad>Roles y administradores>Roles y administradores.

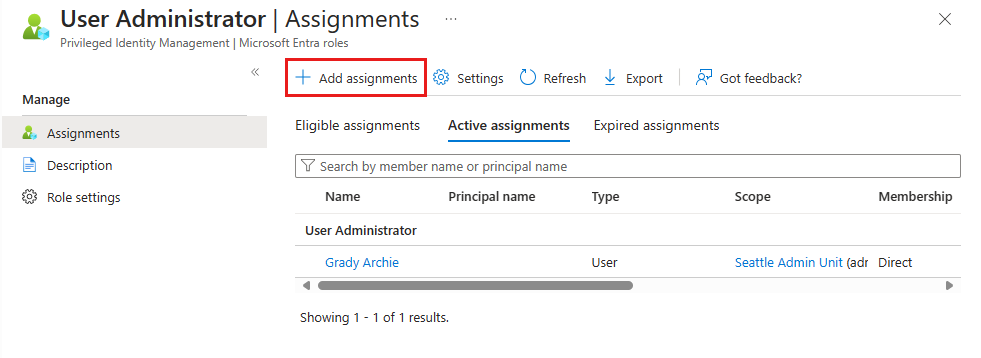

Seleccione el rol Administrador de usuarios.

Seleccione Agregar asignaciones.

En la página Agregar asignaciones, puede hacer lo siguiente:

- Seleccionar el usuario o el grupo que se va a asignar al rol

- Seleccionar el ámbito del rol (en este caso, unidades administrativas)

- Seleccionar una unidad administrativa para el ámbito

Para más información sobre la creación de unidades administrativas, consulte Adición y eliminación de unidades administrativas.

Asignación del rol personalizado mediante Microsoft Graph API

Para obtener más información sobre las API de Microsoft Graph para PIM, consulte Información general sobre la administración de roles a través de la API de Privileged Identity Management (PIM).

Para obtener los permisos necesarios para usar la API de PIM, consulte Descripción de las API de Privileged Identity Management.

Aptas sin fecha de finalización

A continuación se muestra una solicitud HTTP de ejemplo para crear una asignación apta sin fecha de finalización. Para obtener más información sobre los comandos de API, incluidos ejemplos de solicitud en lenguajes como C# y JavaScript, consulte Creación de unifiedRoleEligibilityScheduleRequest.

Solicitud HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

Respuesta HTTP

A continuación se muestra un ejemplo de la respuesta. El objeto de respuesta que se muestra aquí se puede acortar para mejorar la legibilidad.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Activas y con límite de tiempo

A continuación se muestra una solicitud HTTP de ejemplo para crear una asignación activa con límite de tiempo. Para obtener más información sobre los comandos de API, incluidos ejemplos de solicitud en lenguajes como C# y JavaScript, consulte Creación de roleAssignmentScheduleRequest.

Solicitud HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

Respuesta HTTP

A continuación se muestra un ejemplo de la respuesta. El objeto de respuesta que se muestra aquí se puede acortar para mejorar la legibilidad.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

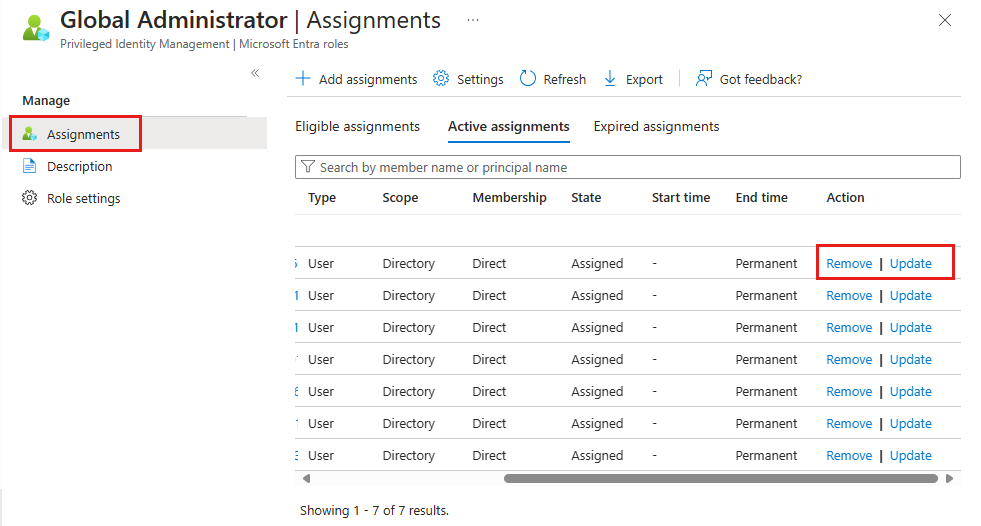

Actualizar o quitar una asignación de roles existente

Siga estos pasos para actualizar o quiotar una asignación de roles existente. Solo para clientes con licencia Microsoft Entra ID P2 o Microsoft Entra ID Governance: no asigne un grupo como Activo a un rol a través tanto de Microsoft Entra ID y Privileged Identity Management (PIM). Para obtener una explicación detallada, consulte Problemas conocidos.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

Vaya a Gobernanza de identidades>Privileged Identity Management>roles de Microsoft Entra.

Seleccione Roles para ver la lista de roles para Microsoft Entra ID.

Seleccione el rol que quiera actualizar o quitar.

Busque la asignación de roles en las pestañas Roles elegibles o Roles activos.

Seleccione Actualizar o Quitar para actualizar o quitar la asignación de roles.

Eliminación de una asignación apta mediante Microsoft Graph API

A continuación se muestra una solicitud HTTP de ejemplo para revocar una asignación apta a un rol de una entidad de seguridad. Para obtener más información sobre los comandos de API, incluidos ejemplos de solicitud en lenguajes como C# y JavaScript, consulte Creación de unifiedRoleEligibilityScheduleRequest.

Solicitud

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

Response

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}