Nota

O acceso a esta páxina require autorización. Pode tentar iniciar sesión ou modificar os directorios.

O acceso a esta páxina require autorización. Pode tentar modificar os directorios.

Su organización puede usar la autenticación basada en certificados (CBA) de Microsoft Entra para permitir o requerir que los usuarios se autentiquen directamente mediante certificados X.509 autenticados en el identificador de Microsoft Entra para el inicio de sesión de la aplicación y el explorador.

Use la característica para adoptar una autenticación resistente a la suplantación de identidad y autenticarse mediante certificados X.509 en la infraestructura de clave pública (PKI).

¿Qué es la CBA de Microsoft Entra?

Antes de que estuviera disponible la compatibilidad de administración en la nube para CBA con Microsoft Entra ID, una organización tenía que implementar CBA federado para que los usuarios se autentiquen mediante certificados X.509 con Microsoft Entra ID. Incluía la implementación de Servicios de federación de Active Directory (AD FS). Con Microsoft Entra CBA, puede autenticarse directamente contra Microsoft Entra ID y suprimir la necesidad de AD FS federado, simplificando el entorno y reduciendo costos.

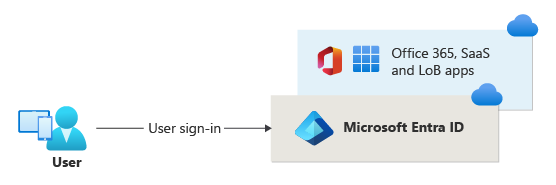

Las cifras siguientes muestran cómo Microsoft Entra CBA simplifica el entorno eliminando AD FS federado.

Autenticación basada en certificados (CBA) con AD FS federado

Microsoft Entra CBA

Ventajas clave del uso de la CBA de Microsoft Entra

| Ventajas | Descripción |

|---|---|

| Experiencia de usuario mejorada | - Los usuarios que necesitan CBA ahora pueden autenticarse directamente en Microsoft Entra ID y no tienen que invertir en AD FS federado. - Puede usar el centro de administración para asignar fácilmente campos de certificado a atributos de objeto de usuario para buscar al usuario en el arrendatario (vinculaciones de nombre de usuario de certificado). - Use el centro de administración para configurar directivas de autenticación para ayudar a determinar qué certificados son de factor único frente a multifactor. |

| Fácil de implementar y administrar | - Microsoft Entra CBA es una característica gratuita. No necesita ninguna edición de pago de Microsoft Entra ID para usarla. - No se requieren complejas implementaciones locales ni la configuración de la red. - Autenticación directa en Microsoft Entra ID. |

| Seguridad | - No es necesario que las contraseñas locales se almacenen en la nube. - Protege las cuentas de usuario trabajando sin problemas con las directivas de acceso condicional de Microsoft Entra, incluida la autenticación multifactor (MFA) resistente a la suplantación de identidad (phishing). MFA requiere una edición con licencia y el bloqueo de la autenticación heredada. - Compatibilidad con la autenticación segura. Los administradores pueden definir directivas de autenticación a través de los campos de certificado, como emisor o identificador de objeto de directiva (OID de directiva), para determinar qué certificados califican como factor único frente a multifactor. - La característica funciona perfectamente con las características de acceso condicional y la capacidad de seguridad de autenticación para aplicar MFA con el fin de ayudar a proteger a los usuarios. |

Escenarios admitidos

Se admiten los siguientes escenarios:

Inicios de sesión de usuario en aplicaciones basadas en explorador web en todas las plataformas

Inicios de sesión de usuario en aplicaciones móviles de Office en plataformas iOS y Android, y aplicaciones nativas de Office en Windows, como Outlook y OneDrive

Inicios de sesión de usuario en exploradores nativos móviles

Reglas de autenticación granulares para MFA mediante el sujeto del emisor del certificado y el OID de política

Enlaces de cuenta de certificado a usuario mediante cualquiera de los campos de certificado:

-

SubjectAlternativeName(SAN),PrincipalName, yRFC822Name -

SubjectKeyIdentifier(SKI) ySHA1PublicKey -

IssuerAndSubjectyIssuerAndSerialNumber

-

Vinculaciones de certificado a cuenta de usuario mediante cualquiera de los atributos del objeto de usuario.

userPrincipalNameonPremisesUserPrincipalNamecertificateUserIds

Escenarios no admitidos

No se admiten los escenarios siguientes:

- CBA no se admite en la opción de inicio de sesión web en Windows (en la pantalla de bloqueo o inicio de sesión).

- Solo se admite un punto de distribución CRL (CDP) para una CA de confianza.

- El CDP solo puede ser direcciones URL HTTP. No se admiten direcciones URL del Protocolo de estado de certificado en línea (OCSP) ni protocolo ligero de acceso a directorios (LDAP).

- No se puede desactivar la contraseña como método de autenticación. Aparece la opción para iniciar sesión con una contraseña, incluso cuando el método CBA de Microsoft Entra está disponible para el usuario.

Limitación conocida con certificados de Windows Hello para empresas

Aunque Windows Hello para empresas se puede usar para la autenticación multifactor en Microsoft Entra ID, Windows Hello para empresas no es compatible con nueva autenticación multifactor. Puede optar por inscribir certificados para los usuarios mediante el par o clave de Windows Hello para empresas. Cuando se configura correctamente, los certificados de Windows Hello para empresas se pueden usar para MFA en microsoft Entra ID.

Los certificados de Windows Hello para empresas son compatibles con Microsoft Entra CBA en los exploradores Microsoft Edge y Chrome. Actualmente, los certificados de Windows Hello para empresas no son compatibles con Microsoft Entra CBA en escenarios sin navegador, como en aplicaciones de Office 365. Una resolución consiste en usar la opción Iniciar sesión en Windows Hello o clave de seguridad para iniciar sesión (cuando está disponible). Esta opción no usa certificados para la autenticación y evita el problema con Microsoft Entra CBA. Es posible que la opción no esté disponible en algunas aplicaciones anteriores.

Fuera del ámbito

Los siguientes escenarios están fuera del ámbito de la CBA de Microsoft Entra:

- Crear o proporcionar una infraestructura de clave pública (PKI) para crear certificados de cliente. Debe configurar su propia PKI y aprovisionar certificados para los usuarios y dispositivos.

Contenido relacionado

- Conceptos técnicos de CBA de Microsoft Entra

- Configurar Microsoft Entra CBA

- Microsoft Entra CBA en dispositivos iOS

- Autenticación basada en certificados de Microsoft Entra en dispositivos Android

- Inicio de sesión con tarjeta inteligente de Windows mediante Microsoft Entra CBA

- Identificadores de usuario de certificado

- Migración de usuarios federados

- Preguntas más frecuentes