Tutorial: Integración del inicio de sesión único de Microsoft Entra con AWS IAM Identity Center

En este tutorial obtendrá información sobre cómo integrar el Centro de identidades de IAM para AWS (sucesor del inicio de sesión único de AWS) con Microsoft Entra ID. Al integrar AWS IAM Identity Center con Microsoft Entra ID, puede hacer lo siguiente:

- Controlar en Microsoft Entra ID quién tiene acceso a AWS IAM Identity Center.

- Permitir que los usuarios inicien sesión automáticamente en AWS IAM Identity Center con sus cuentas de Microsoft Entra.

- Administre sus cuentas en una ubicación central.

Nota: al usar organizaciones de AWS, es importante delegar otra cuenta como cuenta de administración del Centro de identidades, habilitar el Centro de identidades de IAM en ella y configurar el inicio de sesión único de Entra ID con esa cuenta, no la cuenta de administración raíz. Esto garantizará una configuración más segura y manejable.

Requisitos previos

Para empezar, necesitas los siguientes elementos:

- Una suscripción a Microsoft Entra. Si no tiene una suscripción, puede obtener una cuenta gratuita.

- Configuración de organizaciones de AWS con otra cuenta delegada como cuenta de administración del Centro de identidades.

- El Centro de identidades de IAM para AWS se habilitó en la cuenta de administración delegada del Centro de identidades.

Descripción del escenario

En este tutorial va a configurar y probar el inicio de sesión único de Microsoft Entra en un entorno de prueba.

Nota: asegúrese de haber delegado otra cuenta como cuenta de administración del Centro de identidades y de haber habilitado el Centro de identidades de IAM en ella antes de continuar con los pasos siguientes.

AWS IAM Identity Center admite el inicio de sesión único iniciado por SP e IDP.

AWS IAM Identity Center admite el aprovisionamiento automatizado de usuarios.

Adición de AWS IAM Identity Center desde la galería

Para configurar la integración de AWS IAM Identity Center en Microsoft Entra ID, es preciso agregar la aplicación desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería, escriba AWS IAM Identity Center en el cuadro de búsqueda.

- Seleccione AWS IAM Identity Center en el panel de resultados y, a continuación, agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Si lo desea, puede usar también el asistente para la configuración de aplicaciones empresariales. En este asistente puede agregar una aplicación al inquilino, agregar usuarios o grupos a la aplicación, asignar roles y recorrer la configuración de inicio de sesión único. Obtenga más información sobre los asistentes de Microsoft 365.

Configuración y prueba del inicio de sesión único de Microsoft Entra para AWS IAM Identity Center

Configure y pruebe el inicio de sesión único de Microsoft Entra con AWS IAM Identity Center mediante un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, es necesario establecer una relación de vínculo entre un usuario de Microsoft Entra y el usuario relacionado en AWS IAM Identity Center.

Para configurar y probar el inicio de sesión único de Microsoft Entra con AWS IAM Identity Center, complete los siguientes pasos:

- Configuración del inicio de sesión único de Microsoft Entra, para que los usuarios puedan utilizar esta característica.

- Cree un usuario de prueba de Microsoft Entra para probar el inicio de sesión único de Microsoft Entra con B.Simon.

- Asigne el usuario de prueba de Microsoft Entra, para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

- Configuración del inicio de sesión único en AWS IAM Identity Center: para configurar los valores de inicio de sesión único en la aplicación.

- Creación de un usuario de prueba de AWS IAM Identity Center: para tener un homólogo de B.Simon en AWS IAM Identity Center vinculado a la representación del usuario en Microsoft Entra.

- Prueba del inicio de sesión único : para comprobar si la configuración funciona.

Configuración del inicio de sesión único de Microsoft Entra

Siga estos pasos para habilitar el SSO de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>AWS IAM Identity Center>Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

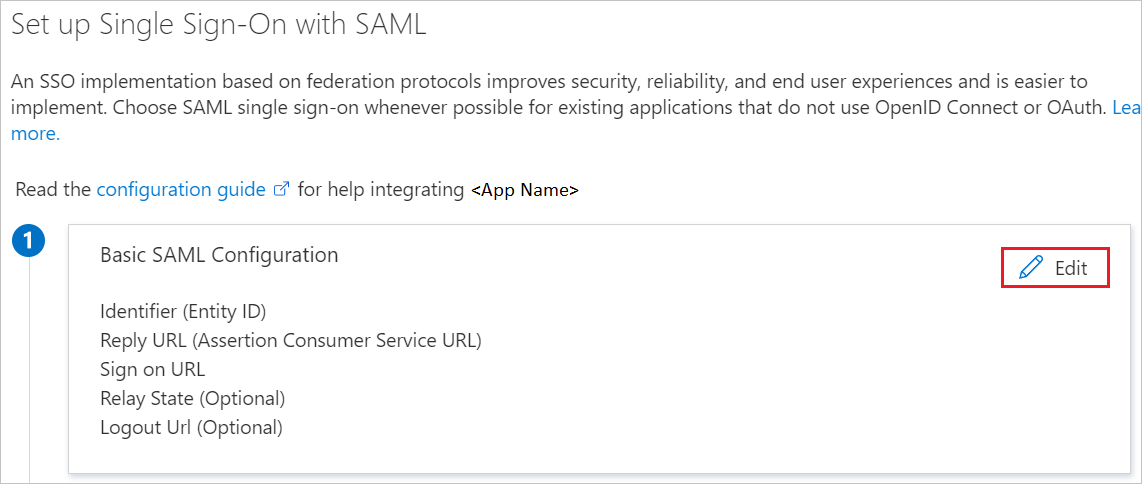

En la página Configuración del inicio de sesión único con SAML, haga clic en el icono de lápiz de Configuración básica de SAML para editar la configuración.

Si tiene un archivo de metadatos del proveedor de servicios, en la sección Configuración básica de SAML, siga estos pasos:

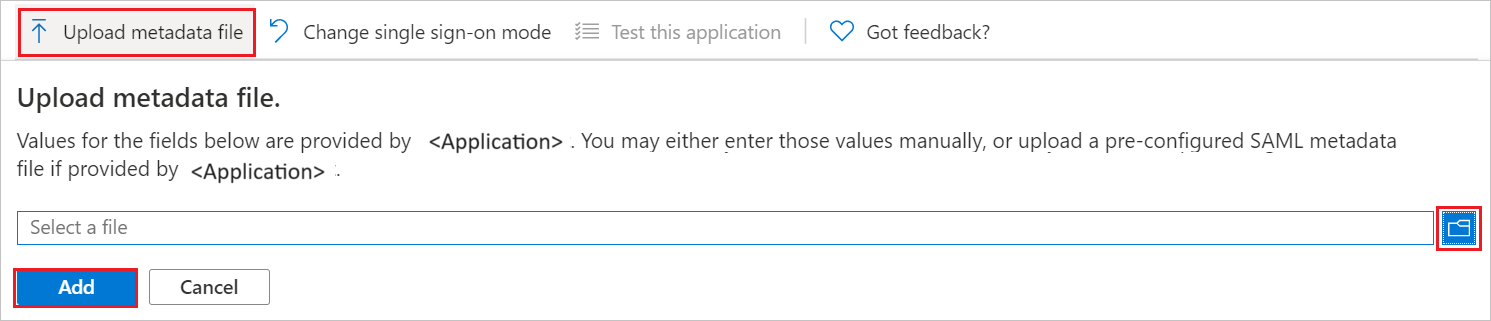

a. Haga clic en Cargar el archivo de metadatos.

b. Haga clic en el logotipo de la carpeta para seleccionar el archivo de metadatos cuya descarga se explicó en la sección Configuración del inicio de sesión único del Centro de identidades de IAM para AWS y haga clic en Agregar.

c. Una vez que se haya cargado correctamente el archivo de metadatos, los valores de Identificador y URL de respuesta se rellenan automáticamente en la sección Configuración básica de SAML.

Nota:

Si los valores de Identificador y URL de respuesta no se rellenan automáticamente, hágalo manualmente a medida que lo necesite.

Nota:

Al cambiar el proveedor de identidades en AWS (es decir, de AD a un proveedor externo como Microsoft Entra ID), los metadatos de AWS cambiarán y deben cargarse de nuevo en Azure para que el inicio de sesión único funcione correctamente.

Si no tiene el archivo de metadatos del proveedor de servicios realice los pasos siguientes en la sección Configuración básica de SAML y desea configurar la aplicación en modo iniciado por IDP, siga los pasos siguientes:

a. En el cuadro de texto Identificador, escriba una dirección URL con el patrón siguiente:

https://<REGION>.signin.aws.amazon.com/platform/saml/<ID>b. En el cuadro de texto URL de respuesta, escriba una dirección URL con el siguiente patrón:

https://<REGION>.signin.aws.amazon.com/platform/saml/acs/<ID>Haga clic en Establecer direcciones URL adicionales y siga este paso si desea configurar la aplicación en el modo iniciado por SP:

En el cuadro de texto URL de inicio de sesión, escriba una dirección URL con el siguiente patrón:

https://portal.sso.<REGION>.amazonaws.com/saml/assertion/<ID>Nota:

Estos valores no son reales. Actualice estos valores con los valores reales de Identificador, URL de respuesta y URL de inicio de sesión. Póngase en contacto con el equipo de soporte técnico al cliente de AWS IAM Identity Center para obtener estos valores. También puede consultar los patrones que se muestran en la sección Configuración básica de SAML.

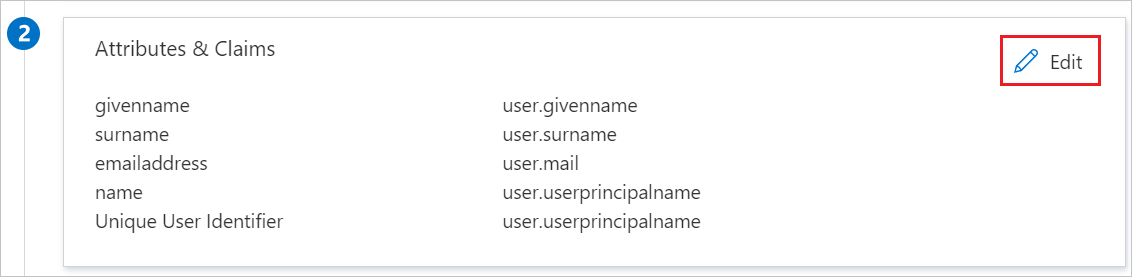

La aplicación AWS IAM Identity Center espera las aserciones de SAML en un formato específico, que requiere que se agreguen asignaciones de atributos personalizados a la configuración de los atributos del token SAML. La siguiente captura de muestra la lista de atributos predeterminados.

Nota

Si ABAC está habilitado en AWS IAM Identity Center, los atributos adicionales se pueden pasar como etiquetas de sesión directamente a las cuentas de AWS.

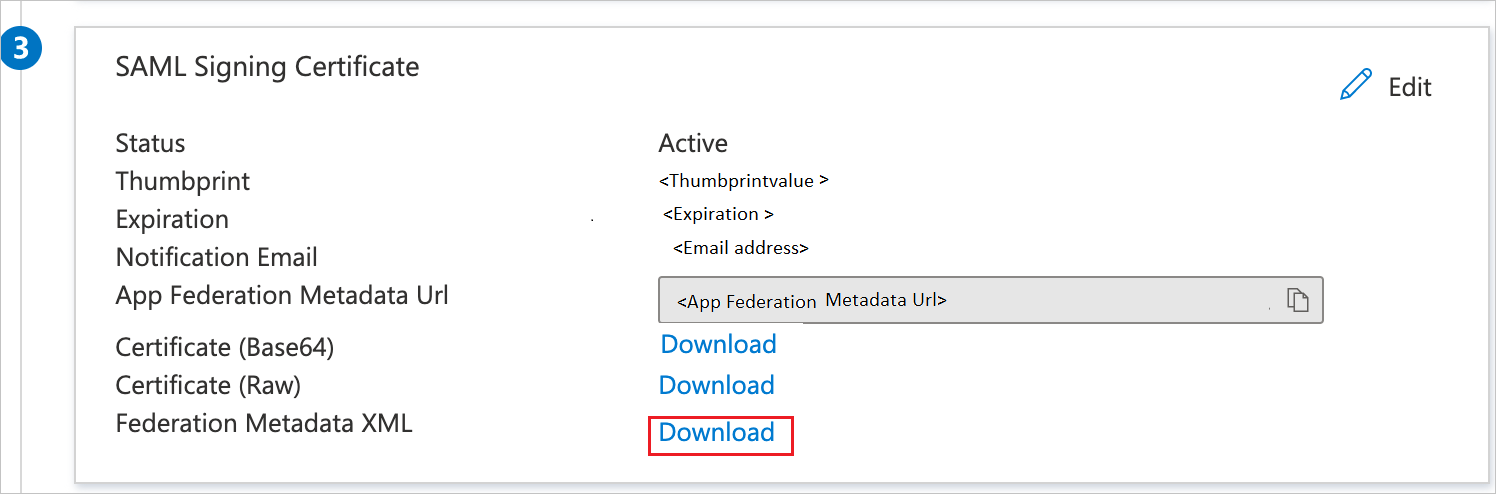

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, busque XML de metadatos de federación y seleccione Descargar para descargar el certificado y guardarlo en su equipo.

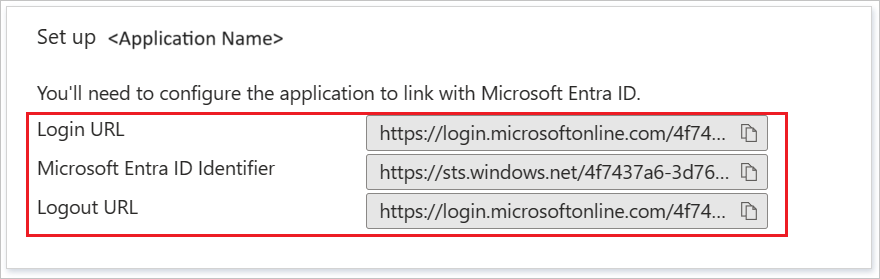

En la sección Configuración de AWS IAM Identity Center, copie las direcciones URL adecuadas según sus necesidades.

Cree un usuario de prueba de Microsoft Entra

En esta sección, se crea un usuario llamado B.Simon.

- Inicia sesión en el Centro de administración de Microsoft Entra al menos como Administrador de usuario.

- Ve a Identidad>Usuarios>Todos los usuarios.

- Selecciona Nuevo usuario>Crear nuevo usuario, en la parte superior de la pantalla.

- En las propiedades del usuario, sigue estos pasos:

- En el campo Nombre para mostrar, escribe

B.Simon. - En el campo Nombre principal de usuario, escribe username@companydomain.extension. Por ejemplo,

B.Simon@contoso.com. - Active la casilla Mostrar contraseña y, después, anote el valor que se muestra en el cuadro Contraseña.

- Seleccione Revisar + crear.

- En el campo Nombre para mostrar, escribe

- Selecciona Crear.

Asignación del usuario de prueba de Microsoft Entra

En esta sección, permitirá que B. Simon acceda al Centro de identidades de IAM para AWS mediante el inicio de sesión único.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>AWS IAM Identity Center.

- En la página de información general de la aplicación, seleccione Usuarios y grupos.

- Selecciona Agregar usuario o grupo y luego, en el cuadro de diálogo Agregar asignación, selecciona Usuarios y grupos.

- En el cuadro de diálogo Usuarios y grupos, selecciona B.Simon de la lista de usuarios y haz clic en el botón Seleccionar de la parte inferior de la pantalla.

- Si esperas que se asigne un rol a los usuarios, puedes seleccionarlo en la lista desplegable Seleccionar un rol. Si no se configura ningún rol para esta aplicación, verá seleccionado el rol "Acceso predeterminado".

- En el cuadro de diálogo Agregar asignación, haga clic en el botón Asignar.

Configuración del inicio de sesión único de AWS IAM Identity Center

En otra ventana del explorador web, inicie sesión como administrador en el sitio de la compañía en el Centro de identidades de AWS IAM

Vaya a Servicios -> Seguridad, identidad y cumplimiento -> AWS IAM Identity Center.

En el panel de navegación izquierdo, elija Configuración.

En la página Settings (Configuración), busque Identity source (Origen de identidad), haga clic en el menú desplegable Actions (Acciones) y seleccione Change identity source (Cambiar origen de identidad).

En la página Change identity source (Cambiar origen de identidad), seleccione External identity provider (Proveedor de identidades externo).

Realice los pasos siguientes de la sección Configure external identity provider (Configurar proveedor de identidades externo):

a. En la sección Service provider metadata (Metadatos del proveedor de servicios), busque AWS SSO SAML metadata (Metadatos de SAML de AWS SSO) y seleccione Download metadata file (Descargar archivo de metadatos) para descargar el archivo de metadatos y guardarlo en el equipo para usarlo para la carga en Azure Portal.

b. Copie el valor de Dirección URL de inicio de sesión del portal de acceso de AWS y péguelo en el cuadro de texto URL de inicio de sesión de la sección Configuración básica de SAML.

c. En la sección Metadatos del proveedor de identidades, seleccione Elegir archivo para cargar el archivo de metadatos que descargó.

d. Elija Siguiente: Revisar.

En el cuadro de texto, escriba ACCEPT (ACEPTAR) para cambiar el origen de la identidad.

Haga clic en Change identity source (Cambiar el origen de la identidad).

Creación de un usuario de prueba de AWS IAM Identity Center

Abra la consola de AWS IAM Identity Center.

En el panel de navegación izquierdo, elija Usuarios.

En la página Usuarios, elija Agregar usuarios.

En la página Agregar usuario, siga estos pasos:

a. En el campo Nombre de usuario, escriba B. Simon.

b. En el campo Dirección de correo electrónico, escriba

username@companydomain.extension. Por ejemplo,B.Simon@contoso.com.c. En el campo Dirección de correo electrónico confirmada, vuelva a escribir la dirección de correo electrónico del paso anterior.

d. En el campo Nombre, escriba

Britta.e. En el campo Nombre, escriba

Simon.f. En el campo Nombre para mostrar, escriba

B.Simon.g. Seleccione Next (Siguiente) y, a continuación, seleccione de nuevo Next (Siguiente).

Nota:

Asegúrese de que el nombre de usuario y la dirección de correo electrónico introducidos en el Centro de Identidades de AWS IAM coinciden con el nombre de inicio de sesión en Microsoft Entra del usuario. Esto le ayudará a evitar problemas de autenticación.

Elija Agregar usuario.

A continuación, asignará el usuario a su cuenta de AWS. Para ello, en el panel de navegación izquierdo de la consola de AWS IAM Identity Center, seleccione AWS accounts (Cuentas de AWS).

En la página Cuentas de AWS, seleccione la pestaña Organización de AWS y active la casilla situada junto a la cuenta de AWS que quiere asignar al usuario. A continuación, elija Asignar usuarios.

En la página Asignar usuarios, busque y active la casilla situada junto al usuario B. Simon. Luego, elija Siguiente: Conjuntos de permisos.

En la sección Seleccionar conjuntos de permisos, active la casilla situada junto al conjunto de permisos que desea asignar al usuario B. Simon. Si no tiene un conjunto de permisos existente, elija Crear un conjunto de permisos.

Nota:

Los conjuntos de permisos definen el nivel de acceso que los usuarios y los grupos tienen en una cuenta de AWS. Para más información sobre los conjuntos de permisos, consulte la página AWS IAM Identity Center Multi Account Permissions (Permisos de varias cuentas de AWS IAM Identity Center).

Elija Finalizar.

Nota:

AWS IAM Identity Center también admite el aprovisionamiento automático de usuarios. Aquí puede encontrar más detalles sobre cómo configurar el aprovisionamiento automático de usuarios.

Prueba de SSO

En esta sección va a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Iniciado por SP:

Haga clic en Probar esta aplicación; esto le redirigirá a la dirección URL de inicio de sesión de AWS IAM Identity Center, donde puede iniciar el flujo de inicio de sesión.

Vaya directamente a la dirección URL de inicio de sesión de AWS IAM Identity Center e inicie el flujo de inicio de sesión desde allí.

Iniciado por IDP:

- Haga clic en Probar esta aplicación y debería iniciar sesión automáticamente en la instancia de AWS IAM Identity Center para la que configuró el inicio de sesión único.

También puede usar Aplicaciones de Microsoft para probar la aplicación en cualquier modo. Al hacer clic en el icono de AWS IAM Identity Center en Aplicaciones, si seleccionó el modo SP en la configuración, debería acceder automáticamente a la página de inicio de sesión de la aplicación para comenzar el flujo de inicio de sesión. Por el contrario, si seleccionó el modo IDP en la configuración, debería iniciar sesión automáticamente en la instancia de AWS IAM Identity Center en la que configuró el inicio de sesión único. Para más información acerca de Aplicaciones, consulte Inicio de sesión e inicio de aplicaciones desde el portal Aplicaciones.

Pasos siguientes

Una vez que se ha configurado AWS IAM Identity Center, puede aplicar el control de sesión, que protege a la organización en tiempo real frente a la filtración e infiltración de información confidencial. El control de sesión procede del acceso condicional. Aprende a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.